Spoofing-Angriffe verstehen: Ein umfassender Sicherheitsleitfaden

Wichtige Erkenntnisse

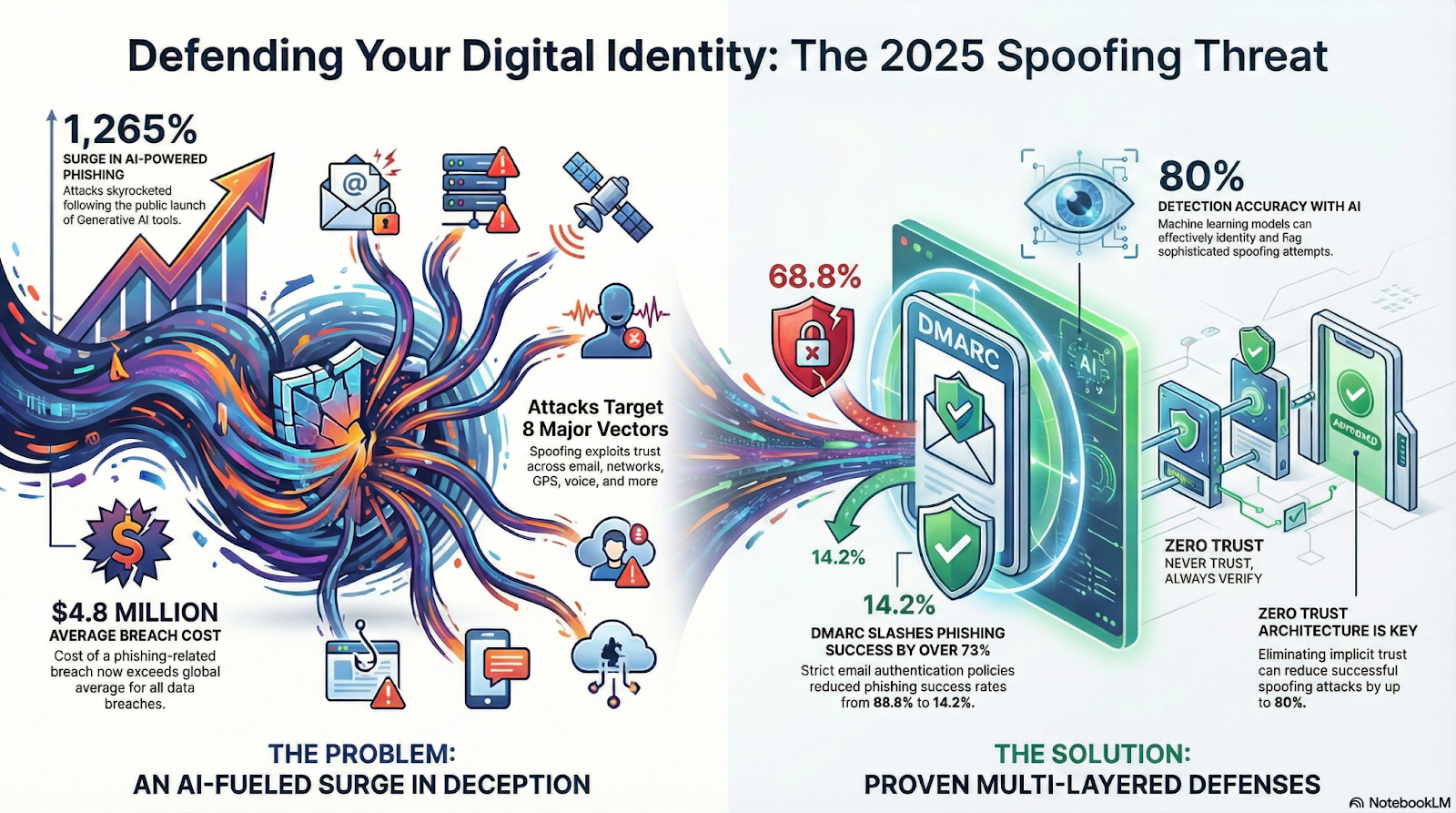

- Spoofing-Angriffe nutzen das Vertrauen in acht wichtige Vektoren aus, von E-Mail bis GPS, wobei phishing Verstöße im Durchschnitt 4,8 Millionen Dollar betragen und GPS-Störungen täglich mehr als 1.100 Flüge beeinträchtigen

- KI hat die Bedrohungslandschaft verändert - die Angriffe sind seit dem Start von ChatGPT um 1.265 % gestiegen, aber die ML-gestützte Erkennung erreicht jetzt eine Genauigkeit von 80 % bei der Identifizierung ausgefeilter Spoofing-Versuche.

- Bewährte Schutzmaßnahmen liefern Ergebnisse: Unternehmen mit strengen DMARC-Richtlinien konnten die Erfolgsquote von phishing von 68,8 % auf 14,2 % im Jahr 2025 senken, was die Wirksamkeit geeigneter Authentifizierungsprotokolle belegt.

- Kritische Infrastrukturen sind zunehmenden Risiken ausgesetzt (GPS-Spoofing steigt von 2021 bis 2024 um 220 %), was mehrschichtige Verteidigungsstrategien erfordert, die technische Kontrollen, Verhaltensanalysen und Reaktionsmöglichkeiten auf Vorfälle kombinieren

Was ist ein Spoofing-Angriff?

Ein Spoofing-Angriff ist eine Art von Cyberkriminalität, bei der sich Angreifer als vertrauenswürdige Quellen tarnen, indem sie Daten fälschen, um sich unbefugten Zugriff zu verschaffen, Informationen zu stehlen oder Dienste zu stören. Gemäß der Sicherheitsdefinition von Cisco umfasst Spoofing das Fälschen von Absenderinformationen und das Vortäuschen einer legitimen Quelle, wobei die Vertrauensbeziehungen zwischen Benutzern und Systemen ausgenutzt werden.

Spoofing-Angriffe sind im Jahr 2025 wichtiger denn je. Seit der Einführung von ChatGPT haben phishing , bei denen gefälschte Identitäten eingesetzt werden, um beispiellose 1.265 % zugenommen. Diese explosionsartige Zunahme des Angriffsvolumens steht in direktem Zusammenhang mit den verheerenden finanziellen Auswirkungen phishing Phishing-Angriffe mit Spoofing verursachen mittlerweile durchschnittlich 4,8 Millionen US-Dollar an Kosten für Datenschutzverletzungen, obwohl die durchschnittlichen Kosten für Datenschutzverletzungen laut IBM-Bericht 2025 weltweit auf 4,44 Millionen US-Dollar gesunken sind.

Zu den wichtigsten Merkmalen von Spoofing-Angriffen gehören Identitätsfälschung, Ausnutzung von Vertrauen und Täuschung durch Vertrautheit. Angreifer manipulieren technische Identifikatoren wie E-Mail-Header, IP-Adressen oder Telefonnummern, um sich als vertrauenswürdige Instanzen auszugeben. Im Gegensatz zu einfachen Betrugsversuchen zielt Spoofing speziell auf die Authentifizierungs- und Überprüfungsmechanismen ab, auf die sich Systeme und Menschen verlassen, um Vertrauen aufzubauen. Das macht Spoofing besonders heimtückisch, da die Opfer oft keinen Grund haben, die Kommunikation für nicht legitim zu halten.

Bei Social-Engineering-Angriffen wird häufig Spoofing als primäre Technik eingesetzt, bei der technische Täuschung mit psychologischer Manipulation kombiniert wird. Die Raffinesse des modernen Spoofing geht über die einfache Imitation hinaus: Angreifer nutzen inzwischen künstliche Intelligenz, um überzeugende Deepfakes zu erstellen, personalisierte Angriffe in großem Umfang zu automatisieren und herkömmliche Sicherheitskontrollen zu umgehen. Wie der Spoofing-Leitfaden von CrowdStrike feststellt, können diese Angriffe von einfachen Änderungen des E-Mail-Headers bis hin zu komplexen Serverkompromittierungen reichen, die ganze Unternehmen betreffen.

Welche Art von Angriff basiert auf Spoofing?

Spoofing ist kein eigenständiger Angriff, sondern einegrundlegende Technik des „ “, die bei vielen gängigen Cyberangriffen zum Umgehen von Vertrauenskontrollen eingesetzt wird. Jeder Angriff, der auf Identitätsdiebstahl, falscher Zuordnung oder gefälschter Identität basiert, stützt sich in irgendeiner Phase auf Spoofing.

Zu den häufigsten Angriffsarten, die auf Spoofing basieren, gehören phishing Business Email Compromise (BEC), Man-in-the-Middle-Angriffe, Distributed Denial-of-Service (DDoS)-Angriffe mit IP-Spoofing, Kampagnen zum Diebstahl von Anmeldedaten und ransomware , bei denen gefälschte Kommunikationen für den ersten Zugriff verwendet werden. In jedem Fall ermöglicht Spoofing den Angreifern, lange genug legitim zu erscheinen, um Benutzeraktionen auszulösen oder automatisierte Abwehrmaßnahmen zu umgehen.

Moderne Angreifer kombinieren Spoofing zunehmend mit Aktivitäten nach der Kompromittierung. Eine gefälschte E-Mail oder DNS-Antwort ist möglicherweise nur der Einstiegspunkt, während der eigentliche Schaden später durch laterale Bewegung, Privilegienerweiterung oder Datenexfiltration entsteht. Aus diesem Grund sollte Spoofing als Signal für einen umfassenderen Angriffsverlauf und nicht nur als isolierter Täuschungsversuch betrachtet werden.

Was ist der Zweck von Spoofing-Angriffen?

Der Zweck eines Spoofing-Angriffs besteht darin, Vertrauen auszunutzen – sei es menschliches Vertrauen, Systemvertrauen oder Vertrauen auf Protokollebene –, um Zugriff zu erlangen, der andernfalls blockiert wäre.

Angreifer nutzen Spoofing, um:

- Benutzer dazu verleiten, Anmeldedaten preiszugeben oder böswillige Aktionen zu genehmigen.

- Umgehung von Authentifizierungs- oder Verifizierungsmechanismen.

- Leiten Sie den Datenverkehr auf bösartige Infrastrukturen um.

- Die wahre Herkunft bösartiger Aktivitäten verbergen.

- Schaffe während der Aufklärung oder Persistenz eine plausible Legitimität.

In modernen Umgebungen ist Spoofing besonders effektiv, da viele Systeme nach wie vor davon ausgehen, dass Identitätssignale wie E-Mail-Header, IP-Adressen, Anrufer-IDs oder DNS-Antworten standardmäßig vertrauenswürdig sind. Sobald Angreifer eine Identität erfolgreich gefälscht haben, können sie innerhalb der Umgebung mit echt aussehendem Datenverkehr agieren und so oft signaturbasierte Erkennungsmaßnahmen umgehen.

Wie Spoofing-Angriffe funktionieren

Spoofing-Angriffe nutzen grundlegende Schwachstellen in Kommunikationsprotokollen und menschliches Vertrauen durch eine Kombination aus technischer Manipulation und Social Engineering aus. Die Angriffe funktionieren über verschiedene Mechanismen, von einfachen Kopfzeilenänderungen, die in Sekundenschnelle ausgeführt werden, bis hin zu ausgeklügelten mehrstufigen Kampagnen, die ganze Netze gefährden.

Auf technischer Ebene wird beim Spoofing die Tatsache ausgenutzt, dass viele Internetprotokolle auf Funktionalität und nicht auf Sicherheit ausgelegt sind. E-Mail-Protokolle wie SMTP erlauben es Absendern, jede beliebige "Von"-Adresse ohne Überprüfung anzugeben, während DNS mit UDP ohne eingebaute Authentifizierungsmechanismen arbeitet. Netzwerkprotokolle wie ARP beruhen auf lokalen Vertrauensvorstellungen, die Angreifer manipulieren können. Nach Angaben von Sicherheitsforschern werden täglich etwa 30.000 ARP-Spoofing-Angriffe in überwachten Netzwerken durchgeführt, was zeigt, dass diese Protokollschwachstellen immer wieder ausgenutzt werden.

Der typische Ablauf eines Spoofing-Angriffs durchläuft verschiedene Phasen: Aufklärung, bei der die Angreifer Informationen über Ziele und Systeme sammeln; Vorbereitung, bei der gefälschte Identitäten oder technische Infrastrukturen erstellt werden; Ausführung, wenn die gefälschte Kommunikation oder Verbindung initiiert wird; und Ausnutzung, bei der die Angreifer ihre Ziele erreichen, sei es Datendiebstahl, finanzieller Betrug oder Systemkompromittierung. Netzwerksicherheitsteams beobachten diese Muster immer wieder, wobei Angreifer oft über mehrere Angriffsvektoren gleichzeitig vorgehen.

Protokollschwachstellen bilden die Grundlage für die meisten Spoofing-Angriffe. DNS-Cache-Poisoning nutzt die fehlende Authentifizierung in DNS-Antworten aus und ermöglicht es Angreifern, den Datenverkehr auf bösartige Server umzuleiten. Wie in der Dokumentation zu DNS-Poisoning von Cloudflare erläutert, geben sich Angreifer als DNS-Nameserver aus, senden Anfragen an Resolver und fälschen dann die Antworten, wenn der Resolver legitime Nameserver abfragt. IP-Spoofing nutzt die zustandslose Natur von IP-Paketen aus und ermöglicht es Angreifern, Quelladressen zu fälschen und einer Erkennung zu entgehen.

Die Ausnutzung von Vertrauensbeziehungen ist nach wie vor entscheidend für den Erfolg von Spoofing-Angriffen. Beim E-Mail-Spoofing werden organisatorische Hierarchien und etablierte Kommunikationsmuster ausgenutzt, wobei sich Angreifer als Führungskräfte oder vertrauenswürdige Partner ausgeben. Beim Voice-Spoofing wird das Vertrauen ausgenutzt, das Menschen in vertraute Stimmen setzen, was nun durch KI-generierte Stimmklone noch verstärkt wird. Beim GPS-Spoofing wird das Vertrauen manipuliert, das Navigationssysteme in Satellitensignale setzen, wodurch Empfänger falsche Standorte melden, was katastrophale Folgen für den Luft- und Seeverkehr haben kann.

Es haben sich komplexe Spoofing-Techniken herausgebildet, die mehrere Angriffsvektoren kombinieren, um maximale Wirkung zu erzielen. Moderne Kampagnen können mit der Erkundung über soziale Medien beginnen, mit E-Mail-Spoofing für den ersten Zugang fortfahren, DNS-Manipulationen für das Sammeln von Anmeldeinformationen einbeziehen und mit Voice-Spoofing abschließen, um eine zusätzliche Überprüfung zu umgehen. Diese koordinierten Angriffe zeigen, warum sich eine einzelne Abwehrmaßnahme als unzureichend gegen entschlossene Angreifer erweist, die es verstehen, Schwachstellen miteinander zu verknüpfen.

Spoofing vs. phishing: Was ist der Unterschied?

Spoofing und phishing eng miteinander verbunden, aber nicht austauschbar.

- Spoofing ist der technische Handlung der Identitätsfälschung. Dabei werden Identitätssignale wie E-Mail-Header, IP-Adressen oder Telefonnummern gefälscht.

- Phishing ist ein Social-Engineering-Angriff , bei dem häufig Spoofing eingesetzt wird, um die Opfer zu einer Handlung zu bewegen.

Einfach ausgedrückt lässt Spoofing einen Angreifer legitim erscheinen, während phishing diese Legitimitätphishing , um ein Ziel zu täuschen. Nicht jedes Spoofing führt zu phishing, aber die meisten phishing sind auf irgendeine Form von Spoofing angewiesen, um erfolgreich zu sein.

Arten von Spoofing-Angriffen

Unternehmen sind mit acht Hauptkategorien von Spoofing-Angriffen konfrontiert, die jeweils auf unterschiedliche Protokolle und Vertrauensmechanismen innerhalb des Technologie-Stacks abzielen. Das Verständnis dieser unterschiedlichen Angriffsarten und ihrer spezifischen Merkmale ermöglicht effektivere Erkennungs- und Präventionsstrategien, die auf jeden Bedrohungsvektor zugeschnitten sind.

E-Mail-Spoofing-Angriffe

E-Mail-Spoofing ist nach wie vor die am weitesten verbreitete Form, wobei allein Microsoft für 38 % aller versuchten phishing im ersten Quartal 2024 verantwortlich ist. Die Angreifer manipulieren E-Mail-Kopfzeilen, insbesondere das Feld "Von", um sich als vertrauenswürdige Absender auszugeben und das Sicherheitsbewusstsein zu umgehen. Diese Angriffe nutzen das Fehlen einer eingebauten SMTP-Authentifizierung aus, so dass jeder ohne Überprüfung eine beliebige Absenderidentität vorgeben kann. Die Raffinesse reicht vom einfachen Spoofing des Anzeigenamens bis hin zur komplexen Registrierung einer ähnlichen Domäne und dem Missbrauch kompromittierter Mailserver. Unternehmen ohne angemessene E-Mail-Authentifizierung verzeichnen dramatisch höhere Erfolgsquoten: 2025 hatten nur 33,4 % der eine Million größten Domänen gültige DMARC-Einträge implementiert.

Spoofing auf der Netzwerkebene

IP-Spoofing liegt vielen verheerenden DDoS-Angriffen zugrunde, darunter dem rekordverdächtigen Angriff mit 22,2 Tb/s, der im September 2025 von Cloudflare blockiert wurde. Angreifer fälschen Quell-IP-Adressen in Paket-Headern, um ihren Standort zu verschleiern, Zugangskontrollen zu umgehen oder Angriffe durch Reflexion zu verstärken. Diese Technik verzeichnete im ersten Quartal 2025 einen Anstieg der Layer-7-DDoS-Angriffe um 358 % im Vergleich zum Vorjahr, was ihre anhaltende Effektivität belegt.

DNS-Spoofing, auch bekannt als Cache Poisoning, korrumpiert DNS-Resolver-Caches, um Benutzer auf bösartige Websites umzuleiten. Wie in der technischen Analyse von Cloudflare beschrieben, nutzen Angreifer die Abhängigkeit von DNS von UDP und die fehlende Authentifizierung aus, um falsche Datensätze einzuschleusen. Allein im ersten Quartal 2024 gab es 1,5 Millionen DNS-DDoS-Angriffe, von denen 38 % die Verbreitung von malware durch vergiftete Antworten beinhalteten.

ARP-Spoofing zielt auf lokale Netzwerke ab, indem MAC-Adressen von Angreifern mit legitimen IP-Adressen verknüpft werden. Laut CAIDA-Überwachung finden täglich fast 30.000 ARP-Spoofing-Angriffe statt, wobei die durchschnittlichen Wiederherstellungskosten im Jahr 2025 50.000 Dollar pro Vorfall erreichen. Kleine Unternehmen erweisen sich als besonders anfällig: 60 % meldeten ARP-Angriffe im Jahr 2024. Diese Angriffe ermöglichen Man-in-the-Middle-Szenarien, die es Angreifern ermöglichen, den Netzwerkverkehr zwischen Hosts abzufangen und zu verändern, was häufig eine laterale Bewegung über kompromittierte Netzwerke erleichtert.

Spoofing von Sprache und Standort

Das Spoofing von Anrufer-IDs hat sich mit der Integration von KI dramatisch weiterentwickelt und wird im Jahr 2024 einen 194-prozentigen Anstieg der Vorfälle im Zusammenhang mit Deepfakes erleben. Angreifer kombinieren nun das Klonen von Stimmen mit dem Spoofing von Nummern, um praktisch unentdeckbare Vishing-Angriffe zu kreieren. Der Deepfake-Bericht von Group-IB zeigt, dass mehr als 10 % der Finanzinstitute von Deepfake-Vishing-Angriffen betroffen waren, die einen Wert von über 1 Million US-Dollar erreichten, wobei der durchschnittliche Schaden pro Vorfall bei 600.000 US-Dollar lag. Die Zugänglichkeit der Voice-Cloning-Technologie, die nur 50 Dollar pro Kampagne kostet, hat diese ausgeklügelten Angriffe demokratisiert.

GPS-Spoofing stellt ein Risiko für kritische Infrastrukturen dar, und die Zahl der Vorfälle in der Luftfahrt steigt von Dutzenden im Februar 2024 auf über 1.100 betroffene Flüge täglich im August. Laut der Luftfahrtanalyse von GPS World stieg der Verlust von GPS-Signalen zwischen 2021 und 2024 um 220 % an. Allein in der Ostseeregion kam es zwischen August 2023 und April 2024 zu 46.000 GPS-Störungsereignissen. Der maritime Sektor meldet einen 500-prozentigen Anstieg von GPS-Spoofing und -Störungen, wobei 400 Vorfälle registriert wurden und 25 % den tatsächlichen Schiffsbetrieb beeinträchtigten.

Die Website nutzt homografische Angriffe und visuelle Ähnlichkeit, um Benutzer dazu zu bringen, ihre Anmeldedaten auf gefälschten Websites preiszugeben. Die Angreifer registrieren Domains, die ähnlich aussehende Zeichen aus verschiedenen Alphabeten oder gängige Rechtschreibfehler von legitimen Websites verwenden. Beim SMS-Spoofing oder Smishing werden Absenderinformationen in Textnachrichten gefälscht, um sich als Banken, Lieferdienste oder Behörden auszugeben. Diese Angriffe zielen vor allem auf Mobilfunknutzer ab, die aufgrund kleinerer Bildschirme und begrenzter Sicherheitsindikatoren 25-40 % eher auf Spoofing-Versuche hereinfallen als Desktop-Nutzer.

Die Konvergenz dieser Angriffsarten schafft komplexe Bedrohungen, die die traditionellen Sicherheitsgrenzen in Frage stellen. Ausgefeilte Kampagnen kombinieren nun E-Mail-Spoofing für den Erstkontakt, DNS-Manipulation für das Abgreifen von Anmeldeinformationen und Voice-Spoofing für die Umgehung der Verifizierung. Da ransomware zunehmend Spoofing für den Erstzugang nutzen, müssen Unternehmen alle Angriffsvektoren umfassend angehen, anstatt sich auf einzelne Bedrohungen zu konzentrieren.

Spoofing-Angriffe und -Vorfälle in der realen Welt

Die verheerenden Auswirkungen von Spoofing-Angriffen werden deutlich, wenn man sich die wichtigsten Vorfälle aus den Jahren 2024-2025 ansieht, die sowohl das Ausmaß der finanziellen Verluste als auch die ausgefeilten Techniken der modernen Angreifer zeigen. Diese Fälle zeigen, wie Spoofing als Grundlage für einige der schädlichsten Cyberangriffe dient, von denen Unternehmen auf der ganzen Welt betroffen sind.

Die EchoSpoofing-Kampagne von 2024 nutzte eine kritische Sicherheitslücke im E-Mail-Schutzdienst von Proofpoint aus, um Millionen von gefälschten E-Mails zu versenden, die sich als große Marken wie Disney, Nike, IBM und Coca-Cola ausgaben. Diese massive Kampagne zeigte, dass selbst führende Sicherheitsanbieter Schwachstellen aufweisen können, die weit verbreitete Spoofing-Angriffe ermöglichen und das Vertrauen in etablierte Marken untergraben, während sie gleichzeitig Erkennungssysteme umgehen, die speziell zur Verhinderung solcher Angriffe entwickelt wurden.

Der Verlust von 15,5 Millionen Euro bei der Pepco Group im Februar 2024 ist ein Beispiel für die verheerende Wirksamkeit von E-Mail-Angriffen auf Unternehmen, die gefälschte Identitäten verwenden. Die Betrüger gaben sich in den Kommunikationskanälen des Unternehmens erfolgreich als rechtmäßige Mitarbeiter aus und überzeugten das Finanzpersonal, umfangreiche Geldtransfers zu genehmigen. Die Raffinesse des Social Engineerings in Verbindung mit dem präzisen Spoofing von internen E-Mail-Mustern umging sowohl technische Kontrollen als auch menschliches Urteilsvermögen.

Die Datenpanne bei Change Healthcare im Februar 2024 gilt als eine der folgenschwersten Datenpannen im Gesundheitswesen, von der über 100 Millionen Amerikaner betroffen waren - etwa ein Drittel der US-Bevölkerung. Die ransomware ALPHV/BlackCat initiierte den Angriff durch phishing mit gefälschten Absenderinformationen, die letztlich große Mengen medizinischer Daten enthüllten und landesweit zu einer weitreichenden Störung der Zahlungssysteme im Gesundheitswesen führten.

Die Sicherheit in der Luftfahrt wurde vor nie dagewesene Herausforderungen gestellt, als im August 2024 ein Flug der United Airlines von Neu-Delhi nach New York während seiner gesamten Reise von GPS-Spoofing betroffen war. Der aus der Schwarzmeerregion stammende Angriff zeigte die globale Reichweite von GPS-Störungen und ihr Potenzial, den kommerziellen Flugbetrieb zu beeinträchtigen. Dieser Vorfall trug zu der alarmierenden Zahl von mehr als 1.100 Flügen pro Tag bei, die von GPS-Spoofing betroffen sind, was einem Anstieg dieser Vorfälle um 220 % zwischen 2021 und 2024 entspricht.

Die Strafverfolgungsbehörden haben im November 2024 einen bemerkenswerten Sieg errungen: Kolade Akinwale Ojelade wurde zu 26 Jahren Haft verurteilt, weil er E-Mail-Spoofing-Angriffe durchgeführt hatte, mit denen Hausbesitzer in den gesamten Vereinigten Staaten betrogen wurden. Diese Verurteilung verdeutlichte sowohl die menschlichen Kosten von Spoofing-Angriffen für einzelne Opfer als auch die zunehmende Priorität, die die Strafverfolgungsbehörden der Verfolgung dieser Straftaten beimessen.

Die Zerschlagung des phishing im September 2025 war eine bedeutende gemeinsame Anstrengung von Microsoft und Cloudflare, die zur Beschlagnahmung von 338 Domains führte, die für Office 365-Spoofing-Kampagnen verwendet wurden. Vor der Zerschlagung hatte dieses Netzwerk mehr als 5.000 Anmeldeinformationen gestohlen und dabei fortschrittliche Umgehungstechniken wie Direct Send-Missbrauch eingesetzt, was das industrielle Ausmaß moderner Spoofing-Aktivitäten verdeutlicht.

Diese Vorfälle verdeutlichen mehrere kritische Trends: die Industrialisierung von Spoofing-Angriffen mit spezieller Infrastruktur, die Ausrichtung auf vertrauenswürdige Marken und Dienste, um maximale Wirkung zu erzielen, die Integration von Spoofing mit ransomware und umfassenderen Angriffskampagnen sowie die enormen finanziellen Verluste, die durch einen einzigen erfolgreichen Angriff entstehen können. Die 15,5 Millionen Euro, die Pepco verloren hat, und die durchschnittlichen Kosten von 4,8 Millionen Dollar, die der IBM-Bericht "2025 Cost of a Data Breach Report" phishing ausweist, unterstreichen, dass Spoofing-Angriffe eine existenzielle finanzielle Bedrohung für Unternehmen darstellen, unabhängig von ihrer Größe oder Branche.

Erkennen und Verhindern von Spoofing-Angriffen

Umfassende Erkennung und Verhinderung von Spoofing-Angriffen erfordert eine mehrschichtige Verteidigung, die Authentifizierungsprotokolle, Netzwerküberwachung, künstliche Intelligenz und organisatorische Kontrollen kombiniert. Moderne Ansätze haben bemerkenswerte Erfolgsquoten erzielt: Bei US-Organisationen, die eine strenge E-Mail-Authentifizierung einführen, sanken die Erfolgsquoten von phishing von 68,8 % auf 14,2 % im Jahr 2025.

Erkennung und Verhinderung von E-Mail-Spoofing

Die E-Mail-Authentifizierung bildet den Eckpfeiler der Anti-Spoofing-Verteidigung durch drei sich ergänzende Protokolle. SPF (Sender Policy Framework) prüft, ob die sendenden Server berechtigt sind, im Namen einer Domäne zu senden. DKIM (DomainKeys Identified Mail) liefert kryptografische Signaturen, die die Integrität von Nachrichten sicherstellen. DMARC (Domain-based Message Authentication, Reporting and Conformance) verbindet diese Protokolle mit der Durchsetzung von Richtlinien, die den empfangenden Servern mitteilen, wie sie mit nicht authentifizierten Nachrichten umgehen sollen.

Die Wirksamkeit einer ordnungsgemäßen DMARC-Implementierung kann gar nicht hoch genug eingeschätzt werden. Laut den DMARC-Einführungsstatistiken von 2024 haben US-Organisationen mit DMARC-Durchsetzung bei p=reject eine 80-prozentige Reduzierung erfolgreicher phishing erreicht. Allerdings haben nur 47,7 % der Top-Domains DMARC eingeführt, wobei 508.269 Domains aufgrund von p=none-Richtlinien, die keine Authentifizierungsfehler erzwingen, anfällig bleiben.

E-Mail-Sicherheitslösungen müssen auch eine Header-Analyse für Inkonsistenzen, eine Bewertung der Domain-Reputation zur Identifizierung verdächtiger Absender und eine auf maschinellem Lernen basierende Inhaltsanalyse umfassen, die Spoofing-Indikatoren über einfache Authentifizierungsprüfungen hinaus erkennt. Die Multi-Faktor-Authentifizierung stellt eine zusätzliche Barriere dar, die sicherstellt, dass selbst erfolgreiche Spoofing-Versuche Konten nicht einfach kompromittieren können.

Erkennung von Netzwerk-Spoofing

Die Erkennung von ARP-Spoofing erfordert sowohl manuelle als auch automatisierte Ansätze. Sicherheitsteams können mit dem Befehl "arp -a" manuell nach doppelten MAC-Adressen suchen, was sich jedoch im großen Maßstab als unpraktisch erweist. Moderne Lösungen verwenden Deep Neural Network-Modelle, die eine 100-prozentige Genauigkeit bei der Erkennung von ARP-Anomalien erreichen, kombiniert mit einer dynamischen ARP-Überprüfung auf Netzwerk-Switches und einer Software-Zertifizierung der Daten vor der Übertragung.

Die Erkennung von DNS-Spoofing hängt stark von der DNSSEC-Implementierung (DNS Security Extensions) ab, die eine kryptografische Authentifizierung von DNS-Antworten ermöglicht. Unternehmen sollten DNS over HTTPS (DoH) für verschlüsselte Abfragen einsetzen, schnelle, DoS-resistente DNS-Resolver verwenden und eine regelmäßige Überwachung auf Cache-Poisoning-Indikatoren durchführen. Die Einführung von DNSSEC reduziert den Erfolg von Cache Poisoning um 95 %, auch wenn der Einsatz im Internet noch uneinheitlich ist.

Die Erkennung von IP-Spoofing konzentriert sich auf Paketfiltertechniken, die Pakete auf widersprüchliche Quellinformationen analysieren. Deep Packet Inspection untersucht sowohl Header als auch Inhalt auf Spoofing-Indikatoren, während Egress Filtering verhindert, dass interne Systeme Pakete mit externen Quelladressen senden. Netzwerkerkennungs- und -reaktionsplattformen umfassen diese Funktionen jetzt zusammen mit Verhaltensanalysen, die anomale Verkehrsmuster erkennen, die auf Spoofing-Angriffe hindeuten.

Fortschrittliche Erkennungstechnologien

Künstliche Intelligenz hat die Spoofing-Erkennung revolutioniert. Modelle des maschinellen Lernens erreichen mit bidirektionalen LSTM-Netzwerken eine Genauigkeit von 80 % beim Spoofing von 5G-Netzen. Diese Systeme verarbeiten monatlich Milliarden von Ereignissen und erkennen subtile Muster, die Menschen nicht erkennen können. Hybride Ansätze, die Deep Learning mit traditionellen Techniken wie Naive Bayes-Klassifikatoren kombinieren, bieten eine robuste Erkennung für IoT-Umgebungen, in denen Spoofing-Angriffe zunehmend auf verbundene Geräte abzielen.

Verhaltensanalysen untersuchen das Verhalten von Benutzern und Unternehmen, um Anomalien zu erkennen, die auf eine Kompromittierung des Kontos durch Spoofing hindeuten. Diese Systeme erstellen Grundlinien für normale Kommunikationsmuster und markieren Abweichungen, die auf gefälschte Nachrichten oder Verbindungen hindeuten könnten. Echtzeitanalysen ermöglichen eine schnelle Reaktion, bevor Angreifer ihre Ziele erreichen können, während kontinuierliches Lernen die Erkennungsgenauigkeit im Laufe der Zeit verbessert.

Moderne Sicherheitsplattformen integrieren mehrere Erkennungsmethoden in einheitliche Lösungen. Systeme zur Erkennung von Angriffsmustern identifizieren bekannte Spoofing-Techniken über verschiedene Vektoren, während Algorithmen zur Erkennung von Anomalien neuartige Angriffe erkennen. Die Analyse des Nutzerverhaltens in Kombination mit der Analyse des Netzwerkverkehrs bietet einen umfassenden Einblick in potenzielle Spoofing-Versuche. Diese KI-gestützten Plattformen verkürzen die Zeit zwischen dem ersten Spoofing-Versuch und der Erkennung drastisch, da sie Angriffe oft innerhalb von Sekunden statt der bei herkömmlichen Methoden erforderlichen Stunden oder Tage erkennen.

Präventionsstrategien gehen über technische Kontrollen hinaus und umfassen auch organisatorische Maßnahmen. Regelmäßige Schulungen zum Sicherheitsbewusstsein helfen den Mitarbeitern, Spoofing-Indikatoren zu erkennen, während phishing das Gelernte testen und verstärken. Verfahren zur Reaktion auf Vorfälle müssen spezielle Protokolle für mutmaßliche Spoofing-Angriffe mit klaren Eskalationspfaden und Kommunikationsrichtlinien umfassen. Unternehmen, die umfassende Programme zur Bekämpfung von Spoofing einführen, die Technologie, Schulung und Prozessverbesserungen kombinieren, berichten von einem Rückgang der erfolgreichen Angriffe um 60-80 % im Vergleich zu Unternehmen, die sich auf Einzellösungen verlassen.

Spoofing-Angriffe und Konformität

Regulatorische Rahmenwerke und Sicherheitsstandards erkennen Spoofing-Angriffe zunehmend als kritische Bedrohung an, die spezielle Kontrollen und Erkennungsfunktionen erfordert. Unternehmen müssen komplexe Compliance-Anforderungen erfüllen und gleichzeitig praktische Schutzmaßnahmen implementieren, die mit den Branchenrichtlinien und gesetzlichen Vorschriften übereinstimmen.

Die MITRE ATT&CK bietet eine detaillierte Übersicht über die von Angreifern verwendeten Spoofing-Techniken. E-Mail-Spoofing fällt unter Technik T1672 im Rahmen der Erstzugriffstaktik, in der dokumentiert wird, wie Angreifer E-Mail-Kopfzeilen verändern, um die Identität des Absenders zu fälschen. Das Framework empfiehlt die Implementierung von SPF, DKIM und DMARC als primäre Abhilfemaßnahmen. Parent-PID-Spoofing (T1134.004) stellt eine ausgefeiltere Technik innerhalb der Defense Evasion und Rechte-Eskalation Taktiken, bei denen Angreifer übergeordnete Prozesskennungen fälschen, um die Erkennung zu umgehen. Sicherheitsteams verwenden diese Zuordnungen, um eine umfassende Abdeckung von Spoofing-Angriffsvektoren in ihren Erkennungs- und Reaktionsfähigkeiten zu gewährleisten.

Das NIST-Rahmenwerk für Cybersicherheit befasst sich mit Spoofing durch die Kontrolle SC-16(2), die von Organisationen verlangt, Anti-Spoofing-Mechanismen zu implementieren, die die Fälschung von Sicherheitsattributen verhindern und die Änderung von Sicherheitsprozessindikatoren erkennen. Verwandte Kontrollen wie SI-3 (Schutz vor bösartigem Code), SI-4 (Systemüberwachung) und SI-7 (Software-, Firmware- und Informationsintegrität) bieten zusätzliche Schutzschichten gegen Spoofing-Angriffe.

Die Anforderungen an die Einhaltung der Vorschriften variieren je nach Gerichtsbarkeit, schreiben aber zunehmend Maßnahmen gegen Spoofing vor. Das STIR/SHAKEN-Rahmenwerk der FCC in den USA verlangt von Telekommunikationsanbietern die Einführung einer Anrufer-ID-Authentifizierung zur Bekämpfung von Voice-Spoofing. Die FAA hat im Februar 2024 spezielle Sicherheitswarnungen herausgegeben, die sich mit GPS-Spoofing-Bedrohungen für die Luftfahrt befassen. Die Datenschutz-Grundverordnung und ähnliche Datenschutzvorschriften verlangen von Unternehmen, dass sie geeignete technische Maßnahmen gegen Spoofing-Angriffe ergreifen, die zu Datenschutzverletzungen führen könnten, und dass sie bei Vorfällen strenge Meldepflichten einhalten.

Strategien zur Anpassung der Rahmenbedingungen müssen ein Gleichgewicht zwischen umfassender Abdeckung und praktischer Umsetzung herstellen. Unternehmen sollten damit beginnen, ihre Umgebung den relevanten Frameworks zuzuordnen und zu ermitteln, welche Spoofing-Techniken das größte Risiko darstellen. Priorität sollten Kontrollen haben, die sich mit E-Mail-Spoofing befassen, da dieses weit verbreitet ist, gefolgt von Schutzmaßnahmen auf der Netzwerkebene, die auf der Kritikalität der Infrastruktur basieren. Regelmäßige Bewertungen überprüfen die Wirksamkeit der Kontrollen, während Aktualisierungen des Frameworks eine kontinuierliche Anpassung an die sich weiterentwickelnden Spoofing-Techniken gewährleisten.

Die Konvergenz mehrerer Rahmenwerke schafft sowohl Herausforderungen als auch Chancen. Auch wenn die verschiedenen Rahmenwerke unterschiedliche Begriffe für ähnliche Kontrollen verwenden, ermöglicht diese Überschneidung den Unternehmen, durch einheitliche Implementierungen mehrere Konformitätsziele zu erreichen. Eine robuste DMARC-Implementierung erfüllt beispielsweise die Anforderungen von MITRE ATT&CK Technikabschwächungen, NIST-E-Mail-Sicherheitskontrollen und verschiedene gesetzliche Vorgaben für die E-Mail-Authentifizierung.

Moderne Ansätze zur Spoofing-Abwehr

Die rasante Entwicklung von Spoofing-Angriffen erfordert ebenso ausgefeilte Verteidigungsstrategien, die künstliche Intelligenz, zero trust und neue Technologien nutzen. Unternehmen, die im Bereich der Cybersicherheit führend sind, verfolgen integrierte Ansätze, die sich an die veränderte Bedrohungslandschaft anpassen und gleichzeitig auf künftige Herausforderungen vorbereiten.

KI-gesteuerte Sicherheit hat die Spoofing-Erkennung von reaktiv auf proaktiv umgestellt, wobei maschinelle Lernmodelle jetzt Milliarden von Ereignissen verarbeiten, um subtile Angriffsmuster zu erkennen. Moderne Plattformen analysieren den Netzwerkverkehr, das Nutzerverhalten und die Kommunikationsmuster gleichzeitig und erreichen so Erkennungsraten, die zuvor mit regelbasierten Systemen unmöglich waren. Die Genauigkeitsrate von 80 % bei der Erkennung von 5G-Spoofing ist erst der Anfang, denn die Modelle werden durch neue Angriffsvarianten weiter verbessert.

Die Zero trust verändert die Art und Weise, wie Unternehmen Spoofing abwehren, grundlegend, indem sie implizites Vertrauen eliminiert. Jede Kommunikation wird unabhängig von der Quelle anhand mehrerer Faktoren wie Identität, Gerätezustand und Verhaltensanalyse überprüft. Dieser Ansatz erweist sich als besonders effektiv gegen Spoofing, da er davon ausgeht, dass Angreifer bereits den Perimeter durchbrochen haben und eine kontinuierliche Überprüfung anstelle einer einmaligen Authentifizierung erfordert. Unternehmen, die zero trust implementieren, berichten von einer 90-prozentigen Verringerung erfolgreicher Spoofing-Angriffe, insbesondere in Kombination mit Mikrosegmentierung, die seitliche Bewegungen auch nach der ersten Kompromittierung einschränkt.

Neue Technologien versprechen weitere Verbesserungen beim Schutz vor Spoofing. Blockchain-basierte Identitätsüberprüfungssysteme erstellen unveränderliche Aufzeichnungen der rechtmäßigen Kommunikation, wodurch Spoofing exponentiell erschwert wird. Quantenresistente Kryptografie bereitet Organisationen auf künftige Bedrohungen vor, wenn Quantencomputer die derzeitigen Verschlüsselungsmethoden in Authentifizierungsprotokollen brechen könnten. Verhaltensbiometrische Verfahren fügen eine weitere Ebene hinzu, indem sie Tippmuster, Mausbewegungen und andere einzigartige Verhaltensweisen analysieren, die Spoofing-Angriffe nicht nachahmen können.

Mit Blick auf die Jahre 2025-2026 werden mehrere Trends die Spoofing-Abwehrstrategien beeinflussen. Die Integration von generativer KI in Sicherheitsplattformen wird die Erstellung von Erkennungsregeln in Echtzeit ermöglichen, die an neue Angriffsmuster angepasst sind. Föderiertes Lernen wird es Unternehmen ermöglichen, von kollektiver Bedrohungsintelligenz zu profitieren, ohne sensible Daten zu teilen. Erweiterte Erkennungs- und Reaktionsplattformen (Extended Detection and Response, XDR) werden einen einheitlichen Überblick über E-Mail-, Netzwerk-, endpoint und cloud bieten und Spoofing-Indikatoren korrelieren, die einzelnen Tools möglicherweise entgehen.

Wie Vectra AI über Spoofing-Erkennung denkt

Der Ansatz von Vectra AI zur Spoofing-Erkennung basiert auf Attack Signal Intelligence™, die das Verhalten von Angreifern identifiziert, anstatt sich nur auf bekannte Signaturen oder Muster zu verlassen. Diese Methode erweist sich als besonders effektiv gegen Spoofing, da sie sich auf die Aktionen der Angreifer konzentriert, nachdem die anfängliche Täuschung erfolgreich war, und Angriffe abfängt, die traditionelle Authentifizierungsprüfungen umgehen.

Die Plattform analysiert kontinuierlich den Netzwerkverkehr, die cloud und das Identitätsverhalten in hybriden Umgebungen und korreliert scheinbar nicht zusammenhängende Ereignisse, die zusammen auf Spoofing-Angriffe hindeuten. Durch das Verständnis normaler Kommunikationsmuster und des Nutzerverhaltens identifiziert das System Anomalien, die auf gefälschte Identitäten oder Verbindungen hindeuten, selbst wenn die technischen Indikatoren legitim erscheinen. Dieser verhaltensbasierte Ansatz ergänzt technische Kontrollmechanismen wie DMARC und DNSSEC und bietet einen umfassenden Schutz vor ausgeklügelten Spoofing-Kampagnen, die einschichtige Abwehrmechanismen umgehen könnten.

Künftige Trends und neue Überlegungen

In den nächsten 12 bis 24 Monaten werden Spoofing-Angriffe weiter zunehmen, da Angreifer künstliche Intelligenz, vertrauenswürdige digitale Beziehungen und identitätsabhängige Systeme ausnutzen. Diese Trends beeinflussen bereits jetzt, wie Angriffe durch Identitätsdiebstahl erfolgreich sind und wie sich die Abwehrmaßnahmen weiterentwickeln müssen.

Künstliche Intelligenz hat den Aufwand für die Durchführung effektiver Spoofing-Angriffe erheblich verringert. Große Sprachmodelle generieren mittlerweile in großem Umfang hochgradig personalisierte Identitätsdiebstahl- und phishing , wobei schätzungsweise 32 % der phishing eindeutige LLM-Merkmale aufweisen. Gleichzeitig hat die Deepfake-Sprachtechnologie Vishing-Angriffe weiterentwickelt, sodass diese überzeugender und schwerer zu erkennen sind, da sich die Angreifer nahezu in Echtzeit anpassen.

Der regulatorische Druck nimmt zu, da Spoofing kritische Infrastrukturen und Finanzsysteme beeinträchtigt. Authentifizierungsrahmen für Anrufer-IDs wie STIR/SHAKEN zielen auf Voice-Spoofing ab, während Luftfahrtbehörden nach weit verbreiteten GPS-Spoofing-Vorfällen Warnungen herausgegeben haben. Finanzdienstleistungsunternehmen sehen sich einer zunehmenden Kontrolle hinsichtlich der Identitätsprüfung bei Fern- und sprachbasierten Transaktionen ausgesetzt.

Die Prioritäten in der Verteidigung verschieben sich entsprechend. Unternehmen sollten sich auf Folgendes konzentrieren:

- Verhaltenserkennung, die Angreiferaktivitäten nach erfolgreicher Spoofing-Attacke identifiziert.

- Verifizierungskontrollen für E-Mail, Sprache, SaaS-Plattformen und cloud .

- Die Vorgehensweisen bei Vorfällen sind speziell auf Identitätsdiebstahl und Betrug ausgerichtet.

Spoofing-Angriffe werden ebenfalls immer gezielter und hartnäckiger. Anstelle von breit angelegten Kampagnen bauen Angreifer zunehmend Glaubwürdigkeit durch legitim erscheinende Interaktionen auf, bevor sie handeln. Dies verstärkt die Notwendigkeit einer kontinuierlichen Überwachung und verhaltensbasierten Erkennung, anstatt sich allein auf Identitätssignale zu verlassen.

Schlussfolgerung

Spoofing-Angriffe haben sich von einfachen Täuschungsmanövern zu ausgeklügelten, KI-gestützten Bedrohungen entwickelt, die Unternehmen jährlich Milliarden kosten und weltweit kritische Infrastrukturen gefährden. Die Daten unterstreichen das Ausmaß des Problems: ein Anstieg phishing um 1.265 % seit der Einführung von ChatGPT, durchschnittliche Kosten phishing Sicherheitsverletzungen in Höhe von 4,8 Millionen US-Dollar (obwohl der weltweite Durchschnitt im Jahr 2025 auf 4,44 Millionen US-Dollar gesunken ist) und GPS-Spoofing, von dem täglich mehr als 1.100 Flüge betroffen sind.

Diese Angriffe nutzen grundlegende Vertrauensmechanismen in E-Mail-, Netzwerk-, Sprach- und Standort-Systemen aus, sodass kein Kommunikationskanal vor Identitätsdiebstahl sicher ist.

Trotz dieser Eskalation sind Unternehmen nicht schutzlos. Eine umfassende E-Mail-Authentifizierung hat sich als äußerst wirksam erwiesen, wobei eine strenge DMARC-Durchsetzung phishing von 68,8 % auf 14,2 % senken konnte. Moderne KI-gestützte Erkennung mit einer Genauigkeit von bis zu 80 % in Kombination mit Zero-Trust-Prinzipien und Verhaltensanalysen bietet einen starken Schutz gegen immer raffiniertere Spoofing-Techniken. Die widerstandsfähigsten Strategien basieren auf mehrschichtigen Kontrollen, die mehrere Angriffsvektoren abdecken, anstatt auf einer Einzellösung.

Da sich Spoofing-Techniken ständig weiterentwickeln, müssen Unternehmen ein Gleichgewicht zwischen sofortigen Verbesserungen und langfristiger Bereitschaft finden. Zu den Prioritäten gehören die Durchsetzung von Authentifizierungsprotokollen, die Stärkung des Schutzes auf Netzwerkebene und die Aufrechterhaltung von Verfahren zur Reaktion auf Vorfälle, die speziell für Spoofing-Szenarien entwickelt wurden. Ebenso wichtig ist eine kontinuierliche Überwachung, die das Verhalten von Angreifern nach einer erfolgreichen Identitätsfälschung erkennt.

Unternehmen, die ihre Spoofing-Abwehr mit fortschrittlicher Verhaltenserkennung und umfassender Transparenz in hybriden Umgebungen stärken möchten, sollten sich informieren, wie die Attack Signal Intelligence vonVectra AI ausgeklügelte Spoofing-Kampagnen identifizieren kann, die sich herkömmlichen Sicherheitskontrollen entziehen.

Grundlagen der Cybersicherheit

Häufig gestellte Fragen

Was ist der Unterschied zwischen Spoofing und phishing?

Spoofing ist der technische Akt der Fälschung von Identitäts- oder Quellinformationen, um als vertrauenswürdige Entität zu erscheinen, während phishing eine komplette Angriffsstrategie darstellt, die Spoofing oft als Haupttechnik einsetzt. Spoofing konzentriert sich auf die Täuschungsmethode selbst - sei es die Manipulation von E-Mail-Headern, die Fälschung von IP-Adressen oder die Fälschung von Anrufer-ID-Informationen. Phishing hingegen beschreibt das umfassendere Ziel des Diebstahls vertraulicher Informationen, in der Regel durch betrügerische Kommunikation, die gefälschte Identitäten ausnutzt.

Die Beziehung zwischen diesen Konzepten ist hierarchisch: Spoofing dient als technische Grundlage, um phishing glaubhaft zu machen. Wenn Angreifer E-Mails versenden, die scheinbar von Ihrer Bank stammen, fälschen sie die Absenderinformationen, um einen phishing auszuführen, der darauf abzielt, Anmeldedaten zu stehlen. Nicht jedes Spoofing ist phishingbeeinträchtigt Navigationssysteme, ohne auf den Diebstahl von Informationen abzuzielen. Ebenso erfordern einige phishing kein Spoofing, wie z. B. Angriffe, die kompromittierte legitime Konten nutzen. Das Verständnis dieser Unterscheidung hilft Unternehmen bei der Implementierung geeigneter Schutzmaßnahmen, da Anti-Spoofing-Maßnahmen wie DMARC die Imitation verhindern, während phishing den Benutzern helfen, betrügerische Inhalte unabhängig von ihrer scheinbaren Quelle zu erkennen.

Können Spoofing-Angriffe vollständig verhindert werden?

Eine vollständige Verhinderung aller Spoofing-Angriffe bleibt aufgrund grundlegender Protokollbeschränkungen und menschlicher Faktoren praktisch unmöglich, aber Unternehmen können das Risiko durch umfassende Abwehrstrategien drastisch reduzieren. Basierend auf Daten aus dem Jahr 2025 reduziert die Implementierung strenger DMARC-Richtlinien mit p=reject den Erfolg von E-Mail-Spoofing um bis zu 80 %, während Netzwerksegmentierung und KI-gestützte Erkennung die meisten Spoofing-Versuche auf der Netzwerkebene mit ähnlicher Effektivität identifizieren und blockieren können.

Die Herausforderung liegt in der Vielfalt der Spoofing-Vektoren und der ständigen Weiterentwicklung der Angriffstechniken. Während technische Kontrollen wie DNSSEC DNS-Cache-Poisoning praktisch ausschließen können und STIR/SHAKEN-Frameworks das Spoofing von Anrufer-IDs reduzieren, tauchen ständig neue Angriffsmethoden auf. GPS-Spoofing hat von 2021 bis 2024 um 220 % zugenommen, obwohl das Bewusstsein dafür geschärft und Gegenmaßnahmen ergriffen wurden. Auch menschliche Faktoren spielen eine entscheidende Rolle - selbst perfekte technische Kontrollen können nicht verhindern, dass ein Mitarbeiter auf einen überzeugenden gefälschten Sprachanruf antwortet.

Das realistische Ziel ist die Risikominimierung und nicht die Eliminierung. Unternehmen sollten Strategien zur Tiefenverteidigung einführen, die mehrere Ebenen kombinieren: Authentifizierungsprotokolle (SPF, DKIM, DMARC), Netzwerkkontrollen (Paketfilterung, ARP-Prüfung), Verhaltensanalyse, Mitarbeiterschulung und Reaktionsmöglichkeiten auf Vorfälle. Dieser mehrschichtige Ansatz stellt sicher, dass selbst wenn eine Verteidigung versagt, andere den Angriff erkennen und stoppen können. Regelmäßige Tests, Aktualisierungen und Anpassungen an neue Bedrohungen sorgen dafür, dass die Effektivität im Laufe der Zeit erhalten bleibt. Die Erfolgskennzahlen sollten sich auf die Verringerung erfolgreicher Angriffe, die Minimierung der Auswirkungen von Sicherheitsverletzungen und die Verbesserung der Erkennungs- und Reaktionszeiten konzentrieren, anstatt unmögliche Perfektion zu erreichen.

Was sollte ich tun, wenn ich einen Spoofing-Angriff vermute?

Die sofortige Reaktion auf mutmaßliche Spoofing-Angriffe erfordert schnelles, koordiniertes Handeln, um den Schaden zu minimieren und Beweise für die Untersuchung zu sichern. Trennen Sie zunächst die betroffenen Systeme vom Netzwerk, um seitliche Bewegungen oder weitere Kompromittierungen zu verhindern. Vermeiden Sie es jedoch, die Systeme vollständig auszuschalten, da dies den flüchtigen Speicher mit wertvollen forensischen Daten zerstören könnte. Dokumentieren Sie alles, was Sie beobachten, einschließlich verdächtiger E-Mail-Kopfzeilen, ungewöhnlichem Netzwerkverhalten oder unerwarteten Systemaktivitäten, und machen Sie, wenn möglich, Screenshots.

Benachrichtigen Sie sofort Ihr Sicherheitsteam oder Ihre IT-Abteilung und übermitteln Sie alle dokumentierten Beweise und Informationen zum Zeitplan. Wenn Ihr Unternehmen über kein spezielles Sicherheitspersonal verfügt, wenden Sie sich an Ihren Anbieter von verwalteten Sicherheitsdiensten oder ziehen Sie die Beauftragung eines Unternehmens für die Reaktion auf Vorfälle in Betracht. Leiten Sie bei E-Mail-Spoofing verdächtige Nachrichten mit vollständigen Kopfzeilen an Ihr Sicherheitsteam weiter und melden Sie sie an das Missbrauchssystem Ihres E-Mail-Anbieters. Überprüfen Sie Authentifizierungsprotokolle auf ungewöhnliche Anmeldeversuche oder erfolgreiche Authentifizierungen von unerwarteten Orten oder Geräten.

Eine externe Meldung stärkt die kollektive Verteidigung gegen Spoofing-Angriffe. Reichen Sie eine Beschwerde beim IC3 (Internet Crime Complaint Center) des FBI ein, wenn finanzielle Verluste aufgetreten sind, und übermitteln Sie Transaktionsdetails und Kommunikationsaufzeichnungen. Melden Sie Telefon-Spoofing bei der FCC, E-Mail-Spoofing, das Ihre Domäne betrifft, bei den entsprechenden ISPs und Anti-Missbrauchs-Organisationen und GPS-Spoofing-Vorfälle bei den zuständigen Luftfahrt- oder Seebehörden. In vielen Branchen gibt es Zentren für den Informationsaustausch und die Analyse (ISACs), die Informationen über Bedrohungen zusammenfassen.

Die Maßnahmen nach dem Vorfall sollten sich auf die Stärkung der Verteidigungsmaßnahmen und die Verbesserung der Verfahren zur Reaktion auf den Vorfall konzentrieren. Überprüfen Sie, wie der Angriff die bestehenden Kontrollen umgangen hat, implementieren Sie bei Bedarf zusätzliche Authentifizierungsmaßnahmen und aktualisieren Sie die Schulungen zum Sicherheitsbewusstsein, um spezifische Beispiele aus dem Vorfall einzubeziehen. Erwägen Sie die Einführung strengerer DMARC-Richtlinien, den Einsatz zusätzlicher Überwachungstools oder die Beauftragung Dritter mit Sicherheitsbewertungen, um weitere potenzielle Schwachstellen zu ermitteln.

Wie wirksam ist DMARC gegen E-Mail-Spoofing?

DMARC erweist sich als äußerst wirksam gegen E-Mail-Spoofing, wenn es richtig implementiert wird. Laut einer umfassenden Branchenstudie konnten US-Organisationen, die strenge DMARC-Richtlinien anwenden, einen Rückgang der phishing von 68,8 % auf 14,2 % im Jahr 2025 verzeichnen. Dieser drastische Rückgang der erfolgreichen Angriffe um 80 % zeigt, dass DMARC in der Lage ist, Domain-Impersonation zu verhindern, die Grundlage der meisten E-Mail-basierten Spoofing-Angriffe. Die Wirksamkeit hängt jedoch vollständig von der Qualität der Implementierung und der Durchsetzung der Richtlinien ab.

Die drei DMARC-Richtlinienstufen bieten unterschiedliche Schutzniveaus: p=none bietet Überwachung ohne Blockierung, p=quarantine sendet verdächtige Nachrichten an Spam-Ordner, und p=reject blockiert nicht authentifizierte Nachrichten vollständig. Leider haben nur 47,7 % der Top-Domänen DMARC auf jeder Stufe implementiert, wobei 508.269 Domänen aufgrund von p=none-Richtlinien, die Spoofing nicht wirklich verhindern, anfällig bleiben. Unternehmen müssen von der Überwachung zur Durchsetzung übergehen, um einen echten Schutz zu erreichen.

Die Wirksamkeit von DMARC ergibt sich aus der Kombination von SPF- und DKIM-Authentifizierung mit klaren Anweisungen für die empfangenden Server. SPF verifiziert die sendenden Server, DKIM stellt die Integrität der Nachrichten durch kryptografische Signaturen sicher, und DMARC verknüpft diese mit Abgleichsprüfungen und Berichtsmechanismen. Dieser mehrstufige Ansatz macht Spoofing für Angreifer, die die legitime Infrastruktur nicht kompromittieren können, extrem schwierig. Regelmäßige DMARC-Berichte geben Aufschluss über legitime E-Mail-Quellen und Spoofing-Versuche, so dass Unternehmen ihre Richtlinien verfeinern und bisher unbekannte Sendequellen identifizieren können.

Trotz hoher Effektivitätsraten gibt es Einschränkungen. DMARC schützt nur vor direktem Domain-Spoofing, nicht aber vor Lookalike Domains oder Display Name Spoofing. Es erfordert eine ordnungsgemäße SPF- und DKIM-Implementierung, die viele Unternehmen in komplexen E-Mail-Ökosystemen nur schwer aufrechterhalten können. Absender von Drittanbietern wie Marketingplattformen müssen ordnungsgemäß konfiguriert werden, um die Authentifizierung aufrechtzuerhalten. Dennoch bleibt DMARC das wirksamste technische Mittel gegen E-Mail-Spoofing, insbesondere in Kombination mit Benutzerschulungen und zusätzlichen Sicherheitsschichten.

Welche Branchen sind am stärksten von Spoofing-Angriffen betroffen?

Finanzdienstleistungen sind die Hauptleidtragenden von Spoofing-Angriffen, die in den Jahren 2024-2025 38 % aller Kompromittierungsversuche von Geschäfts-E-Mails ausmachen werden, wobei ausgeklügelte Kampagnen auf alles abzielen, von Überweisungsprozessen bis hin zur Kundenkommunikation. Banken stehen unter besonderem Druck durch KI-gestützte Vishing-Angriffe, wobei der durchschnittliche Schaden pro Vorfall bei 1.400 US-Dollar liegt und der größte Einzelvorfall 25 Millionen US-Dollar erreicht. Die hohen Transaktionswerte, die komplexen Lieferantenbeziehungen und die Anforderungen an das Kundenvertrauen in diesem Sektor schaffen ideale Bedingungen für erfolgreiche Spoofing-Angriffe.

Organisationen des Gesundheitswesens sind der am zweithäufigsten angegriffene Sektor, bedingt durch wertvolle Patientendaten und eine oft veraltete Sicherheitsinfrastruktur. Die Sicherheitslücke bei Change Healthcare, von der 100 Millionen Amerikaner betroffen waren, ist ein Beispiel für die Anfälligkeit des Sektors. Medizinische Anbieter sehen sich zunehmend mit KI-Sprachbetrugsversuchen konfrontiert, bei denen sie sich als Kollegen oder Lieferanten ausgeben. Die öffentliche Warnung des Vanderbilt University Medical Center vor Deepfake-Betrugsversuchen unterstreicht das wachsende Bewusstsein für diese sich entwickelnden Bedrohungen. Die Kombination aus lebenswichtigen Systemen, komplexer HIPAA-Compliance und weit verbreiteter Legacy-Technologie macht das Gesundheitswesen besonders anfällig für Spoofing-Kampagnen.

Lieferketten- und Logistikunternehmen sehen sich einer zunehmenden Bedrohung ausgesetzt, da Angreifer die kaskadenartigen Auswirkungen einer Kompromittierung dieser miteinander verbundenen Netzwerke erkennen. Der Schaden in Höhe von 15,5 Millionen Euro bei der Pepco Group zeigt, wie Spoofing-Angriffe die Kommunikation in der Lieferkette und Zahlungsprozesse ausnutzen. Fertigungs-, Einzelhandels- und Vertriebsunternehmen berichten über zunehmende Fälle von E-Mail-Kompromittierung durch Lieferanten und Rechnungsbetrug durch gefälschte Kommunikation. Die Abhängigkeit der Branche von Just-in-Time-Vorgängen und komplexen Partner-Ökosystemen bietet Angreifern zahlreiche Möglichkeiten, sich in legitime Geschäftsprozesse einzuschleusen.

Technologieunternehmen bleiben trotz ihres hohen Sicherheitsbewusstseins aufgrund ihrer zentralen Rolle in der digitalen Infrastruktur attraktive Ziele. Die Kompromittierung von 20 npm-Paketen, die 2 Milliarden wöchentliche Downloads betreffen, zeigt, wie Spoofing-Angriffe auf einzelne Betreuer ganze Ökosysteme beeinträchtigen können. Softwareunternehmen, cloud und Technologieverkäufer sehen sich immer wieder mit Versuchen konfrontiert, ihre Kommunikationskanäle zu kompromittieren, was sich auf Tausende von Kunden auswirken kann.

Ist GPS-Spoofing illegal?

GPS-Spoofing ist in den meisten Ländern der Welt eindeutig illegal und wird aufgrund der kritischen Auswirkungen auf die Sicherheit in der Luftfahrt, im Seeverkehr und im bodengebundenen Verkehr mit hohen Strafen geahndet. In den Vereinigten Staaten verbietet die Federal Communications Commission im Rahmen des Communications Act ausdrücklich die Herstellung, die Einfuhr, den Verkauf oder die Verwendung von GPS-Stör- und Spoofing-Geräten, wobei Verstöße mit Geldbußen von bis zu 112.500 US-Dollar pro Vorfall und einer möglichen strafrechtlichen Verfolgung mit Gefängnisstrafen geahndet werden.

In den internationalen Vorschriften für den Luft- und Seeverkehr wird GPS-Spoofing als schwerwiegender Sicherheitsverstoß betrachtet. Die Internationale Zivilluftfahrt-Organisation (ICAO) stuft absichtliche GPS-Störungen als Bedrohung der Flugsicherheit ein, während die Internationale Seeschifffahrtsorganisation (IMO) sie als Verstoß gegen das Übereinkommen zum Schutz des menschlichen Lebens auf See (SOLAS) betrachtet. Die FAA hat im Februar 2024 spezielle Sicherheitswarnungen zu GPS-Spoofing-Bedrohungen herausgegeben, in denen sie den kriminellen Charakter absichtlicher Störungen hervorhebt. Die Länder stimmen sich regelmäßig über diese internationalen Gremien ab, um GPS-Spoofing-Vorfälle, die den gewerblichen Verkehr betreffen, zu verfolgen und zu ahnden.

Trotz der offensichtlichen Illegalität nahmen die Vorfälle von GPS-Spoofing zwischen 2021 und 2024 um 220 % zu und betrafen bis August 2024 täglich über 1.100 Flüge. Allein in der Ostseeregion kam es zwischen August 2023 und April 2024 zu 46.000 GPS-Störungen, von denen viele staatlichen Akteuren zugeschrieben werden, die von umstrittenen Regionen aus operieren. Während sich die individuelle Strafverfolgung als schwierig erweist, wenn die Angriffe von fremden Territorien ausgehen, setzen die betroffenen Länder zunehmend Erkennungssysteme ein und üben diplomatischen Druck aus, um die Bedrohung zu bekämpfen.

Legitime GPS-Tests und -Forschung erfordern eine spezielle Genehmigung der zuständigen Behörden mit strengen Kontrollen der Signalstärke, des geografischen Geltungsbereichs und der Meldepflichten. Notfalleinsatzkräfte und das Militär dürfen GPS unter bestimmten Umständen verweigern, aber ziviles GPS-Spoofing bleibt unabhängig von der Absicht illegal. Organisationen, die von GPS-Spoofing betroffen sind, sollten Vorfälle sofort den Luftfahrtbehörden (FAA in den USA), den Seebehörden bei Beeinträchtigungen von Schiffen und den Strafverfolgungsbehörden zur Untersuchung und möglichen Strafverfolgung melden.

Wie kann KI helfen, Spoofing-Angriffe zu erkennen?

Künstliche Intelligenz erreicht eine bemerkenswerte Genauigkeit von 80 % bei der Erkennung von ausgeklügelten 5G-Netzwerk-Spoofing-Angriffen durch fortschrittliche maschinelle Lernmodelle und verändert damit grundlegend die Art und Weise, wie Unternehmen diese Bedrohungen identifizieren und darauf reagieren. KI-Systeme verarbeiten monatlich Milliarden von Ereignissen und erkennen subtile Verhaltensmuster und Anomalien, die menschliche Analysten niemals in Echtzeit erkennen würden. Bidirektionale LSTM-Netzwerke (Long Short-Term Memory) zeichnen sich durch die Erkennung von zeitlichen Mustern im Netzwerkverkehr aus, die auf Spoofing-Versuche hindeuten, während hybride Ansätze, die Deep Learning mit traditionellen Naive-Bayes-Klassifikatoren kombinieren, eine robuste Erkennung über verschiedene Angriffsvektoren hinweg ermöglichen.

Die Stärke der KI bei der Erkennung von Spoofing liegt in ihrer Fähigkeit, Verhaltensgrundlinien zu erstellen und Abweichungen zu erkennen, die auf gefälschte Identitäten hindeuten. Modelle für maschinelles Lernen analysieren zahllose Faktoren gleichzeitig: E-Mail-Versandmuster, Netzwerkverkehrsströme, Benutzerverhaltenssequenzen und Kommunikationsmetadaten. Wenn das E-Mail-Konto einer Führungskraft plötzlich Nachrichten mit anderen Sprachmustern sendet oder der Netzwerkverkehr subtile zeitliche Anomalien aufweist, die auf ARP-Spoofing hindeuten, erkennen KI-Systeme diese Indikatoren schneller als jedes menschliche Team reagieren könnte. Funktionen zur Verarbeitung natürlicher Sprache erkennen ausgeklügelte phishing , die gefälschte Absenderinformationen verwenden, und identifizieren sprachliche Ungereimtheiten sogar in KI-generierten Nachrichten.

Moderne KI-gestützte Plattformen lernen kontinuierlich und passen sich an neue Spoofing-Techniken an, ohne dass manuelle Regelaktualisierungen erforderlich sind. Wenn Angreifer ihre Methoden weiterentwickeln, passen maschinelle Lernmodelle die Erkennungsparameter automatisch an, basierend auf beobachteten Mustern in globalen Threat Intelligence-Netzwerken. Diese Anpassungsfähigkeit erweist sich als entscheidend gegen polymorphe Angriffe, bei denen sich die Spoofing-Techniken mit jeder Iteration ändern. Föderierte Lernansätze ermöglichen es Unternehmen, von der kollektiven Intelligenz zu profitieren, ohne sensible Daten weitergeben zu müssen, was die Erkennungsraten für alle verbessert.

Neben der Erkennung ermöglicht KI auch die Vorhersage von Spoofing-Angriffen, bevor diese vollständig ausgeführt werden. Durch die Analyse von Aufklärungsaktivitäten, fehlgeschlagenen Authentifizierungsversuchen und die Korrelation mit globalen Bedrohungsindikatoren können KI-Systeme frühzeitig vor drohenden Spoofing-Kampagnen warnen. Dieser proaktive Ansatz ermöglicht es Sicherheitsteams, die Abwehr zu stärken, potenzielle Ziele zu warnen und Reaktionsverfahren vorzubereiten, bevor Angriffe Schaden anrichten. Da die Spoofing-Techniken mit Hilfe von KI-generierten Inhalten immer ausgefeilter werden, stellt die KI-gestützte Verteidigung den einzigen skalierbaren Ansatz dar, um die Sicherheit auf Augenhöhe mit den Angreifern zu halten.

Was beinhaltet ein IP-Adress-Spoofing-Angriff?

Bei einem IP-Adress-Spoofing-Angriff wird die Quell-IP-Adresse in Netzwerkpaketen gefälscht, um den Datenverkehr so erscheinen zu lassen, als stamme er von einem vertrauenswürdigen System. Angreifer nutzen IP-Spoofing, um ihren tatsächlichen Standort zu verbergen, Zugriffskontrollen zu umgehen oder verteilte Denial-of-Service-Angriffe (DDoS) durch Reflexion zu verstärken. Da das IP-Protokoll die Herkunft von Paketen nicht authentifiziert, kann gefälschter Datenverkehr unentdeckt durch Netzwerke fließen, sofern keine zusätzlichen Überprüfungen und Verhaltensanalysen durchgeführt werden.

Welche verschiedenen Arten von Spoofing-Angriffen gibt es?

Spoofing-Angriffe umfassen E-Mail-Spoofing, IP-Spoofing, DNS-Spoofing, ARP-Spoofing, Anrufer-ID- und Sprach-Spoofing, Website-Spoofing, SMS-Spoofing und GPS-Spoofing. Jede Art zielt auf einen anderen Vertrauensmechanismus ab, von Kommunikationsprotokollen bis hin zu menschlichen Verifizierungsprozessen. Obwohl moderne Angriffstechniken variieren, basieren alle Spoofing-Angriffe auf Identitätsdiebstahl, um Abwehrmaßnahmen zu umgehen und weitere böswillige Aktivitäten wie den Diebstahl von Anmeldedaten, Betrug oder die Kompromittierung von Systemen zu ermöglichen.