Technik des Angriffs

Brachiale Gewalt

Brute-Force-Angriffe sind eine ständige Bedrohung für die Cybersicherheit und zielen auf das schwächste Glied in jeder Sicherheitseinrichtung ab - Passwörter. Hier erfahren Sie, was Sie über diese einfache, aber wirksame Angriffstechnik wissen müssen.

Definition

Was ist ein Brute-Force-Angriff?

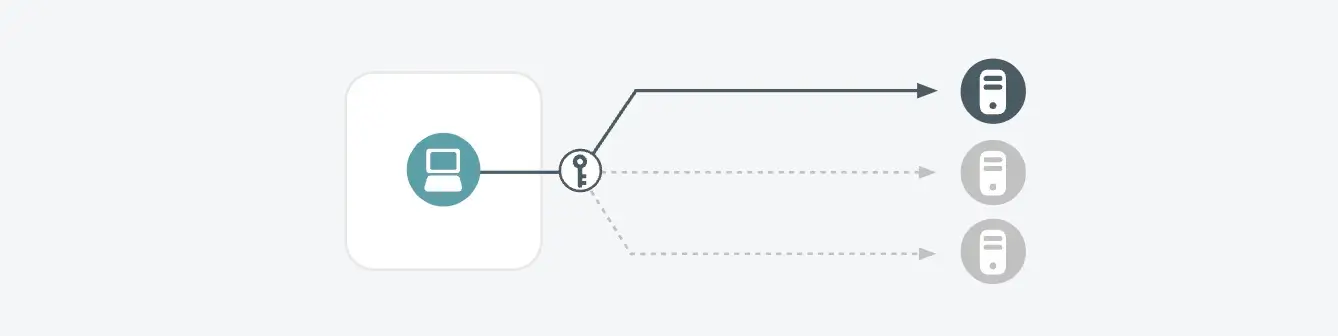

Ein Brute-Force-Angriff ist eine Methode, mit der sich Angreifer unbefugten Zugang zu Ihrer Umgebung verschaffen, indem sie systematisch alle möglichen Kombinationen von Kennwörtern, Verschlüsselungsschlüsseln oder PINs ausprobieren, bis die richtige gefunden ist.

Diese Technik beruht auf schierer Rechenleistung, um Passwörter oder Schlüssel zu knacken, und nicht auf der Ausnutzung von Softwareschwachstellen oder Social-Engineering-Taktiken.

Wie es funktioniert

Wie funktioniert die rohe Gewalt?

Es gibt viele verschiedene Arten von Brute-Force-Angriffen, darunter:

- Einfacher Brute-Force-Angriff: Das Ausprobieren aller möglichen Kombinationen ohne vorherige Kenntnis des Passworts.

- Wörterbuch-Angriff: Verwendung einer Liste gebräuchlicher Wörter, Phrasen oder geleakter Passwörter, um das richtige Passwort zu erraten.

- Hybride Brute-Force-Attacke: Kombination von Wörterbuchangriffen mit zufälligen Zeichenadditionen, um komplexere Passwörter zu versuchen.

- Umgekehrter Brute-Force-Angriff: Man beginnt mit einem bekannten Passwort (oft ein gängiges) und sucht nach einem Benutzernamen, der dazu passt.

Da es bei dieser Technik auf das Volumen ankommt, kombinieren Angreifer oft verschiedene Methoden, um die Erfolgsaussichten eines hybriden Brute-Force-Angriffs zu erhöhen. So können sie beispielsweise mit einem Wörterbuchangriff beginnen und dann Zahlen anhängen oder Zeichen ändern, um mehrere Kombinationen zu testen.

Warum Angreifer sie benutzen

Warum verwenden Angreifer Brute-Force?

Angreifer verwenden Brute-Force-Methoden, um sich unbefugten Zugang zu Konten, Systemen oder verschlüsselten Daten zu verschaffen, indem sie systematisch alle möglichen Kombinationen von Kennwörtern oder Schlüsseln ausprobieren, bis die richtige gefunden wird. Brute-Force-Angriffe nutzen schwache Kennwörter, fehlende Richtlinien zur Kontosperrung und unzureichende Sicherheitsmaßnahmen aus, um in Systeme einzudringen. Hier sind die Hauptgründe, warum Angreifer Brute-Force-Angriffe einsetzen:

Unbefugter Zugriff auf Konten

- Passwort-Knacken: Angreifer versuchen, Benutzerpasswörter zu erraten, um auf E-Mail-Konten, soziale Medien, Bank- oder Unternehmenssysteme zuzugreifen.

- Credential Stuffing: Verwendung durchgesickerter Kombinationen von Benutzernamen und Passwörtern aus anderen Sicherheitsverletzungen, um auf Konten zuzugreifen, bei denen die Benutzer ihre Anmeldedaten möglicherweise wiederverwendet haben.

Datendiebstahl und Spionage

- Zugangzu sensiblen Informationen: Sobald sie in ein System eingedrungen sind, können Angreifer vertrauliche Daten wie persönliche Informationen, Finanzdaten oder geistiges Eigentum stehlen.

- Betriebsspionage: Zugang zu den Systemen eines Wettbewerbers, um Geschäftsgeheimnisse oder strategische Pläne zu erlangen.

Systemkompromittierung und -kontrolle

- Installation von Malware: Nachdem sie sich Zugang verschafft haben, können Angreifer malware, ransomware installieren oder Hintertüren für einen dauerhaften Zugriff erstellen.

- Bildung von Botnetzen: Kompromittierte Systeme können Teil eines Botnets werden, das für groß angelegte Angriffe wie Distributed Denial of Service (DDoS) verwendet wird.

Finanzieller Gewinn

- Geldtransaktionen: Unbefugter Zugriff auf Finanzkonten ermöglicht es Angreifern, Geld zu überweisen oder betrügerische Einkäufe zu tätigen.

- Verkauf des Zugangs: Kompromittierte Konten und Systeme können über das Dark Web an andere böswillige Akteure verkauft werden.

Ausnutzung schwacher Sicherheitspraktiken

- Schwache Passwörter: Viele Benutzer verwenden einfache, gängige Passwörter, die leicht zu erraten sind.

- Fehlende Richtlinien zum Sperren von Konten: Systeme ohne Mechanismen zum Sperren von Konten nach mehreren fehlgeschlagenen Anmeldeversuchen sind anfälliger.

Automatisierte Tools und erhöhte Rechenleistung

- Verfügbarkeit von Tools: Zahlreiche Tools automatisieren Brute-Force-Angriffe und machen es Angreifern mit unterschiedlichem Kenntnisstand leichter.

- Hochentwickelte Hardware: Dank der hohen Rechenleistung können Angreifer eine große Anzahl von Versuchen in kurzer Zeit durchführen, was die Erfolgsaussichten erhöht.

Testen der Systemverteidigung

- Auskundschaften: Angreifer können Brute-Force-Methoden einsetzen, um Systeme zu sondieren und Schwachstellen oder Schwachpunkte in Sicherheitsprotokollen zu ermitteln.

Warum Brute-Force-Angriffe für Angreifer attraktiv sind

- Einfachheit: Brute-Force-Angriffe erfordern keine ausgefeilten Hacking-Fähigkeiten und können mit leicht verfügbaren Tools durchgeführt werden.

- Potenziell hohe Belohnung: Ein erfolgreicher Zugriff auf ein System kann zu einem erheblichen finanziellen Gewinn oder zur Gewinnung wertvoller Daten führen.

- Niedrige Einstiegshürde: Selbst unerfahrene Angreifer können Brute-Force-Angriffe durchführen, da im Internet eine Fülle von Ressourcen und Anleitungen zur Verfügung stehen.

- Anonymität: Angreifer können ihre Identität mit Hilfe von Proxy-Servern oder VPNs verschleiern und so das Risiko, erwischt zu werden, verringern.

Plattform-Detektionen

Wie lassen sich Aktivitäten im Zusammenhang mit Brute-Force-Angriffen erkennen?

Maßnahmen zur Verhinderung von Brute-Force-Angriffen - wie die Durchsetzung strenger Kennwortrichtlinien, Kontosperrungen und Zugriffskontrollen - sind ein Muss. Aber was passiert, wenn ein Angreifer MFA umgeht oder Ihre Präventionsmaßnahmen durch erfolgreiches Ausfüllen von Anmeldeinformationen umgeht?

Sie müssen wissen, was in Ihrer Umgebung vor sich geht. Dafür sind KI-gesteuerte Erkennungen der Schlüssel.

Vectra AI hat leistungsstarke Erkennungsfunktionen entwickelt, um Brute-Force-Versuche auf der Grundlage des Verhaltens von Angreifern zu erkennen. Diese reichen von einer einfachen Brute-Force-Erkennung bis hin zu Modellen, die sich auf SMB, Kerberos und Entra ID konzentrieren. Jedes dieser Modelle zeigt SOC-Analysten genau, was Angreifer vorhaben, so dass Sie wissen, was zu untersuchen ist und wann.