Microsoft 365 & Cloud

Microsoft 365 & Cloud

Erkennen Sie, wenn Ihr Microsoft 365 angegriffen wird

Vectra Cloud Detection and Response (CDR) für M365 ist die branchenweit fortschrittlichste, KI-gesteuerte Lösung zur Abwehr von Angriffen, um Bedrohungen und Angriffe in Ihrer M365-Umgebung zu erkennen und zu stoppen.

Finden Sie Angreifer in Ihrer Microsoft 365-Umgebung

Mit 11 Referenzen im MITRE D3FEND Framework - mehr als jeder andere Anbieter - bietet nur Vectra AI Cloud Detection and Response (CDR)-Lösungen, die leistungsfähig genug sind, um die ersten Anzeichen einer hybriden cloud Kompromittierung zu erkennen.

#1

Meist referenziert in MITRE D3FEND

35

Patente zur Erkennung von KI-Bedrohungen

>90%

MITRE ATT&CK Abdeckung

Unsere Kunden

Integration und Betrieb von Vectra CDR innerhalb eines Tages

Vor Vectra AI dauerte die Entwicklung einer einzigen Erkennung bei Blackstone bis zu sechs Monate. Jetzt ist es an einem Tag erledigt.

"Durch eine einfache Integration, die in nur einem Tag abgeschlossen wurde, konnten wir über 50 neue Bedrohungserkennungen für unsere Microsoft 365-Umgebung hinzufügen."

Kevin Kennedy

Senior-Vizepräsident, Cybersicherheit, Blackstone

CDR-Unterscheidungsmerkmale

Vectra CDR für M365 bietet Ihnen:

Sehen Sie, wie Angreifer den M365-Zugang, Tools, Dienste und Anwendungen wie SharePoint, OneDrive, Teams, Exchange, Power Automate, eDiscovery und mehr manipulieren.

Mehr als 90 % der relevanten MITRE ATT&CK Techniken werden mit Attack Signal Intelligence aufgedeckt, um das Verhalten der Angreifer nach der Kompromittierung zu ermitteln.

Entdecken Sie unsere KI

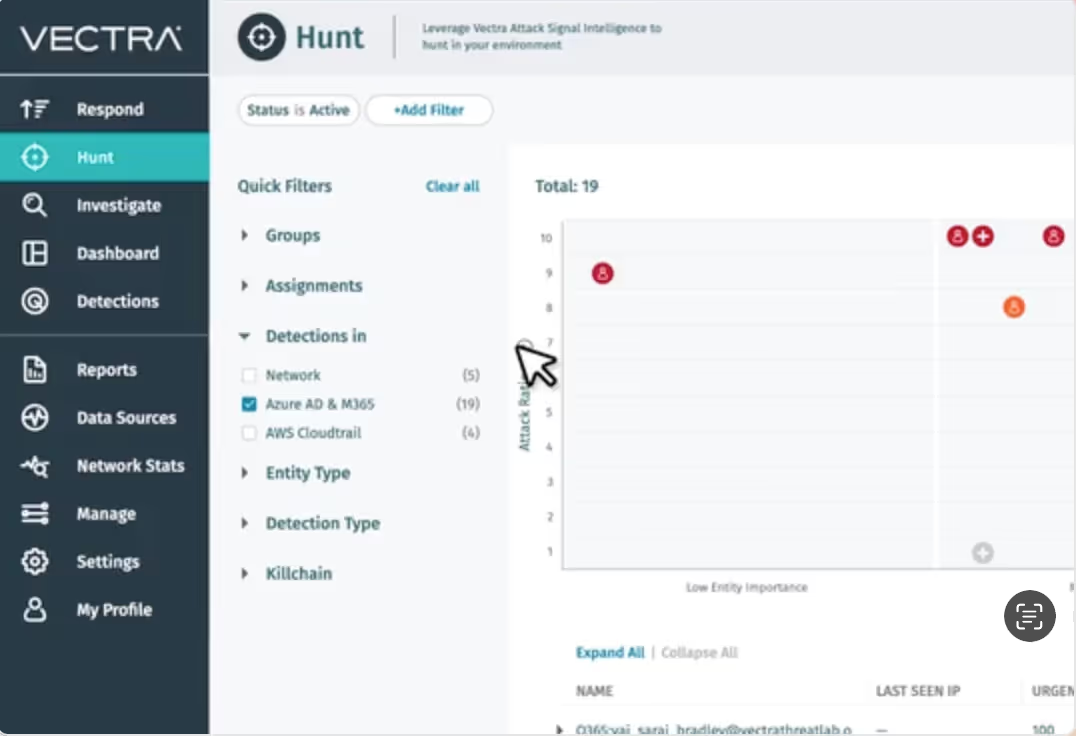

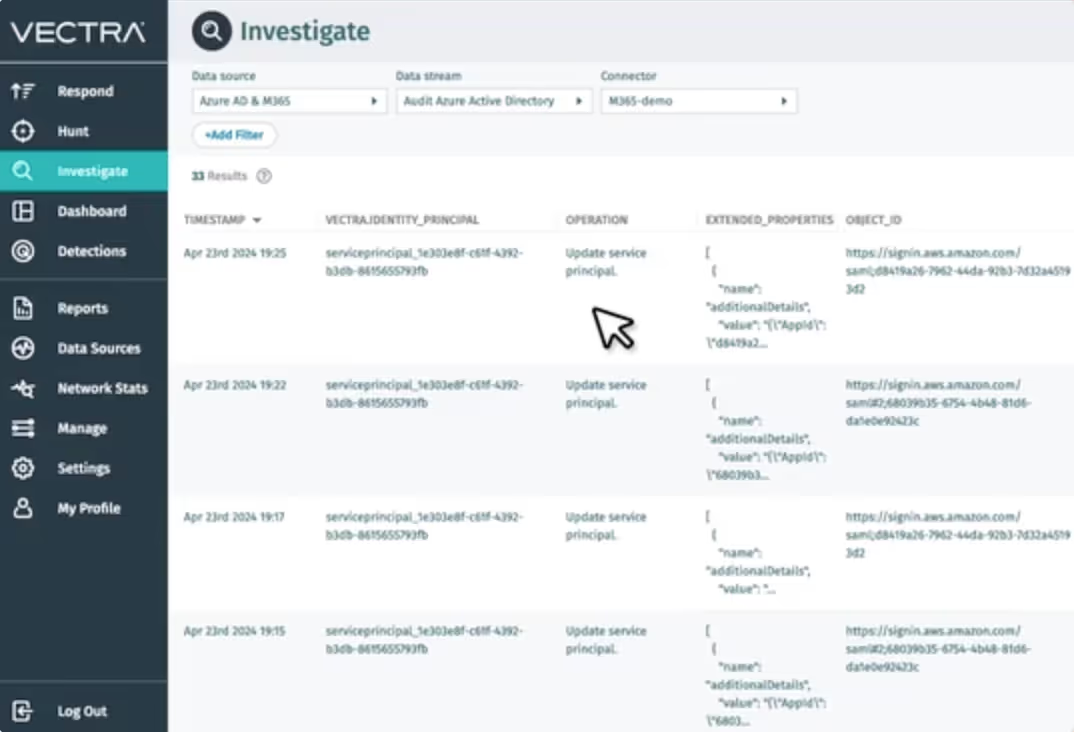

Nutzen Sie eine zentrale Plattform zur Abfrage von Azure AD, M365 und AWS Control Plane-Protokollen für eine schnellere threat hunting und Reaktion.

Schließen Sie sich mit erfahrenen Analysten zusammen, die Ihre M365-Umgebung mitverteidigen.

Entdecken Sie unsere KI

Vollständige Sichtbarkeit mit Kontext

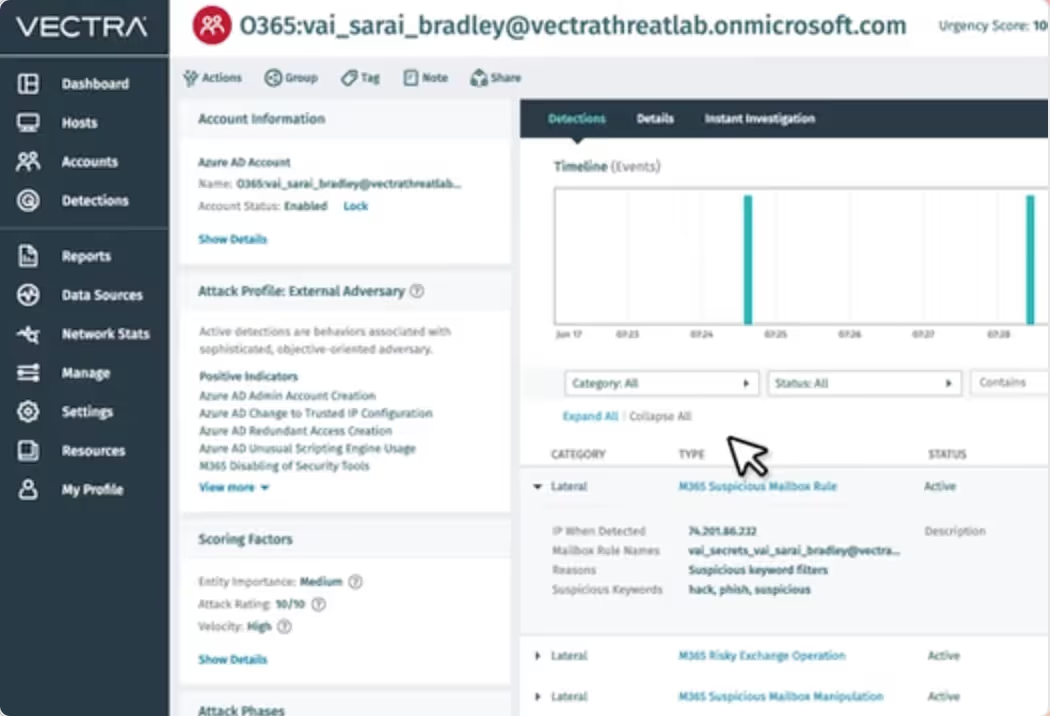

Sehen Sie, wie Angreifer den M365-Zugang, Tools, Dienste und Anwendungen wie SharePoint, OneDrive, Teams, Exchange, Power Automate, eDiscovery und mehr manipulieren.

KI-gesteuerte Erkennung und Prioritätensetzung

Mehr als 90 % der relevanten MITRE ATT&CK Techniken werden mit Attack Signal Intelligence aufgedeckt, um das Verhalten der Angreifer nach der Kompromittierung zu ermitteln.

Entdecken Sie unsere KI

Integrierte Untersuchungen

Nutzen Sie eine zentrale Plattform zur Abfrage von Azure AD, M365 und AWS Control Plane-Protokollen für eine schnellere threat hunting und Reaktion.

Gemeinsame Verantwortung für die 24x7x365-Abdeckung

Schließen Sie sich mit erfahrenen Analysten zusammen, die Ihre M365-Umgebung mitverteidigen.

Erkunden Sie Vectra MDR

CDR-Fähigkeiten

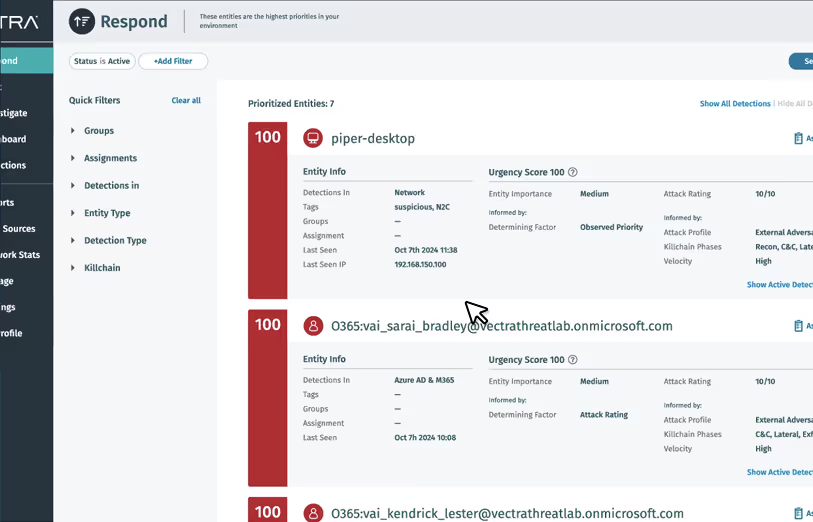

Mit Vectra CDR für M365 erkennen und entschärfen Sie Angriffe innerhalb von Minuten - egal, wo sie stattfinden

KI-gesteuerte Erkennung

Entlarven Sie den kompletten Ablauf eines Angriffs und decken Sie über 90 % der MITRE ATT&CK Techniken ab.

KI-gesteuerte Triage

Reduzieren Sie Alarmgeräusche um 80 % oder mehr mit ML, das Ihre Umgebung versteht.

KI-gesteuerte Prioritätensetzung

Nutzen Sie Sicherheits-KI, um die Priorisierung zu automatisieren und die Bedrohungen zu eskalieren, die für Ihr Unternehmen am wichtigsten sind.

Erweiterte Ermittlungen

Optimieren Sie die Untersuchung von Azure AD-, M365- und AWS Control Plane-Protokollen, um die Angriffe, mit denen Sie konfrontiert sind, in wenigen Minuten zu verstehen.

Ökosystem-Integrationen

Integration vorhandener Technologien für Korrelation und Kontext sowie zur Automatisierung von Analysten-Workflows und Reaktionskontrollen.

Copilot für M365 Erkennung und Reaktion

Stoppen Sie Angreifer vom Missbrauch von Copilot für Microsoft 365

Sichern Sie Ihre GenAI-Angriffsfläche und hindern Sie Angreifer daran, sich Zugang zu sensiblen Anwendungen und Daten zu verschaffen.

Mehr erfahren

Integrationen

Schützen Sie Ihre M365-Umgebung mit Vectra CDR

Unternehmen auf der ganzen Welt vertrauen Vectra AI's Cloud Detection and Response-Lösung zum Schutz ihrer Microsoft-Umgebung.

- Stoppen Sie Angreifer in Microsoft 365 und Azure AD

- Verwenden Sie native Integrationen für Microsoft Sentinel und Defender für Endpoint

- Einhaltung von Vorschriften durch Aufnahme von Protokollen, die nur bei Bedarf eingesehen werden können

Selbstgeführte Touren

Erleben Sie die Leistungsfähigkeit der Plattform Vectra AI

Klicken Sie sich in Ihrem eigenen Tempo durch und sehen Sie, was Analysten auf einer Plattform erreichen können, die auf dem weltweit genauesten Angriffssignal basiert.

FAQS

Vectra CDR für M365: Häufig gestellte Fragen

Was ist der Unterschied zwischen Hype und echtem Wert bei der Erkennung von cloud ?

Echter Wert sieht aus wie verhaltensbasierte Erkennungen über cloud, Identität und Netzwerk. Sie reichern Daten an, verknüpfen Signale mit bekannten Angreifertechniken und begrenzen das Alarmrauschen. Sie ordnet die Aktivitäten den Entitäten und Angriffsstufen zu, nicht nur den Ereignissen. Sie zeigt laterale Bewegungen, Missbrauch von Berechtigungen und riskante API-Aufrufe mit klaren nächsten Schritten. Sie muss AWS, Azure und M365 konsistent abdecken. Effektive Plattformen erklären auch in einfacher Sprache, warum es wichtig ist, und unterstützen eine schnelle Untersuchung. Sehen Sie, wie Vectra Abdeckung, Klarheit und Kontrolle über alle Bereiche hinweg vereinheitlicht.

Wie vermeide ich Ermüdungserscheinungen und behalte gleichzeitig einen guten Empfang?

Reduzieren Sie das Rauschen an der Quelle. Verwenden Sie Erkennungen, die normales Verhalten verstehen, und heben Sie dann nur Signale mit hoher Relevanz hervor. Korrelieren Sie Ereignisse über Identitäten, Netzwerke und Clouds hinweg, um Angriffsprofile zu erstellen, nicht Stapel von Warnungen. Priorisieren Sie Entitäten anhand des Kontexts wie Berechtigung, Verbreitung und Geschwindigkeit. Halten Sie alles serverseitig sichtbar, damit Teams schnell handeln können. Dieser Ansatz verringert die Zahl der Fehlalarme und verkürzt die Untersuchungen, ohne Erkennungslücken zu schließen. Die KI-Agenten von Vectra sortieren, ordnen und priorisieren in Echtzeit, um 99 % des Alarmrauschens zu entfernen und den Analysten Zeit zu sparen.

Welche Umgebungen und Bedrohungen sollte die "cloud " abdecken, einschließlich Hybrid- und API-Missbrauch?

Erfassen Sie Kontroll- und Datenebenen sowie maschinelle und menschliche Identitäten in hybriden Umgebungen. Achten Sie auf riskante Rollenänderungen, abnormale API-Aufrufe und Token-Missbrauch. Erkennen Sie laterale Bewegungen zwischen On-Premise und cloud, Diebstahl von SaaS-Anmeldeinformationen und Staging für Exfiltration. Beziehen Sie gegebenenfalls Container-Orchestrierung und Serverless ein. Verknüpfen Sie jedes Signal mit Entitäten und Techniken, damit die Teams die Auswirkungen und die Dringlichkeit erkennen. cloud ist wichtig, aber Konsistenz über AWS, Azure und M365 ist noch wichtiger. Vectra bietet cloud, Identitäts- und Netzwerkerkennungen mit entitätszentriertem Kontext über diese Stacks hinweg.

Wie unterscheidet sich die cloud von SIEM, EDR oder NDR?

SIEMs sammeln Protokolle, und EDR-Tools überwachen Endpunkte, aber moderne NDR umfasst jetzt auch die Erkennung von cloud . Das bedeutet, dass Aktivitäten auf der Steuerungsebene, API-Missbrauch und Identitätsverhalten in cloud als Teil eines einheitlichen Erkennungsansatzes analysiert werden. Anstatt die cloud als separates Silo zu behandeln, korrelieren effektive Lösungen Signale über Netzwerk-, cloud und Identitätsebenen hinweg, um echte Angriffe mit klarem Kontext zu den betroffenen Entitäten aufzudecken und schnellere, genauere Reaktionen zu ermöglichen.

Was macht die automatische Erkennung von cloud skalierbarer und effizienter?

Eine skalierbare cloud nimmt automatisch relevante Daten auf, reichert sie mit Kontext an und wendet verhaltensbasierte Modelle an, um echte Bedrohungen zu identifizieren. Sie muss Aktivitäten über cloud, Identitäts- und Netzwerkdomänen hinweg korrelieren und dabei Berechtigungsstufen, Zugriffsmuster und Angriffsprogression berücksichtigen. Effiziente Systeme minimieren das Rauschen, passen sich an dynamische Umgebungen wie kurzlebige Arbeitslasten oder wechselnde Rollen an und zeigen klar auf, worauf es ankommt, ohne ständige Anpassungen. Analysten benötigen zuverlässige, erklärbare Ergebnisse, die Untersuchungen und Reaktionsabläufe beschleunigen.

Wie kann die Erkennung von cloud bei der Einhaltung von Vorschriften wie HIPAA, FedRAMP oder SOX helfen?

Die kontinuierliche Überwachung von Identitäten, Kontrollaktivitäten und Datenzugriffen unterstützt den Nachweis von Prüfungen und die Behandlung von Ausnahmen. Die Zuordnung von Erkennungen zu anerkannten Frameworks verbessert die Wirksamkeit der Kontrollen. Klare Beschreibungen helfen, Vorfälle und Abhilfemaßnahmen zu erklären. Die Breite ist wichtig: Eine hybride Abdeckung stellt sicher, dass Lücken bei Angriffen sichtbar sind. Die Teams benötigen außerdem schnelle Berichte und stabile Integrationen. Vectra AI gleicht Erkennungen mit Frameworks ab und bietet bereichsübergreifende Transparenz mit einfachen Pfaden zur Untersuchung, Dokumentation und Reaktion über Identität, cloud und Netzwerk.

Kann die cloud für kleine Teams mit begrenzter Bandbreite funktionieren?

Ja. Suchen Sie nach Plattformen, die Untersuchungen reduzieren und nicht nur Warnungen erzeugen. Sie sollten Rauschen automatisch sortieren, Signale korrelieren und die Dringlichkeit nach Unternehmen und Hosts einstufen. Die Schnittstellen müssen Analysten mit einem Mausklick zu tieferem Kontext führen. Die Bereitstellung sollte nach Möglichkeit agentenlos erfolgen und hybride Umgebungen ohne zusätzlichen Aufwand abdecken. Diese Eigenschaften verringern die operative Belastung und helfen den Sicherheitsteams, sich auf echte Angriffe zu konzentrieren. Die KI-Agenten und einheitlichen Erkennungsfunktionen von Vectra bieten schlanken Teams Abdeckung, Klarheit und Kontrolle an einem Ort.

Ressourcen