Veröffentlichungen und Aktualisierungen

Alle aktuellen Änderungen und Verbesserungen Vectra AI .

Vielen Dank! Ihr Beitrag ist eingegangen!

Huch! Beim Absenden des Formulars ist etwas schief gelaufen.

Klar

Datum:

Januar 2026

Freigabe:

2026.1

RUX: SaaS-Bereitstellung

Abdeckung

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra verbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden erhalten die folgenden Verbesserungen als Teil dieser Version:

- Vectra AI die Umstellung der bisher über die Suricata-Engine bereitgestellten Erkennungen auf native Erkennungen Vectra AI , die direkt auf der Vectra-Flow-Engine ausgeführt werden. Diese fortlaufenden Bemühungen stellen sicher, dass allen Kunden erweiterte Funktionen zur Erkennung von Angreiferverhalten zur Verfügung stehen, ohne dass Suspect Protocol Activity (SPA) oder eine signaturbasierte Erkennungslogik erforderlich sind.

- Diese Version führt zusätzliche Erkennungen für Cobalt Strike, Brute Ratel und PowerShell Empire.

- Vectra AI die Genauigkeit der Smash-and-Grab-Erkennung verbessert, indem sichergestellt wird, dass die Ziel-Domänennamen korrekt aktualisiert werden, wenn sie später in einer Sitzung beobachtet werden. Durch diese Verbesserung funktioniert die Whitelist-Logik wie vorgesehen, wodurch unnötige Warnmeldungen reduziert und die Genauigkeit der Smash-and-Grab-Erkennung verbessert werden.

- Vectra AI die Erkennung auf Informationsebene für Remote Management and Monitoring (RMM)-Tools verbessert, indem Anwendungsprotokolldetails korrekt in die Erkennungsmetadaten eingefügt werden. Diese Verbesserung sorgt für einen klareren Kontext auf Host-Seiten, wenn RMM-Aktivitäten beobachtet werden, und verbessert so die Klarheit der Untersuchungen, während gleichzeitig eine störungsarme, nicht bewertende Alarmierung gewährleistet bleibt.

- Vectra AI seine Mythic C2-Erkennungs -Logik verfeinert, um Fehlalarme zu reduzieren, indem die Auswertung von Serverzertifikatsfeldern verschärft wurde. Dieses Update schränkt übermäßig breite Musterabgleiche ein, verhindert, dass harmlose Domains mit ähnlichen Begriffen Warnmeldungen auslösen, und verbessert die allgemeine Erkennungsgenauigkeit.

Neue Erkennung: Verdächtige Azure-Operation – Änderung der DNS-Sicherheitsrichtlinie

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit Änderungen an der Protokollierung des Netzwerkdatenflusses aufdeckt. Die neue Erkennungsfunktion „Azure Suspect Operation – DNS Security Policy Modification” (Verdächtige Azure-Vorgänge – Änderung der DNS-Sicherheitsrichtlinie) wurde entwickelt, um Aktionen aufzudecken, bei denen eine Entität beim Löschen oder Ändern einer mit einer DNS-Sicherheitsrichtlinie verbundenen Ressource beobachtet wurde. Dies könnte die Protokollierung von DNS-Abfragen deaktivieren oder auf andere Weise die DNS-Auflösung innerhalb der Azure-Umgebung manipulieren. Bedrohungsakteure nutzen diese Technik, um die Protokollierung zu beeinträchtigen und der Erkennung zu entgehen.

Neue Erkennung: Verdächtige Azure-Operation – Flow-Protokolle deaktiviert

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit Änderungen an der Netzwerkflussprotokollierung aufdeckt. Die neue Erkennungsfunktion „Azure Suspect Operation – Flow Logs Disabled” (Verdächtige Azure-Vorgänge – Flussprotokolle deaktiviert) wurde entwickelt, um Aktionen aufzudecken, bei denen eine Entität beim Löschen einer Azure-Flussprotokollressource beobachtet wurde. Dies deutet auf die Entfernung der Flussprotokollierung für ein VNet, ein Subnetz oder eine Netzwerkkarte hin und ist eine bekannte Technik zur Umgehung cloud , die von Angreifern genutzt wird, um die Sichtbarkeit und Überprüfbarkeit von Aktionen zu beeinträchtigen.

Neue Erkennung: Verdächtige Azure-Operation – Änderung der Netzwerksicherheitskonfiguration

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit Änderungen an Netzwerksicherheitskonfigurationen aufdeckt. Die neue Erkennungsfunktion „Azure Suspect Operation – Network Security Config Change” (Verdächtige Vorgänge in Azure – Änderung der Netzwerksicherheitskonfiguration) wurde entwickelt, um Aktionen aufzudecken, bei denen eine Entität unerwartet eine Azure-Netzwerksicherheitsgruppe (NSG) erstellt oder ändert oder eine Azure-Firewall-Ressource modifiziert. Dies kann auf laterale Bewegungen innerhalb des Netzwerks oder einen Versuch hinweisen, die Abwehrmaßnahmen zu beeinträchtigen.

Neue Erkennung: Verdächtige Azure-Operation – riskante Löschung

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit risikoreichen Löschvorgängen in einer Azure-Umgebung aufdeckt. Die neue Erkennungsfunktion „Azure Suspect Operation – Risky Deletion” (Verdächtige Vorgänge in Azure – riskante Löschvorgänge) wurde entwickelt, um Aktionen wie das Entfernen sensibler Backups und Unveränderbarkeitsrichtlinien aufzudecken, die Angreifer nutzen könnten, um Abwehrmaßnahmen zu umgehen und Schaden anzurichten. Diese Erkennungsfunktion stärkt den Schutz vor cloud wie Storm-0501, die diese Techniken in dokumentierten Angriffen eingesetzt haben.

Verbesserung der Erkennung: Azure TOR-Aktivität

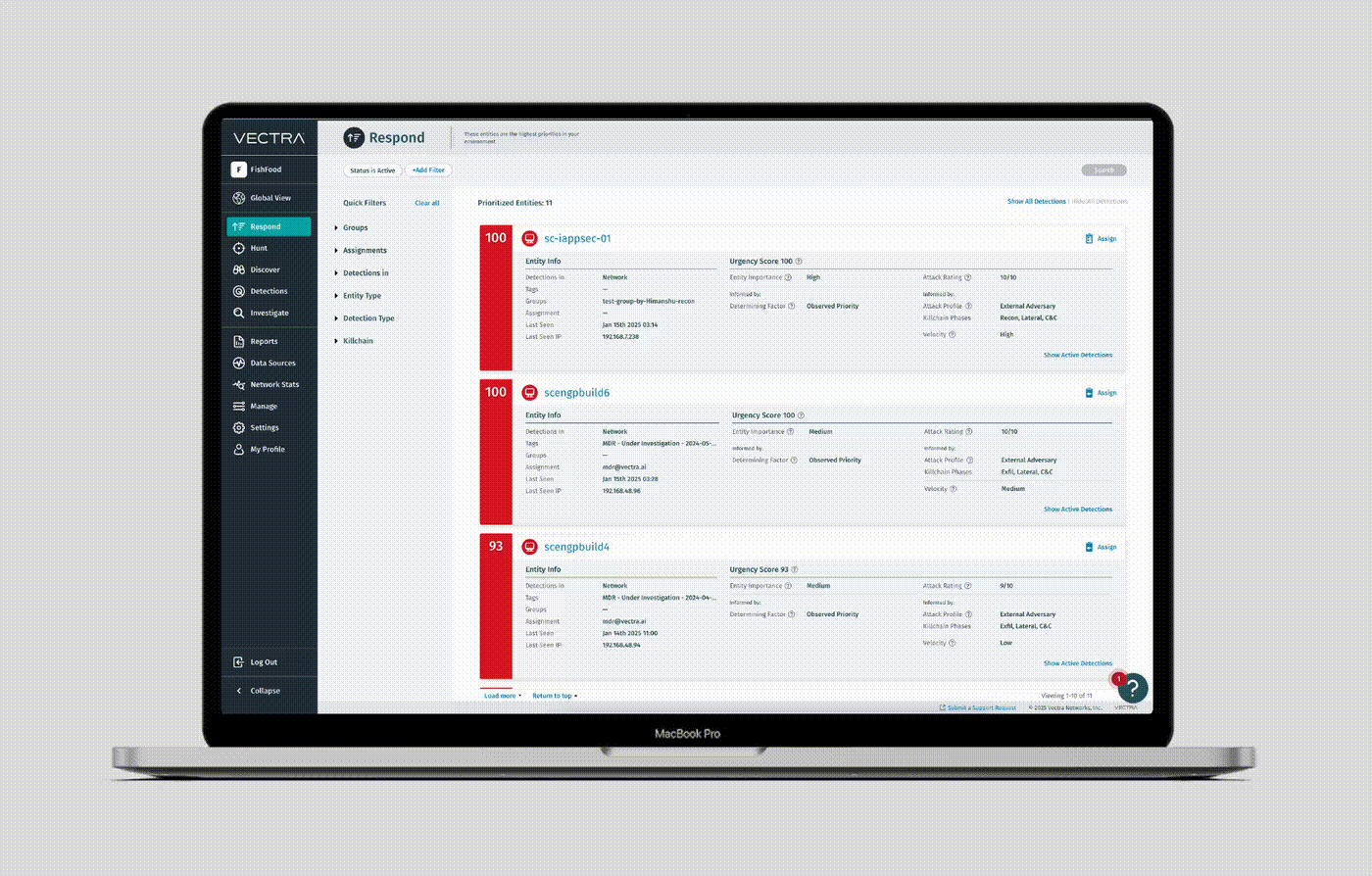

Das Azure TOR-Aktivitätserkennungsmodell wurde verbessert, um die Priorisierung der mit diesem Verhalten verbundenen Entitäten zu optimieren. Künftig Vectra AI den Entitäten, die dieses Verhalten aufweisen, mehr Gewicht beimessen, damit sie umgehend auf der Seite „Respond“ (Reagieren) angezeigt werden. Kunden können aufgrund dieser Änderung einen leichten Anstieg der priorisierten Entitäten feststellen.

Neue Erkennung: Azure AD Verdächtige Operation: Gastbenutzer hinzugefügt

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit dem ersten Zugriff aufdeckt. Die neue Erkennungsfunktion „Azure AD Suspect Operation: Guese User Added” (Verdächtige Azure AD-Operation: Gastbenutzer hinzugefügt) wurde entwickelt, um Verhaltensweisen aufzudecken, bei denen ein Prinzipal einen externen Gastbenutzer in die Umgebung einlädt, was nicht mit dem beobachteten Verhaltensprofil des Prinzipals übereinstimmt. Diese Methode wird von Angreifern in Social-Engineering-Kampagnen verwendet, um Zugriff auf die Umgebung des Opfers zu erlangen und dort zu bleiben.

Neue Erkennung: Azure AD Verdächtige Operation: Ungewöhnliche Anmeldung über einen Proxy

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit dem ersten Zugriff aufdeckt. Die neue Erkennungsfunktion „Azure AD Suspect Operation: Unusual Sign-On from a Proxy” (Verdächtige Azure AD-Operation: Ungewöhnliche Anmeldung über einen Proxy) wurde entwickelt, um Aktionen aufzudecken, bei denen ein Prinzipal sich über einen Proxy oder ein VPN anmeldet, was nicht seinem normalen Verhalten entspricht. Dies ist eine Methode, mit der Angreifer ihren tatsächlichen Standort verschleiern. Diese Erkennungsmethode ist die erste, die die neue Threat Intelligence-Engine Vectra AI nutzt – eine Sammlung privater und lizenzierter Bedrohungs-Feeds, die umfangreiche Kontext- und Reputationsinformationen für eine möglichst hohe Signalklarheit liefern.

Verbesserte Sichtbarkeit der Kerberos-Verschlüsselung

Wir haben die Berichterstattung über Kerberos-Verschlüsselungsmetadaten verbessert, um einen genaueren Einblick in die Authentifizierungsaktivitäten zu ermöglichen.

Die Plattform unterscheidet nun klar zwischen:

- Die vom Client angeforderten Verschlüsselungsalgorithmen

- Die zum Schutz des Kerberos-Sitzungsschlüssels verwendete Verschlüsselung

- Die zur Verschlüsselung des Kerberos-Tickets verwendete Verschlüsselung

Diese Verbesserung stärkt die Untersuchung von Kerberos-basierten Angriffstechniken, darunter AS-REP Roasting und Kerberoasting, indem sichergestellt wird, dass für jede Authentifizierungsstufe der richtige Verschlüsselungskontext angezeigt wird.

Sicherheitsteams, die threat hunting Authentifizierungstelemetriedaten überprüfen, werden möglicherweise ab Ende Januar aktualisierte Kerberos-Verschlüsselungsfelder bemerken. Es sind keine Maßnahmen erforderlich, aber bestehende Abfragen oder Workflows sollten überprüft werden, um die aktualisierten Metadaten zu berücksichtigen.

Verbesserte Sichtbarkeit der Kerberos-Vorabauthentifizierung

Wir haben eine verbesserte Sichtbarkeit der Kerberos-Vorauthentifizierungsaustausche (PA-DATA) während AS-REQ- und AS-REP-Flows eingeführt.

Die Plattform zeigt nun sowohl die Arten als auch die Anzahl der Vorauthentifizierungsdaten an, die vom Client verwendet und vom KDC zurückgegeben werden. Dies liefert zusätzlichen Kontext zum Verständnis der Verhandlung der Kerberos-Authentifizierung und hilft Sicherheitsteams dabei, abnormales oder unerwartetes Vorauthentifizierungsverhalten zu identifizieren.

Diese Verbesserungen unterstützen eine effektivere Untersuchung von Kerberos-basierten Angriffen und Fehlkonfigurationen, insbesondere solchen, die modifizierte oder umgangene Vorab-Authentifizierungsmechanismen betreffen.

Threat Hunter und Analysten, die die Telemetriedaten der Kerberos-Authentifizierung überprüfen, können ab Ende Januar möglicherweise neue Metadaten vor der Authentifizierung beobachten.

Datum:

Januar 2026

Freigabe:

9.8

QUX: Appliance-Schnittstelle

Abdeckung

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra verbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden erhalten die folgenden Verbesserungen als Teil dieser Version:

- Vectra AI die Umstellung von zuvor über die Suricata-Engine bereitgestellten Erkennungen auf native Erkennungen Vectra AI , die direkt auf der Vectra-Flow-Engine ausgeführt werden. Diese fortlaufenden Bemühungen stellen sicher, dass allen Kunden erweiterte Funktionen zur Erkennung von Angreiferverhalten zur Verfügung stehen, ohne dass Suspect Protocol Activity (SPA) oder signaturbasierte Erkennungslogik erforderlich sind.

Diese Version enthält zusätzliche Erkennungen für Cobalt Strike, Brute Ratel und PowerShell Empire. - Vectra AI die Genauigkeit der Smash-and-Grab-Erkennung verbessert, indem sichergestellt wird, dass die Ziel-Domänennamen korrekt aktualisiert werden, wenn sie später in einer Sitzung beobachtet werden. Durch diese Verbesserung funktioniert die Whitelist-Logik wie vorgesehen, wodurch unnötige Warnmeldungen reduziert und die Genauigkeit der Smash-and-Grab-Erkennung verbessert werden.

- Vectra AI die Erkennung auf Informationsebene für Remote Management and Monitoring (RMM)-Tools verbessert, indem Anwendungsprotokolldetails korrekt in die Erkennungsmetadaten eingefügt werden. Diese Verbesserung sorgt für einen klareren Kontext auf Host-Seiten, wenn RMM-Aktivitäten beobachtet werden, und verbessert so die Klarheit der Untersuchungen, während gleichzeitig eine störungsarme, nicht bewertende Alarmierung gewährleistet bleibt.

- Vectra AI seine Mythic C2-Erkennungslogik verfeinert, um Fehlalarme zu reduzieren, indem die Auswertung von Serverzertifikatsfeldern verschärft wurde. Dieses Update schränkt übermäßig breite Musterabgleiche ein, verhindert, dass harmlose Domains mit ähnlichen Begriffen Alarme auslösen, und verbessert die allgemeine Erkennungsgenauigkeit.

Neue Erkennung: Verdächtige Azure-Operation – Änderung der DNS-Sicherheitsrichtlinie

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit Änderungen an der Protokollierung des Netzwerkdatenflusses aufdeckt. Die neue Erkennungsfunktion „Azure Suspect Operation – DNS Security Policy Modification” (Verdächtige Azure-Vorgänge – Änderung der DNS-Sicherheitsrichtlinie) wurde entwickelt, um Aktionen aufzudecken, bei denen eine Entität beim Löschen oder Ändern einer mit einer DNS-Sicherheitsrichtlinie verbundenen Ressource beobachtet wurde. Dies könnte die Protokollierung von DNS-Abfragen deaktivieren oder auf andere Weise die DNS-Auflösung innerhalb der Azure-Umgebung manipulieren. Bedrohungsakteure nutzen diese Technik, um die Protokollierung zu beeinträchtigen und der Erkennung zu entgehen.

Neue Erkennung: Verdächtige Azure-Operation – Flow-Protokolle deaktiviert

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit Änderungen an der Netzwerkflussprotokollierung aufdeckt. Die neue Erkennungsfunktion „Azure Suspect Operation – Flow Logs Disabled” (Verdächtige Azure-Vorgänge – Flussprotokolle deaktiviert) wurde entwickelt, um Aktionen aufzudecken, bei denen eine Entität beim Löschen einer Azure-Flussprotokollressource beobachtet wurde. Dies deutet auf die Entfernung der Flussprotokollierung für ein VNet, ein Subnetz oder eine Netzwerkkarte hin und ist eine bekannte Technik zur Umgehung cloud , die von Angreifern genutzt wird, um die Sichtbarkeit und Überprüfbarkeit von Aktionen zu beeinträchtigen.

Neue Erkennung: Verdächtige Azure-Operation – Änderung der Netzwerksicherheitskonfiguration

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit Änderungen an Netzwerksicherheitskonfigurationen aufdeckt. Die neue Erkennungsfunktion „Azure Suspect Operation – Network Security Config Change” (Verdächtige Vorgänge in Azure – Änderung der Netzwerksicherheitskonfiguration) wurde entwickelt, um Aktionen aufzudecken, bei denen eine Entität unerwartet eine Azure-Netzwerksicherheitsgruppe (NSG) erstellt oder ändert oder eine Azure-Firewall-Ressource modifiziert. Dies kann auf laterale Bewegungen innerhalb des Netzwerks oder einen Versuch hinweisen, die Abwehrmaßnahmen zu beeinträchtigen.

Neue Erkennung: Verdächtige Azure-Operation – Löschung mit hohem Risiko

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit risikoreichen Löschvorgängen in einer Azure-Umgebung aufdeckt. Die neue Erkennungsfunktion „Azure Suspect Operation – High-Risk Deletion” (Verdächtige Vorgänge in Azure – risikoreiche Löschvorgänge) wurde entwickelt, um Aktionen wie das Entfernen sensibler Backups und Unveränderbarkeitsrichtlinien aufzudecken, die Angreifer nutzen könnten, um Abwehrmaßnahmen zu umgehen und Schaden anzurichten. Diese Erkennungsfunktion stärkt den Schutz vor cloud wie Storm-0501, die diese Techniken in dokumentierten Angriffen eingesetzt haben.

Verbesserung der Erkennung: Azure TOR-Aktivität

Das Azure TOR-Aktivitätserkennungsmodell wurde verbessert, um die Priorisierung der mit diesem Verhalten verbundenen Entitäten zu optimieren. Künftig Vectra AI den Entitäten, die dieses Verhalten aufweisen, mehr Gewicht beimessen, damit sie umgehend auf der Seite „Respond“ (Reagieren) angezeigt werden. Kunden können aufgrund dieser Änderung einen leichten Anstieg der priorisierten Entitäten feststellen.

Neue Erkennung: Azure AD Verdächtige Operation: Gastbenutzer hinzugefügt

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit dem ersten Zugriff aufdeckt. Die neue Erkennungsfunktion „Azure AD Suspect Operation: Guest User Added” (Verdächtige Azure AD-Operation: Gastbenutzer hinzugefügt) wurde entwickelt, um Verhaltensweisen aufzudecken, bei denen ein Prinzipal einen externen Gastbenutzer in die Umgebung einlädt, was nicht mit dem beobachteten Verhaltensprofil des Prinzipals übereinstimmt. Diese Methode wird von Angreifern in Social-Engineering-Kampagnen verwendet, um Zugriff auf die Umgebung des Opfers zu erlangen und dort zu bleiben.

Neue Erkennung: Azure AD Verdächtige Operation: Ungewöhnliche Anmeldung über einen Proxy

Vectra AI eine neue Erkennungsfunktion eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit dem ersten Zugriff aufdeckt. Die neue Erkennungsfunktion „Azure AD Suspect Operation: Unusual Sign-On from a Proxy” (Verdächtige Azure AD-Operation: Ungewöhnliche Anmeldung über einen Proxy) wurde entwickelt, um Aktionen aufzudecken, bei denen ein Prinzipal sich über einen Proxy oder ein VPN anmeldet, was nicht seinem normalen Verhalten entspricht. Dies ist eine Methode, mit der Angreifer ihren tatsächlichen Standort verschleiern. Diese Erkennungsmethode ist die erste, die die neue Threat Intelligence-Engine Vectra AI nutzt – eine Sammlung privater und lizenzierter Bedrohungs-Feeds, die umfangreiche Kontext- und Reputationsinformationen für eine möglichst hohe Signalklarheit liefern.

Kontrolle

Traffic Lockdown: Automatisierte Netzwerkverteidigung durch Firewall-Integration

Vectra AI können Kunden Vectra AI sofort auf erkannte Bedrohungen reagieren – dank Traffic Lockdown, einer neuen Funktion, die bösartige Hosts automatisch auf Firewall-Ebene blockiert. Durch die direkte Integration in unterstützte Firewalls veröffentlicht Vectra AI IP-Adressen aus dem Threat Feed, die sofort umgesetzt werden können, ohne dass manuelle Regeln oder komplexe Einstellungen erforderlich sind. Sicherheitsteams profitieren von einer schnelleren Eindämmung, saubereren Arbeitsabläufen und einem stärkeren Schutz dort, wo es am wichtigsten ist: am Netzwerkrand. Konfigurationsanweisungen finden Sie unter Traffic Lockdown. Weitere Informationen erhalten Sie in diesem Podcast:

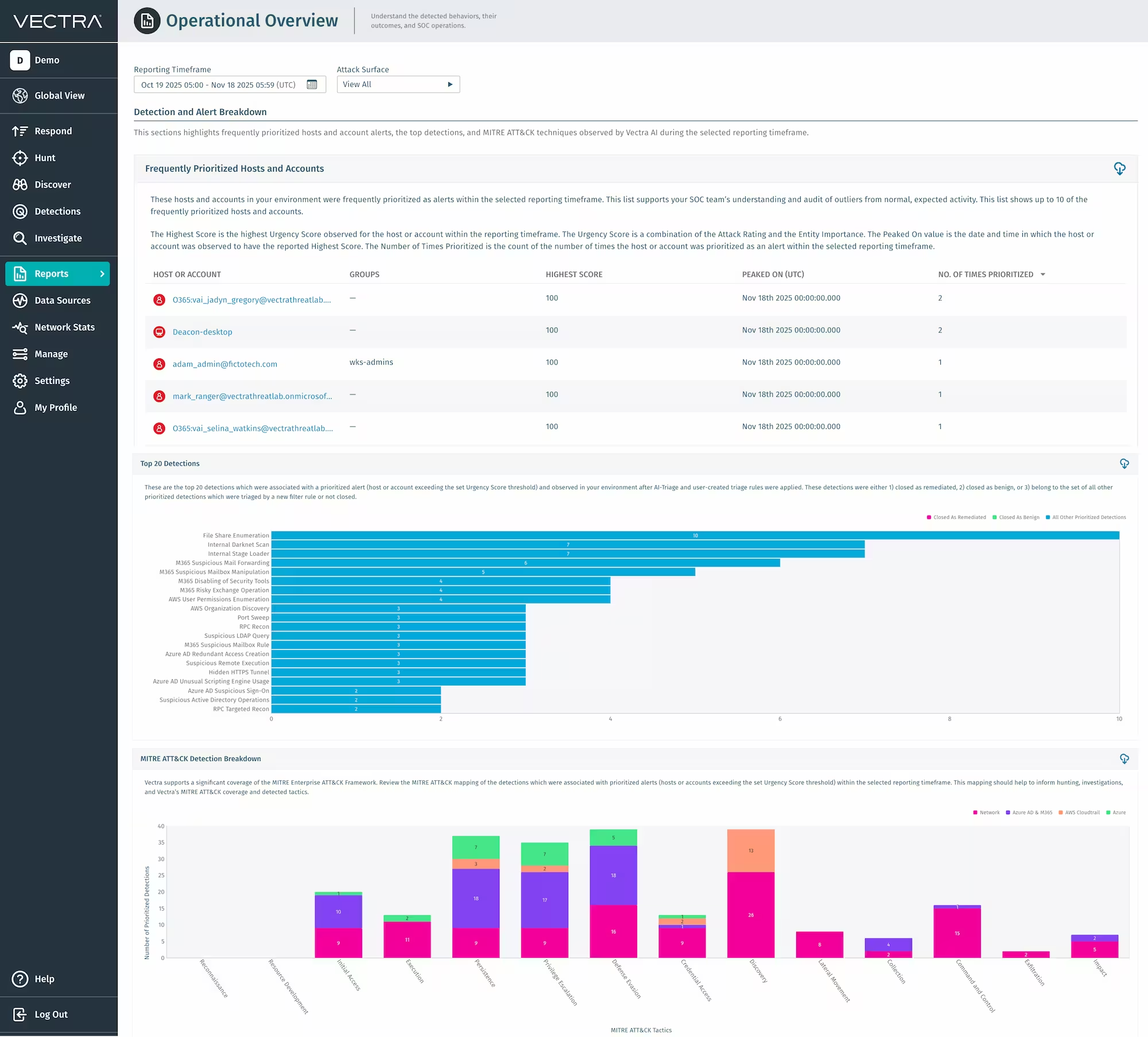

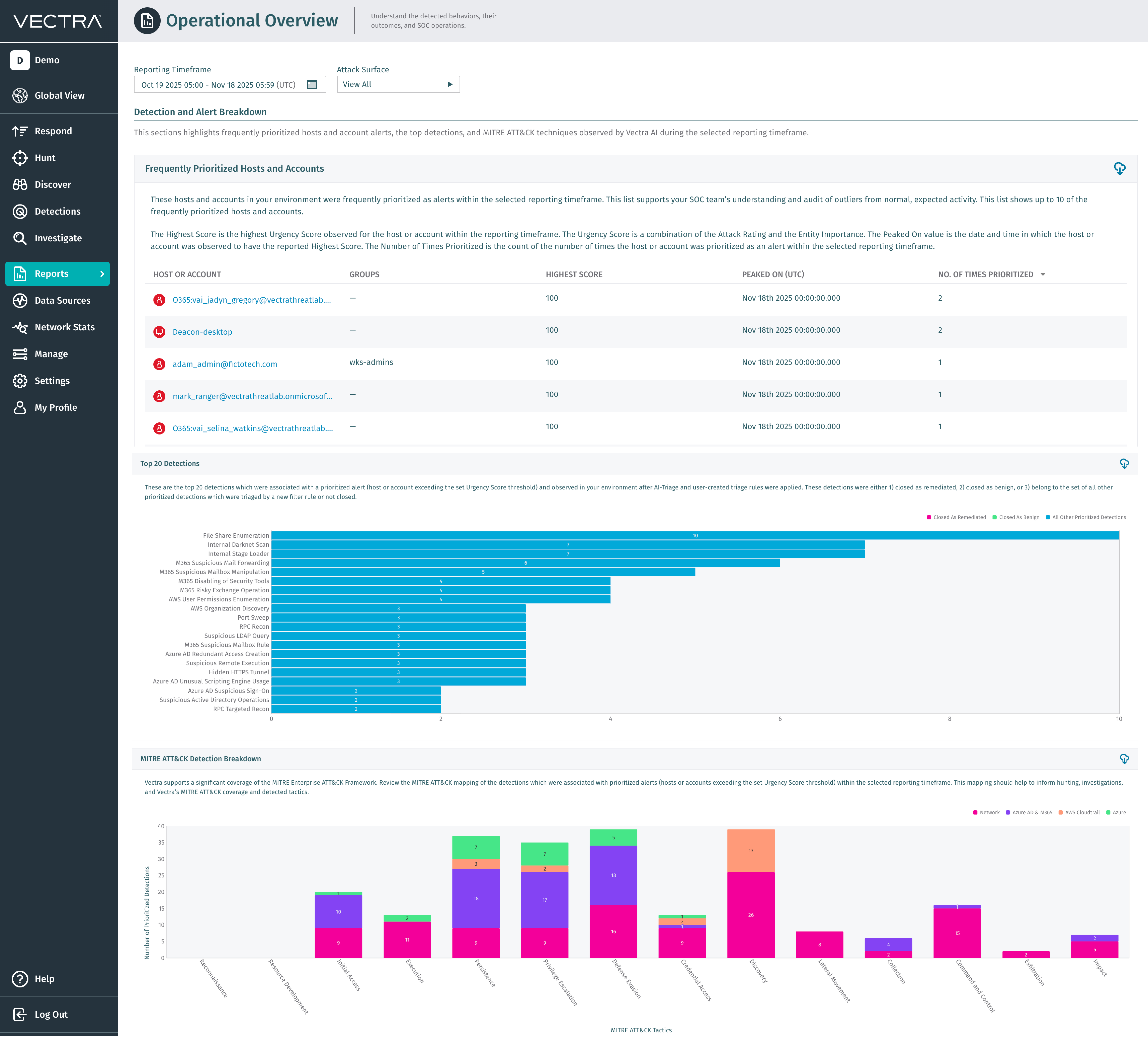

Betriebsübersichtsbericht

Wir stellen Ihnen den Betriebsübersichtsbericht vor – die neue Kommandoansicht Ihres SOC für Leistung und Wirkung. Dieser Bericht fasst wichtige Kennzahlen wie die durchschnittliche Zeit bis zur Zuweisung, die durchschnittliche Zeit bis zur Untersuchung und die durchschnittliche Zeit bis zur Lösung zusammen mit den wichtigsten Erkennungen, MITRE ATT&CK und priorisierten Entitäten in einem übersichtlichen, visuellen Dashboard zusammen. Er quantifiziert, wie Vectra AI schnellere Untersuchungen, eine präzisere Triage und messbare Effizienzsteigerungen Vectra AI . Mit aussagekräftigen Erkenntnissen für Geschäftsberichte, Führungskräfteberichte und den täglichen Betrieb verwandelt er Leistungsdaten in einen Wertnachweis. Weitere Informationen finden Sie in diesem Podcast:

Architektur/Verwaltung

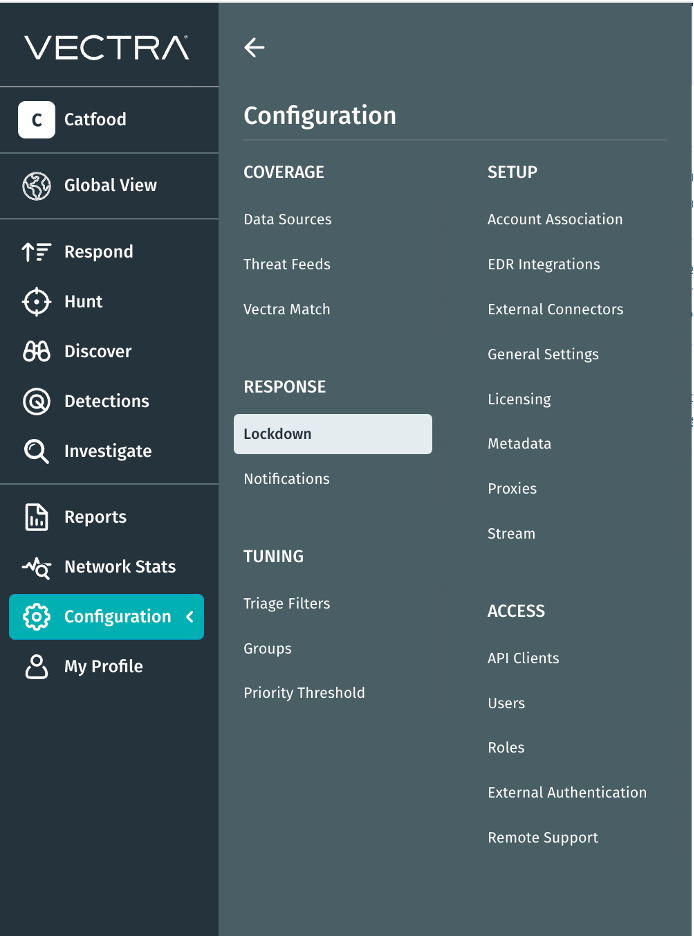

Navigationsänderung: Konfiguration

Wir haben die Verwaltung Ihrer Umgebung in der Vectra AI optimiert. Die neue Registerkarte „Konfiguration“ vereint die Optionen „Verwalten“ und „Einstellungen“, sodass alle Konfigurations- und Steuerungseinstellungen in einer übersichtlichen, intuitiven Ansicht zusammengefasst sind. So finden Sie schneller, was Sie suchen, und können sicher handeln. Dieses Update beseitigt Reibungsverluste und vereinfacht die Navigation. Weniger suchen. Mehr tun.

Syslog-Zertifikatsvalidierung

Vectra 9.8 bietet nun Unterstützung für die Validierung von Serverzertifikaten für Syslog-Ziele unter Verwendung von TLS. Die Validierung wird über ein Kontrollkästchen in der Syslog-Konfiguration gesteuert, sodass Kunden ihre Zertifikate vor der Aktivierung der Validierung bestätigen können. Befolgen Sie die Konfigurationsschritte im Syslog-Handbuch von Vectra, um weitere Anweisungen zu erhalten.

Hinweis: Während dieses Updates haben wir auch ein früheres Problem identifiziert, das in bestimmten Konfigurationen zum Fehlen eines Server-CA-Zertifikats führen konnte. Kunden sollten ihre Syslog-Einstellungen unter „Konfiguration > Reaktion > Benachrichtigungen“ überprüfen, um sicherzustellen, dass alle erforderlichen Zertifikate vorhanden sind.

SSH-Anmeldung bei Vectra-Geräten (private Vorschau)

Vectra AI den Zugriff von Administratoren auf Geräte über SSH vereinfacht und übersichtlicher gestaltet. Autorisierte UI-Benutzer können sich nun mit ihren eigenen SSH-Anmeldedaten anmelden, anstatt auf die gemeinsam genutzten Anmeldedaten zurückgreifen zu müssen. Vektoren Konto. Administratoren können persönliche SSH-Schlüssel und CLI-Passwörter direkt über die Web-Benutzeroberfläche verwalten. Diese Aktualisierungen erleichtern es Teams, Best Practices zu befolgen, die Abhängigkeit von Standard-Anmeldedaten zu verringern und einen sicheren administrativen Zugriff aufrechtzuerhalten. Weitere Informationen finden Sie unter SSH-Anmeldung bei Vectra-Geräten – Dokumentationshandbuch.

GCP-Bereitstellungen werden zu Infrastructure Manager migriert

GCP-Bereitstellungen verwenden nun Infrastructure Manager, der Deployment Manager ersetzt und so kontinuierlichen Support und eine zuverlässigere Bereitstellung gewährleistet. Dieses Update vereinfacht die Bereitstellung von Vectra-Brains und -Sensoren auf GCP und ersetzt veraltete Tools durch einen modernen, standardisierten Ansatz.

- Die Bereitstellungshandbücher werden diese Woche mit dem Infrastrukturmanager-Prozess aktualisiert: GCP vSensor-Bereitstellungshandbuch, GCP Brain-Bereitstellungshandbuch, Stream

Vorstellung des Vectra S127-Systems

Wir freuen uns, das neueste Mitglied der Vectra-Appliance-Familie vorstellen zu dürfen – das S127, das ab sofort bestellt werden kann! Der S127 ist der direkte Nachfolger unserer bewährten S101-Plattform und bietet die gleiche zuverlässige Leistung mit modernisierter Hardware und Raum für Wachstum. Der S127 unterstützt eine aggregierte Sensorkapazität von 58 Gbit/s und eine Leistung von 30 Gbit/s mit Match . Weitere Informationen zu den Spezifikationen der Appliance finden Sie unter Appliance- und Sensorspezifikationen.

- Die Bereitstellungsanleitung finden Sie in der S127-Schnellstartanleitung.

Datum:

Dezember 2025

Freigabe:

2025.12

RUX: SaaS-Bereitstellung

Abdeckung

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra verbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden erhalten die folgenden Verbesserungen als Teil dieser Version:

- Vectra AI die Umstellung von zuvor über die Suricata-Engine bereitgestellten Erkennungen auf native Erkennungen Vectra AI , die direkt auf der Vectra-Flow-Engine ausgeführt werden. Diese fortlaufenden Bemühungen stellen sicher, dass allen Kunden erweiterte Funktionen zur Erkennung von Angreiferverhalten zur Verfügung stehen, ohne dass Suspect Protocol Activity (SPA) oder signaturbasierte Erkennungslogik erforderlich sind.

Diese Version enthält zusätzliche Erkennungen für Cobalt Strike, Brute Ratel und PowerShell Empire. - Vectra AI die Genauigkeit der Smash-and-Grab-Erkennung verbessert, indem sichergestellt wird, dass die Ziel-Domänennamen korrekt aktualisiert werden, wenn sie später in einer Sitzung beobachtet werden. Durch diese Verbesserung funktioniert die Whitelist-Logik wie vorgesehen, wodurch unnötige Warnmeldungen reduziert und die Genauigkeit der Smash-and-Grab-Erkennung verbessert werden.

- Vectra AI die Erkennung auf Informationsebene für Remote Management and Monitoring (RMM)-Tools verbessert, indem Anwendungsprotokolldetails korrekt in die Erkennungsmetadaten eingefügt werden. Diese Verbesserung sorgt für einen klareren Kontext auf Host-Seiten, wenn RMM-Aktivitäten beobachtet werden, und verbessert so die Klarheit der Untersuchungen, während gleichzeitig eine störungsarme, nicht bewertende Alarmierung gewährleistet bleibt.

- Vectra AI seine Mythic C2-Erkennungslogik verfeinert, um Fehlalarme zu reduzieren, indem die Auswertung von Serverzertifikatsfeldern verschärft wurde. Dieses Update schränkt übermäßig breite Musterabgleiche ein, verhindert, dass harmlose Domains mit ähnlichen Begriffen Alarme auslösen, und verbessert die allgemeine Erkennungsgenauigkeit.

Klarheit

EDR-Prozesskorrelation (Private Preview)

Vectra AI die CrowdStrike EDR-Prozesskorrelation für Kunden der privaten Vorschau veröffentlicht. Diese Funktion optimiert Untersuchungen, indem sie automatisch den wahrscheinlichen Prozess im Zusammenhang mit einer NDR-Erkennung findet und ihn zusammen mit der Erkennung in der Plattform und bei der Erfassung des Ereignisses über die API anzeigt.

Das Ergebnis ist eine leistungsfähigere Erkennung und Reaktion, weniger manuelle Arbeit und bessere Ergebnisse für Sicherheitsteams. Es macht eine benutzerdefinierte SIEM- oder SOAR-Korrelationslogik überflüssig und kann bis zu 30 Minuten pro Erkennung einsparen. Was war der Prozess, der C2 angetrieben hat – ein Browser oder ein PowerShell-Skript? Ist dies zu erwarten oder fällt es auf? Das sind Fragen, die Analysten sofort beantworten müssen, und diese Funktion macht das möglich. Wenden Sie sich an Ihr Vectra AI , um an der privaten Vorschau teilzunehmen, und besuchen Siedie FAQ zur Crowdstrike EDR-Integration, um Anweisungen zur Unterstützung dieser Integration zu erhalten.

Erfahren Sie in diesem Podcast mehr darüber, wie Vectra AI mit CrowdStrike Vectra AI :

Vectra 360 Response Enhancement für Cloud

Die Account-SperrungVectra AI umfasst nun auch die Passwortzurücksetzung für AzureAD/Entra ID und bietet Kunden damit eine stärkere und zuverlässigere Möglichkeit, identitätsbasierte Angriffe, insbesondere Token-Diebstahl, proaktiv zu verhindern. Durch das Widerrufen von Sitzungen und das Erzwingen einer Passwortzurücksetzung entfernt Vectra AI den Zugriff von Angreifern, während legitime Benutzer sich mit minimalem Aufwand wieder anmelden können. Dies erweitert die 360-Response-Fähigkeit Vectra AI, die eine proaktive Reaktion über Traffic, Geräte und Identitäten hinweg ermöglicht. Weitere Informationen zu dieser Funktion finden Sie im Support-Artikel „https://support.vectra.ai/vectra/article/KB-VS-1123” (Sperren von Konten in Azure AD/Entra ID). Weitere Informationen zu dieser Funktion finden Sie unter:

Datum:

Dezember 2025

Freigabe:

9.7

QUX: Appliance-Schnittstelle

Abdeckung

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra verbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden erhalten die folgenden Verbesserungen als Teil dieser Version:

- Vectra AI mehrere Cobalt Strike als native Python-Erkennungen neu. Durch die Verlagerung dieser Erkennungen in die Python-basierte Engine von Vectra profitieren nun alle Kunden von dieser Cobalt Strike , ohne sich auf signaturbasierte Logik verlassen zu müssen.

- Vectra AI seine Kali Repo Usage-Erkennung verfeinert, um die Genauigkeit zu verbessern und Fehlalarme zu reduzieren, indem die Identifizierung von Kali-bezogenen User Agents verschärft wurde. Diese Verbesserung konzentriert die Übereinstimmungskriterien auf echte Kali Linux-Aktivitäten und gewährleistet so zuverlässigere Warnmeldungen und zuverlässigere Erkenntnisse bei der Untersuchung potenzieller Angreifer-Tools.

- Vectra AI neue Erkennungsfunktionen auf Informationsebene für Remote Management and Monitoring (RMM)-Tools eingeführt, die in Kundenumgebungen beobachtet werden. Da RMM-Dienstprogramme zunehmend bei Cyberangriffen eingesetzt werden, bieten diese Warnmeldungen Einblick in ihre Verwendung, ohne Störungen zu verursachen oder die Bewertung zu beeinflussen. Die Benachrichtigungen werden auf einzelnen Host-Seiten angezeigt – eine pro Host-Sitzung – und bleiben auf der Hauptseite „Erkennungen“ verborgen, sofern keine Filter angepasst werden. Dieses Update bietet Kunden einen klareren Einblick in potenziell sensible Verwaltungsaktivitäten und sorgt gleichzeitig für eine Warnmeldung mit geringen Auswirkungen.

Klarheit

Gruppen auf der Grundlage der Active Directory-Mitgliedschaft in Quadrant UX

Bringen Sie Ihre bestehenden AD-Gruppen nahtlos in Vectra ein und halten Sie sie perfekt synchron - keine manuelle Neuerstellung oder mühsame Pflege mehr. Durch den Massenimport entfällt die sich wiederholende Verwaltungsarbeit, sodass sich Ihre Teams auf die threat hunting und nicht auf die Gruppenverwaltung konzentrieren können. Durch die Straffung der Triage-Regeln und die Reduzierung des Rauschens können Sie schneller auf die wirklich wichtigen Alarme reagieren. Das ist Effizienz und Signalklarheit, direkt eingebaut. Besuchen Sie Active Directory (AD)-Gruppen für weitere Informationen.

KI-Bewertungs-Priorisierungsagent

Der AI Prioritization Agent erkennt jetzt, wenn Angreifer neue Systeme einsetzen - von bösartigen Laptops bis hin zu Raspberry Pis - und berücksichtigt dies bei der Bewertung der Bedrohungen.

Es lernt auch aus historischen Trends, um wichtige seltene Erkennungstypen in Ihrer Umgebung zu markieren, was eine schnellere und genauere Priorisierung mit weniger Störungen ermöglicht.

Der Kunde sieht möglicherweise eine kleine Anzahl von Hosts mit aktualisierten Punktzahlen. Weitere Informationen finden Sie in diesem Podcast: https://youtu.be/DvsvR57xCS8

Architektur/Verwaltung

HTTPS-only-Zugriff für iDRAC und Embryo-Statusseite

Im Rahmen unseres kontinuierlichen Engagements für die Plattformsicherheit deaktiviert Version 9.7 den Zugriff über Port 80 (HTTP) sowohl für die iDRAC-Out-of-Band-Verwaltungsschnittstelle als auch für die Embryo-Statusseite (die während der Entschlüsselung und Bereitstellung vor VHE verwendet wird).

Mit diesem Update sind diese Komponenten nun ausschließlich über HTTPS (Port 443) zugänglich, wodurch das Risiko unverschlüsselten HTTP-Datenverkehrs ausgeschlossen wird. Kunden sehen nun keinen offenen Port 80 mehr auf Vectra-Geräten, wodurch sichergestellt ist, dass die gesamte Kommunikation standardmäßig verschlüsselt ist.

Diese Änderung erfordert keine Maßnahmen seitens der Benutzer und sorgt dafür, dass alle Systeme den aktuellen Sicherheitsbestimmungen entsprechen.

REST-API v2.5 (Quadrant UX)

Das Vectra AI aktualisiert die QUX-API weiterhin jeden Monat mit neuen Funktionen. Um über die neuesten Funktionen auf dem Laufenden zu bleiben, besuchen Sie das REST API v2.5 Changelog.

Datum:

November 2025

Freigabe:

2025.11

RUX: SaaS-Bereitstellung

Abdeckung

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra verbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden erhalten die folgenden Verbesserungen als Teil dieser Version:

- Vectra AI mehrere Cobalt Strike als native Python-Erkennungen neu. Durch die Verlagerung dieser Erkennungen in die Python-basierte Engine von Vectra profitieren nun alle Kunden von dieser Cobalt Strike , ohne sich auf signaturbasierte Logik verlassen zu müssen.

- Vectra AI seine Kali Repo Usage-Erkennung verfeinert, um die Genauigkeit zu verbessern und Fehlalarme zu reduzieren, indem die Identifizierung von Kali-bezogenen User Agents verschärft wurde. Diese Verbesserung konzentriert die Übereinstimmungskriterien auf echte Kali Linux-Aktivitäten und gewährleistet so zuverlässigere Warnmeldungen und zuverlässigere Erkenntnisse bei der Untersuchung potenzieller Angreifer-Tools.

- Vectra AI neue Erkennungsfunktionen auf Informationsebene für Remote Management and Monitoring (RMM)-Tools eingeführt, die in Kundenumgebungen beobachtet werden. Da RMM-Dienstprogramme zunehmend bei Cyberangriffen eingesetzt werden, bieten diese Warnmeldungen Einblick in ihre Verwendung, ohne Störungen zu verursachen oder die Bewertung zu beeinflussen. Die Benachrichtigungen werden auf einzelnen Host-Seiten angezeigt – eine pro Host-Sitzung – und bleiben auf der Hauptseite „Erkennungen“ verborgen, sofern keine Filter angepasst werden. Dieses Update bietet Kunden einen klareren Einblick in potenziell sensible Verwaltungsaktivitäten und sorgt gleichzeitig für eine Warnmeldung mit geringen Auswirkungen.

Klarheit

Traffic Lockdown: Automatisierte Netzwerkverteidigung durch Firewall-Integration (öffentliche Vorschau)

Mit Traffic Lockdown, einer neuen Funktion, die bösartige Hosts automatisch auf Firewall-Ebene blockiert, ermöglicht Vectra AI seinen Kunden Vectra AI , sofort auf erkannte Bedrohungen zu reagieren. Durch die direkte Integration in unterstützte Firewalls veröffentlicht Vectra AI IP-Adressen aus dem Bedrohungsfeed, die sofort umgesetzt werden können, ohne dass manuelle Regeln oder komplexe Einstellungen erforderlich sind. Sicherheitsteams profitieren von einer schnelleren Eindämmung, übersichtlicheren Arbeitsabläufen und einem stärkeren Schutz dort, wo es am wichtigsten ist: am Netzwerkrand. Konfigurationsanweisungen finden Sie unter Traffic Lockdown.

_compressed.gif)

Kontrolle

Traffic Lockdown: Automatisierte Netzwerkverteidigung durch Firewall-Integration (öffentliche Vorschau)

Vectra AI können Kunden Vectra AI sofort auf erkannte Bedrohungen reagieren – dank Traffic Lockdown, einer neuen Funktion, die bösartige Hosts automatisch auf Firewall-Ebene blockiert. Durch die direkte Integration in unterstützte Firewalls veröffentlicht Vectra AI dynamisch IP-Adressen aus dem Threat Feed, die sofort umgesetzt werden können, ohne dass manuelle Regeln oder komplexe Einstellungen erforderlich sind. Sicherheitsteams profitieren von einer schnelleren Eindämmung, übersichtlicheren Arbeitsabläufen und einem stärkeren Schutz dort, wo es am wichtigsten ist: am Netzwerkrand. Konfigurationsanweisungen finden Sie unterTraffic Lockdown.

Betriebsübersichtsbericht

Wir stellen Ihnen den Betriebsübersichtsbericht vor – die neue Kommandoansicht Ihres SOC für Leistung und Wirkung. Dieser Bericht fasst wichtige Kennzahlen wie die durchschnittliche Zeit bis zur Zuweisung, die durchschnittliche Zeit bis zur Untersuchung und die durchschnittliche Zeit bis zur Lösung zusammen mit den wichtigsten Erkennungen, MITRE ATT&CK und priorisierten Entitäten in einem übersichtlichen, visuellen Dashboard zusammen. Er quantifiziert, wie Vectra AI schnellere Untersuchungen, eine präzisere Triage und messbare Effizienzsteigerungen ermöglicht. Mit aussagekräftigen Erkenntnissen für Geschäftsberichte, Führungskräfteberichte und den täglichen Betrieb verwandelt er Leistungsdaten in einen Wertnachweis.

Architektur/Verwaltung

Navigationsänderung: Konfiguration

Wir haben die Verwaltung Ihrer Umgebung in der Vectra AI optimiert. Die neueRegisterkarte „Konfiguration“vereint die Optionen „Verwalten“ und „Einstellungen“, sodass alle Konfigurations- und Steuerungseinstellungen in einer übersichtlichen, intuitiven Ansicht zusammengefasst sind. So finden Sie schneller, was Sie suchen, und können sicher handeln. Dieses Update beseitigt Reibungsverluste und vereinfacht die Navigation. Weniger suchen. Mehr tun.

Multi-SAML-Unterstützung

Die Respond UX-Plattform unterstützt derzeit Single Sign-On (SSO) durch die Integration mit dem Identitätsanbieter (IDP) eines Kunden unter Verwendung eines konfigurierten SAML-Profils. Bislang kann nur ein einziges SAML-Profil definiert werden, wodurch die Integration auf jeweils einen IDP beschränkt ist.

Um dieses Problem zu lösen, führen wir die Unterstützung für mehrere SAML-Profile ein. Diese Verbesserung ermöglicht es Kunden und MSSPs, Integrationen mit mehreren IDPs gleichzeitig zu konfigurieren und zu verwalten, was eine größere Flexibilität und eine bessere Anpassung an komplexe Identitätsumgebungen bietet.

Unterstützung für den Zugang zu RUX-Mietern

Wir haben die Möglichkeit eingeführt, dass autorisierte Mitarbeiter Vectra AIbei Bedarf sicher auf die Benutzeroberflächen von RUX-Mandanten zugreifen können. Kunden können nun ein Ablaufdatum für diesen Zugriff konfigurieren, um sicherzustellen, dass er zeitlich begrenzt bleibt und vollständig unter Ihrer Kontrolle steht.

REST-API (Respond UX)

Das Vectra AI aktualisiert die RUX-API weiterhin jeden Monat mit neuen Funktionen. Um über die neuesten Funktionen auf dem Laufenden zu bleiben, besuchen Sie unsere API-Dokumentationsseite.

Datum:

November 2025

Freigabe:

9.6

QUX: Appliance-Schnittstelle

Abdeckung

Netskope SASE-Integration in der öffentlichen Vorschau

Da sich Benutzer und Anwendungen über die Unternehmensgrenzen hinaus bewegen, verlieren Verteidiger den Überblick über kritischen Datenverkehr, der direkt in die cloud fließt. So entstehen blinde Flecken, in denen sich fortschrittliche Command-and-Control (C2) und Datenexfiltration verstecken können - und Unternehmen sind ungeschützt.

Die neue Integration von Vectra AImit Netskope CloudTAP schließt diese Lücke. Durch den Empfang des GENEVE-Verkehrs vom Netskope Stitcher bietet Vectra dieselbe tiefgreifende Bedrohungserkennung und Metadatentransparenz für Remote- und cloud Benutzer wie für On-Premise-Benutzer - wodurch blinde Flecken in modernen SASE-Umgebungen beseitigt werden.

Bitte wenden Sie sich an Ihr Vectra-Kundenteam, wenn Sie an der Netskope-Integration von Vectra interessiert sind. Siehe Netskope SASE-Integration und -Optimierung für Details zur Implementierung.

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra verbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden erhalten die folgenden Verbesserungen als Teil dieser Version:

- Vectra AI erkennt jetzt LDAP-Abfragen, die auf Active Directory-Konten abzielen, denen die Kerberos-Vorauthentifizierung fehlt - ein häufiger Schritt bei AS-REP-Röstangriffen. Diese Verbesserung bietet einen früheren Einblick in die Erkundung von Anmeldeinformationen und hilft Sicherheitsteams, Angreifer zu stoppen, bevor der Missbrauch von Anmeldeinformationen beginnt.

- Vectra AI hat seine Erkennungslogik für RDP Brute-Force- und Passwort-Spray-Aktivitäten verfeinert, um die Genauigkeit zu verbessern und Fehlalarme in Umgebungen mit gemeinsam genutzten oder Bastion-Hosts zu reduzieren. Die Verbesserung verdeutlicht die Erkennungsschwellenwerte und -beschreibungen und stellt sicher, dass Kunden bei der Untersuchung von potenziellem Brute-Force-Verhalten präzisere Warnungen und mehr umsetzbare Erkenntnisse erhalten.

- Vectra AI hat die LDAP-Analyse verbessert, um die Auskundschaftung von AD-Benutzern mit Service Principal Names (SPNs) zu identifizieren - ein Vorläufer des Kerberoasting. Dieses Update ermöglicht eine schnellere Erkennung von Angriffen, die auf Anmeldeinformationen abzielen, und gibt Kunden einen besseren Einblick in heimliche Active Directory-Bedrohungen.

Klarheit

JA4T/JA4TS Fingerabdrücke: Recall und Stream

Vectra AI enthält jetzt JA4T- (TCP-Client) und JA4TS- (TCP-Server) Fingerabdrücke in den Metadaten und ermöglicht damit die Analyse des verschlüsselten Datenverkehrs mit Fingerabdrücken der nächsten Generation. Dieses leistungsstarke Framework reduziert Kollisionen, verknüpft verwandte Sitzungen und erleichtert die Erkennung von Angreifer-Infrastrukturen, die sich hinter gängigen Protokollen verstecken. Analysten erhalten klarere und schnellere Einblicke mit weniger Rauschen und besserem Kontext bei den Erkennungen. JA4T/JA4TS-Fingerprints werden jetzt in Stream und Recall unterstützt. Im Laufe des Jahres wird JA4T/JA4TS in Advanced Investigate (RUX) hinzugefügt. Lesen Sie hier mehr über die neuen Attribute.

Angriffsdiagramm: Fokussierte Ansicht

Focused View ist eine neue Methode, um das Rauschen in komplexen Angriffsgraphen zu durchbrechen. Anstatt Analysten mit jedem Knoten und jeder Kante zu überfordern, filtert Focused View Erkennungen mit niedriger Priorität heraus und zeigt nur die kritischsten Verbindungen und Verlaufspfade an. Das Ergebnis: weniger Durcheinander, weniger Verwirrung und eine klare Perspektive auf die Entwicklung eines Angriffs. Mit Klarheit statt Unübersichtlichkeit können Sicherheitsteams ihre Untersuchungen beschleunigen, während sie bei Bedarf immer noch zum vollständigen Diagramm wechseln können.

Architektur/Verwaltung

Einführung des Vectra Virtual Brain für Nutanix

Vectra bietet jetzt eine vollständig virtualisierte Brain-Appliance für Nutanix-Umgebungen an. Diese virtuelle Brain-Appliance ist mit einem Durchsatz von 10 Gbit/s erhältlich und bietet die gleichen fortschrittlichen Funktionen wie physische Appliances - optimiert für Skalierbarkeit, schnelle Bereitstellung und betriebliche Effizienz. Detaillierte Spezifikationen und unterstützte Konfigurationen finden Sie im Handbuch Appliance- und Sensorspezifikationen. Anweisungen zur Bereitstellung finden Sie im Nutanix Deployment Guide.

Erhöhte Sicherheit: Nur HTTPS-Zugang zur Vectra-Benutzeroberfläche

Um die Sicherheit der Plattform zu erhöhen, blockiert die Vectra-Benutzeroberfläche nun den externen Zugriff über Port 80 (HTTP), anstatt wie bisher automatisch auf Port 443 (HTTPS) umzuleiten. Mit diesem Update ist die Vectra-Benutzeroberfläche nun ausschließlich über HTTPS zugänglich, was die Sicherheit der Plattform weiter erhöht und sicherstellt, dass alle Verbindungen standardmäßig verschlüsselt sind. Dieses Update gilt nur für Vectra Brain und erfordert keine Maßnahmen seitens der Benutzer. Es sorgt dafür, dass Ihre Umgebung den modernen Best Practices für Sicherheit entspricht.

Datum:

Oktober 2025

Freigabe:

9.5

QUX: Appliance-Schnittstelle

Abdeckung

Sliver Command and Control Abdeckung

Vectra AI hat eine neue Erkennungsfunktion für Sliver Command & Control (C2)-Aktivitäten eingeführt. Dabei handelt es sich um ein fortschrittliches Framework, das von Red Teams und Bedrohungsakteuren verwendet wird, um herkömmliche Abwehrmaßnahmen zu umgehen. Sliver nutzt Verschlüsselung, mehrschichtige Kodierer und variable Zeit- und Datenmuster, um böswilliges Beaconing im normalen verschlüsselten Datenverkehr zu verschleiern. Das Deep-Learning-Modell von Vectra identifiziert diese subtilen Muster, ohne sich auf die Inspektion der Nutzdaten zu verlassen, und nutzt dabei den branchenweit größten Datensatz zum Netzwerkverhalten. Dieses Update verbessert unsere aktuellen Beaconing-C2-Algorithmen, die einen besseren Einblick in ausweichende C2-Kanäle bieten und Sicherheitsteams dabei helfen, ausgeklügelte Aktivitäten von Angreifern früher in der Angriffskette zu erkennen.

Neue Erkennung: Azure Suspect VM Logging Änderung

Vectra AI hat eine neue Erkennung eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit der Änderung von Protokollierungserweiterungen für Windows- und Linux-VMs, Virtual Machine Scale Sets und Hybrid-Maschinen aufzeigt. Dies bietet einen tieferen Einblick in verdächtige Aktivitäten, die auf Versuche hindeuten, die Sicherheitsüberwachung zu manipulieren (verschlechterte gegenüber vollständig deaktivierten Protokollen).

Verbesserung der Erkennung: Azure Cryptomining

Die Azure Cryptomining-Erkennung wurde verbessert, um Verhaltensweisen herauszufiltern, die mit der Änderung bestehender Recheninstanzen zusammenhängen. Durch diese Verbesserung wird die Zuverlässigkeit der Warnmeldungen bei der Erstellung neuer Recheninstanzen verbessert. Kunden sollten mit weniger Alarmen rechnen, die mit diesem Verhalten in ihrer Umgebung verbunden sind.

M365 Erkennungsverbesserungen

Bei den folgenden Erkennungen wurden Verbesserungen vorgenommen, um den Erfassungsbereich zu erweitern:

- M365 Suspicious mailbox Rule Creation und M365 Suspicious Mail Forwarding: Diese Erkennungen wurden erweitert, um Verhaltensweisen im Zusammenhang mit UpdateInboxRule abzudecken. Infolge dieser Verbesserung können Kunden einen leichten Anstieg der mit diesen Alarmen verbundenen Volumina beobachten.

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra verbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden erhalten die folgenden Verbesserungen als Teil dieser Version:

- NDR-242: Vectra AI hat seine aktuellen Command & Control für Beaconing erweitert, um fortschrittliche C2-Beaconing-Techniken zu erkennen, die Daten- und Zeitjitter nutzen, um die herkömmliche Netzwerküberwachung zu umgehen. Das Ergebnis ist ein besserer Einblick in das verdeckte C2-Verhalten und eine frühere Erkennung von hochentwickelten Bedrohungen, die versuchen, sich in der normalen Netzwerkaktivität zu verstecken.

- NDR-302: Vectra AI hat die Erkennungsabdeckung für Klartext-TCP-Kommunikation verbessert und identifiziert verdächtige Befehlsaktivitäten, die sich im unverschlüsselten, textbasierten Datenverkehr verbergen. Dieses Update erkennt subtile Verhaltensmuster, wie z. B. einen anormalen Paketfluss und eine anormale Nutzdatenstruktur, um verdeckte Befehlskanäle aufzudecken, die sich einer herkömmlichen Prüfung entziehen. Es erweitert die Sichtbarkeit über verschlüsselten Datenverkehr hinaus und verbessert die Erkennung bei allen Kommunikationstypen.

- NDR-314: Vectra AI hat die Abdeckung um den englischen HTTP-Kanal von Sliver erweitert, der den Befehls- und Kontrollverkehr als Zeichenketten mit zufälligen englischen Wörtern tarnt, um legitim zu erscheinen. Diese Erweiterung verbessert die Erkennung von verschleierten Sliver-Aktivitäten innerhalb des normalen HTTP-Verkehrs und erhöht den Einblick in fortschrittliche C2-Umgehungstechniken.

Klarheit

Geringeres Alarmaufkommen mit verbesserter AI-Triage

Die KI-Triage von Vectra bietet jetzt erweiterte Funktionen für die gesamte Kill Chain und moderne Netzwerke und reduziert das Erkennungsvolumen erheblich. Es untersucht und behebt automatisch gutartige Alarme und verringert so die Ermüdung durch Alarme, während gleichzeitig der volle Einblick in echte Bedrohungen erhalten bleibt.

Diese benutzerdefinierte, rigoros getestete Funktion identifiziert Muster mit geringem Risiko, die in Ihrer Umgebung immer wieder auftreten, und löst sie automatisch auf, damit sich Ihr Team auf die wesentlichen Risiken konzentrieren kann.

Erwarten Sie weniger gutartige Erkennungen im Netzwerk C2, Recon, Azure AD, M365, Copilot für M365 und AWS.

Die Sichtbarkeit geht nie verloren - gelöste Erkennungen bleiben durchsuchbar, überprüfbar und vollständig nachvollziehbar. Nach der Lösung werden keine weiteren Maßnahmen in Ihrem Namen ergriffen.

Demnächst verfügbar: Erweiterter EDR-Prozess-Kontext

Im November wird Vectra das Vectra AI Stitching mit CrowdStrike EDR für alle Kunden freigeben. Diese Funktion rationalisiert Untersuchungen, indem sie automatisch den wahrscheinlichen Prozess im Zusammenhang mit einer NDR-Erkennung findet und ihn neben der Erkennung in der Plattform und bei der Erfassung des Ereignisses über die API präsentiert.

Das Ergebnis ist ein leistungsfähigerer NDR, weniger manuelle Arbeit und bessere Ergebnisse für Sicherheitsteams. Was war der Prozess, der C2 einen Browser oder ein PowerShell-Skript antreibt, wird er erwartet oder fällt er auf - das sind Fragen, die Analysten sofort beantworten müssen, und diese Funktion macht das sofort möglich.

Um eine reibungslose Bereitstellung dieser Funktion zu gewährleisten, empfehlen wir allen Crowdstrike-Kunden, NGSIEM Lese- und Schreibrechte zu erteilen, um die zukünftige Erfassung dieser Informationen zu unterstützen. Besuchen Sie die FAQ zur Crowdstrike EDR-Integration, um zu erfahren, wie Sie diese Berechtigungen erteilen können.

Kontrolle

Angriffsgrafik-Verbesserungen

Der Attack Graph von Vectra AIAI wurde durch zwei leistungsstarke Updates noch intelligenter. C2 Blast Radius zeigt sofort alle Hosts an, die mit demselben endpoint kommunizieren, was manuelle Querverweise überflüssig macht und die Triage beschleunigt. Gezielte Erkennungen verfolgen den Ausgangspunkt der Kompromittierung und die Bewegung des Angreifers und geben Analysten einen klaren Überblick darüber, wie jeder Host oder jedes Konto erreicht wurde. Zusammen sorgen diese Verbesserungen für mehr Transparenz, schnellere Untersuchungen und präzisere Reaktionen. Weitere Funktionen finden Sie in den FAQ zu Attack Graph.

Architektur / Verwaltung

SHA256-Dateiüberprüfung für das Support-Portal

Alle aktuellen und zukünftigen Dateien in Zusätzliche Ressourcen > Downloads auf unserem Support-Portal enthalten jetzt einen SHA256-Hash, um zu überprüfen, ob die heruntergeladene Datei mit der vom Support-Portal bereitgestellten Datei übereinstimmt. Heute gilt dies für den Download von OVA- und Vectra Match .

Erweiterte TLS/SSL-Cipher-Erkennung

Vectra AI hat seine TLS/SSL-Cipher-Suite-Zuordnung um die neuesten TLS 1.3 und moderne Cipher-Suites erweitert, um sicherzustellen, dass verschlüsselte Sitzungen genau identifiziert und mit eindeutigen, für Menschen lesbaren Namen angezeigt werden. Dieses Update verbessert die Sichtbarkeit und Genauigkeit bei der Analyse von verschlüsseltem Datenverkehr in Recall und Stream, wobei die Unterstützung von Advanced Investigations für eine zukünftige Version geplant ist.

Datum:

Oktober 2025

Freigabe:

2025.10

RUX: SaaS-Bereitstellung

Abdeckung

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra verbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden erhalten die folgenden Verbesserungen als Teil dieser Version:

- Vectra AI erkennt jetzt LDAP-Abfragen, die auf Active Directory-Konten abzielen, denen die Kerberos-Vorauthentifizierung fehlt - ein häufiger Schritt bei AS-REP-Röstangriffen. Diese Verbesserung bietet einen früheren Einblick in die Erkundung von Anmeldeinformationen und hilft Sicherheitsteams, Angreifer zu stoppen, bevor der Missbrauch von Anmeldeinformationen beginnt.

- Vectra AI hat die Beschreibung seiner RDP Brute-Force- und Passwort-Spray-Erkennung aktualisiert, um sie besser an das Erkennungsverhalten anzupassen. Während die zugrundeliegende Logik unverändert bleibt, verdeutlicht die überarbeitete Beschreibung, wie Passwort-Spray-Aktivitäten in der Benutzeroberfläche dargestellt werden, was Analysten hilft, Alarme präziser zu interpretieren.

- Vectra AI die LDAP-Analyse verbessert, um die Erkundung von AD-Benutzern mit ServicePrincipalNames (SPNs) zu identifizieren – ein Vorläufer von Kerberoasting. Dieses Update ermöglicht eine schnellere Erkennung von Angriffen, die auf Anmeldedaten abzielen, und bietet Kunden einen besseren Einblick in versteckte Active Directory-Bedrohungen.

Klarheit

Einführung der AI-unterstützten Suche

Wir machen die threat hunting und Untersuchung threat hunting schneller und intelligenter. Mit der KI-gestützten Suche können Sie Fragen im Klartext stellen - in jeder gängigen Sprache - und erhalten sofort kontextreiche Antworten, visuelle Einblicke und Empfehlungen für die nächsten Schritte. Keine Abfragesyntax, kein Rätselraten - nur umsetzbare Informationen auf Knopfdruck. Erste Nutzer haben die Untersuchungszeit um bis zu drei Stunden pro Fall verkürzt und dabei Risiken aufgedeckt, die sie vielleicht übersehen hätten. Verfügbar ab sofort für RUX-Kunden mit mindestens 14 Tagen an Metadaten.

.gif)

AI-Priorisierungsagent

Der AI Prioritization Agent erkennt jetzt, wenn Angreifer neue Systeme einsetzen - von bösartigen Laptops bis hin zu Raspberry Pis - und berücksichtigt dies bei der Bewertung der Bedrohungen.

Es lernt auch aus historischen Trends, um wichtige seltene Erkennungstypen in Ihrer Umgebung zu markieren, was eine schnellere und genauere Priorisierung mit weniger Störungen ermöglicht.

Der Kunde kann eine kleine Anzahl von Hosts mit aktualisierten Ergebnissen sehen. Für weitere Informationen sehen Sie sich diesen Prodcast an. https://youtu.be/DvsvR57xCS8

Architektur & Verwaltung

Gruppen basierend auf Active Directory-Mitgliedschaft

Bringen Sie Ihre bestehenden AD-Gruppen nahtlos in Vectra ein und halten Sie sie perfekt synchron - keine manuelle Neuerstellung oder mühsame Pflege mehr. Durch den Massenimport entfällt die sich wiederholende Verwaltungsarbeit, sodass sich Ihre Teams auf die threat hunting und nicht auf die Gruppenverwaltung konzentrieren können. Durch die Straffung der Triage-Regeln und die Reduzierung des Rauschens können Sie schneller auf die wirklich wichtigen Alarme reagieren. Das ist Effizienz und Signalklarheit, direkt eingebaut. Besuchen Sie Active Directory (AD)-Gruppen für weitere Informationen.

Neue REST-API-Dokumentation ist verfügbar

Wir freuen uns, Ihnen das neue Vectra REST API-Dokumentationsportal vorstellen zu dürfen – Ihre zentrale Anlaufstelle, um Vectra-APIs schneller als je zuvor zu erstellen, zu testen und zu integrieren.

RAD ersetzt statische PDF-Dateien durch dynamische, stets aktuelle OpenAPI-Dokumentationen mit integriertem Client, mit dem Sie Anfragen direkt über Ihren Browser ausprobieren können.

Entwickler können nun Integrationen nahtlos erkunden, validieren und generieren – für eine schnellere Automatisierung, weniger Fehler und mehr Sicherheit in Ihrer Umgebung.

Ab API v3.5 werden alle Dokumentationen ausschließlich über das REST-API-Dokumentationsportal bereitgestellt: https://apidocs.vectra.ai

Datum:

September 2025

Freigabe:

2025.09

RUX: SaaS-Bereitstellung

Abdeckung

Sliver Command and Control Abdeckung

Vectra AI hat die Abdeckung um den englischen HTTP-Kanal von Sliver erweitert, der den Befehls- und Kontrollverkehr als Zeichenketten mit zufälligen englischen Wörtern tarnt, um legitim zu erscheinen. Diese Erweiterung verbessert die Erkennung von verschleierten Sliver-Aktivitäten innerhalb des normalen HTTP-Verkehrs und erhöht den Einblick in fortschrittliche C2-Umgehungstechniken.

Command and Control

Vectra AI hat die Erkennungsabdeckung für Klartext-TCP-Kommunikation verbessert und identifiziert verdächtige Befehlsaktivitäten, die sich im unverschlüsselten, textbasierten Datenverkehr verbergen. Dieses Update erkennt subtile Verhaltensmuster, wie z. B. einen anormalen Paketfluss und eine anormale Nutzdatenstruktur, um verdeckte Befehlskanäle aufzudecken, die sich einer herkömmlichen Prüfung entziehen. Es erweitert die Sichtbarkeit über verschlüsselten Datenverkehr hinaus und verbessert die Erkennung bei allen Kommunikationstypen.

Neue Erkennung: Azure Suspect VM Logging Änderung

Vectra AI hat eine neue Erkennung eingeführt, die verdächtige Verhaltensweisen im Zusammenhang mit der Änderung von Protokollierungserweiterungen für Windows- und Linux-VMs, Virtual Machine Scale Sets und Hybrid-Maschinen aufzeigt. Dies bietet einen tieferen Einblick in verdächtige Aktivitäten, die auf Versuche hindeuten, die Sicherheitsüberwachung zu manipulieren (verschlechterte gegenüber vollständig deaktivierten Protokollen).

Verbesserung der Erkennung: Azure Cryptomining

Die Azure Cryptomining-Erkennung wurde verbessert, um Verhaltensweisen herauszufiltern, die mit der Änderung bestehender Recheninstanzen zusammenhängen. Durch diese Verbesserung wird die Zuverlässigkeit der Warnmeldungen bei der Erstellung neuer Recheninstanzen verbessert. Kunden sollten mit weniger Alarmen rechnen, die mit diesem Verhalten in ihrer Umgebung verbunden sind.

Erweiterung der Ressourcenprotokollierung für das Speicherkonto (CDR für Azure)

Vectra AI nutzt jetzt Azure-Ressourcenprotokolle, die mit Speicherkonten verknüpft sind, um neue und zukünftige Erkennungsfälle zu unterstützen. Diese neuen Protokolle ermöglichen Vectra die Erkennung von Impakt- und Exfiltrationsverhalten, das in den letzten Stadien der cloud beobachtet wird. Alle neuen CDR for Azure-Konnektoren werden die Protokolle automatisch als Teil der Konnektoreinrichtung erhalten. Für bestehende CDR for Azure-Kunden müssen die automatischen Deployment-Skripte, die mit CDR for Azure verbunden sind, erneut ausgeführt werden. Die Vectra-Kundenteams werden Kontakt aufnehmen, um die Erweiterung der Protokollierung für bestehende Kunden zu erleichtern.

M365 Erkennungsverbesserungen

Bei den folgenden Erkennungen wurden Verbesserungen vorgenommen, um den Erfassungsbereich zu erweitern:

- Erstellung von Regeln für verdächtige Postfächer in M365 und Weiterleitung verdächtiger E-Mails in M365: Diese Erkennungsfunktionen wurden erweitert, sodass sie nun auch Verhaltensweisen im Zusammenhang mit UpdateInboxRule abdecken. Infolge dieser Erweiterung kann es zu einem leichten Anstieg der Anzahl dieser Warnmeldungen kommen.

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra verbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden erhalten die folgenden Verbesserungen als Teil dieser Version:

- NDR-242: Vectra AI hat seine aktuellen Command & Control für Beaconing erweitert, um fortschrittliche C2-Beaconing-Techniken zu erkennen, die Daten- und Zeitjitter nutzen, um die herkömmliche Netzwerküberwachung zu umgehen. Das Ergebnis ist ein besserer Einblick in das verdeckte C2-Verhalten und eine frühere Erkennung von hochentwickelten Bedrohungen, die versuchen, sich in normalen Netzwerkaktivitäten zu verstecken.

- NDR-302: Vectra AI hat die Erkennungsabdeckung für Klartext-TCP-Kommunikation verbessert und identifiziert verdächtige Befehlsaktivitäten, die sich im unverschlüsselten, textbasierten Datenverkehr verbergen. Dieses Update erkennt subtile Verhaltensmuster, wie z. B. einen anormalen Paketfluss und eine anormale Nutzdatenstruktur, um verdeckte Befehlskanäle aufzudecken, die sich einer herkömmlichen Prüfung entziehen. Es erweitert die Sichtbarkeit über verschlüsselten Datenverkehr hinaus und verbessert die Erkennung bei allen Kommunikationstypen.

- NDR-314: Vectra AI hat die Abdeckung um den englischen HTTP-Kanal von Sliver erweitert, der den Befehls- und Kontrollverkehr als Zeichenketten mit zufälligen englischen Wörtern tarnt, um legitim zu erscheinen. Diese Erweiterung verbessert die Erkennung von verschleierten Sliver-Aktivitäten innerhalb des normalen HTTP-Verkehrs und erhöht den Einblick in fortschrittliche C2-Umgehungstechniken.

Klarheit

API-Verbesserungen für CDR für Azure Alerts

Vectra AI hat API-Erweiterungen eingeführt, um den CDR für Azure-Warnungen, die über API konsumiert werden, mit angereichertem, von Menschen lesbarem Kontext (Identitäts- und Anwendungs-ID-Namen) zu versehen. Diese unterstützen investigative Workflows, die die Zeit, die ein Analyst benötigt, um wichtigen Kontext zu sammeln, erheblich reduzieren. Zuvor waren diese angereicherten Werte nur in der Vectra-Plattform verfügbar. Die neuen Erweiterungen stellen sicher, dass diese Werte jetzt in API-zentrierten Workflows, die Kunden möglicherweise bereits einsetzen, vorhanden sind.

Geringeres Alarmaufkommen mit verbesserter AI-Triage

Die KI-Triage von Vectra bietet jetzt erweiterte Funktionen für die gesamte Kill Chain und moderne Netzwerke und reduziert das Erkennungsvolumen erheblich. Es untersucht und behebt automatisch gutartige Alarme und verringert so die Ermüdung durch Alarme, während gleichzeitig der volle Einblick in echte Bedrohungen erhalten bleibt.

Diese benutzerdefinierte, rigoros getestete Funktion identifiziert Muster mit geringem Risiko, die in Ihrer Umgebung immer wieder auftreten, und löst sie automatisch auf, damit sich Ihr Team auf die wesentlichen Risiken konzentrieren kann.

Erwarten Sie weniger gutartige Erkennungen im Netzwerk C2, Recon, Azure AD, M365, Copilot für M365 und AWS.

Die Sichtbarkeit geht nie verloren - gelöste Erkennungen bleiben durchsuchbar, überprüfbar und vollständig nachvollziehbar. Nach der Lösung werden keine weiteren Maßnahmen in Ihrem Namen ergriffen.

Angriffsdiagramm: Fokussierte Ansicht

Focused View ist eine neue Methode, um das Rauschen in komplexen Angriffsgraphen zu durchbrechen. Anstatt Analysten mit jedem Knoten und jeder Kante zu überfordern, filtert Focused View Erkennungen mit niedriger Priorität heraus und zeigt nur die kritischsten Verbindungen und Verlaufspfade an. Das Ergebnis: weniger Durcheinander, weniger Verwirrung und eine klare Perspektive auf die Entwicklung eines Angriffs. Mit Klarheit statt Unübersichtlichkeit können Sicherheitsteams ihre Untersuchungen beschleunigen, während sie bei Bedarf immer noch zum vollständigen Diagramm wechseln können.

Datum:

August 2025

Freigabe:

9.4

QUX: Appliance-Schnittstelle

JA4+ Fingerabdrücke

Vectra AI enthält jetzt JA4L-, JA4X- und JA4H-Fingerprints in den Metadaten und bietet damit die nächste Generation des Fingerprinting für die Analyse von verschlüsseltem Datenverkehr. Dieses leistungsstarke Framework reduziert Kollisionen, verknüpft verwandte Sitzungen und erleichtert die Erkennung von Angreiferinfrastrukturen, die sich hinter gängigen Protokollen verstecken. Analysten erhalten klarere und schnellere Einblicke mit weniger Rauschen und besserem Kontext bei den Erkennungen. JA4+ wird in Investigate (RUX), Stream und Recall unterstützt. Weitere Informationen über die neuen Attribute finden Sie hier.

Externe App-Benachrichtigungen (Webhook-Benachrichtigungen)

Mit External App Alerts liefert die Vectra AI sofortige Benachrichtigungen an die Collaboration-Tools Ihres Teams, wenn kritische Sicherheitsereignisse auftreten, z. B. Hosts oder Konten mit hoher Priorität und wichtige Systemwarnungen. Kein Zuschauen mehr auf dem Bildschirm oder verzögerte Antworten - Sie erhalten Echtzeitinformationen, die ein schnelleres Handeln ermöglichen. Verfügbar ab sofort mit direkter Microsoft Teams-Integration und Slack-Unterstützung in Kürze. Details zur Implementierung finden Sie unter External App Alerts.

Verwendung der Azure AD Scripting Engine

Vectra AI hat Verbesserungen eingeführt, um sowohl den Umfang der Verhaltensweisen als auch der von dieser Erkennung erfassten Benutzeragenten zu verbessern. Aktualisierungen der Parsing-Schicht filtern nun Benutzer-Agenten genauer aus den Protokollen, was die Genauigkeit erhöht und falsch-positive Ergebnisse reduziert.

UI-Verbesserungen bei Entra ID und M365-Erkennungen

Bei mehreren Erkennungen wurden Verbesserungen eingeführt, um zusätzlichen Kontext zu liefern und die Ermittlungsabläufe zu optimieren:

- AzureAD Privilege Operation Anomaly: Enthält jetzt Details zum Benutzer-Agenten, wenn verfügbar.

- Azure AD Suspicious Factor Registration: Aktualisiert, um das Feld result_reason aus den Protokollen einzubeziehen.

- Azure AD Suspicious Sign In: Aktualisiert, um den Gerätestatus für verbesserten Kontext anzuzeigen.

- M365 Spearphishing: Die Anzeige der Dateinamen wurde aktualisiert, um eine schnellere Auswertung zu ermöglichen.

Erweiterung des Azure Cloud Detection Model

Die Erweiterungen der Erkennung von deaktivierten Azure-Diagnoseprotokollen umfassen nun auch die Löschung von Protokollierungserweiterungen für Windows- und Linux-VMs. Dies bietet einen breiteren Einblick in verdächtige Aktivitäten, die auf Versuche zur Deaktivierung der Sicherheitsüberwachung hindeuten können.

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra AIverbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden werden die folgenden Verbesserungen als Teil von 9.3 erhalten:

- NDR-251: Die Erkennung von verdächtigem Mimikatz-Zugriff über SMB-Datenverkehr wurde erweitert. Dies verbessert unsere Fähigkeit, potenzielle Techniken zum Diebstahl von Anmeldeinformationen zu erkennen, die häufig bei Angriffen verwendet werden.

- NDR-117: Erweitert die Abdeckung des Algorithmus für Admin-Aktivitäten des Remote Desktop Protocol (RDP) für eine bessere Sicherheitsabdeckung.

- NDR-241: Die Erkennung von Brute-Force-Angriffen auf die NTLM-Authentifizierung wurde erweitert, um Angreifer daran zu hindern, durch wiederholte Anmeldeversuche in Konten einzudringen.

Datum:

August 2025

Freigabe:

9.3

QUX: Appliance-Schnittstelle

Zscaler Internet Access SSE Integration in der öffentlichen Vorschau

Vectra AI und Zscaler haben sich zusammengetan, um blinde Flecken im verschlüsselten und cloud zu beseitigen. Durch die Integration mit Zscaler Internet Access (ZIA) gibt Vectra den Benutzerdatenverkehr von sicheren PCAPs wieder, um Bedrohungen aus dem gesamten Spektrum zu erkennen - und so fortgeschrittene C2 und Exfiltration aufzudecken, die herkömmliche Tools übersehen. Dies ist ein entscheidender Vorteil für die Sicherung von Remote- und cloud. Weitere Informationen finden Sie in der Pressemitteilung und im Podcast von Vectra AI. Bitte wenden Sie sich an Ihr Vectra AI , wenn Sie an der ZIA-Integration von Vectra interessiert sind. Einzelheiten zur Implementierung finden Sie unter Zscaler ZIA-Integration und -Optimierung.

Vectra Match Integrierte Regelsatzverwaltung

Vectra Match erleichtert jetzt die Erkennung bekannter Sicherheitsrisiken (Indicators of Compromise, IOCs) mit Suricata-kompatiblen Signaturen - externe Tools sind nicht erforderlich. Ab 9.3 können Sie Regeln direkt in der Plattform verwalten, ändern, aktivieren oder deaktivieren, und Ihre Änderungen bleiben auch nach Emerging Threats-Updates erhalten. Das beschleunigt die Einrichtung, vereinfacht die Wartung und gibt Ihnen die volle Kontrolle über die Erkennungslogik in die Hand. Weitere Informationen finden Sie unter Vectra AI Match Rulesets verwalten.

Übersichtsbericht der Exekutive

Vectra AI stellt den Executive Overview Report vor - eine Momentaufnahme der Sicherheit in der Vorstandsetage. Er wurde speziell für CISOs und Sicherheitsverantwortliche entwickelt und liefert klare, aussagekräftige Metriken wie Noise-to-Signal-Trends und sich entwickelnde Angriffsmuster. In wenigen Minuten erhalten Sie Einblicke, um die Wirkung von Vectra darzustellen, strategische Entscheidungen zu steuern und nachzuweisen, wie Sie das Risiko von Sicherheitsverletzungen reduzieren - ohne tiefere Einblicke.

Angriffsgrafiken Visualisierungen in Quadrant UX

Das neue Angriffsdiagramm schafft sofortige Klarheit über aktive Bedrohungen, indem es visuell darstellt, wie sich Angreifer durch Ihr Netzwerk, Ihre cloud und Ihre Identitätsumgebung bewegen. Dank der Vectra AI wird jetzt jede Bedrohung direkt auf der Host- oder Kontoseite angezeigt, sodass Sie sofort erkennen können, wo der Angriff begann, mit welchen Systemen er interagierte und wie sich sein Risikoniveau im Laufe der Zeit entwickelte.

Sicherheitsteams können aus drei intuitiven Ansichten wählen, um Bedrohungen auf die Weise zu untersuchen, die am besten zu ihrem Arbeitsablauf passt:

- Angriffsgrafik - Sehen Sie, wie verschiedene Entitäten während des Angriffs miteinander verbunden sind.

- Angriffsfluss - Sehen Sie die Abfolge der Angreiferaktionen in einem strukturierten Pfad.

- Zeitleiste des Angriffs - Sehen Sie, wie sich das Bedrohungsrisiko verändert hat und eskaliert ist.

Diese Funktion ermöglicht es SOC-Teams, schnell und sicher zu handeln, da Kontext und Dringlichkeit in einer einzigen, umsetzbaren Ansicht dargestellt werden. Weitere Informationen finden Sie in den FAQ zum Attack Graph.

JA4/JA4S Fingerabdrücke

Vectra AI enthält jetzt JA4- und JA4S-Fingerprints in den Metadaten und bietet damit Fingerprinting der nächsten Generation für die Analyse von verschlüsseltem Datenverkehr. Dieses leistungsstarke Framework reduziert Kollisionen, verknüpft verwandte Sitzungen und erleichtert die Erkennung von Angreifer-Infrastrukturen, die sich hinter gängigen Protokollen verstecken. Analysten erhalten klarere und schnellere Einblicke mit weniger Rauschen und besserem Kontext bei den Erkennungen. JA4 wird von Investigate (RUX), Stream und Recall unterstützt, und weitere Funktionen der JA4+ Suite werden in Kürze folgen. Weitere Informationen über die neuen Attribute finden Sie hier.

Validierung des Netzwerkverkehrs UI in Quadrant UX

Mit der Version 9.3 hat Vectra AI neue Seiten für die Verkehrsüberprüfung eingeführt. Diese Seiten verwandeln den JSON-Bericht zur Verkehrsüberprüfung in ein intuitives Dashboard, das Einblicke schneller und ohne mühsames Parsen von Rohdaten anzeigt. Die wichtigsten Statistiken werden automatisch anhand vordefinierter Schwellenwerte überprüft, wobei rote oder gelbe Indikatoren die Bereiche hervorheben, die möglicherweise Aufmerksamkeit erfordern. Für weitere Informationen lesen Sie die FAQ.

AI-Triage löst jetzt automatisch mehr gutartige Bedrohungen

Die proprietäre KI von Vectra AIist jetzt noch intelligenter. Unser aktualisierter AI-Triage-Algorithmus untersucht und löst jetzt automatisch 50 % der gutartigen C&C- und 25 % der gutartigen Recon-Erkennungen und reduziert damit die Anzahl der gutartigen Ereignisse drastisch. Er nutzt sowohl lokale Muster als auch globale Erkenntnisse, um das bisher deutlichste Signal zu liefern. Weitere Einzelheiten zu AI-Triage finden Sie in dem Artikel und dem Video zu AI-Triage.

Verbesserte Bedrohungseinstufung mit AI-Priorisierung

Die Vectra AI wurde verbessert, um Bedrohungen besser zu erkennen, die die jüngsten Veränderungen im Verhalten von Angreifern widerspiegeln. Erwarten Sie eine bessere Unterscheidung zwischen hohen und kritischen Bedrohungen, eine intelligentere Priorisierung in Ihrer Umgebung und eine schnellere Priorisierung von Bedrohungen. Beachten Sie, dass sich die Bedrohungs- und Sicherheitsbewertungen einiger Hosts und Konten aufgrund der aktualisierten Bewertungslogik ändern können, sobald Ihr System aktualisiert wird.

Bewährte Praktiken der Triage

Vectra AI führt eine neue Serie von Best Practices ein, die Anwendern helfen soll, die wichtigsten Funktionen der Vectra AI optimal zu nutzen. Die erste Veröffentlichung in dieser Reihe konzentriert sich auf Triage. Der Leitfaden zu den Best Practices für die Triage umfasst gängige Terminologie, wann und warum eine Triage durchgeführt werden sollte, Anleitungen, FAQs und vieles mehr. Besuchen Sie den Artikel Triage Best Practices, um Ihren Triage-Workflow zu optimieren.

VirusTotal Entfernung

Vectra AI hat die VirusTotal-Integration aufgrund von Lizenzierungsänderungen aus Quadrant UX entfernt. Das Popup-Fenster "Externes Ziel" zeigt keine VirusTotal-Daten mehr an, und die Benutzeroberfläche wird in der nächsten Version vollständig bereinigt, um Verwirrung zu vermeiden. Für Feedback oder Fragen zu dieser Entfernung wenden Sie sich bitte an Ihr Vectra AI .

Neue Detection Suite: AWS S3

Vectra AI hat drei neue Erkennungen eingeführt, um verdächtige Verhaltensweisen im Zusammenhang mit der Nutzung von AWS S3 in der Impact- und Exfil-Phase der cloud aufzudecken:

- AWS Verdächtige S3-Batch-Löschung: Diese Erkennung zeigt Verhaltensweisen im Zusammenhang mit groß angelegten Downloads und Löschungen mehrerer Dateien. Dieses Verhalten kann auf die destruktive Manipulationsphase der ransomware in der Umgebung hinweisen.

- AWS Verdächtige S3-Objekt-Löschung: Wie die neue S3-Batch-Löschungserkennung hebt diese Erkennung Verhaltensweisen hervor, bei denen einzelne Objekte heruntergeladen und dann aus einem S3-Bucket auf eine Weise gelöscht wurden, die auf die destruktive Manipulationsphase von ransomware in der Umgebung hinweisen kann.

- AWS Verdächtige S3-Verschlüsselung: Diese Erkennung hebt ungewöhnliche Verschlüsselungsaktivitäten hervor, die auf eine laufende ransomware hindeuten könnten. Sie wurde entwickelt, um die Verschlüsselung vieler S3-Objekte aufzudecken, die entweder einen externenKMS -Schlüssel (SSE-KMS) oder einen vom Client kontrollierten Schlüssel (SSE-C) verwenden.

Signalverbesserungen für M365, Azure AD und Azure

Für die folgenden AAD-, Microsoft 365- und Azure-Erkennungen wurden Verbesserungen eingeführt, um das Risiko der zugrunde liegenden Verhaltensweisen besser zu berücksichtigen und sie zeitnah zur Überprüfung anzuzeigen. Die Einführung dieser Verbesserungen kann zu Änderungen bei der Anzahl der Entitäten führen, die innerhalb der Vectra AI Platform priorisiert werden:

- M365 Verdächtige Power Automate-Aktivität: Diese Erkennung warnt vor potenziellem Exfiltrations- oder C2-Verhalten unter Verwendung von Power Automate in der Umgebung. Die an dieser Erkennung vorgenommenen Verbesserungen führen zu einer erheblichen Verbesserung der Zuverlässigkeit dieser Erkennung und zu einer Verringerung der Rate der bei dieser und ähnlichen Erkennungen (M365 Power Automate HTTP Flow Creation und M365 Suspicious Power Automate Flow Creation) beobachteten False Positives.

- Azure AD Privilege Operation Anomaly: Diese Erkennung warnt vor anomalen Azure AD-Vorgängen, die möglicherweise mit einer Privilegieneskalation verbunden sind. Vectra AI verbessert diese Erkennung, um die Verhaltensweisen, die als anomal gelten, zu schärfen. Das erwartete Ergebnis ist ein geringeres Rauschen bei dieser Erkennung.

- Riskante Exchange-Operation: Diese Erkennung warnt vor privilegierten Vorgängen in Exchange, die von einem Angreifer missbraucht werden könnten. Vectra AI erweitert den Umfang der Verhaltensweisen, die für diese Warnung in Frage kommen, und entfernt potenziell harmlose Aktionen in Exchange (z. B. das Einrichten automatischer Antworten). Kunden können aufgrund dieser Verbesserungen mit einer deutlichen Reduzierung des Volumens rechnen (über 30 %).

- Azure-Diagnoseprotokollierung Deaktiviert: Diese Erkennung deckt das Verhalten von Verteidigungsbeeinträchtigungen im Zusammenhang mit der Löschung von Azure-Diagnoseprotokolleinstellungen auf. Die Erkennung wurde verbessert, um eine breitere Abdeckung bei der Löschung von Diagnoseprotokollen auf virtuellen Maschinen (VMs) zu erreichen. Kunden werden möglicherweise einen geringfügigen Anstieg des Erkennungsvolumens in Verbindung mit dieser Verbesserung feststellen.

Verbesserungen für eine schnelle Freigabe

Die folgenden Verbesserungen wurden seit dem letzten Software-Release-Zyklus an den Algorithmen vorgenommen. Kunden, die mit dem Update-Service von Vectra AIverbunden sind und den Remote-Support aktiviert haben, haben diese Verbesserungen erhalten. Alle anderen Kunden werden die folgenden Verbesserungen als Teil von 9.3 erhalten:

- NDR-222: Aktualisiert den Titel der Erkennung verdächtiger Protokollaktivitäten bei verdächtiger Verwendung von Windows Remote Management (WinRM). Der neue Titel lautet "Mögliche bösartige WinRM-Nutzung", um die Art des Verhaltens besser wiederzugeben.

- CS-10426: Es wurde ein Problem behoben, das einige Erkennungen von Suspect Protocol Activity betraf, bei denen Quell- und Ziel-IP-Adressen falsch zugeordnet wurden, da der Client als Proxy fungierte. Diese Korrektur wurde auf alle relevanten Erkennungsalgorithmen angewendet.

- NDR-251: Erweitert die Erkennungsabdeckung gegen Penetrationstechniken, die vom Kali Linux Package Repository verwendet werden.

- NDR-251: Erweitert die Erkennung von Tor-Aktivitäten durch die Identifizierung von Ziel-IPs, die mit bekannten Tor-Knoten übereinstimmen.

Datum:

August 2025

Freigabe:

2025.08

RUX: SaaS-Bereitstellung

Stärkerer Kontext mit neuen Angriffsgraphen-Upgrades

VectraVectra AI hat den Attack Graph um zwei leistungsstarke neue Funktionen erweitert. Erstens können Analysten jetzt Erkennungen sehen, die direkt auf die zu untersuchende Entität abzielen, was die Beantwortung der Frage erleichtert: "Wie wurde diese Entität kompromittiert?" Auf diese Weise lässt sich der "Patient Zero" auch in komplexen Lateral Movement-Szenarien schnell ausfindig machen. Zweitens visualisiert das Angriffsdiagramm jetzt den Explosionsradius von Command-and-Control (C2)-Kanälen und zeigt automatisch alle Entitäten an, die mit derselben bösartigen Domain oder IP verbunden sind. Zusammengenommen beschleunigen diese Upgrades die Ermittlungen, decken versteckte Verbindungen auf und geben Teams einen vollständigen Kontext, um Angriffe schneller zu stoppen.

Beschleunigung der Ermittlungen mit Five Minute Hunts

Wirfreuen uns, Ihnen mitteilen zu können, dass Five Minute Hunts jetzt in Advanced Investigations verfügbar sind. Diese geführten Suchen liefern aussagekräftige Erkenntnisse in Metadaten, ohne dass Kunden SQL oder spezielle Terminologie beherrschen müssen. Sicherheitsteams können mit nur wenigen Klicks schnell Angreifermuster aufdecken, proaktiven "Peace-Time"-Wert demonstrieren und die Effizienz steigern. Hinter den Kulissen wird die Funktion von unserem flexiblen Content-Delivery-Framework unterstützt - komplett mit adaptiven Layouts, sanften Animationen und ansprechenden Grafiken für ein nahtloses Analystenerlebnis.

Externe App-Benachrichtigungen (Webhook-Benachrichtigungen)

Mit External App Alerts liefert Vectra AI sofortige Benachrichtigungen an die Kollaborationstools Ihres Teams, wenn kritische Sicherheitsereignisse auftreten, z. B. Hosts oder Konten mit hoher Priorität und wichtige Systemwarnungen. Kein Zuschauen mehr auf dem Bildschirm oder verzögerte Antworten - Sie erhalten Echtzeitinformationen, die ein schnelleres Handeln ermöglichen. Verfügbar ab sofort mit direkter Microsoft Teams-Integration und Slack-Unterstützung in Kürze. Details zur Implementierung finden Sie unter External App Alerts.

JA4+ Fingerabdrücke

VectraVectra AI enthält jetzt JA4-, JA4S-, JA4L-, JA4X- und JA4H-Fingerprints in den Metadaten und bietet damit Fingerprinting der nächsten Generation für die Analyse von verschlüsseltem Datenverkehr. Dieses leistungsstarke Framework reduziert Kollisionen, verknüpft verwandte Sitzungen und erleichtert die Erkennung von Angreifer-Infrastrukturen, die sich hinter gängigen Protokollen verstecken. Analysten erhalten klarere und schnellere Einblicke mit weniger Rauschen und besserem Kontext bei den Erkennungen. JA4+ wird in Investigate (RUX), Stream und Recall unterstützt. Lesen Sie hier mehr über die neuen Attribute.

Einfachere Ermittlungen mit von Menschen lesbaren Azure CDR-Daten