Cybersecurity AI für das moderne Netz

Wir erforschen moderne Angriffe ohne Ende, extrahieren die richtigen Daten und nutzen die richtigen Modelle, um jeden Schritt der Angreifer aufzudecken.

Vectra AI wird im Gartner MQ 2025 für Network Detection and Response (NDR) als führend bezeichnet.

Ein KI-Ansatz für die Cybersicherheit, der auf die Vorgehensweise moderner Angreifer abgestimmt ist

KI allein ist nicht genug. Unser Ansatz stimmt den richtigen Algorithmus sorgfältig auf die jeweilige Herausforderung der Bedrohungserkennung ab. Am Anfang steht ein tiefes Verständnis des modernen Angriffsverhaltens und der KI-Techniken, sodass wir auch bei immer komplexeren Modellen zuverlässige Ergebnisse liefern können.

KI-FORSCHUNG

Forschung und Daten als Grundlage für KI im Bereich der Cybersicherheit

Hinter der Vectra AI steht ein Team von Sicherheitsforschern, Datenwissenschaftlern und Ingenieuren, die sich ständig mit modernen Angreifermethoden beschäftigen und diese in Probleme übersetzen, die KI lösen kann. So statten wir Sie mit dem richtigen Modell für jeden Bereich aus.

Unser Team von engagierten Forschern deckt ständig neue und unbekannte Angriffsschwachstellen auf. Sie untersuchen und analysieren die neuesten Methoden, Motivationen und Verhaltensweisen, die Angreifer einsetzen, um Lücken aufzudecken, Schwachstellen auszunutzen, Kontrollen zu umgehen, Anmeldedaten zu stehlen und sich seitlich zu bewegen.

Wir gehen sogar noch weiter in die Tiefe, indem wir die richtigen Daten, mathematischen und KI/ML-Modelle ermitteln, um das Verhalten von Angreifern je nach Bereich genau zu bestimmen. Unsere Sicherheitsforscher erstellen eine Karte der Angreifermethoden, die in jedem spezifischen Bereich eingesetzt werden, und arbeiten dann mit Datenwissenschaftlern zusammen, um die Gegenmaßnahmen zu bestimmen, die zur genauen Erkennung dieser Methoden erforderlich sind.

Kein einzelner Algorithmus funktioniert für jedes Problem. Deshalb entwickeln unsere Forscher und Ingenieure hochspezialisierte Modelle für jedes Problem. So können Sie sich darauf verlassen, dass die Vectra AI echte Angreiferaktivitäten erkennt. Wir wenden den richtigen Algorithmus an, um jeden spezifischen Sicherheitsanwendungsfall zu lösen, einschließlich:

- Neuronale Netze

- DBSCAN

- Generative KI

- Logistische Regression

- K-Means

- Entscheidungsbäume und Zufallsforsten

- LichtGBM

- Verstärkte Bäume

- XGBoost

- Mehrdimensionale Anomalien

- Support-Vektor-Maschinen

- Heuristik

- Und mehr...

AI-Erkennungen

Die Vectra AI zeigen reale Verhaltensweisen von Angreifern

Anders heißt nicht gleich bösartig. Unsere KI-Erkennungen konzentrieren sich auf das tatsächliche Verhalten von Angreifern in Netzwerken, Identitäten und cloud - mit tiefgreifenden Bedrohungsdaten, die MITRE ATT&CK zugeordnet sind.

Anders ist nicht immer schlecht

Wer wie ein Angreifer denkt, muss erkennen, was bösartig ist - und nicht nur, was ungewöhnlich ist.

Vectra AI erkennt, was wirklich dringend ist

So sieht Ihr Sicherheitsteam, worauf es ankommt.

Andere Lösungen kennzeichnen verdächtige Aktivitäten.

Sie verpassen tatsächliche Angriffe, erzeugen aber Tausende von Warnmeldungen:

Anmeldung eines Benutzers in Azure AD während seines Urlaubs

Admin greift zum ersten Mal auf neue cloud zu

Beacon von einer mobilen Anwendung zu einer seltenen IP in AWS

Vectra AI erkennt reale Verhaltensweisen von Angreifern.

Wir reduzieren Hunderttausende von Warnmeldungen auf die wenigen, die wichtig sind:

Angreifer benutzt psexec vom Admin-Konto aus

Gefälschte Azure AD-Anmeldung, die normale Benutzeraktivitäten vortäuscht

Hochprivilegiertes Konto vom neuen System verwendet

Über 100 KI-gesteuerte Erkennungen von Angreiferverhalten in Netzwerk, Identität und cloud

AI-Agenten

Die Vectra AI zeigen Ihnen, was real und dringend ist

Unsere KI-Agenten sortieren, ordnen und priorisieren Erkennungen im Netzwerk, in der Identität und in der Cloud selbstständig. cloud. Dieser fortschrittliche Ansatz basiert auf jahrelanger Sicherheitsforschung, Datenwissenschaft und Innovation im Bereich der agentenbasierten KI. Auf diese Weise können wir die Entscheidungsfindung auf Analystenebene für die Erkennung, Untersuchung und Reaktion auf Bedrohungen nachahmen.

150,000

Erkannte Ereignisse

Traditionelle Sicherheitstools

1.000 Ausschreibungen

Andere KI für Cybersicherheit hört hier auf, da sie sich nur auf die Erkennung von Anomalien konzentriert. Alles, was anders ist, wird markiert.

Vectra AI

AI Triage

50.000 Veranstaltungen

AI Triage trennt normale Netzwerkaktivitäten von Verhaltensweisen, die wahrscheinlich bösartig sind. Sie untersucht und behebt automatisch gutartige Aktivitäten.

AI-Nähen

1.000 Veranstaltungen

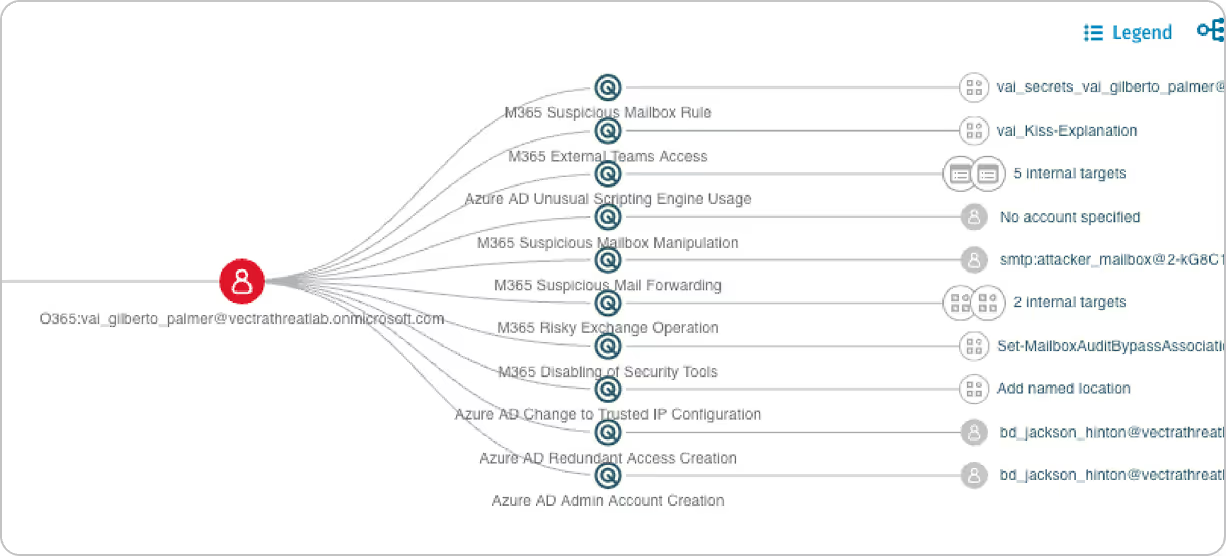

AI Stitching korreliert Verhaltensweisen über das Netzwerk, die Identität und die cloud hinweg, um das ursprünglich kompromittierte Konto oder Gerät zu identifizieren und so ein vollständiges Angriffsprofil über Domänen hinweg zu erstellen.

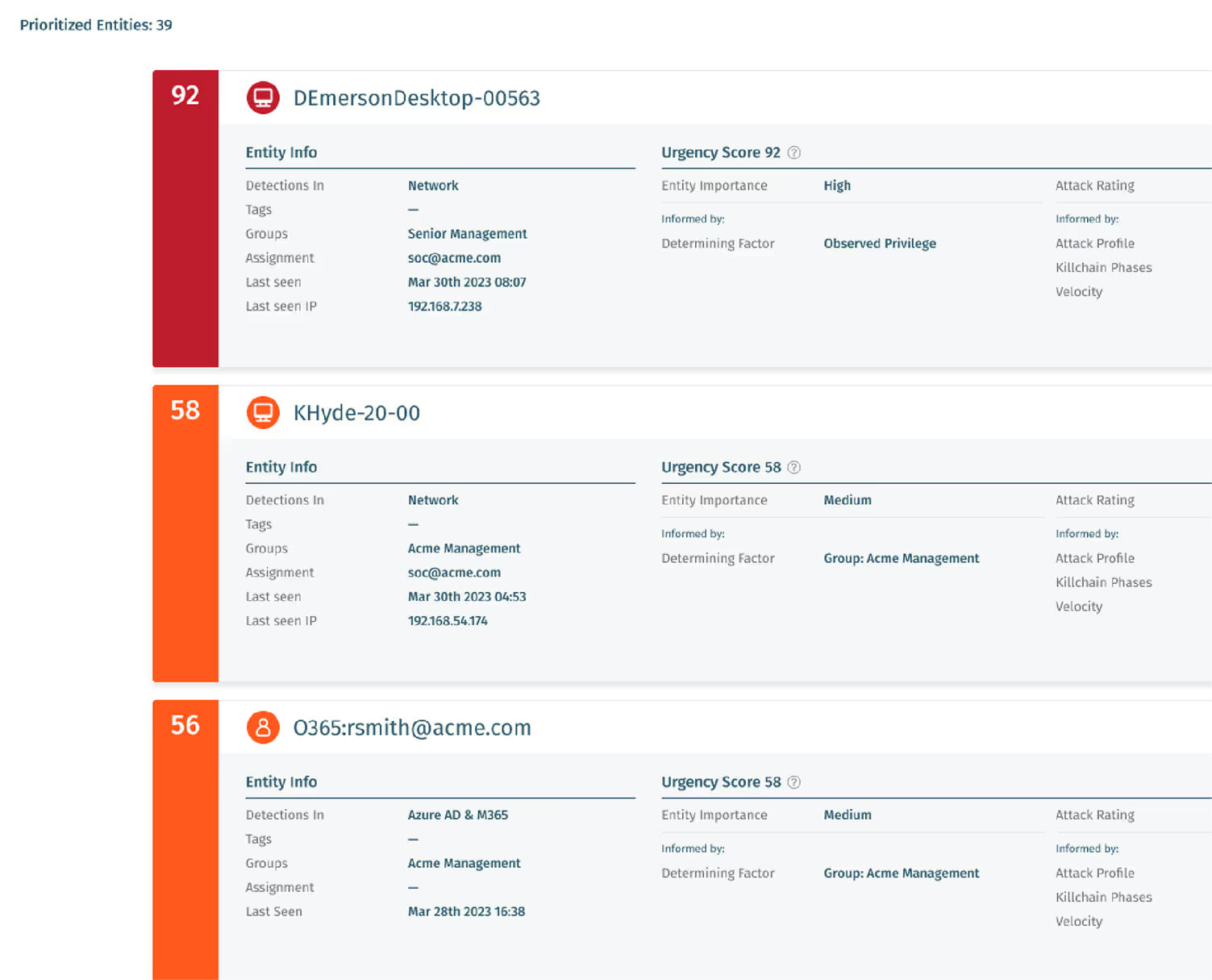

AI-Priorisierung

5 Warnungen

Die KI-Priorisierung liefert eine entitätszentrierte Dringlichkeitsbewertung auf der Grundlage von Angriffsprofil, Geschwindigkeit und Techniken. Dies zeigt Analysten, welche Ereignisse dringend und real sind, um die Reaktion zu beschleunigen.

KI-Analyst

AI Analyst beschleunigt die Reaktion auf Vorfälle für MDR-Kunden durch die Automatisierung von Eskalationsworkflows und Untersuchungsberichten.

Unsere KI-Agenten sortieren, ordnen und priorisieren Erkennungen in den Bereichen Netzwerk, Identität und cloud selbstständig. Dieser fortschrittliche Ansatz basiert auf jahrelanger Sicherheitsforschung, Datenwissenschaft und Innovation im Bereich der agentenbasierten KI. Auf diese Weise können wir die Entscheidungsfindung auf Analystenebene für die Erkennung, Untersuchung und Reaktion auf Bedrohungen nachahmen.

KI-Agenten übernehmen die Hauptarbeit und geben Ihnen die Kontrolle, um Angriffe frühzeitig zu stoppen.

Während KI-Agenten reale Bedrohungen sortieren, zuordnen und nach Prioritäten ordnen, behält Ihr Team die Kontrolle - bewaffnet mit umfassender Transparenz, sofortigem Kontext und direkten Reaktionsmaßnahmen durch KI-gestützte threat hunting und -reaktion.

KI-gestützte threat hunting

Sehen Sie die ganze Geschichte hinter jeder Bedrohung.

Beantworten Sie kritische Sicherheitsfragen mit mehr als 25 angereicherten Metadatentypen und mehr als 250 kontextbezogenen Feldern für Netzwerk, Identität und cloud - ergänzt durch Host-, Kontoberechtigungs- und Bedrohungskontext.

Nutzen Sie geführte Null-Abfrage-Untersuchungen, um Bedrohungen schnell zu identifizieren.

Gewinnen Sie tiefe Einblicke mit Advanced Investigations, die einen einfachen Zugriff auf KI-angereicherte Metadaten ermöglichen.

Reduzieren Sie das Risiko durch von Experten geleitete Bedrohungsjagden mit vorgefertigten Suchen und wöchentlich geführten Jagden.

KI-gestützte Antwort

Beschleunigen und automatisieren Sie die Eindämmung mit gezielten, integrierten Kontrollen.

Isolieren Sie gefährdete Hosts durch EDR.

Deaktivieren Sie von Angreifern kontrollierte Konten in Active Directory und Entra ID.

Entziehen Sie dem Angreifer den Zugang mit einer erneuten MFA-Abfrage.

Blockieren Sie den Command-and-Control-Verkehr sofort an der Firewall, um die Kommunikation mit dem Gegner zu unterbinden.

Sie müssen nicht mehr suchen, um das herauszufinden:

Welche wichtigen Anlagen haben aktive Erkennungen?

Welche kompromittierten Stellen müssen untersucht werden?

Wie hat der Angriff begonnen? Gab es Versuche an anderer Stelle?

Schnelles Erkennen, Untersuchen und Reagieren auf potenzielle Angriffe

Identifizieren

Sehen Sie die Bedrohungen nach Dringlichkeitsstufe geordnet in einer einzigen, einheitlichen Ansicht - unterstützt durch Attack Signal Intelligence™.

Erkennen mit Vectra AI

Analysieren

Noch nie war es so einfach, mit sofortigen und fortschrittlichen Ermittlungen tief in die Materie einzutauchen.

Untersuchen Sie mit Vectra AI

Reagieren

Stoppen Sie Angriffe innerhalb von Minuten mit nativen, integrierten und gemanagten Reaktionsmöglichkeiten.

Reagieren Sie mit Vectra AI

Aufspüren

Noch nie war es so einfach, mit sofortigen und fortschrittlichen Ermittlungen tief in die Materie einzutauchen.

Jagen mit Vectra AI

Entdecken

Überwachen Sie alle Ihre Netzwerk- und cloud in einem dynamischen Dashboard.

Entdecken Sie mit Vectra AI

Sehen, was zählt. Nicht nur, was anders ist

Unsere fortschrittliche KI verbindet die Punkte verschiedener Verhaltensweisen von Angreifern, die sich in modernen Netzwerken bewegen. Sie deckt wirklich bösartige Aktivitäten auf - nicht nur Rauschen.

60%

weniger Zeit für die Bewertung und Priorisierung von Warnmeldungen.

35

AI-Patente

150+

AI-Modelle

12

MITRE-Referenzen

40%

mehr SOC-Effizienz.

>90%

Abdeckung der relevanten MITRE- und ATT&CK-Techniken

85%+

Alarmtreue

Häufig gestellte Fragen

Cybersecurity AI für das moderne Netzwerk:

Häufig gestellte Fragen

Wie nutzt Vectra AI maschinelles Lernen für die Cybersicherheit?

Vectra AI wendet ML auf Cybersicherheit auf eine domänenspezifische, verhaltensorientierte Weise an. Im Gegensatz zu herkömmlichen Anomalieerkennungssystemen, die alles Ungewöhnliche erkennen, sind die ML-Bedrohungserkennungsmodelle von Vectra speziell darauf ausgerichtet, das Verhalten von Angreifern im Netzwerk, in der cloud und in der Identität zu identifizieren.

Das maschinelle Lernen ist tief in den Erkennungsentwicklungsprozess von Vectra AIintegriert, der jedes Modell auf reale Angreifertechniken abstimmt. Diese Modelle werden anhand realitätsnaher Verhaltensdaten trainiert und anhand verschiedener Angriffsszenarien getestet. Dies gewährleistet ein hohes Signal-Rausch-Verhältnis, das Fehlalarme minimiert und gleichzeitig wirklich bösartige Aktivitäten aufdeckt.

Mit mehr als 170 KI-Modellen und 36 KI-Patenten erkennt Vectra AI seitliche Bewegungen, Account-Kompromittierung und Command-and-Control-Kommunikation mithilfe umfassender Strategien, einschließlich KI zur Modellierung des Angreiferverhaltens und Verhaltensanalyse.

Wie kann die KI-basierte Echtzeit-Bedrohungserkennung die Ermüdung durch Cybersecurity-Warnungen verringern?

Unsere KI verringert die Ermüdung von SOC-Warnungen, indem sie allgemeine Anomalie-Warnungen durch priorisierte, korrelierte Bedrohungssignale ersetzt. Das System von Vectra AInutzt einen Dreiklang aus KI-gestützten Tools - KI-Erkennung, KI-Agenten (Triage, Stitching und Priorisierung) -, um Hunderttausende von Alarmen auf einige wenige, aussagekräftige Signale zu reduzieren.

- Die KI-Triage untersucht und löst automatisch gutartige moderne Netzwerkaktivitäten.

- AI Stitching korreliert das Verhalten von Bedrohungen in verschiedenen Bereichen (Netzwerk, Identität, cloud), um zusammenhängende Angriffsgeschichten zu erstellen.

- KI-Priorisierung KI stuft Entitäten auf der Grundlage von Angriffskontext und Wichtigkeit der Entität ein.

Dieser Ansatz reduziert die Arbeitsbelastung der Analysten drastisch, verbessert die mittlere Zeit bis zur Erkennung (MTTD) und ermöglicht eine proaktive Reaktion auf Vorfälle.

Welche Rolle spielt die KI/ML in der modernen Cybersicherheit?

In der modernen Cybersicherheit sind KI und ML unverzichtbar, um mit der Geschwindigkeit, dem Umfang und der Raffinesse moderner Angriffe Schritt zu halten. Vectra AI bringt dieses Paradigma voran, indem es Folgendes bietet:

- KI-gestützte Korrelation von Angriffssignalen zur Vereinheitlichung von Bedrohungssignalen in hybriden cloud .

- AI in MITRE ATT&CK Mapping, um über 90% der relevanten TTPs abzudecken.

- Schutz vorZero-day durch Erkennung der Absicht hinter den Aktionen, nicht nur bekannter Signaturen.

Durch die Modellierung des Angreiferverhaltens anstelle der Verfolgung statischer Indikatoren unterstützt der ML-gesteuerte Ansatz von Vectra Anwendungsfälle wie die KI-Erkennung von Insider-Bedrohungen, die Erkennung von Seitwärtsbewegungen mit KI und das Behavioral Fingerprinting - allesamt entscheidend für die Arbeit in dynamischen hybriden Umgebungen.

Welche Rolle spielt Vectra AI Detection bei der Erkennung fortgeschrittener Bedrohungen?

Die KI-Erkennungsfunktionen von Vectra wurden speziell entwickelt, um sich auf echte Bedrohungen zu konzentrieren - nicht nur auf Anomalien. Sie sind darauf trainiert, Verhaltensweisen zu erkennen, die mit den Zielen von Angreifern übereinstimmen, wie z. B. Diebstahl von Anmeldeinformationen, seitliche Bewegungen, Ausweitung von Berechtigungen und Datenexfiltration.

- Domänenspezifische Modelle zur Erkennung von Bedrohungen stellen sicher, dass die Erkennungslogik auf Netzwerk-, cloud, Identitäts- und SaaS-Systeme zugeschnitten ist.

- Die Erkennung von Bedrohungen ist erklärbar, mit Kontext und Priorisierung, um zu zeigen, warum jeder Alarm wichtig ist.

- Entdeckungen werden MITRE ATT&CK zugeordnet, so dass Sicherheitsteams erkennen können, wo sich der Angreifer in der Kill Chain befindet.

Wie lässt sich Vectra AI in bestehende SIEM-Plattformen und SOC-Workflows integrieren?

Die Vectra AI wurde speziell zur Unterstützung der SIEM-Integration für die Erkennung von KI-Bedrohungen entwickelt und lässt sich über robuste APIs und vorgefertigte Konnektoren mit den wichtigsten SIEM-Plattformen verbinden. Anstatt Ihre bestehenden Systeme mit Tausenden von generischen Alarmen zu überschwemmen, transformiert unsere Plattform Ihre SOC-Workflow-Automatisierung, indem sie untersuchungsreife Vorfälle mit vollständigen Angriffsbeschreibungen und Verhaltenskontext liefert.

Die Bereitstellungsoptionen unserer Sicherheitsplattform passen sich an jede Umgebung an - unabhängig davon, ob Sie eine lokale Infrastruktur, cloud Architekturen oder hybride Konfigurationen verwenden. Die automatisierten Workflow-Funktionen für die Reaktion auf Vorfälle lassen sich direkt in Ihre bestehenden Prozesse integrieren, wodurch die Triagezeit für Analysten drastisch reduziert und die Reaktion auf Bedrohungen im gesamten Sicherheitsbereich beschleunigt wird.

Wie nimmt Vectra AI cloud auf und korreliert sie, um Bedrohungen zu erkennen?

Vectra AI erfasst Telemetriedaten von wichtigen cloud und Identitätsplattformen wie AWS, Azure AD, Azure und Microsoft 365 und verwendet speziell entwickelte KI-Modelle, um diese Rohdaten in aussagekräftige Bedrohungssignale zu verwandeln. Diese Protokolle - ob Authentifizierungsereignisse, Zugriffstoken oder API-Aufrufe - werden kontinuierlich von KI-Engines verarbeitet, die das Verhalten von Angreifern in cloud Umgebungen verstehen.

- Domänenspezifische KI-Modelle werden auf Verhaltens-Baselines innerhalb jeder cloud trainiert. Dadurch können sie Aktionen erkennen, die vom normalen Benutzer-, Rollen- oder Systemverhalten abweichen - wie verdächtige Anmeldungen, Privilegieneskalationen oder ungewöhnliche Zugriffsmuster.

- Unsere KI korreliert automatisch Erkennungen aus der cloud, der Identität und dem Netzwerk und erstellt eine einheitliche Darstellung eines Angriffs, während er sich über verschiedene Systeme hinweg entfaltet. So können Sicherheitsteams das gesamte Ausmaß einer Kompromittierung erkennen (z. B. von einer anomalen Azure AD-Anmeldung bis hin zu einer seitlichen Bewegung in AWS).

- Sobald die Signale erfasst sind, werden sie mit Kontext wie Benutzerberechtigungsstufe, Geräteidentität und Unternehmensrolle angereichert. Unsere KI wendet dann eine Priorisierungslogik an, die auf Risikofaktoren basiert, sodass nur die dringendsten Bedrohungen in den Vordergrund rücken.

Dieser Ansatz gewährleistet eine umfassende Abdeckung von cloud , reduziert das Alarmvolumen und ermöglicht es den Verteidigern, bösartige Aktivitäten zu erkennen und zu stoppen, die sich über verschiedene cloud und Benutzeridentitäten erstrecken.

Kann Vectra AI mit Unternehmensumgebungen skaliert werden?

Ja. Die Vectra AI bietet umfassende Bedrohungserkennung für das moderne Netzwerk. Die Skalierbarkeit unserer Bedrohungserkennung für Unternehmen verarbeitet täglich Millionen von Entitäten und ist dabei präzise.

Unsere cloud mit KI korreliert Bedrohungssignale in Ihrem gesamten digitalen Ökosystem und bietet eine einheitliche Bedrohungserkennung unabhängig von der Komplexität der Infrastruktur. Tatsächlich steigert dieses erhöhte Datenvolumen die Effektivität unserer KI - mehr Entitäten bedeuten umfangreichere Verhaltensgrundlagen und eine genauere Erkennung. Unsere automatisierte SOC-Alarmtriage verarbeitet riesige Datenmengen und liefert gleichzeitig die entscheidenden, zuverlässigen Alarme, die wichtig sind. Dadurch wird das Alarmvolumen in der Regel um mehr als 90 % reduziert und die Erkennungsgenauigkeit verbessert.

Ressourcen