Technik des Angriffs

Rechte-Eskalation

Die Ausweitung von Privilegien ist eine gängige Methode, mit der Angreifer heute katastrophale Datenverletzungen begehen. Hier erfahren Sie, was Sie über diese Angriffstechnik wissen müssen.

Definition

Was ist Privilegieneskalation?

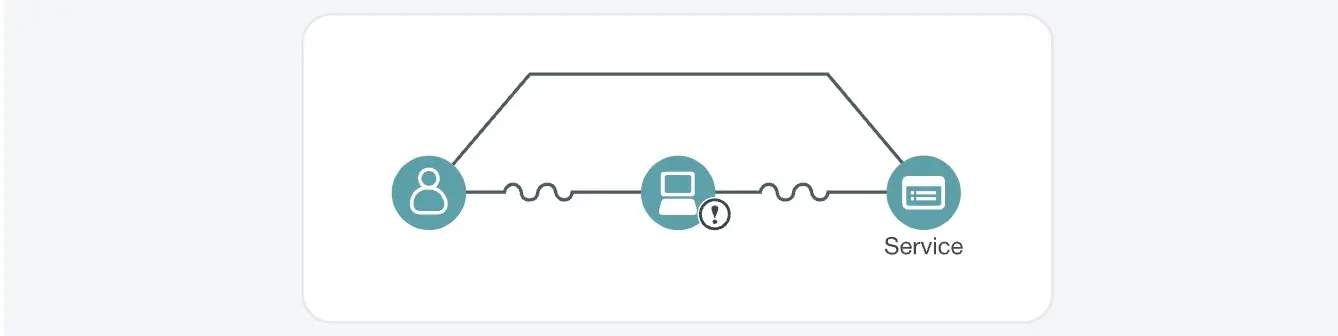

Die Privilegienerweiterung ist eine Technik, mit der sich Angreifer unbefugten Zugriff auf privilegierte Konten verschaffen - Konten, die zur Bereitstellung von malware und zur Durchführung anderer bösartiger Aktivitäten genutzt werden können. Sie beginnt in der Regel damit, dass sich ein Angreifer Zugang zum Unternehmensnetzwerk verschafft, indem er ein normales Benutzerkonto übernimmt. Sobald er drin ist, arbeitet er sich bis zum Administrator, Superuser und anderen hochrangigen Hosts und Konten vor.

Arten der Privilegieneskalation

Vertikale Privilegienausweitung (Privilege Elevation)

Vertikale Privilegienerweiterung oder Privilegienerhöhung liegt vor, wenn ein Angreifer von einer niedrigeren auf eine höhere Privilegstufe wechselt. Zum Beispiel kann ein normaler Benutzer administrative Rechte erlangen. Diese Technik ermöglicht den Zugang zu geschützten Systemfunktionen und sensiblen Daten und erhöht den potenziellen Schaden.

Horizontale Privilegieneskalation

Bei der horizontalen Privilegieneskalation wird auf die Privilegien oder Ressourcen eines anderen Benutzers mit ähnlichen Zugriffsrechten zugegriffen. Diese Technik ermöglicht es Angreifern, unbefugt auf die Daten oder Dienste eines anderen Benutzers zuzugreifen oder diese zu manipulieren.

Wie es funktioniert

Wie funktioniert die Privilegieneskalation?

Vertikale Privilegienerweiterung

Dies geschieht, wenn ein Angreifer mit eingeschränkten Zugriffsrechten, z. B. ein normaler Benutzer, Schwachstellen ausnutzt, um höhere Privilegien zu erlangen, z. B. Administrator- oder Root-Zugriff. Dies ist die häufigste Form der Privilegieneskalation und kann zu erheblichen Sicherheitsrisiken führen.

Horizontale Privilegieneskalation

Indiesem Fall bewegt sich ein Angreifer seitlich innerhalb eines Systems und erhält Zugriff auf Ressourcen oder Konten anderer Benutzer, die ähnliche Zugriffsrechte haben. Bei der horizontalen Eskalation geht es zwar nicht darum, höhere Privilegien zu erlangen, aber sie ermöglicht es Angreifern, andere Konten oder Daten auszunutzen.

Wie gehen die Angreifer vor, um ihre Privilegien zu erweitern?

1. Erstmaliger Erwerb des Zugangs

Angreifer verschaffen sich zunächst Zugang zu einem System mit einfachen Benutzerrechten. Sie erreichen dies durch Methoden wie phishing, bei denen Benutzer durch betrügerische Kommunikation dazu gebracht werden, ihre Anmeldedaten preiszugeben; durch Ausnutzung von Schwachstellen in Software oder Systemen, die nicht ordnungsgemäß gesichert wurden; oder durch Verwendung von Standard-Anmeldedaten, die nach der Installation nie geändert wurden. Das Hauptziel in dieser Phase ist es, im System Fuß zu fassen und eine Plattform zu schaffen, von der aus sie weitere Angriffe starten können.

2. Systemerfassung und -erkundung

Sobald die Angreifer in das System eingedrungen sind, führen sie eine Systemaufzählung und -erkundung durch, um detaillierte Informationen über die Umgebung zu sammeln. Sie sammeln Daten über die Systemarchitektur, Betriebssystemversionen, installierte Anwendungen, laufende Dienste und bestehende Benutzerkonten. Diese Informationsbeschaffung wird durch Tools wie Befehlszeilendienstprogramme, Systemskripte und Netzwerk-Scan-Tools erleichtert, die dabei helfen, die Struktur des Systems abzubilden und potenzielle Angriffsziele zu identifizieren.

3. Identifizierung von Schwachstellen

Mit umfassenden Kenntnissen über das System suchen die Angreifer nach Schwachstellen, die sie ausnutzen können, um ihre Privilegien zu erweitern. Sie suchen nach Softwareschwachstellen, z. B. ungepatchten Fehlern oder Schwachstellen, für die es bekannte Angriffe gibt. Auch Konfigurationsschwachstellen werden aufgespürt, z. B. falsch konfigurierte Dienste, unsichere Dateiberechtigungen, die unbefugten Zugriff ermöglichen, oder Standardeinstellungen, die nicht ordnungsgemäß gesichert wurden. Darüber hinaus werden Probleme mit Anmeldeinformationen wie schwache Passwörter, die leicht zu erraten oder zu knacken sind, wiederverwendete Anmeldeinformationen für mehrere Systeme oder ungeschützte Authentifizierungstoken, die abgefangen werden können, untersucht.

4. Verwertungstechniken

Um die festgestellten Schwachstellen auszunutzen, wenden Angreifer verschiedene Techniken an. Beim Ausnutzen von Softwareschwachstellen können sie Pufferüberläufe durchführen, indem sie Code in ein Programm einschleusen, indem sie die Grenzen eines Puffers überschreiten, oder sie führen Code-Injektionen durch, indem sie bösartigen Code in vertrauenswürdige Anwendungen einfügen. Eine weitere Taktik ist der Missbrauch von Fehlkonfigurationen; Angreifer können unsichere Dateiberechtigungen ausnutzen, um auf Dateien zuzugreifen oder diese aufgrund falscher Berechtigungseinstellungen zu ändern, oder sie können SUID/SGID-Missbrauch auf Unix/Linux-Systemen betreiben, indem sie Dateien ausnutzen, die mit höheren Berechtigungen ausgeführt werden.

Der Diebstahl von Zugangsdaten ist eine wichtige Methode, um sich unbefugten Zugang zu verschaffen. Angreifer können Passwort-Hashes aus dem Systemspeicher oder aus Dateien extrahieren, um sie offline zu knacken. Eine weitere Technik ist das Keylogging, bei dem Tastatureingaben aufgezeichnet werden, um Passwörter und andere vertrauliche Informationen abzufangen. Um Sicherheitskontrollen zu umgehen, können Angreifer Token manipulieren, indem sie gestohlene Token verwenden, um sich als Benutzer mit höheren Rechten auszugeben. Auf Windows-Systemen können sie DLL-Hijacking betreiben, indem sie legitime DLL-Dateien (Dynamic Link Library) durch bösartige Dateien ersetzen, um Code mit erhöhten Rechten auszuführen. Durch das Ausnutzen von Schwachstellen in der Benutzerkontensteuerung (UAC) können sie administrative Aufgaben ausführen, ohne den Benutzer dazu aufzufordern, so dass eine wichtige Sicherheitsfunktion umgangen wird.

5. Erlangung erweiterter Privilegien

Mit diesen Techniken versuchen die Angreifer, sich erhöhte Rechte im System zu verschaffen. Sie führen Exploits aus, indem sie spezielle Skripte oder Tools ausführen, die die erkannten Schwachstellen ausnutzen sollen. Bei der Bereitstellung von Nutzdaten zur Privilegienerweiterung wird malware eingeschleust, die speziell dafür entwickelt wurde, die Privilegien bei der Ausführung zu erweitern. Die Ausnutzung von Diensten ist ein weiterer Weg, bei dem Angreifer auf Dienste abzielen, die mit höheren Privilegien ausgeführt werden, und diese so manipulieren, dass sie beliebigen Code ausführen, der ihnen erweiterte Zugriffsrechte gewährt.

6. Aktivitäten nach der Ausbeutung

Nach der erfolgreichen Eskalation ihrer Privilegien führen die Angreifer Aktivitäten nach der Ausnutzung durch, um ihre Kontrolle zu festigen und weitere Operationen vorzubereiten. Um den Zugriff aufrechtzuerhalten, können sie Hintertüren schaffen, indem sie dauerhafte Methoden installieren, die es ihnen ermöglichen, auch nach einem Neustart oder Sicherheitsupdates erneut in das System einzudringen. Durch das Hinzufügen neuer Benutzerkonten mit administrativen Rechten wird sichergestellt, dass sie weiterhin Zugriff haben, ohne auf den ersten Angriff angewiesen zu sein.

Um nicht entdeckt zu werden, müssen sie ihre Spuren verwischen. Angreifer manipulieren Protokolle, indem sie Ereignisaufzeichnungen löschen oder verändern, um Beweise für ihre Aktivitäten zu verbergen. Sie können auch die Zeitstempel von Dateien ändern, um zu verhindern, dass forensische Analysten bei ihren Untersuchungen Anomalien feststellen können. Mit erhöhten Rechten können sich Angreifer innerhalb des Netzwerks bewegen. Bei der Netzwerkausbreitung nutzen sie ihren Zugang, um andere mit dem Netzwerk verbundene Systeme zu infiltrieren und so ihre Reichweite und potenziellen Auswirkungen zu vergrößern. Sie nutzen die erlangten Anmeldedaten, um weitere Ressourcen zu infiltrieren, ein Prozess, der als Wiederverwendung von Anmeldedaten bekannt ist und es ihnen ermöglicht, weitere Konten und Systeme zu kompromittieren, ohne sofort Verdacht zu erregen.

Warum Angreifer sie benutzen

Warum nutzen Angreifer die Privilegieneskalation?

Angreifer verwenden Techniken zur Ausweitung von Privilegien, um unbefugten Zugriff auf höhere Berechtigungsebenen innerhalb eines Systems oder Netzwerks zu erhalten. Durch die Ausweitung ihrer Rechte können Angreifer Aktionen durchführen, die normalerweise eingeschränkt sind, wie z. B. den Zugriff auf sensible Daten, die Installation von malware, die Änderung von Systemkonfigurationen oder die Übernahme der vollständigen Kontrolle über ein System. Um effektive Sicherheitsmaßnahmen zu implementieren, ist es wichtig zu verstehen, warum Angreifer diese Techniken verwenden.

Im Folgenden werden die wichtigsten Gründe und Methoden für die Verwendung von Privilegieneskalation durch Angreifer aufgeführt:

Zugang zu sensiblen Daten

- Vertrauliche Informationen: Erhöhte Berechtigungen ermöglichen Angreifern den Zugriff auf vertrauliche Dateien, Datenbanken und Kommunikation, die regulären Benutzern vorbehalten sind.

- Datenexfiltration: Angreifer können wertvolle Daten wie persönliche Identitäten, Finanzdaten oder geschützte Geschäftsinformationen stehlen.

Systemkontrolle und Persistenz

- Aufrechterhaltung des Zugriffs: Mit höheren Privilegien können Angreifer Hintertüren einrichten, neue Benutzerkonten erstellen oder Authentifizierungsmechanismen ändern, um den Zugriff langfristig zu erhalten.

- Deaktivieren von Sicherheitsmaßnahmen: Sie können Antivirensoftware, Firewalls oder Systeme zur Erkennung von Eindringlingen deaktivieren, um eine Entdeckung zu vermeiden.

Seitliche Bewegung innerhalb von Netzwerken

- Ausdehnung der Reichweite: Die Ausweitung von Berechtigungen ermöglicht es Angreifern, sich über verschiedene Systeme und Netzwerksegmente hinweg zu bewegen und so die Reichweite ihres Angriffs zu vergrößern.

- Kompromittierung weiterer Systeme: Der Zugang zu administrativen Anmeldeinformationen ermöglicht es Angreifern, andere Geräte und Server im Netzwerk zu infiltrieren.

Ausführung von fortgeschrittenen Angriffen

- Installation von Malware oder Ransomware: Zur Installation oder Ausführung von Schadsoftware, die Daten verschlüsseln oder den Betrieb stören kann, sind häufig höhere Berechtigungen erforderlich.

- Systemmanipulation: Angreifer können Systemkonfigurationen, Zeitpläne oder Dienste verändern, um ihre Ziele zu erreichen.

Umgehung von Sicherheitsbeschränkungen

- Aufhebung von Berechtigungen: Erhöhte Rechte ermöglichen es Angreifern, Dateisystemberechtigungen und Zugriffskontrollen zu umgehen.

- Zugriff auf eingeschränkte Funktionen: Sie können Aktionen durchführen, die normalerweise nur Administratoren vorbehalten sind, wie z. B. das Ändern von Audit-Protokollen.

Sammeln von Berechtigungsnachweisen

- Sammeln von Kennwörtern und Token: Angreifer können Anmeldedaten aus dem Speicher, aus Konfigurationsdateien oder Schlüsselbunden extrahieren.

- Extraktion von Kerberos-Tickets: Sie können Techniken wie Pass-the-Hash oder Kerberoasting um Authentifizierungstoken zu erhalten.

Störung und Sabotage

- Denial of Service (DoS): Angreifer können kritische Dienste anhalten oder Systemressourcen überlasten.

- Datenmanipulation oder -zerstörung: Sie können Daten verändern oder löschen, was zu Betriebsproblemen oder Vertrauensverlust führt.

Finanzieller Gewinn

- Gelddiebstahl: Der Zugang zu Finanzsystemen ermöglicht es Angreifern, Transaktionen zu manipulieren oder Gelder abzuzweigen.

- Lösegeld-Forderungen: Sie können Daten verschlüsseln und eine Zahlung für Entschlüsselungsschlüssel verlangen.

Spuren verwischen

- Protokollmanipulation: Mit höheren Privilegien können Angreifer Protokolle löschen oder verändern, um ihre Aktivitäten zu verbergen.

- Deaktivieren von Überwachungsprogrammen: Sie können Sicherheitsüberwachungslösungen ausschalten oder stören.

Plattform-Detektionen

Wie lassen sich Aktivitäten im Zusammenhang mit der Eskalation von Privilegien erkennen?

Die meisten Unternehmen setzen eine Kombination von Sicherheitsmaßnahmen ein, um Angriffe durch Privilegieneskalation zu verhindern. Zero trustIdentitäts- und Zugriffsmanagement (IAM) und Privileged Access Management (PAM) sind gängige Beispiele.

Aber es gibt ein Problem mit diesen Ansätzen: Sie beruhen alle auf einem einzigen Zugangspunkt. Außerdem gibt es in den meisten Unternehmen dreimal mehr privilegierte Konten als Mitarbeiter, so dass es unmöglich ist, sie alle zu verwalten. Und wenn der Zugang einmal gewährt wurde, kann er leicht manipuliert werden.

Um der Eskalation von Privilegien einen Schritt voraus zu sein, ist ständige Transparenz der Schlüssel. Durch die ständige Überwachung und Analyse von Kontoaktivitäten können Sie Missbrauch in Echtzeit erkennen. Und die einzige Möglichkeit, dies genau zu tun, ist KI.

Hier kommt die erweiterte Bedrohungserkennung und -reaktion ins Spiel. Vectra AI verwendet Dutzende von KI-gesteuerten Erkennungen, um abnormale privilegienbezogene Aktivitäten im Netzwerk, in der Identität und in der Öffentlichkeit zu identifizieren cloud. Diese Erkennungen konzentrieren sich nicht auf Anomalien, sondern auf das tatsächliche Verhalten von Angreifern. Von ungewöhnlichen Anfragen bei AWS und Entra ID bis hin zu verdächtigen Serviceanfragen wird jede einzelne automatisch korreliert, analysiert, validiert und eingestuft, um Verteidigern zu zeigen, wenn Angreifer versuchen, eine Privilegieneskalation zu nutzen.