Die Vectra AI Plattform

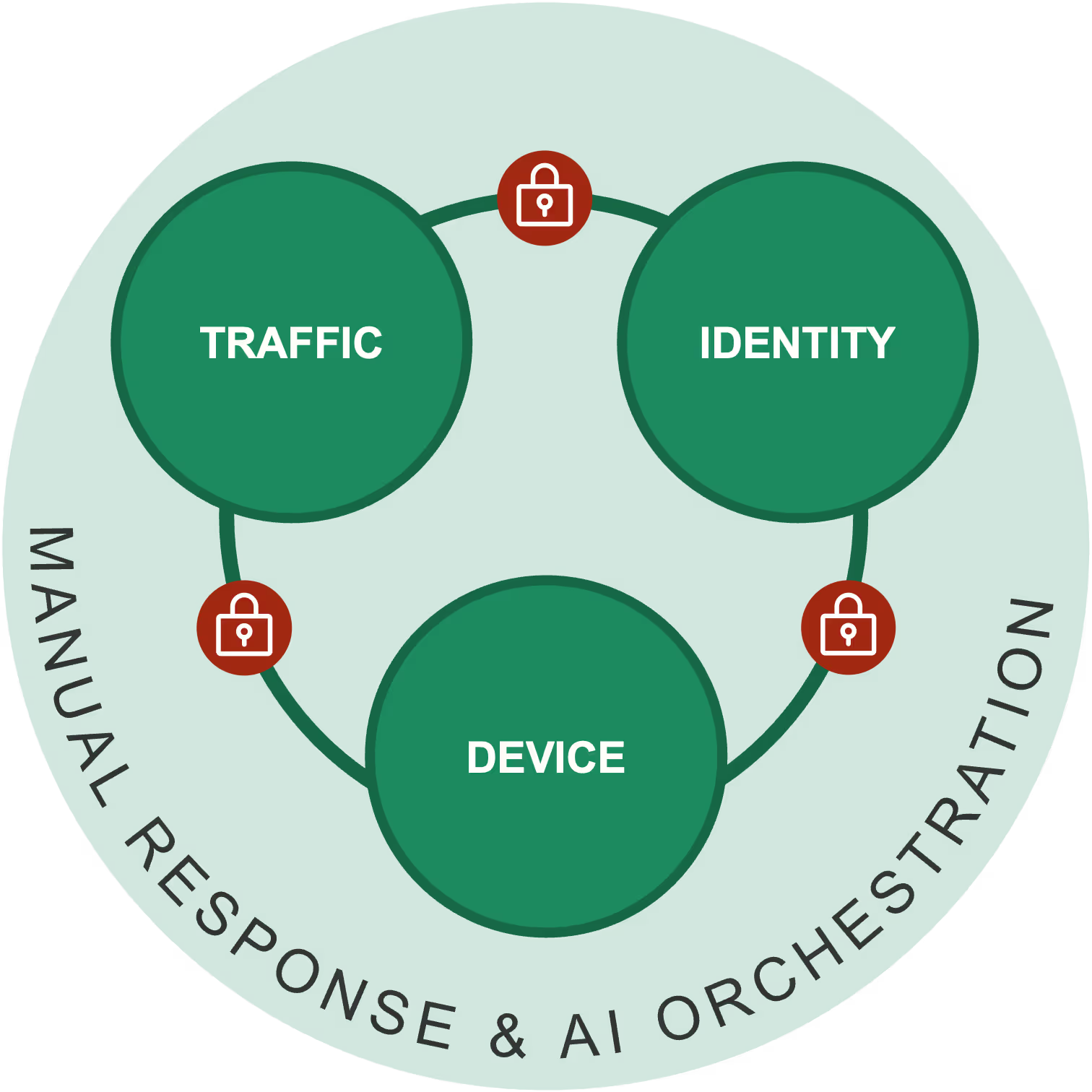

360 Response: Durchgesetzte Kontrolle über Identitäten, Geräte und Netzwerkverkehr

Entschlossene Eindämmung bei aktiven Angriffen. Sperren Sie kompromittierte Identitäten, isolieren Sie Geräte und blockieren Sie den Datenverkehr von Angreifern mithilfe hochpräziser Erkennungsmechanismen.

Demo-Video

Sehen Sie 360 Response in Aktion

Identitäts-Sperre

Beobachten Sie, wie Identity Lockdown kompromittierte Identitäten automatisch deaktiviert.

- Identitätsdiebstahl erkannt

- Aktive Sitzungen widerrufen

- Passwort zurücksetzen erzwungen

- Zugriff des Angreifers entfernt

Gerätesperre

Siehe „Gerätesperre“, um kompromittierte Endpunkte zu isolieren, bevor sie sich bewegen.

- Kompromittiertes Gerät identifiziert

- Host-Isolierung ausgelöst

- Seitliche Bewegung blockiert

- Endpoint aus dem Spiel Endpoint

Verkehrssperre

Verkehr anzeigen Sperren Sie die Kommunikation des Angreifers an der Firewall.

- Riskanter Host zur Sperrliste hinzugefügt

- Firewall-Durchsetzung angewendet

- Befehls- und Kontrollfunktion blockiert

- Exfiltrationswege abgeschnitten

WARUM VECTRA AI

360 Antwort:Einheitliche Abwehr für hybride Angriffe

Die meisten Tools versuchen, Angreifer durch Unterbrechung einer einzelnen Verbindung zu stoppen, beispielsweise durch TCP-Resets. Das klingt effektiv. Es reicht jedoch nicht aus.

360 Response wandelt die Angriffssignalinformationen Vectra AIin präzise, durchgesetzte Maßnahmen um, unabhängig davon, wo Angreifer in Ihrer hybriden Umgebung agieren:

Identitäts-Sperre

Kontokontrolle über AD und Entra ID hinweg

- Deaktivieren oder einschränken kompromittierter Konten

- Aktive Sitzungen ungültig machen und erneute Authentifizierung erzwingen

- Unterstützung von Workflows zum Zurücksetzen von Passwörtern, um gestohlene Anmeldedaten unwirksam zu machen

Ergebnis

Angreifer verlieren ihren Identitätsfuß in lokalen und cloud .

Gerätesperre

Host- und endpoint unter Verwendung Ihrer vorhandenen EDR

- Isolieren Sie kompromittierte Hosts vom Netzwerk.

- Seitliche Bewegungen und Datenstaging auf dem Gerät stoppen

- Manuell oder automatisch durch hochgradig zuverlässige Erkennungen ausgelöst

Ergebnis

Der endpoint , auf endpoint sich endpoint Angreifer stützt, wird aus dem Spiel genommen.

Verkehrssperre

Durch Ihre Firewalls erzwungene Netzwerk-Eindämmung

- Riskante Host-IPs zu einer von Vectra verwalteten IP-Sperrliste hinzufügen

- Lassen Sie Firewalls diese Liste als externen Bedrohungs-Feed abonnieren.

- Blockieren Sie den gesamten Datenverkehr aus diesen Quellen gemäß Ihren Richtlinien.

Ergebnis

Befehls- und Kontrollfunktionen, Exfiltration und internes Pivoting werden auf Netzwerkebene unterbunden.

Alle drei Ebenen arbeiten zusammen, gesteuert durch dasselbe KI-Signal, basierend auf derselben Analystenerfahrung.

Ansatz

Was ist der 360-Response-Workflow?

Identifizieren

- Vectra AI das Verhalten über Identitäten, cloud, SaaS und Netzwerke hinweg und bewertet Entitäten nach Dringlichkeit und Wichtigkeit.

Entscheiden

- Bedrohungen mit hoher Vertrauenswürdigkeit erreichen 360 Response. Richtlinien legen fest, wann Maßnahmen manuell und wann sie automatisch erfolgen.

Lockdown

- Identity Lockdown verhindert den Zugriff von Angreifern auf Identitäten.

- Device Lockdown isoliert kompromittierte Endpunkte

- Traffic Lockdown blockiert die Kommunikation an der Firewall

Enthält

- Angriffspfade werden innerhalb von Minuten statt Stunden auf mehreren Ebenen unterbrochen.

Freigeben und verbessern

- Sperren laufen nach einem festgelegten Zeitplan aus oder werden von Analysten aufgehoben, und die Daten fließen direkt in Berichte und Resilienzmetriken ein.

ERGEBNISSE

Wie verschafft 360 Response den Verteidigern wieder die Kontrolle?

Mit 360 Response gehen Verteidiger davon aus, dass eine Unterbrechung ausreicht, um sicherzustellen, dass die Eindämmung durchgesetzt wird.

Sie erhalten

- Echte Kontrolle über Identität, Host und Netzwerk

- Containment, das Sie Ihrer Führung erklären und beweisen können

- Automatisierung, die nur auf hochgradig vertrauenswürdige Bedrohungen abzielt

- Reaktion, die ohne zusätzlichen manuellen Aufwand skalierbar ist

Ihre Führung sieht

- Weniger Vorfälle, die sich weiterentwickeln

- Schnellere Eindämmungszeiten

- Stärkere Nachweise für Resilienz und Kontrolle in hybriden Umgebungen

360 Response verwandelt jede hochpräzise Erkennung in eine entschlossene Maßnahme, die Angreifer stoppt und zeigt, dass Ihr Team die Kontrolle über die Umgebung hat.

Häufig gestellte Fragen

Häufig gestellte Fragen: 360 Response

Was ist 360 Response in der Vectra AI ?

360 Response ist die einheitliche Eindämmungsfunktion Vectra AI, mit der Sicherheitsteams aktive Angriffe auf Identitäts-, Host- und Netzwerkebene stoppen können. Sie ist eine Kernkomponente des kontinuierlichen Kontrollansatzes Vectra AI , der hochzuverlässige KI-Erkennungen in durchgesetzte Reaktionsmaßnahmen umwandelt. 360 Response nutzt vorhandene Identitätsanbieter, endpoint und Reaktions-Tools sowie Firewalls, um Bedrohungen einzudämmen, ohne neue Agenten oder manuelle Workflows einzuführen. Durch die Koordinierung der Eindämmung über mehrere Ebenen hinweg hilft 360 Response Unternehmen, während einer aktiven Kompromittierung die Kontrolle zurückzugewinnen und das Risiko einer Eskalation in komplexen Hybridumgebungen zu verringern.

Wie unterstützt 360 Response die kontinuierliche Kontrolle während eines aktiven Angriffs?

360 Response unterstützt die kontinuierliche Kontrolle, indem es eine schnelle, koordinierte Eindämmung ermöglicht, während ein hybrider Angriff stattfindet. Es wendet Reaktionsmaßnahmen auf die am häufigsten missbrauchten Ebenen der hybriden Umgebung an, darunter Identität, Endpunkte und Netzwerkverkehr. Wenn hochgradig vertrauenswürdige Bedrohungen erkannt werden, kann 360 Response manuell oder automatisch Identitäts-, Geräte- und Datenverkehrssperren auslösen. Diese koordinierte Reaktion unterbricht gleichzeitig den Zugriff des Angreifers, seine laterale Bewegung und seine Kommunikationswege und hilft den Sicherheitsteams, entschlossen zu handeln und die Kontrolle zu behalten, während sich Angriffe entwickeln, anstatt erst nach Eintritt eines Schadens zu reagieren.

Wie hilft Identity Lockdown dabei, identitätsbasierte Angriffe zu verhindern?

Identity Lockdown hilft dabei, identitätsbasierte Angriffe zu stoppen, indem es kompromittierte Benutzerkonten in Active Directory und Entra ID deaktiviert oder einschränkt. Bei Auslösung kann es aktive Sitzungen widerrufen und Workflows zum Zurücksetzen von Passwörtern unterstützen, um gestohlene Anmeldedaten ungültig zu machen. Dadurch wird verhindert, dass Angreifer gültige Identitäten wiederverwenden, um auf cloud , SaaS-Anwendungen oder lokale Ressourcen zuzugreifen. Identitätsmissbrauch ist eine der häufigsten Eskalationstechniken bei modernen Angriffen, und Identity Lockdown beseitigt diesen Vorteil schnell. Durch die frühzeitige Durchsetzung der Identitätskontrolle mittels Identitätsbedrohungserkennung und -eindämmung reduzieren Sicherheitsteams die Wahrscheinlichkeit von Privilegieneskalationen und umgebungsübergreifenden Pivoting-Angriffen.

Wie isoliert Device Lockdown kompromittierte Geräte, ohne zusätzlichen Betriebsaufwand zu verursachen?

Device Lockdown isoliert kompromittierte Geräte mithilfe nativer Integrationen mit endpoint und Reaktions-Tools, die bereits in der Umgebung bereitgestellt sind. Wenn ein Gerät gesperrt wird, wird es aus dem Netzwerk entfernt, wodurch seitliche Bewegungen verhindert und Angreiferaktivitäten von diesem Gerät aus gestoppt werden. 360 Response erfordert keinen zusätzlichen endpoint , wodurch Teams zusätzliche Komplexität oder Reibungsverluste bei der Bereitstellung vermeiden können. Device Lockdown kann manuell von Analysten oder automatisch bei hochgradig vertrauenswürdigen Bedrohungen initiiert werden, was eine schnelle Eindämmung ermöglicht und gleichzeitig mit bestehenden Sicherheitsintegrationen mit führenden EDR-Plattformen kompatibel bleibt.

Wie sorgt Traffic Lockdown für eine Eindämmung auf Netzwerkebene?

Traffic Lockdown erzwingt eine Eindämmung auf Netzwerkebene, indem es die Kommunikation von Angreifern durch Firewall-basierte Kontrollen blockiert. Wenn eine Bedrohung in den Lockdown gelangt, wird ihre IP-Adresse zu einer von Vectra verwalteten Sperrliste hinzugefügt, die Firewalls als externen Bedrohungs-Feed nutzen. Firewall-Richtlinien lehnen dann den Datenverkehr von diesen IP-Adressen ab und verhindern so Befehls- und Kontrollangriffe, Datenexfiltration und interne Pivoting-Angriffe. Im Gegensatz zu Verbindungsrücksetzungen erzwingt dieser Ansatz eine dauerhafte, richtliniengesteuerte Blockierung, die Angreifer nicht umgehen können. Traffic Lockdown erweitert den Wert von Network Detection and Response (NDR)-Funktionen, indem es die Erkennung in erzwungene Maßnahmen umwandelt.

Wie fügt sich 360 Response in das kontinuierliche Kontrollsystem Vectra AIein?

360 Response ist neben proaktivem Bedrohungsmanagement, Wertberichterstattung, Analystenerfahrung und Managed Services eine von fünf grundlegenden Komponenten des kontinuierlichen Kontrollrahmens Vectra AI. Zusammen helfen diese Funktionen Unternehmen dabei, Risiken vor einer Kompromittierung zu reduzieren, Bedrohungen während aktiver Angriffe einzudämmen und nach der Behebung von Vorfällen ihre Widerstandsfähigkeit unter Beweis zu stellen. 360 Response konzentriert sich auf die Reaktionsphase, indem es eine erzwungene Eindämmung über Identitäts-, Host- und Netzwerkschichten hinweg bietet. In Kombination mit den Erkennungs-, Untersuchungs- und Berichtsfunktionen Vectra AIermöglicht es Sicherheitsteams, messbare Verbesserungen in Bezug auf Kontrolle, Widerstandsfähigkeit und operative Reife nachzuweisen.

Ressourcen

Das könnte Sie auch interessieren...

NÄCHSTE SCHRITTE

Erlangen Sie die Kontrolle, Klarheit und Abdeckung, die Sie benötigen, um hybride Angriffe zu stoppen.

360 Response bietet echte Kontrolle über Identitäten, Hosts und Netzwerke, sodass Angreifer alle Wege verlieren, auf die sie sich verlassen. In Kombination mit der umfassenden Abdeckung der Angriffsfläche, den hochpräzisen Signalen und der einheitlichen Untersuchungserfahrung Vectra AI erhält Ihr Team die Kontrolle, um die Eindämmung in Ihrer gesamten hybriden Umgebung durchzusetzen.