Seit Jahren behaupten einige Tools, dass das Senden eines TCP-Resets (RST) ausreicht, um einen Angreifer zu stoppen. Das klingt einfach: Wenn etwas Verdächtiges passiert, wird die Verbindung unterbrochen. Aber moderne Angreifer verhalten sich nicht so, dass ein Reset sie kontrollieren könnte. TCP-RST ist unzuverlässig, leicht zu umgehen und kann sogar wichtige Geschäftsdienste stören.

Warum TCP-Resets nicht ausreichen

Ein TCP-Reset ist wie eine Tür vor der Nase eines Angreifers zuzuschlagen. Aber moderne Angreifer? Die öffnen einfach sofort eine andere Tür.

Wie? Sie können:

- Ignorieren Sie RST-Pakete vollständig mithilfe einer einzeiligen Firewall-Regel.

- Verwenden Sie verschlüsselte Tunnel, VPNs und Proxys, wo keine Resets injiziert werden können.

- Stellen Sie sofort eine neue Verbindung über einen neuen Port oder eine neue IP-Adresse her.

- Nutzen Sie Tools wie Cobalt Strike, Sliver, Metasploit und Havoc, die entwickelt wurden, um Zurücksetzungen zu widerstehen oder zu umgehen.

Selbst wenn Resets funktionieren, bergen sie das Risiko von Kollateralschäden wie der Beschädigung von Anwendungen oder der Störung von Umgebungen, die kritische Protokolle wie BGP verwenden. Fazit: TCP-Resets halten Angreifer nicht auf. Sie bereiten ihnen lediglich vorübergehende Unannehmlichkeiten.

Bis ein Reset gesendet wird, hat der Angreifer möglicherweise bereits die gestohlenen Anmeldedaten verwendet, sich lateral durch Ihre Umgebung bewegt, Persistenz hergestellt und auf sensible, geschäftskritische Daten zugegriffen.

Das Zurücksetzen einer einzelnen Verbindung ist wie das Schließen einer Tür, während sich der Eindringling bereits im Gebäude befindet und neue Türen öffnet, während er sich fortbewegt. Sie stoppen den Angriff nicht, sondern spielen nur Whack-a-Mole. Moderne Verteidiger brauchen eine Möglichkeit, alle Türen auf einmal zu verschließen und sie verschlossen zu halten.

Weitere Informationen zu den Einschränkungen des TCP-Resets finden Sie hier: https://support.vectra.ai/vectra/article/KB-VS-2644

Die moderne Lösung: 360 Response Vectra AI

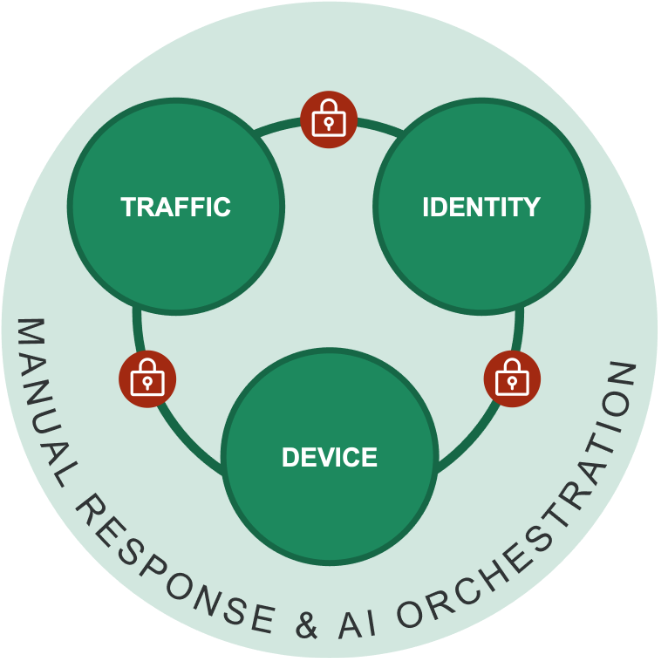

Die 360 Response Vectra AIersetzt fragile Paket-Resets durch echte, erzwungene Eindämmung über alle Ebenen hinweg, die Angreifer tatsächlich missbrauchen, nämlich Identität, Gerät und Datenverkehr. Dies gibt Verteidigern die Möglichkeit, Angreifer überall dort zu stoppen, wo sie versuchen, sich zu bewegen.

360 Response verschließt jede mögliche Tür durch:

- Host-Sperre: Isoliert kompromittierte Geräte über EDR, um eine seitliche Ausbreitung zu verhindern.

- Kontosperrung: Deaktiviert oder beschränkt kompromittierte Benutzerkonten in AD oder Entra ID.

- Traffic Lockdown: Wendet echte Firewall-Blöcke an, die Angreifer nicht ignorieren, umgehen oder wiederherstellen können.

Anstatt auf einen Reset zu hoffen, Vectra AI die maßgeblichen Durchsetzungsinstrumente des Kunden, um Angreifer entschlossen zu stoppen. Die KI von Vectra erkennt die Bedrohung. 360 Response verschließt alle Türen. Der Angreifer verliert die Kontrolle – und der Verteidiger gewinnt sie zurück.

360 Response: Von der Störung zur echten Kontrolle

TCP-Resets waren nie dazu gedacht, Cyberangriffe zu stoppen, und die heutigen Angreifer umgehen sie mühelos. Sie können ignoriert, umgangen oder außer Kraft gesetzt werden und richten manchmal mehr Schaden als Nutzen an. Die 360 Response Vectra AIbietet das, was Resets nie leisten konnten: echte, dauerhafte Eindämmung, die jeden Weg, den ein Angreifer zu nehmen versucht, versperrt.