Bei einem Cyberangriff liegen die meisten Aspekte der Bedrohung nicht unter der Kontrolle der angegriffenen Organisation. Dazu gehören der Angreifer, seine Motivation, der Ort und der Zeitpunkt des Angriffs, die Ausrüstung und die Fähigkeiten des Angreifers und vor allem die Ausdauer des Angreifers, um sein Ziel zu erreichen.

Das einzige, was eine Organisation kontrollieren kann, ist, wie schnell sie einen Angriff erkennen und darauf reagieren kann.

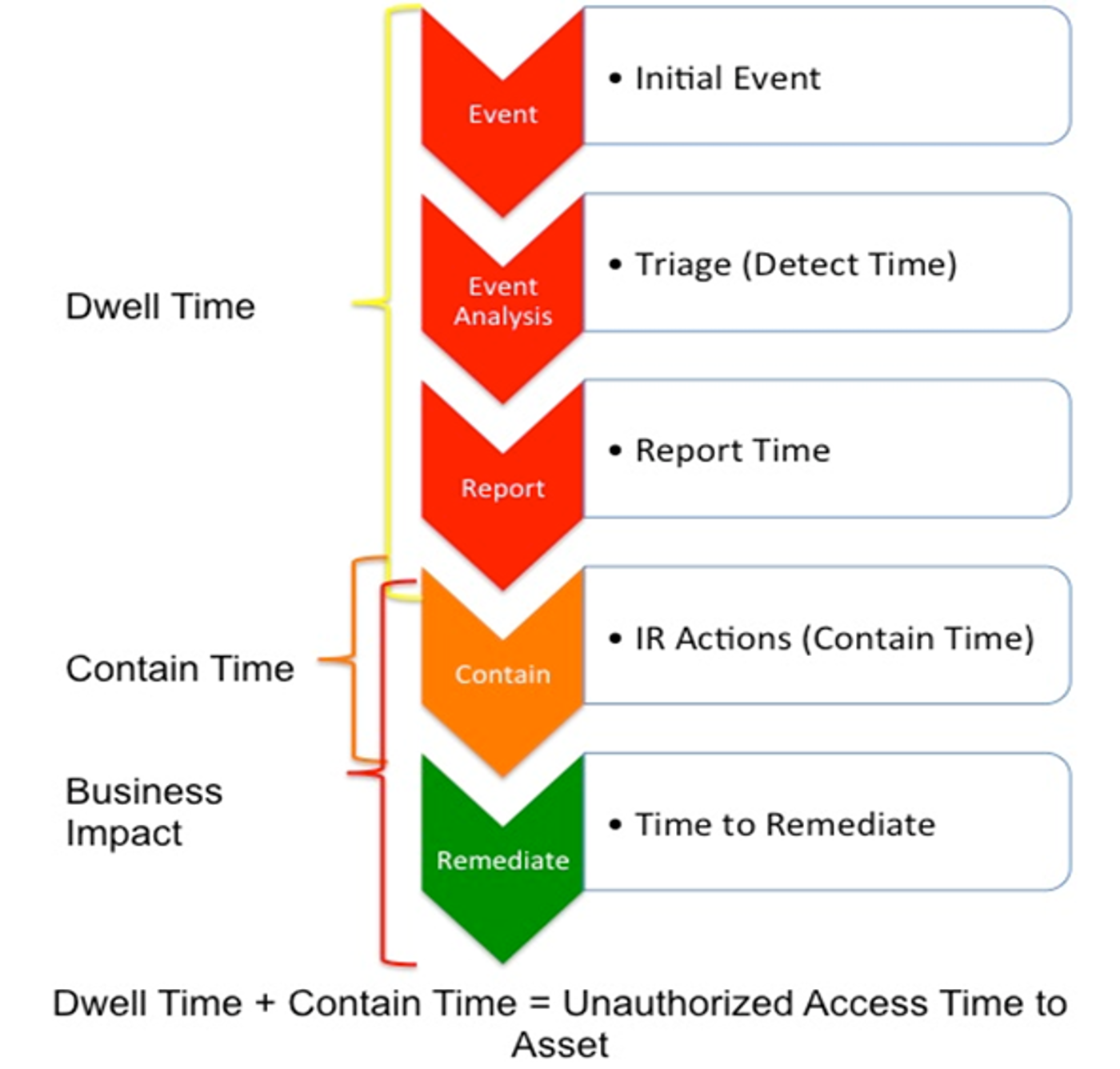

Die Verkürzung der Zeit, die Angreifern zur Verfügung steht, und die Verkürzung des Zugangs zu kritischen Ressourcen ist eine Investition von höchster Bedeutung für die Risikominderung. Je weniger Zeit ein Angreifer Zugang zu Ressourcen hat, desto geringer ist die Wahrscheinlichkeit, dass er dem Unternehmen Schaden zufügt oder es beeinträchtigt. Eine Verkürzung der Zugriffszeit erhöht auch die Kosten der Angreifer und zwingt sie dazu, neue Techniken und Anpassungsmöglichkeiten zu entwickeln, um ihre Ziele zu erreichen. Je länger es dauert, bis ein Angriff erfolgreich ist, desto geringer ist die Kapitalrendite für den Angreifer. Aus diesem Grund bietet ein ausgereifter Prozess zur Reaktion auf Vorfälle den Vorteil einer schnelleren Reaktion, um die Zeit zu verkürzen, in der ein Angreifer Zugriff auf Unternehmensressourcen hat.

Metriken zur Reaktion auf Vorfälle: Messung des Risikos im Zeitverlauf

In einem ausgereiften Plan zur Reaktion auf Vorfälle sollte alles darauf ausgerichtet sein, die Zeit und den Zugriff von Cyberkriminellen während eines Angriffs zu begrenzen. Die Art und Weise, wie die Reaktion auf Vorfälle gemessen wird, sollte direkt mit dieser Anforderung korrelieren. Zeit ist ein effektives Kriterium, um den Wert einer Investition in Menschen, Prozesse und Technologie als eine Form der Risikominderung für Unternehmen quantitativ zu messen und zu kommunizieren.

Auf Unternehmensebene kann die Verweildauer - die Dauer, die ein Bedrohungsakteur in einer Umgebung verbringt, bis er entdeckt und entfernt wird - im Rahmen einer gründlichen Untersuchung genau gemessen werden.

Nach der anfänglichen Infektion folgen alle Angriffe dem gleichen Schema: Angreifer verschaffen sich privilegierten Zugang, weiten die Kompromittierung auf das gesamte Netzwerk aus und stehlen oder zerstören Daten. Dies ermöglicht ein klares Verständnis dafür, wo Cyberkriminelle ihre Zeit im Angriffslebenszyklus verbringen.

Die Verweildauer ist eine quantifizierbare Kennzahl, die zur Berechnung der Effektivität einer Sicherheitsstrategie und der allgemeinen Sicherheitslage herangezogen werden kann. Viele Unternehmen verfolgen inzwischen die in Berichten veröffentlichten Branchen-Benchmarks für die Verweildauer, die als aussagekräftige Grundlage für die Messung verwendet werden können.

Um Menschen, Prozesse und Technologien in einer Sicherheitsgruppe zu messen, eignen sich Zeitmetriken auf der Grundlage von Sichtbarkeit, Tool-Effizienz und Teamleistung für einfache Messungen. Dazu gehören drei Schlüsselbereiche der Zeit.

Zeit zum Erkennen

Die Zeit, die benötigt wird, um zu erkennen, dass in einer Umgebung ein Problem besteht und ein Alarm ausgelöst wird. Obwohl dies oft die am häufigsten genannte Kennzahl ist, ist das Erkennen eines Vorfalls nicht dasselbe wie das Wissen, was wichtig ist. Diese Kennzahl hilft dabei, den Umfang der Angriffsfläche zu verstehen und wie schnell Erkennungstools und Bedrohungsjäger ein Problem finden können.

Zeit bis zum Bekanntwerden/zur Kenntnisnahme. Die Zeit zwischen dem Auslösen eines Alarms und dem Zeitpunkt, zu dem ein Analyst diesen Alarm als Risiko erkennt und eine Untersuchung einleitet. Während die Zeit bis zur Entdeckung das Bewusstsein für Bedrohungen schärft, ist die Zeit bis zum Bekanntwerden entscheidend für das Risikobewusstsein.

Die meisten Security Operation Center (SOCs) werden mit Warnmeldungen überflutet und haben Schwierigkeiten, Vorfällen Prioritäten und Schweregrade zuzuweisen. Das bedeutet, dass Zeit mit der Untersuchung von Fehlalarmen verschwendet wird. Time-to-Know liefert Einblicke in die Wirksamkeit von Tools, um Bedrohungen mit aussagekräftigen Daten im Kontext des Risikos zu priorisieren.

Zeit zum Reagieren/Zurückgreifen. Dies hilft dabei, die Leistung des Teams zu verstehen und wie gut es die Zeit, in der Angreifer Zugang zur Umgebung haben, begrenzt.

Das Hauptziel der Reaktion auf Vorfälle besteht darin, die Verweildauer der Angreifer zu verkürzen, um das Risiko zu mindern, doch müssen die Unternehmen zunächst das zu mindernde Risiko definieren.

Wenn Sie Ihre Sicherheitsmaßnahmen verbessern und Ihre Fähigkeiten zur Reaktion auf Vorfälle ausbauen möchten, entdecken Sie die Vectra Advisory Services mit einer Reihe von Angeboten, die auf die spezifischen Anforderungen Ihres Unternehmens zugeschnitten sind.