Technik des Angriffs

Kryptomining-Angriffe

Cryptomining-Angreifer nutzen die Infrastruktur von Unternehmen, um Kryptowährungen zu schürfen. Sie verschlingen Ressourcen, erhöhen die Betriebskosten und sind ein Zeichen für gefährliche Sicherheitslücken. Das müssen Verteidiger wissen.

Definition

Was ist ein Krypto-Mining-Angriff?

Ein Kryptomining-Angriff, oft auch als Cryptojacking bezeichnet, bezieht sich auf die unbefugte Nutzung von Computerressourcen zum Schürfen von Kryptowährung. Im Gegensatz zu herkömmlichen Cyberangriffen, die darauf abzielen, sensible Daten zu stehlen oder ransomware zu starten, besteht das Hauptziel eines Cryptomining-Angriffs darin, Gewinne aus Kryptowährungen für den Angreifer zu erzielen.

Wie es funktioniert

Wie funktionieren Kryptomining-Angriffe?

Ein Cryptomining-Angriff erfolgt, wenn ein Angreifer malware - auch als Cryptojacking-Skript bekannt - auf dem Computer eines Opfers installiert, das dann die CPU, GPU oder andere Rechenressourcen nutzt, um Kryptowährungen wie Bitcoin, Monero oder Ethereum zu schürfen. Dadurch kann der Angreifer scheinbar legitime Krypto-Mining-Aktivitäten durchführen: Kryptowährungen nutzen Datenbanken, so genannte Blockchains, die aus "Blöcken" aktueller Transaktionen bestehen, die mithilfe eines komplexen mathematischen Prozesses häufig aktualisiert werden. Für die Erstellung neuer Blöcke ist Rechenleistung erforderlich, die einzelne "Minderjährige" gegen kleine Währungsbeträge eintauschen. Cryptojacking ermöglicht es Angreifern, dies in großem Umfang zu tun.

Angreifer verwenden manchmal phishing E-Mails oder kompromittierte Software-Updates, um Cryptomining malware auf Laptops oder sogar mobilen Geräten zu installieren - obwohl Telefone weniger Rechenleistung haben, lohnt es sich, viele Geräte auf einmal zu infizieren.

In vielen Fällen werden Kryptojacking-Skripte über Webbrowser oder Online-Anzeigen verbreitet. Angreifer nutzen auch browserbasiertes Cryptojacking, um bösartigen JavaScript-Code in Websites einzuschleusen. Wenn jemand eine infizierte Website besucht, beginnt das Skript mit dem Mining von Kryptowährungen auf den Geräten der Besucher ohne deren Zustimmung. Diese Art von Kryptojacking erfordert keine Installation von malware und endet, sobald der Benutzer die Website verlässt.

Warum Angreifer sie benutzen

Warum nutzen Angreifer Kryptomining-Angriffe?

Angreifer nutzen Kryptomining, insbesondere illegales Kryptomining oder "Cryptojacking", um finanzielle Gewinne zu erzielen, indem sie die Rechenleistung kompromittierter Systeme ohne Zustimmung der Eigentümer nutzen. Durch die Infizierung von Computern, Servern oder sogar Internet-of-Things-Geräten (IoT) mit Cryptomining malware können Angreifer Kryptowährungen wie Bitcoin oder Monero schürfen und so von den Ressourcen der Opfer profitieren. Hier sind die Hauptgründe, warum Angreifer Kryptomining betreiben:

Finanzieller Gewinn

- Direkter Gewinn: Das Mining von Kryptowährungen kann lukrativ sein, insbesondere wenn Angreifer zahlreiche kompromittierte Geräte zum kollektiven Mining einsetzen.

- Kostenvermeidung: Angreifer umgehen die erheblichen Kosten, die mit dem Kauf von Mining-Hardware und Strom verbunden sind, und maximieren so ihre Gewinne.

Anonymität und einfache Monetarisierung

- Schwierige Rückverfolgung: Kryptowährungen bieten ein gewisses Maß an Anonymität, was es für die Behörden schwierig macht, Transaktionen zu den Angreifern zurückzuverfolgen.

- Globale Zugänglichkeit: Angreifer können international operieren, ohne auf herkömmliche Bankensysteme zurückgreifen zu müssen, was das Risiko einer finanziellen Entdeckung verringert.

Geringes Risiko im Vergleich zu anderen Cyberkriminalität

- Weniger Entdeckung: Cryptomining malware läuft oft unbemerkt im Hintergrund ab, so dass die Opfer im Vergleich zu ransomware oder Datendiebstahl weniger wahrscheinlich unmittelbare Auswirkungen bemerken.

- Rechtliche Zweideutigkeit: Da Kryptomining nicht immer mit Datenzerstörung oder -diebstahl verbunden ist, wird es von den Strafverfolgungsbehörden manchmal weniger beachtet.

Skalierbarkeit

- Breites Zielspektrum: Angreifer können eine große Anzahl von Geräten infizieren, darunter PCs, Unternehmensserver und IoT-Geräte, und so die Mining-Leistung erhöhen.

- Cloud Ausbeutung: Durch die Kompromittierung der Infrastruktur von cloud können Angreifer beträchtliche Rechenressourcen nutzen und so ihre Mining-Möglichkeiten erweitern.

Ausbeutung der Ressourcen

- Nutzung ungenutzter Ressourcen: Viele Systeme verfügen über ungenutzte Rechenleistung, die Angreifer ausnutzen können, ohne die Leistung nennenswert zu beeinträchtigen, was die Entdeckung verzögert.

- Umgehung der Energiekosten: Die Opfer tragen die erhöhten Stromkosten, so dass die Angreifer ohne Gemeinkosten profitieren können.

Einfacher Einsatz und Automatisierung

- Automatisierte Werkzeuge: Die Angreifer verwenden ausgeklügelte malware und Botnets, um Kryptominer effizient über zahlreiche Systeme zu verteilen.

- Ausnutzung von Schwachstellen: Sie nutzen ungepatchte Software, schwache Sicherheitskonfigurationen und Social-Engineering-Taktiken aus, um Geräte zu infizieren.

Komplementär zu anderen Angriffen

- Doppelfunktion malware: Cryptomining malware kann mit anderen böswilligen Aktivitäten wie Datendiebstahl oder ransomware kombiniert werden, um die Rendite des Angreifers zu maximieren.

- Dauerhafte Präsenz: Wenn Angreifer in einem System Fuß fassen, können sie über das Kryptomining hinaus weitere bösartige Aktivitäten durchführen.

Plattform-Detektionen

Wie man Krypto-Mining-Angriffe erkennt

Cryptomining-Angriffe können schwer zu erkennen sein, da sie darauf ausgelegt sind, im Verborgenen zu bleiben. Es gibt jedoch Möglichkeiten, darauf zu achten, z. B. auf Verzögerungen bei der Geräteleistung und einen Anstieg der CPU-Auslastung. Bei diesem Beobachtungsansatz muss man sich jedoch darauf verlassen, dass die Mitarbeiter Leistungsprobleme melden - falls sie sie überhaupt bemerken. Eine zuverlässigere Methode ist der Einsatz von KI und maschinellem Lernen.

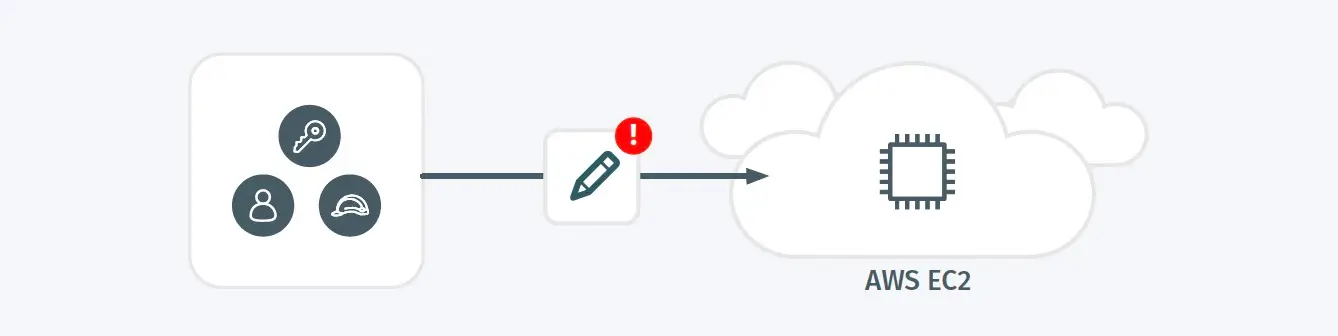

Vectra AI hat KI-gesteuerte Erkennungsfunktionen entwickelt, um Angriffe auf der Grundlage ihres Verhaltens zu erkennen. Dazu gehört auch eine Erkennung von Kryptowährungsschürfen, die sich darauf konzentriert, die unbefugte Nutzung der Computerressourcen eines Unternehmens zum Schürfen von Kryptowährungen zu identifizieren.