Technik des Angriffs

Ausnutzung der Endpoint

Die Ausnutzung von Schwachstellen Endpoint bezieht sich auf den gezielten Angriff auf Endpunkte wie Desktops, Laptops, mobile Geräte und IoT-Geräte, indem ungepatchte Software, Standardanmeldeinformationen oder Fehlkonfigurationen ausgenutzt werden. Angreifer nutzen diese Schwachstellen aus, um sich unbefugten Zugriff zu verschaffen, ihre Berechtigungen zu erweitern und sich seitlich im Netzwerk eines Unternehmens zu bewegen.

Definition

Was ist die Ausnutzung von Sicherheitslücken Endpoint ?

Bei der Ausnutzung von Schwachstellen in Endpoint werden bestimmte Sicherheitslücken in endpoint ausgenutzt. Diese Schwachstellen können durch veraltete Patches, standardmäßige oder schwache Anmeldedaten und falsch konfigurierte Einstellungen entstehen. Durch das Erkennen und Ausnutzen dieser Schwachstellen können Angreifer herkömmliche Verteidigungsmaßnahmen umgehen, Fuß fassen und wichtige Systeme kompromittieren.

Wie es funktioniert

Wie die Ausnutzung von Sicherheitslücken Endpoint funktioniert

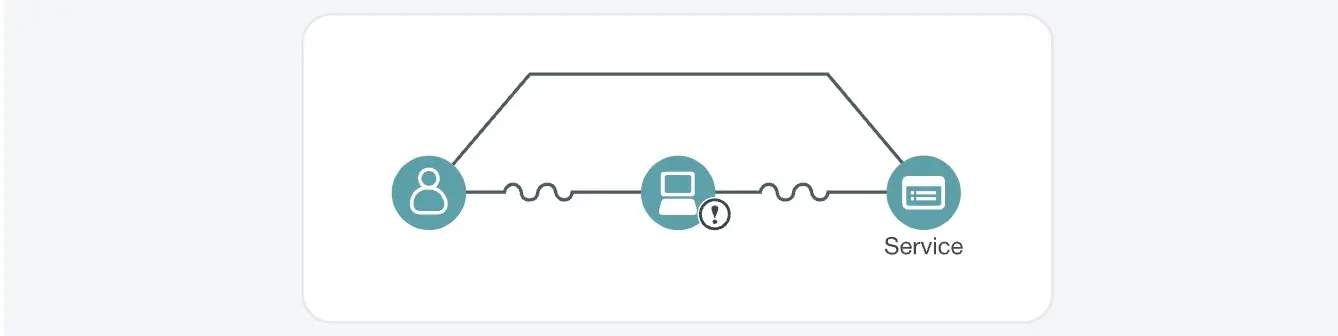

Angreifer nutzen verschiedene Techniken, um Schwachstellen in endpoint auszunutzen:

- Nicht gepatchte Systeme: Veraltete Betriebssysteme und Anwendungen schaffen Sicherheitslücken, die ausgenutzt werden können, um malware oder ransomware einzuschleusen.

- Standard-Anmeldeinformationen: Geräte, die immer noch werkseitig voreingestellte oder leicht zu erratende Passwörter verwenden, bieten Angreifern einen einfachen Einstiegspunkt.

- Falsch konfigurierte Einstellungen: Endgeräte mit unzureichenden Sicherheitskonfigurationen - wie offene Ports oder deaktivierte Sicherheitsfunktionen - bieten Angreifern einen direkten Weg zur Kompromittierung.

- Seitliche Bewegung: Sobald ein endpoint kompromittiert ist, können sich Angreifer im Netzwerk bewegen, auf weitere Systeme zugreifen und ihre Privilegien ausweiten.

Warum Angreifer sie benutzen

Warum Angreifer die Ausnutzung von Endpoint nutzen

Bedrohungsakteure konzentrieren sich auf Schwachstellen in endpoint , weil:

- Einfacher Zugang: Ungepatchte Systeme und Standardanmeldeinformationen sind oft ein leichtes Ziel und verringern den Aufwand für einen Sicherheitsbruch.

- Eindringen in das Netzwerk: Kompromittierte Endgeräte dienen als Ausgangspunkt für ein tieferes Eindringen in das Netzwerk, was den Datendiebstahl und weitere Angriffe erleichtert.

- Hohe Auswirkungen: Ein erfolgreicher Angriff kann zu weitreichenden Datenverletzungen, Betriebsunterbrechungen und erheblichen finanziellen Verlusten führen.

- Automatisierung: Angreifer setzen automatisierte Tools ein, um nach anfälligen Endpunkten zu suchen, was einen schnellen Angriff auf große Netzwerke ermöglicht.

Plattform-Detektionen

Verhindern und Erkennen der Ausnutzung von Sicherheitslücken Endpoint

Um die mit der Ausnutzung von Schwachstellen endpoint verbundenen Risiken zu mindern, ist ein umfassender, vielschichtiger Ansatz erforderlich:

- Regelmäßige Patch-Verwaltung: Kontinuierliche Aktualisierung von Systemen und Anwendungen, um bekannte Schwachstellen zu schließen und die Angriffsfläche zu verringern.

- Ändern Sie die Standard-Anmeldedaten: Ersetzen Sie die werkseitigen Standardpasswörter durch starke, eindeutige Anmeldedaten und setzen Sie robuste Authentifizierungsmaßnahmen durch.

- Implementieren Sie Threat Detection und Response: Nutzen Sie KI-gesteuerte Lösungen, um das Netzwerkverhalten zu überwachen, anormale Aktivitäten zu erkennen und gefährdete Geräte schnell zu isolieren.

- Kontinuierliche Überwachung: Integrieren Sie umfassende Überwachungstools, um in Echtzeit Einblick in die endpoint und Netzwerkaktivitäten zu erhalten.

- Benutzerschulung: Klären Sie Ihre Mitarbeiter über die Risiken veralteter Software und unsicherer Konfigurationen auf und weisen Sie sie auf bewährte Verfahren für die endpoint hin.

Die Vectra AI nutzt fortschrittliche KI-gestützte Bedrohungserkennung, um endpoint zu überwachen und Angriffsversuche in Echtzeit zu erkennen. Durch die Analyse anomaler Verhaltensweisen und deren Korrelation mit bekannten Angriffsmustern gibt die Plattform Sicherheitsteams verwertbare Erkenntnisse an die Hand, um Schwachstellen zu beheben, bevor sie ausgenutzt werden können.