Eine der Möglichkeiten, wie wir mit unserer Partnergemeinschaft zusammenarbeiten, ist die Bereitstellung von verwalteten Diensten für Endbenutzer. Und wie bei fast jedem Einsatzszenario hat jede Umgebung ihre eigenen Konfigurationen, Anforderungen und manchmal sogar Herausforderungen. Aus diesem Grund haben wir uns gedacht, dass wir einige der häufigsten Herausforderungen, auf die wir gestoßen sind, aufgreifen, um Ihnen auf Ihrem Weg zu helfen.

Aber lassen Sie uns zunächst einen Blick auf die unten stehende Liste der Herausforderungen werfen. Kennen Sie eines dieser Probleme in Ihrem Security Operations Center (SOC)?

- Hohe Betriebskosten: Dazu gehören die Kosten für die Erstellung und Wartung von SIEM-Anwendungsfällen (Security Information and Event Management) sowie die Fluktuation von Mitarbeitern in Tier-1- und Tier-2-Analystenrollen mit ständiger Neueinstellung und Schulung, was alles zu erhöhten Kosten führt.

- Sicherheitsmängel: Schwierigkeiten bei der 100-prozentigen Erfassung von Protokollen und Anwendungsfällen aufgrund von Kosten für die Protokollerfassung, technischen und betrieblichen Herausforderungen oder eingeschränkten Möglichkeiten zur forensischen Analyse des Verlaufs eines Vorfalls

- Warnmüdigkeit: Die Protokolle oder die traditionellen signaturbasierten Systeme erzeugen zu viele Warnungen, zu viele falsch-positive Ergebnisse oder beides, und/oder es ist schwierig, den Kontext der Warnungen zu erkennen und zu verstehen.

Wenn Sie eine dieser Fragen mit Ja beantwortet haben, sind Sie hier richtig.

Die SOC 1.0

Das SOC 1.0 oder das SIEM SOC war die erste Entwicklung beim Aufbau einer Sicherheitsüberwachungsfunktion in einem Unternehmen. Die Idee des SOC 1.0 besteht einfach darin, alle Protokolle von Firewalls, Proxys, Authentifizierungsservern, Anwendungen und Workstations zu sammeln - im Grunde von allem, was dies zulässt. Danach werden sie in einer SIEM-Plattform zusammengefasst, wo die Daten leicht abgefragt und korreliert werden können, und es werden Indikatoren für eine Gefährdung (IoC) oder Bedrohungsinformationen aufgenommen, die mit den Protokolldaten abgeglichen werden können.

Jetzt fängt der Spaß an, und Sie beginnen mit der Erstellung von Abfragen oder Anwendungsfällen, um bösartige oder riskante Aktionen in den Daten zu finden. Normalerweise würde man sich Gedanken darüber machen, wie man Warnmeldungen erstellt, wenn bestimmte Ereignisse, Kombinationen von Ereignissen oder Schwellenwerte überschritten werden, damit Analysten auf die Warnmeldungen reagieren und das SIEM zusammen mit anderen Tools und Ressourcen zur Untersuchung der Ereignisse nutzen können. Im Idealfall wird dies in einer isolierten Art und Weise eingerichtet, was bedeutet, dass sie von Konsole zu Konsole und von Tool zu Tool gehen müssen, um zu versuchen, die Warnungen manuell zu triangulieren, um herauszufinden, was passiert ist. Im Allgemeinen hat dieser Ansatz viele Vorzüge und gilt heute als De-facto-Standard und grundlegende Fähigkeit in vielen SOCs - sowohl in großen als auch in kleinen Unternehmen, allerdings gibt es einige grundlegende Probleme.

Das übliche Szenario in vielen SOC 1.0-Umgebungen umfasst:

- Angemessene Protokolle sind nicht verfügbar

- Die Protokolle enthalten nicht genügend Daten, um eine angemessene Bedrohungserkennung durchzuführen.

- Es ist kostspielig, die Anwendungsfälle oder Regeln für die Erkennung zu erstellen und zu pflegen

- Die Kosten für die Speicherung von Protokollen in einem SIEM werden zu einem wichtigen Thema für Kunden

- Der auf Abfrageregeln und statistischer Analyse basierende Ansatz ist nicht leistungsfähig genug, um verdeckte Angreifer zu erkennen.

- Das SOC wird mit Warnmeldungen überlastet, von denen die meisten falsch-positive Erkennungen sind.

- Für die SOC-Analysten ist es schwierig, genügend Informationen über den Kontext des Alarms zu erhalten, und die Einstufung der Alarme erfordert viel manuelle Arbeit zur Untersuchung.

Infolgedessen gibt es eine große Anzahl von offenen Stellen für Cyber-Analysten, Entwickler und Incident-Responder aufgrund des hohen Arbeitsvolumens in SOCs sowie der Tatsache, dass die Arbeit in einem SOC 1.0 manchmal banal und wenig lohnend ist, was zu einer hohen Abwanderung von Ressourcen führt. Die Kosten für den Betrieb eines SOC 1.0 steigen schleichend, während die Angriffsfläche, vor der geschützt werden muss, in der Realität nach COVID-19 stetig wächst. Gleichzeitig nimmt die Cyberkriminalität zu, die Angreifer werden immer raffinierter, die Angriffe sind sehr spezifisch, heimlich und auf das Zielunternehmen zugeschnitten.

Einführung von SOC 2.0

Aufgrund der Herausforderungen des SOC 1.0-Ansatzes stellen viele Unternehmen ihren SOC-Betrieb auf SOC 2.0 um. Der SOC 2.0-Ansatz ist erschwinglicher, weniger abhängig von einer großen Anzahl von Mitarbeitern, erkennt Angriffe schneller, führt die Automatisierung zusammen mit neuen Analysetechniken ein und ist bereit für den Kampf gegen noch nie dagewesene Angriffe.

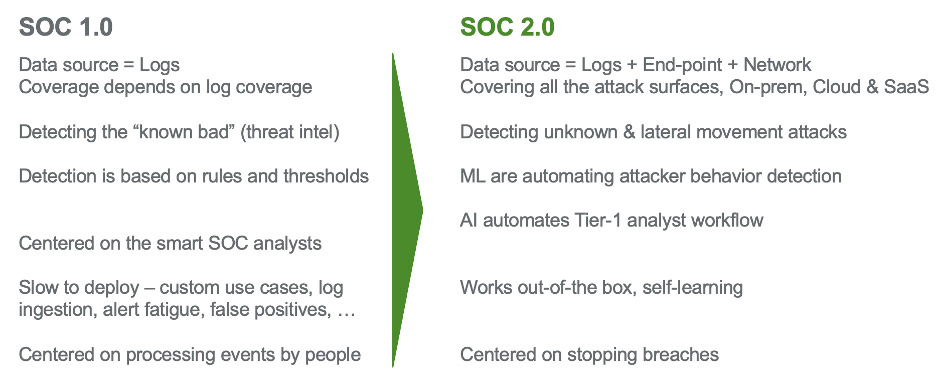

Die wichtigsten Änderungen bei der Umgestaltung des SOC-Betriebs werden hier hervorgehoben:

Bedeutet dies also, dass SIEM obsolet wird? Nein, SIEM und logbasierte Analysen sind nach wie vor ein wichtiger Bestandteil. Die Umstellung auf SOC 2.0 nutzt SIEM für das, wofür es am besten geeignet ist: die Erkennung bekannter Risiken, die leicht in Abfrageregeln formuliert werden können. Ein Beispiel hierfür könnte die unmögliche Reise sein, bei der wir die geografische Entfernung zwischen Log-in-Standorten innerhalb eines Zeitrahmens abgleichen. Dies ist ein Szenario, in dem ein Anwendungsfall leicht erstellt werden kann und Authentifizierungsserverprotokolle leicht verfügbar sind. Im SOC 2.0 übernimmt das SIEM die Rolle eines "Single-Pane-of-Glass", das mit voranalysierten Erkennungsergebnissen aus den Quellen endpoint detection and response (EDR), network detection and response (NDR ) und user and entity behavior analytics (UEBA) gespeist wird.

Für Erkennungszwecke, bei denen die Protokollabdeckung eindeutig nicht gegeben ist und es eher darum geht, die nuancierten Muster im Benutzer- und Anwendungsverhalten zu erkennen, nutzt SOC 2.0 das maschinelle Lernen zusammen mit Netzwerk- und Endpunktdaten. Stellen Sie sich vor, Sie versuchen, ein herkömmliches Softwareprogramm oder eine Regel zu erstellen, um Bilder zu unterscheiden und zu sortieren. Das ist nicht wirklich machbar, aber mit einem grundlegenden maschinellen Lernmodell wird die Mustererkennung zu einer trivialen Tätigkeit. Dasselbe gilt für die Analyse von Angreifermustern im Netzwerk, cloud, SaaS oder für Anwendungen. Machine Learning Modelle können so trainiert werden, dass sie bösartige Muster von gutartigen Anwendungen und Netzwerkverkehr unterscheiden. Das Schöne am maschinellen Lernen ist, dass der Algorithmus nach der Erstellung des Modells selbständig trainiert wird, um die Erkennungsarbeit zu leisten - das bedeutet, dass maschinelle Lernlösungen nur wenig oder gar keine Abstimmung und Anpassung benötigen, um mit der Ausführung der Aufgaben zu beginnen.

Mit SOC 2.0 reichern die KI-Algorithmen den Kontext der Entdeckungen an, während sie die Entdeckungen korrelieren und auswerten. Die Rolle des SOC-Analysten wird erweitert, um an den priorisierten Vorfällen zu arbeiten, bei denen er schnell sein Wissen und seine Erfahrung sowie seine forensischen Fähigkeiten einsetzen kann, um einen Zeitplan und einen Fall für die Einstufung bestimmter festgestellter Verhaltensweisen zu erstellen, während er dem Reaktionsteam Anleitungen zum Ergreifen von Maßnahmen gibt. All dies ermöglicht es dem Unternehmen, die zu erfassenden Daten zu überdenken, da nicht alle Erkennungen protokollbasiert sind. Darüber hinaus stellen EDR- und NDR-Lösungen dem SIEM die nach Prioritäten geordneten Warnmeldungen zur Verfügung und nicht nur Rohdaten.

Das SOC 2.0 verlässt sich nicht mehr auf IDS-Systeme - die Bedrohungsdaten (IPs, Domains) werden in der NDR-Lösung analysiert. Firewalls wenden Regeln im Flug an. Antiviren- und E-Mail-Schutz sorgen für die Anwendung von Signaturen auf Dateien und Nutzdaten. Angreifer neigen dazu, ihre Daten während der Übertragung zu verschlüsseln, so dass die Anwendung von Signaturen auf den Netzwerkverkehr immer weniger Sinn macht. Und schließlich können Plattformen für Sicherheitsorchestrierung, -automatisierung und -reaktion (SOAR) bei der Automatisierung der Reaktion auf Vorfälle und wenn eine Bedrohungserkennung entweder automatisch oder manuell als echt und ernsthaft eingestuft wird, die notwendigen Maßnahmen ergreifen, um das Fortschreiten von Angriffen gemäß den festgelegten Spielregeln zu stoppen.

Blick nach vorn

Während SOC 1.0 in vielen Unternehmen noch die Norm ist, setzen immer mehr auf den SOC 2.0-Ansatz. Vectra spielt eine Schlüsselrolle in der SOC-Transparenztrias, da die Daten aus dem neuen Netzwerk, das aus IaaS-, SaaS- und On-Prem-Services besteht, nicht lügen. Maschinelles Lernen und künstliche Intelligenz erhöhen den Automatisierungsgrad und beschleunigen die Fähigkeit des Unternehmens, Angriffe zu stoppen, bevor sie sich zu Verstößen entwickeln.

Erfahren Sie, wie Vectra Ihnen helfen kann, Ihre SOC-Sichtbarkeit zu verbessern, oder vereinbaren Sie einen Termin für eine Demo.