1. Wer ist DarkSide?

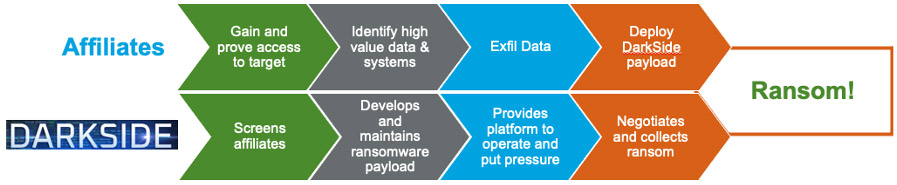

DarkSide war eine ransomware as a service (RaaS)-Gruppe, die man mieten konnte. Die RaaS-Gruppe DarkSide ist seit mindestens August 2020 aktiv und an Cyberangriffen beteiligt. Hacker heuerten DarkSide an, um das maximale Lösegeld von einer Organisation zu erpressen, nachdem sie DarkSide nachgewiesen hatten, dass sie dauerhaften Zugang zu einem Ziel hatten. Von dort aus nutzt DarkSide den Zugang, um die ransomware einzusetzen.

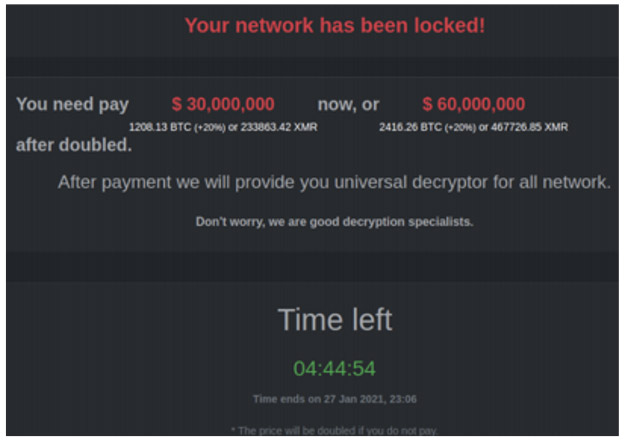

DarkSide verfolgte wie viele andere RaaS-Gruppen eine doppelte Lösegeldforderung. Zunächst verkauften sie den Verschlüsselungsschlüssel und verlangten dann von der Organisation ein Lösegeld für die gestohlenen Daten, andernfalls würden diese vernichtet.

2. Was ist das Geschäftsmodell von DarkSide ransomware ?

DarkSide betreibt ein Partnerprogramm, bei dem ransomware Die Betreiber stellen Dritten den Krypto-Locking-Code malware zur Verfügung. Jeder Partner erhält eine Version des Codes, in die seine eindeutige ID eingebettet ist. Für jedes Opfer, das ein Lösegeld bezahlt, teilt der Partner einen Prozentsatz der Zahlung (in der Regel ~30 %) mit dem Betreiber von ransomware .

3. Was sind die Angriffsmethoden von DarkSide ransomware ?

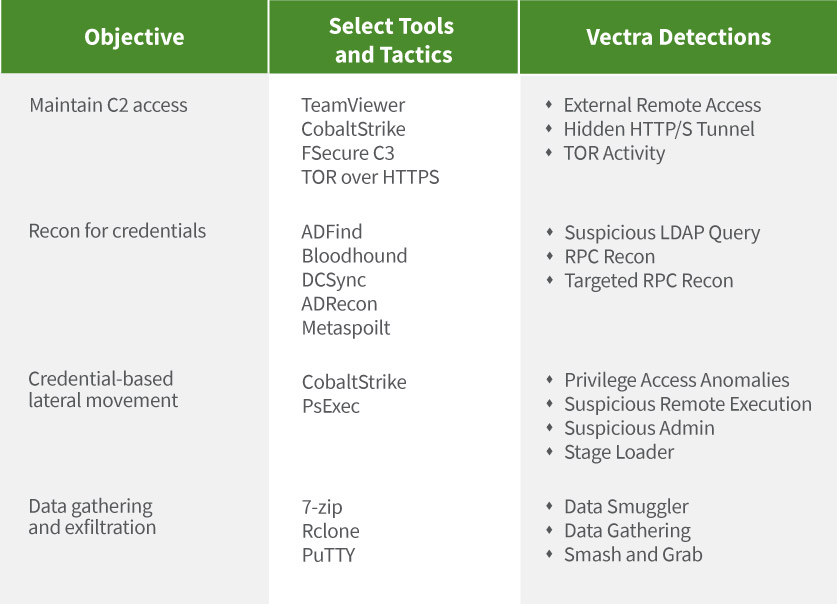

RaaS-Gruppen wie DarkSide infiltrieren keine Organisationen. Stattdessen muss der Hacker nachweisen, dass er sich Zugang zu einem Unternehmen verschafft hat, und die RaaS-Gruppe nutzt diesen Zugang, um ransomware zu inszenieren und gleichzeitig die Versicherungspolice des Ziels ransomware zu prüfen, um maximalen Profit zu erzielen. Diese Gruppen verwenden bei ihren Inszenierungsaktivitäten häufig zu beobachtende Techniken, die es Vectra ermöglichen, ransomware zu erkennen, lange bevor eine Verschlüsselung stattfindet.

4. Wie umgeht Ransomware die Standard-Sicherheitswerkzeuge?

5. wie man Ransomware Banden wie DarkSide vor dem Ereignis ransomware aufspüren und stoppen kann?

DarkSide hat zwar angeblich nach dem Angriff auf die Colonial Pipeline den Betrieb eingestellt, aber derzeit sind mehr als 100 RaaS-Gruppen aktiv, und es gibt sicherlich noch mehr, die bereit sind, ihren Platz einzunehmen. Die frühzeitige Erkennung des Verhaltens von Bedrohungsakteuren ist entscheidend, um ransomware daran zu hindern, Ihr Unternehmen lahmzulegen. Vectra identifiziert die von DarkSide und anderen RaaS-Gruppen verwendeten Verhaltensweisen vorransomware , um die Angriffe zu stoppen.

Wenn Sie das Gefühl haben, dass Ihr Unternehmen kein Ziel für ransomwareist, fragen Sie sich einfach selbst:

- Kann sich Ihr Unternehmen einen Ausfall von 21 Tagen leisten?

- Kann es sich Ihr Unternehmen leisten, 287 Tage zu brauchen, um sich von einem Angriff zu erholen?**

- Kann es sich Ihr Unternehmen leisten, 312.493 Dollar Lösegeld zu zahlen?***

- Kann sich Ihr Unternehmen den Markenschaden eines Angriffs leisten?

Stoppen Sie Ransomware jetzt! Vectra kann Ihnen zeigen, wie.