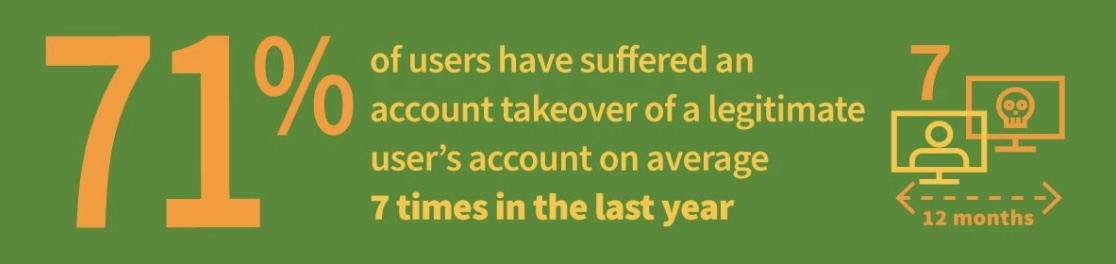

Wenn Sie an all die verschiedenen Arten von Aktivitäten denken, die Benutzer innerhalb von Microsoft Azure AD und Office 365durchführen - wiesicher können wir sein, dass alles, was passiert, von einem Mitarbeiter stammt und nicht von einem Akteur, der versucht, ein Konto zu übernehmen? Tatsächlich hat Vectra vor kurzem eine Umfrage unter mehr als 1.000 Sicherheitsexperten durchgeführt. Erstaunliche 71 % der Befragten gaben an, dass sie in den letzten 12 Monaten im Durchschnitt 7 Kontoübernahmen von autorisierten Benutzern erlebt haben.

Es sollte uns wahrscheinlich nicht überraschen, dass Angriffe versucht werden, vor allem angesichts der Beliebtheit von Office 365 und seiner Hunderte von Millionen von Nutzern. Es handelt sich um ein leistungsstarkes Produktivitätswerkzeug, das Teams in nah und fern zahlreiche Vorteile in Bezug auf Konnektivität und Zusammenarbeit bietet. Während Microsoft also eine unglaubliche Plattform geschaffen hat, ohne die viele Unternehmen nicht mehr leben können, sehen Cyberkriminelle diese große Zahl von Nutzern als Gelegenheit, sich einzuschleichen und Konten zu übernehmen.

Wie können wir also die bösartigen Aktivitäten erkennen und die richtigen Warnungen an die Sicherheitsteams weiterleiten, damit diese nicht wertvolle Zeit mit der Verfolgung gutartiger Aktivitäten verbringen? Glücklicherweise kann die Sammlung der richtigen Daten und der Einsatz von aussagekräftiger künstlicher Intelligenz (KI) Unternehmen dabei helfen, eine Vorstellung davon zu bekommen, wie eine autorisierte Nutzung des cloud Dienstes aussehen könnte.

Bedrohungserkennungen schaffen Klarheit

Bei Vectra-Kunden werden Bedrohungserkennungen ausgelöst, wenn in ihren Azure AD- oder Office 365-Umgebungen etwas Ungewöhnliches passiert. In unserem jüngsten Spotlight-Bericht haben wir einen detaillierten Blick auf die Top 10 der Bedrohungserkennungen bei unseren Kunden geworfen: Vision und Sichtbarkeit: Die 10 wichtigsten Bedrohungserkennungen für Microsoft Azure AD und Office 365.

Viele der Erkennungen von Bedrohungen in der Microsoft-Umgebung beziehen sich auf Aktivitäten, die eine einfache Nutzung oder Zusammenarbeit mit externen Parteien ermöglichen, was natürlich für den Benutzer bequem ist, aber auch einem Angreifer Zugang verschaffen kann. Laden Sie sich den Bericht herunter, um alle Details zu erfahren, aber hier sind einige Erkennungsszenarien, die in den Top 10 registriert wurden.

O365 Zugang für externe Teams

Wie der Name schon sagt, wird diese Erkennung ausgelöst, wenn ein externes Konto zu einem Team in O365 hinzugefügt wurde. Diese Art von Aktivität könnte darauf hindeuten, dass ein Angreifer ein Konto unter seiner Kontrolle hinzugefügt hat, und Ihr Sicherheitsteam muss darüber informiert werden, falls dies der Fall sein sollte.

O365 Verdächtige Freigabeaktivitäten

Sie werden von dieser Erkennung benachrichtigt, wenn ein Konto Dateien und/oder Ordner mit einem höheren Volumen als normal freigibt. Dies könnte darauf hindeuten, dass ein Angreifer SharePoint nutzt, um Daten zu exfiltrieren oder den Zugriff aufrechtzuerhalten, nachdem der ursprüngliche Zugriff behoben wurde.

Azure AD Verdächtige Operation

Diese Erkennung würde Ihr Team benachrichtigen, wenn abnormale Azure AD-Vorgänge entdeckt wurden, was darauf hindeuten könnte, dass Angreifer ihre Privilegien ausweiten und nach der regulären Übernahme eines Kontos Vorgänge auf Admin-Ebene durchführen.

Anhand dieser Erkennungsbeispiele können Sie sehen, dass nicht jede erkannte Aktivität unbedingt bösartig ist. Es geht darum, zu erkennen und zu unterscheiden, was als normale Aktivität für Ihre Umgebung gilt und was ein potenzielles Problem sein könnte, das behoben werden muss.

Die Verwendung eines Collaboration-Tools wie Microsoft Teams ist für legitime Benutzer sicherlich bequem, könnte aber auch ein bequemes Mittel für Angreifer sein, um nützliche Informationen zu finden oder Dokumente und Informationen zu erhalten. Unabhängig davon, ob es sich um einen externen Zugriff auf Teams, verdächtige Download-Aktivitäten oder andere riskante Vorgänge in Ihrer Umgebung handelt - Ihr Sicherheitsteam muss Bescheid wissen.

Diese und weitere Aktivitäten werden in diesem aktuellen Bericht behandelt. Sie werden sehen, wie aussagekräftige KI die richtige Vision und Sichtbarkeit für Ihre Umgebung bieten kann und wie sie Ihnen sogar helfen kann, einen kostspieligen Cyberangriff zu vermeiden.

Siehe wie:

- Aussagekräftige KI kann eine ständige Analyse der Art und Weise liefern, wie Benutzer auf cloud Apps zugreifen, sie verwenden und konfigurieren, und kann den entscheidenden Unterschied ausmachen, wenn es darum geht, Bedrohungen wie Kontoübernahmen in Ihren Microsoft Azure- und Office 365-Umgebungen zu erkennen und zu stoppen.

- Die Top-10-Bedrohungserkennung in Microsoft Azure AD und Office 365 ermöglicht es Sicherheitsteams, seltenes, abnormales oder unsicheres Verhalten in ihren Umgebungen zu erkennen.

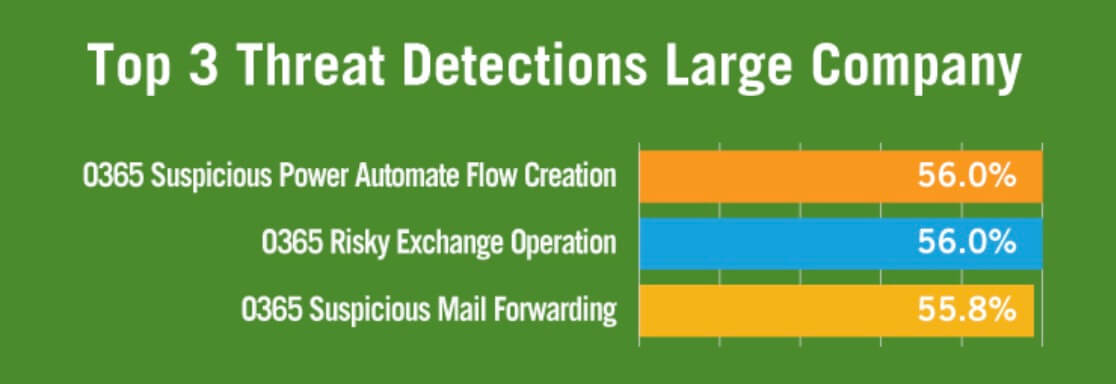

- Unabhängig von der Unternehmensgröße stand die Erkennung von Office 365 Risky Exchange Operation ganz oben auf der Liste der Erkennungen, die von Vectra Kunden gesehen wurden.

- Gemeinsame Aktionen von Akteuren in der Azure AD-Umgebung während eines kürzlichen Angriffs auf die Lieferkette würden auf Vectra definierte Erkennungen zurückgeführt und das Sicherheitsteam über die Bedrohung informieren.

Sichern Sie sich noch heute Ihr Exemplar des Berichts! Verpassen Sie nicht unser Webinar am Dienstag, den 8. Juni um 8:00 Uhr PT | 11:00 Uhr ET | 16:00 Uhr BST | 17:00 Uhr MEZ, um eine detaillierte Bewertung von Tim Wade, dem technischen Direktor von Vectra, und Jennifer Geisler, unserer CMO, zu hören.