Laut Yahoo! Finance werden in diesem Jahr allein in den USA rund 65.000 Angriffe auf ransomware erwartet. Lassen Sie uns einfach mal behaupten, dass es den Leuten schwer fällt, diese bedrohlichen Ereignisse zu stoppen. Es scheint keine Rolle zu spielen, in welcher Region, in welchem Land oder in welcher Branche Sie tätig sind. Cyberkriminelle haben bewiesen, dass sie ransomware Angriffe auf jede Organisation starten, von der sie Geld erpressen oder etwas von Wert stehlen können. Bedeutet dies, dass es nur eine Frage der Zeit ist, bis Sie vor der Wahl stehen, entweder ein saftiges Lösegeld zu zahlen oder sich von wichtigen Anlagen und Daten zu verabschieden?

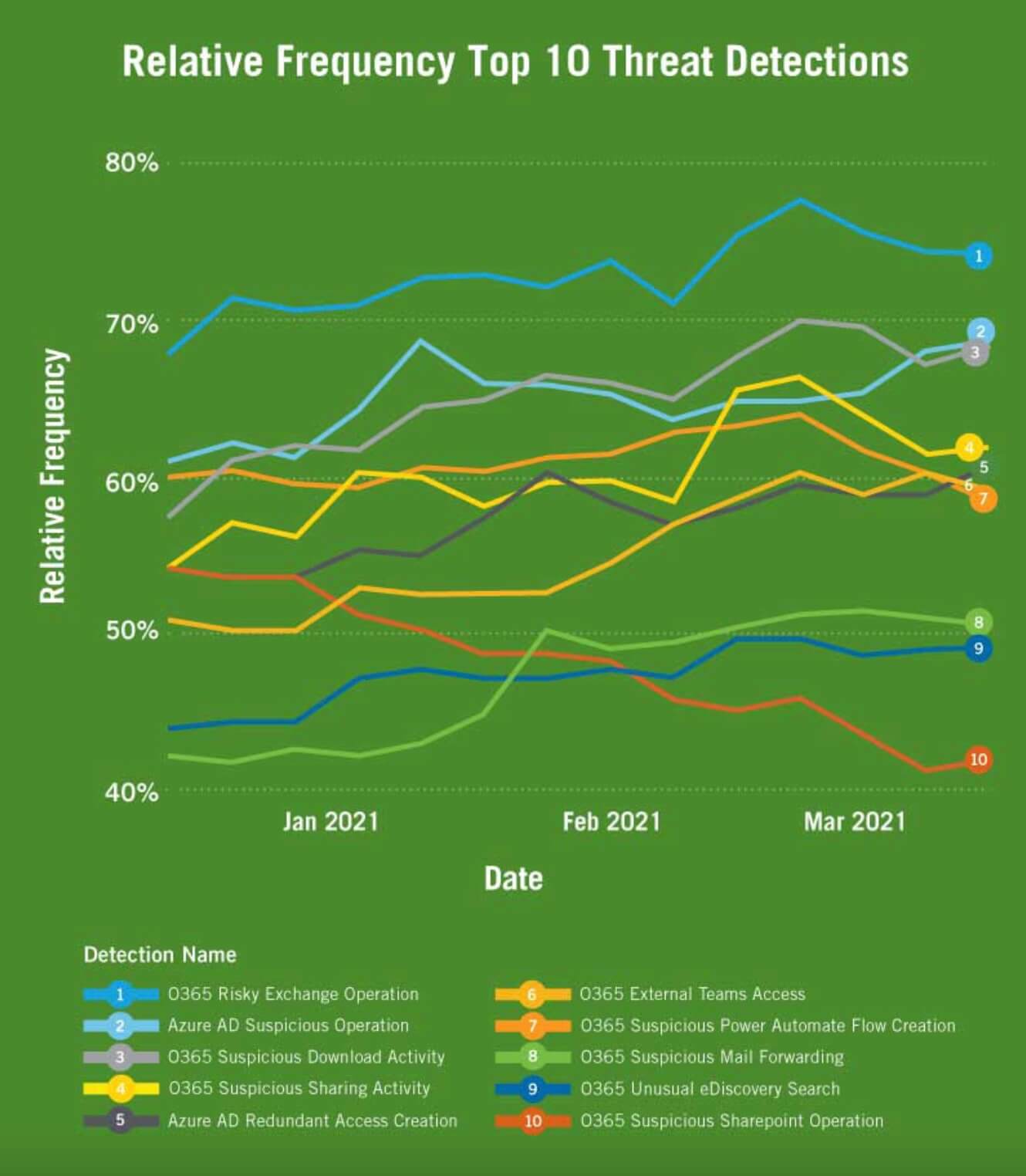

Das hört sich nach einem Problem an, das Ihnen die Zornesröte ins Gesicht treibt, und wenn Sie auf das hören, was der CEO von Vectra, Hitesh Sheth , schon die ganze Zeit gesagt hat - die Lösungfür ransomware erfordert eine neue Denkweise. Diese Angriffe können mit vielen der aktuellen Sicherheitsstrategien, die Unternehmen einsetzen, nicht verhindert werden. Es ist jedoch möglich, zu erkennen, wenn in Ihrer Umgebung etwas Ungewöhnliches passiert, so dass Ihr Sicherheitsteam bösartige Ereignisse wie ransomware Angriffe eindämmen kann. Ein Blick auf die Branchenerkenntnisse aus dem Vectra Spotlight Report, Vision and Visibility: Top 10 Threat Detection for Microsoft Azure AD and Office 365, erhalten Sie ein gutes Verständnis dafür, wie Erkennungen Ihr Team über das Verhalten in Ihrer Umgebung auf dem Laufenden halten können.

Wir sind noch einen Schritt weiter gegangen und haben die Erkenntnisse nach Branchen aufgeschlüsselt, um sowohl einen Überblick über die cloud bestimmter Branchen zu geben als auch zu zeigen, wie sich Erkennungen auf das Verhalten von Angreifern wie bei ransomware Supply-Chain-Angriffen zurückführen lassen. All dies beginnt damit, dass Sie die richtigen Daten sammeln und über eine bedrohungsorientierte künstliche Intelligenz (KI) verfügen, mit der Sie die Details von Angriffen genau bestimmen und sich auf die Bedrohungen konzentrieren können, die gestoppt werden müssen. Die folgenden Branchenerkenntnisse basieren alle auf realen, anonymisierten Kundendaten – dies sind die Erkennungen, die Kunden erhalten, um Angriffe in Office 365 und Azure AD zu bestätigen. Kommen wir zu einigen der wichtigsten Punkte:

Gesundheitswesen

Wie der Angriff auf die irische Gesundheitsbehörde HSE (Health Service Executive) gezeigt hat, können ransomware Angriffe auf Organisationen des Gesundheitswesens nicht nur den Diebstahl medizinischer Aufzeichnungen und Daten bedeuten, sondern auch weit über ein rein technisches Problem hinausgehen, da sie die Lebensqualität und die Pflege, die die Menschen zum Überleben brauchen, beeinträchtigen können.

Die häufigste Erkennung bei den Kunden von Vectra Healthcare war O365 Suspicious Power Automate Flow Creation, was darauf hindeuten könnte, dass ein Angreifer einen Persistenzmechanismus konfiguriert. Microsoft Power Automate ist zweifellos ein hilfreiches Tool für die Automatisierung alltäglicher Aufgaben, aber das Risiko besteht darin, dass es in Office 365 standardmäßig aktiviert ist und Hunderte von Konnektoren enthält. Es ist für Angreifer attraktiv, da es selbst mit einfachem, unprivilegiertem Zugriff als Kanal für sie genutzt werden kann, um sich von der Außenwelt zu ernähren und auf ihre Ziele hinzuarbeiten. Lesen Sie weitere Einblicke in die Gesundheitsbranche und erfahren Sie, wie Vectra-Kunden im Gesundheitswesen Angriffe in ihren Umgebungen abwehren.

Herstellung

In einer Branche, in der die Betriebszeit höchste Priorität hat, kann ransomware den Betrieb in kürzester Zeit zum Erliegen bringen, was Fertigungsunternehmen zu einem bevorzugten Ziel von Cyberangriffen macht. Ein Angriff auf ransomware , der sich auf den Betrieb auswirkt, würde eine Einrichtung unter Druck setzen, mit der Zahlung des Lösegelds zu reagieren, um die Abschaltung von Anlagen zu verhindern. Zwar setzen viele Hersteller ein physisch verteiltes Netzwerk ein, doch auch sie nutzen wie andere Branchen cloud , um Geschwindigkeit, Skalierbarkeit und Konnektivität zu erreichen, was die Angriffsfläche um eine weitere Ebene erweitert.

Bei einem Blick auf die häufigen Entdeckungen, die Kunden von Vectra manufacturing erhalten, standen zwei der drei häufigsten Entdeckungen im Zusammenhang mit Office 365-Freigabeaktivitäten. Jede verdächtige Freigabeaktivität sollte von Sicherheitsteams untersucht werden, um sicherzustellen, dass die Aktionen von autorisierten Benutzern durchgeführt werden und nicht von einem Angreifer, der versucht, Daten zu exfiltrieren oder etwas zu tun, das Kriminellen helfen würde, einen Angriff weiter voranzutreiben. Weitere Informationen über verdächtige Aktivitäten, die diese Unternehmen auf ihrem Radar haben sollten, finden Sie in den vollständigen Brancheneinblicken zur Fertigung.

Finanzdienstleistungen

Wenn es ein attraktiveres Ziel für Cyberkriminelle gibt als Finanzdienstleistungsinstitute (FSI), würden wir gerne davon hören. Dies ist einer der Gründe dafür, dass die Branche nach wie vor zu den am stärksten regulierten gehört. Und mit der steigenden Verbreitung von cloud haben Cyberkriminelle nun noch mehr Ansatzpunkte, um Angriffe zu starten. Speziell bei Office 365 und Azure AD gaben die Kunden von Vectra FSI einen hohen Prozentsatz an riskanten O365-Austauschvorgängen und der Erstellung redundanter Zugänge zu Azure AD an. Unabhängig davon, ob die Möglichkeit besteht, dass ein Angreifer Exchange manipuliert, um Zugang zu erhalten, oder ob er versucht, ein Konto zu übernehmen, sind diese Aktivitäten besorgniserregend und sollten von Sicherheitsteams untersucht werden, wenn sie entdeckt werden. Weitere Details über die Bedeutung dieser Entdeckungen finden Sie in den vollständigen Brancheneinblicken auf FSI.

Bildung

Die Pandemie führte dazu, dass Bildungseinrichtungen händeringend nach Lösungen suchten, um Studenten und Lehrkräfte sicher, vernetzt und produktiv zu halten, was in vielen Fällen bedeutete, dass sie nach cloud griffen. Ob es sich nun um Kommunikations- oder Produktivitätswerkzeuge handelte, cloud erwies sich der Aufgabe gewachsen und ermöglichte in vielerlei Hinsicht, dass das Lernen in dieser Zeit Realität werden konnte. Doch wie in den anderen oben genannten Branchen veränderte cloud auch für Bildungseinrichtungen das, was über Sicherheit bekannt war. Wir haben festgestellt, dass E-Mail- und Sharing-Aktivitäten in Hochschuleinrichtungen Bedrohungsmeldungen auslösen, was keine Überraschung ist, da dies das Lernen und die Zusammenarbeit ermöglicht, es aber auch schwieriger macht, bösartige Datenlecks zu erkennen. Um zu sehen, welche Erkennungen Kunden aus dem Bildungsbereich (EDU) verwenden, um Angriffe zu erkennen, werfen Sie einen Blick auf die EDU-Brancheneinblicke.

Zeit, das Verhalten Ihres Kontos zu verstehen

Wenn Sie einen Blick auf die hier erwähnten Brancheneinblicke oder den vollständigen Spotlight-Bericht werfen, werden Sie sehen, warum es für Unternehmen entscheidend ist, eine klare Vorstellung davon zu haben, wie eine autorisierte Nutzung aussieht, und gleichzeitig die Möglichkeit zu haben, Abweichungen von dieser Vorstellung zu überwachen und zu messen. Ohne diese beiden Dinge wird die Erkennung von Bedrohungen zu einer schwierigen Herausforderung, da Sie nicht wissen, ob die Aktivität, die Sie sehen, von einem autorisierten Benutzer oder von einem Angreifer ausgeht. Und wenn man bedenkt, wie unwahrscheinlich es ist, einen ransomware Angriff mit herkömmlichen endpoint Sicherheitstools zu verhindern, die Cyberkriminelle regelmäßig umgehen, war es noch nie so wichtig wie heute, das Verhalten Ihres Kontos genau zu kennen.

Sehen Sie sich jetzt den Spotlight Report an!