In den letzten zehn Jahren haben sich Cyberoperationen mit geopolitischen Konflikten verflochten. In den jüngsten asymmetrischen Kampagnen haben staatlich gesponserte Bedrohungsgruppen kritische Infrastrukturen angegriffen, Systeme gestört, Informationen als Geiseln genommen und Staatsgeheimnisse als Form der Kriegsführung gestohlen.

In jüngster Zeit haben die eskalierenden Spannungen zwischen der Islamischen Republik Iran und den Vereinigten Staaten von Amerika das Potenzial für einen Vergeltungs-Cyberangriff erhöht. Die TTPs der iranischen Bedrohungsgruppe haben sich dahingehend weiterentwickelt, dass sie die Zerstörung als Vergeltungstaktik einsetzen und sich auf kritische Infrastrukturen wie das Stromnetz, die Öl- und Gasversorgung und die Kommunikationsnetze konzentrieren.

Dies hat kürzlich zu einer Empfehlung der US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) geführt. Darin wird zu erhöhter Bereitschaft aufgerufen und gewarnt, dass:

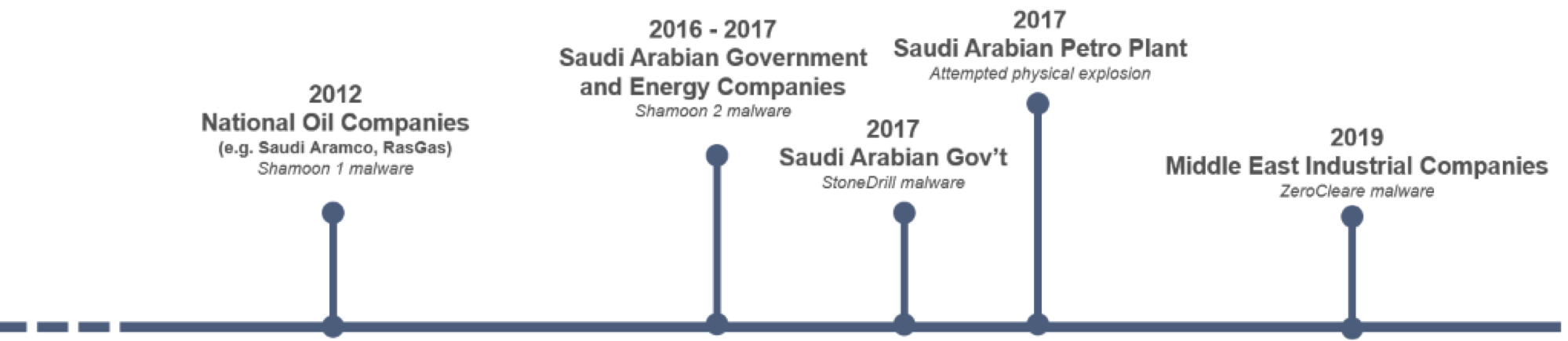

Vor allem iranische Bedrohungsgruppen haben fortschrittliche Wiper malware entwickelt, eine Klasse vonmalware , die die Festplatte des infizierten Computers löscht, und in den letzten zehn Jahren ihre Bereitschaft gezeigt, sie gegen regionale Gegner im Energiesektor einzusetzen. Das Ergebnis war eine groß angelegte Zerstörung von Computersystemen, darunter über 30.000 beim Angriff auf Shamoon malware im Jahr 2012.

Bisher konzentrierten sich die iranischen Angriffe auf Energie- und Regierungsziele, die sich physisch in Saudi-Arabien befinden. Dies ist jedoch auf den Umfang der Mission und nicht auf die technischen Fähigkeiten zurückzuführen. Sollten diese Fähigkeiten im Rahmen einer Cyber-Kampagne erfolgreich gegen eine breitere Gruppe von Einrichtungen eingesetzt werden, könnten die Auswirkungen erheblich sein.

Der jüngste Wiper malware , der aus dem Iran stammt, ist ZeroCleare, der von IBM im Dezember 2019 identifiziert und untersucht wurde. In der aktiven Phase eines ZeroCleare-Angriffs wird der Wiper malware von Domain Controllern aus über Powershell / WMI mit Domain-Administrator-Anmeldeinformationen auf alle Systeme in der Domäne verbreitet. malware verwendet dann das EldoS Rawdisk-Toolkit, um den Master Boot Record (MBR) und Festplattenpartitionen auf Windows-basierten Rechnern zu überschreiben.

Diese malware Ausbreitung ist schnell und vollständig, da die Kompromittierung des Domänencontrollers und der Domänenadministrator-Anmeldeinformationen den Zugriff auf alle Entitäten in der gesamten Infrastruktur ermöglicht. Das Ergebnis ist eine ausgeprägte und lang anhaltende Auswirkung, da das System nicht wiederhergestellt werden kann, sobald der MBR zerstört ist. Da es außerdem keinen Exploit gibt, der gepatcht werden kann, lässt sich das Fortschreiten nicht verlangsamen.

Für Sicherheitsteams, die sich gegen diese TTPs zur Wehr setzen müssen, ist Schnelligkeit von entscheidender Bedeutung. Es ist entscheidend, dass der Angriff erkannt und abgewehrt wird, bevor der Domain Admin auf dem Domain Controller erreicht wird.

Die gute Nachricht ist, dass Vectra Cognito die Anfangsphasen des Angriffs abdeckt, da sich dieser Angriff ähnlich verhält wie andere auf Anmeldeinformationen basierende Angriffe, die versuchen, eine privilegierte Zugriffsebene zu erreichen. Eine Zusammenfassung des Einblicks in diese Verhaltensweisen ist in Tabelle 1 zu finden.

Hinweis: Achten Sie besonders auf Erkennungen von Privilegienanomalien oder verdächtigen Remote-Ausführungen, die auf einen Domänencontroller oder - schlimmer noch - zwischen Domänencontrollern abzielen, da diese in den späteren Phasen des Angriffs (vor dem Löschen) zu erwarten sind.

In Verbindung mit den Empfehlungen im Advisory empfehlen wir Ihren Sicherheitsteams, diesen Angriffsverhaltensweisen in Ihrer Cognito-Bereitstellung besondere Aufmerksamkeit zu schenken.

Wir werden diesen Beitrag weiter aktualisieren, sobald wir mehr Informationen erhalten.