Heute ist der Anteil des verschlüsselten Internetverkehrs um 95 % gegenüber dem letzten Jahrzehnt gestiegen, wobei ein Großteil davon auf TLS-Verschlüsselung für sichere Client-Server-Kommunikation beruht. Dienste wie Let's Encrypt haben die Implementierung von HTTPS zugänglicher und kostengünstiger gemacht und so unsere Online-Privatsphäre geschützt. Diese Verschlüsselung stellt jedoch auch eine Herausforderung dar, insbesondere für Sicherheitsexperten, die verschlüsselte Command-and-Control-Kanäle (C2) aufspüren wollen, die von Cyberangreifern genutzt werden. In diesem Blogbeitrag gehen wir auf die Bedeutung der C2-Erkennung, die Rolle des maschinellen Lernens in der Sicherheit und die Vorreiterrolle von Vectra AI bei der Verbesserung der Online-Sicherheit ein.

Die Perspektive des Angreifers

Als Angreifer ist man in den heutigen hybriden Umgebungen bestrebt, im Verborgenen zu bleiben. Wo auch immer ein Angreifer auftaucht, muss ein Befehls- und Kontrollkanal (C2) eingerichtet werden, um sich zu integrieren und seine Kommunikation zu verbergen. Das MITRE ATT&CK Rahmenwerk umreißt viele der gängigen Arten von C2-Kanälen, wie mehrstufige Kanäle, Multi-Hop-Proxys und HTTPS-Tunneling. Diese Kanäle werden häufig mit TLS verschlüsselt oder als HTTPS-Verkehr getarnt, um sich in den (meist HTTPS-gestützten) Webverkehr einzuschleichen, die Kommunikation zu verschlüsseln und eine Entdeckung zu erschweren.

Die Angreifer nutzen auch weitere Verschleierungstechniken, die das Aufspüren von C&C-Kanälen noch schwieriger machen. So werden nicht nur Kommunikationskanäle verschlüsselt, um Analysen zu vereiteln, sondern auch Techniken wie Jitter (zufälligere Zeitpunkte für Baken, um die Suche nach regulären Baken zu umgehen) und Padding eingesetzt.

Manchmal gibt es sogar eine weitere Verschlüsselungsschicht innerhalb der Kommunikationskanäle, um zu verhindern, dass Verteidiger die gesendeten Daten lesen können, und zeitbasierte Variablen wie Sitzungsjitter, um das regelmäßige Beaconing-Verhalten im Laufe der Zeit zu verschleiern.

Die Perspektive des Sicherheitsteams

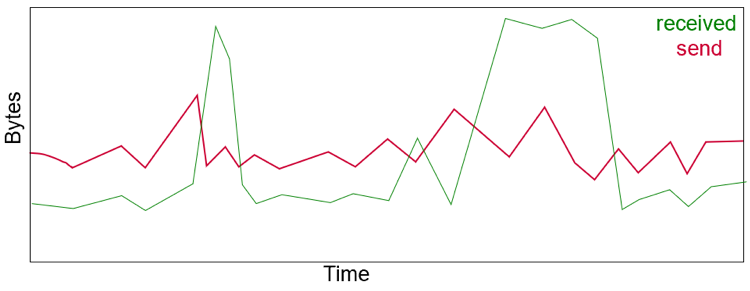

Das Auffinden von C&C-Kanälen im modernen Internetverkehr ist für Sicherheitsanalysten von größter Bedeutung. Die Aufgabe wird nicht nur durch die Verschlüsselung des Datenverkehrs der Angreifer erschwert, sondern auch dadurch, dass ein Großteil des Internets heute mit verschlüsseltem Datenverkehr arbeitet und WebSockets und lange offene Sitzungen verwendet, die wie C&C-Verhalten aussehen können. Zu diesem Zweck müssen die Analysten nicht nur den reinen Datenverkehr, sondern auch die Metadaten dieses Datenverkehrs untersuchen. Der Datenverkehr kann nützlich sein, aber die Untersuchung der tieferen Metriken über diese Datenströme, wie z. B. die Zeitintervalle der Übertragung, kann bösartigen Datenverkehr in verschlüsselten Sitzungen aufdecken.

Glücklicherweise bietet die Flow-Engine von Vectra AI diese Analysetiefe für jeden verfolgten Datenfluss, wobei die Abtastung so granular wie Halbsekundenintervalle ist. Dazu gehören Metriken wie die im Laufe der Zeit gesendeten und empfangenen Bytes, die einen Einblick in die Dynamik jeder Interaktion geben.

Machine Learning für C&C-Detektion

Vectra AIAuf dem Weg zur effektiven Nutzung von Zeitbereichsdaten zur Erkennung von Command-and-Control-Kanälen wurden verschiedene Ansätze verfolgt, wobei der Schwerpunkt auf überwachten maschinellen Lernverfahren lag. Verschiedene Algorithmen des maschinellen Lernens, die im Tandem arbeiten, bieten sowohl eine grobe als auch eine granulare Sicht auf das Verhalten von Angreifern:

- Zufällige Wälder: Random Forests bestehen aus mehreren Entscheidungsbäumen und eignen sich hervorragend für die Bereitstellung grobkörniger Telemetriedaten. Sie überwachen Zeitreihenfenster und verfolgen über 20 Merkmale, darunter das Verhältnis von Client- zu Serverdaten, Datenkonsistenz, Häufigkeit von Serverunterbrechungen und Sitzungsdauer.

- Rekurrente neuronale Netze (RNNs):RNNs ermöglichen die Darstellung von zeitlichen Verhaltensweisen, bei denen eine Sequenz die nächste beeinflusst, was einzigartige, vom Menschen gesteuerte Merkmale offenbart. Im Wesentlichen ahmen RNNs das menschliche Gedächtnis nach.

- Neuronale Netze mit langem Kurzzeitgedächtnis (LSTM) Deep Learning : LSTM-Netze können weitreichende zeitliche Abhängigkeiten und Beziehungen lernen, einschließlich der Fähigkeit zu vergessen. Dieser Ansatz ist vielseitig und kann in verschiedenen Anwendungsfällen eingesetzt werden, einschließlich der Verarbeitung natürlicher Sprache. Im Sicherheitsbereich ermöglicht er die Verfolgung relevanter Aktivitätsmuster von Angreifern über längere Zeiträume.

Die Macht der Konvergenz

Die Konvergenz dieser Methoden des maschinellen Lernens, die alle über Jahre hinweg sorgfältig entwickelt und optimiert wurden, ermöglicht es Vectra AI , das Verhalten des verschlüsselten Datenverkehrs zu verstehen und zuverlässige Warnungen für die Erkennung von Command-and-Controls zu generieren. Der Erfolg hängt von der sorgfältigen Anwendung dieser Methoden und der Qualität der verwendeten Trainingsdaten ab.

Vectra AI ist in der glücklichen Lage, über ein preisgekröntes Team von Datenwissenschaftlern und Sicherheitsforschern zu verfügen, die sich der Entwicklung von Algorithmen, der Kuratierung von Proben und der kontinuierlichen Optimierung von Algorithmen für Spitzenleistungen widmen.

Schlussfolgerung

Verschlüsselte Befehls- und Kontrollkanäle mit Präzision und minimalem Rauschen zu erkennen und zu priorisieren, ist eine gewaltige Herausforderung. Sie geht über die Möglichkeiten eines einfachen Anomaliedetektors hinaus. Um dieses Sicherheitsniveau zu erreichen, braucht man die richtigen Daten, die am besten geeigneten Methoden des maschinellen Lernens und ein engagiertes Team mit Erfahrung in der Erstellung und Feinabstimmung von Modellen. Vectra AI steht bei dieser Aufgabe an vorderster Front und trägt zu einer sichereren Online-Umgebung für alle bei.