Berichten zufolge untersucht das Mobilfunkunternehmen T-Mobile die Behauptung eines Hackers, der am Wochenende die Daten von 100 Millionen Kunden gestohlen haben soll. Nach Angaben von Bleeping Computerbehauptet der Hacker, dass er eine Datenbank mit den Geburtsdaten, Führerscheinnummern und Sozialversicherungsnummern von 30 Millionen Menschen im Austausch gegen sechs Bitcoin (etwa 270.000 Dollar) verkauft. Es ist nicht das erste Mal, dass T-Mobile Ziel eines Cyberangriffs ist, aber die Behauptung des Angreifers im aktuellen Fall deutet darauf hin, dass es dieses Mal anders sein könnte.

Nicht Ihr typisches Ergebnis

Ohne einen vollständigen Überblick über die Details zu haben, ist es schwierig zu wissen, welche Taktiken bei dem Angriff angewandt wurden, aber es gibt einige Ergebnisse, die aus dieser Art von Hackeraktivitäten resultieren können.

Option 1: Der Hacker verhandelt

Nachdemer sich Zugang verschafft hat und die Möglichkeit eines Verstoßes besteht, benachrichtigt der Hacker den Anbieter (in diesem Fall T-Mobile), um einen Preis auszuhandeln, mit dem das Problem gelöst wird, bevor ein Schaden entsteht. Es gibt keinen Hinweis oder Bericht, dass dies hier der Fall war.

Option 2: Ransomware

Dies ist keine Überraschung, da dies für Unternehmen ein wachsendes Problem darstellt, da Kriminelle einen hohen Preis für die Entschlüsselung der Daten verlangen können, während es keine Garantie dafür gibt, dass die gestohlenen Daten nicht später wieder auftauchen. Ausgehend von den Berichten scheint es sich bei T-Mobile nicht um den typischen ransomware Dieb zu handeln.

Option 3: Die Daten werden auf dem freien Markt verkauft.

Wenn die Behauptungen des Hackers wahr sind, ist die derzeitige Situation für T-Mobile nicht gerade ideal, da dies in der Regel bedeutet, dass der Angreifer über die behaupteten Daten verfügt und sie beweisen kann.

Diese Art von umfangreichem Datensammeln ist typisch für einen langsamen Angriff, bei dem sich Angreifer Zugang zu einem System verschaffen und unbemerkt arbeiten, während sie nach Hintertüren suchen, Systeme anzapfen und Daten exfiltrieren. Tatsächlich beträgt die durchschnittliche globale Verweildauer eines Angreifers in einer Umgebung mittlerweile 24 Tage, wie aus diesem Dark Reading Artikel. Immer wieder stellen Unternehmen, die Opfer dieser Angriffe werden, fest, dass alle Beweise für die Aufklärung des Geschehens in den Protokollen vergraben sind und einfach nicht in der Weise verknüpft wurden, wie es nötig gewesen wäre, damit die richtigen "Alarmglocken" läuten. Wie wir bereits bei früheren Angriffen festgestellt haben, ist es für Unternehmen wichtig zu erkennen, dass Hacker keine offensichtlichen Bewegungen machen, aber ohne die nötige Transparenz, um ihre Bewegungen zu erkennen und zu stoppen, ist eine Abwehr nahezu unmöglich.

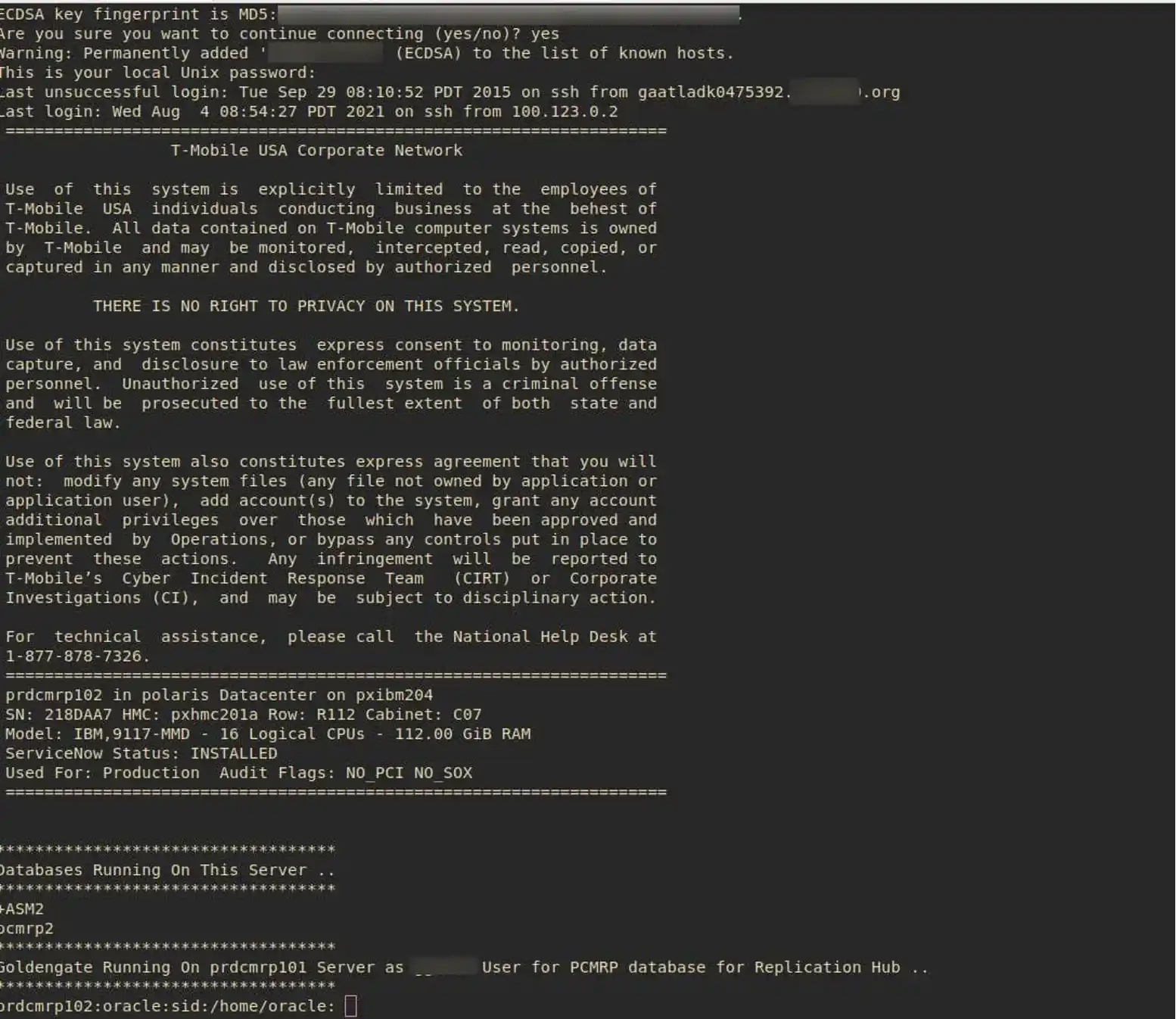

In diesem Artikel vonBleeping Computer heißt es : "Der Angreifer behauptet, vor zwei Wochen in die Produktions-, Staging- und Entwicklungsserver von T-Mobile eingedrungen zu sein, darunter auch in einen Oracle-Datenbankserver mit Kundendaten. Als Beweis dafür, dass sie in die Server von T-Mobile eingedrungen sind, teilte cybercriminels einen Screenshot einer SSH-Verbindung zu einem Produktionsserver mit Oracle."

Diese Entwicklung wird von unserem Forschungsteam aktiv verfolgt. Wir werden weiterhin Updates in unserem Blog veröffentlichen, einschließlich Empfehlungen für Unternehmen, die sich über anhaltende Angriffe Sorgen machen.