Viele Menschen kennen das Phänomen, dass sie ein neues Gerät oder einen neuen Apparat öffnen, die Bedienungsanleitung zur Seite legen und sich dann mit dem Gedanken "Ich will das nicht alles lesen. Ich lerne es einfach, während ich es benutze". Diese Begebenheit ist eines der vielen Beispiele für die Cognitive Load Theory, eine von John Sweller entwickelte Theorie, die beschreibt, wie Menschen lernen und Informationen speichern.

Während die Theorie der kognitiven Belastung vor allem in der traditionellen Bildung, z. B. in Schulen, Anwendung findet, gilt sie auch für die täglichen Arbeitsabläufe von Sicherheitsexperten. In diesem Blog gehen wir der Frage nach, was die Theorie der kognitiven Belastung ist, wie sie auf die Cybersicherheit angewendet wird und wie die Art und Weise, wie Informationen für Sicherheitsexperten präsentiert werden, die Reaktionszeit auf Bedrohungen beeinflussen kann.

Theorie der kognitiven Belastung

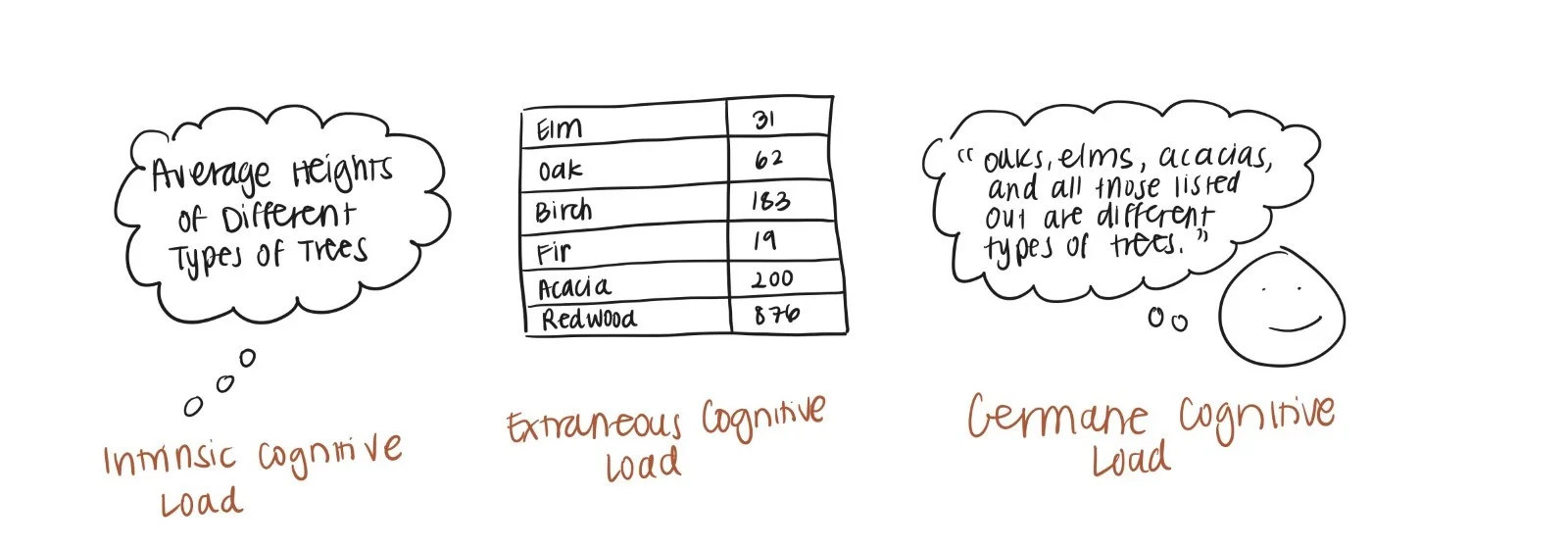

In den späten 1980er Jahren entwickelte Sweller das Konzept, um in Worte zu fassen und zu erforschen, warum visuelles Lernen manchmal besser funktioniert als das Aufschreiben von Informationen auf einer Tabelle. Sweller identifizierte drei Arten von kognitiver Belastung, die er als "intrinsische, extrinsische und germane" Belastung bezeichnete.

- Intrinsische kognitive Belastung ist der "inhärente Schwierigkeitsgrad, der mit einem bestimmten Unterrichtsthema verbunden ist".1 Im obigen Beispiel geht es um die Vorstellung der durchschnittlichen Höhe verschiedener Baumarten.

- Die fremde kognitive Belastung wird "durch die Art und Weise, wie die Informationen präsentiert werden, erzeugt "2 Im Beispiel wird die durchschnittliche Höhe verschiedener Baumarten in einer Tabelle dargestellt. Beachten Sie, dass die Tabelle keine Überschrift hat, um anzuzeigen, dass es sich bei den Baumarten tatsächlich um Bäume handelt.

- Die deutsche kognitive Belastung ist "die Ressourcen des Arbeitsgedächtnisses, die der Lernende der intrinsischen Belastung widmet". 3 Da es keine Kopfzeile gibt, die darauf hinweist, dass diese Tabelle Baumarten auflistet, muss der Lernende bereits vorhandene Informationen aus seinem Arbeitsgedächtnis abrufen, z. B. dass Eichen, Ulmen und Akazien Bäume sind.

Der Grund dafür, dass wir direkt zum neuen Gerät oder zur neuen Vorrichtung springen, anstatt die Bedienungsanleitung zu lesen, um zu lernen, wie man es benutzt, liegt in der unterschiedlichen Belastung durch die neuen Informationen, die wir lernen. Mit anderen Worten: Es ist viel einfacher, sich die neuen Informationen auf dem Gerät oder der Vorrichtung vorzustellen, als die Worte in der Bedienungsanleitung zu lesen. Das liegt daran, dass die fremde kognitive Belastung durch das Üben am Gerät (Tippen auf den Ein-/Aus-Knopf oder Einstellen des Temperaturreglers) eher zu einer Wahrnehmungsverarbeitung als zu einer kognitiven Verarbeitung führt.

Kognitive Verarbeitung vs. Wahrnehmungsverarbeitung

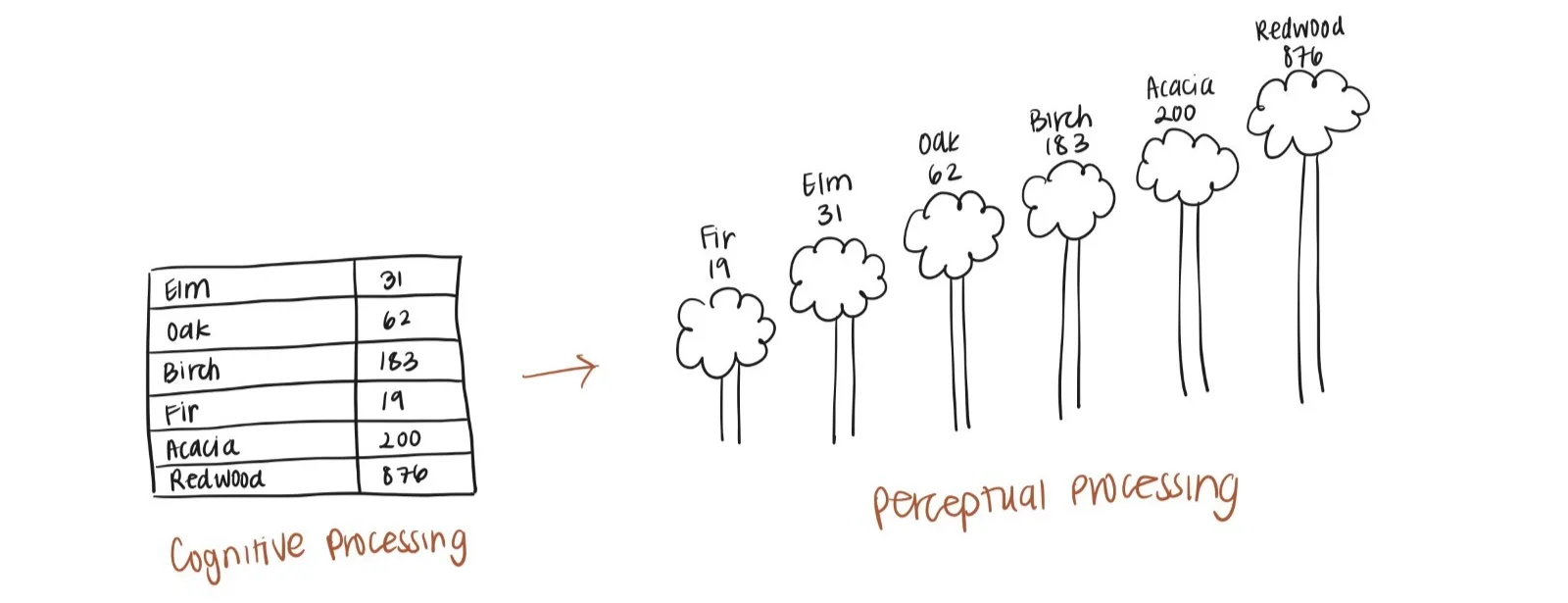

Die kognitive Verarbeitung ist eine langsamere und differenziertere Art der Informationsverarbeitung. Die Lernenden nehmen die Informationen langsamer auf, erhalten aber "mehr Informationen" oder anders gesagt, ein tieferes Verständnis der Informationen. Bei der Wahrnehmungsverarbeitung wird die eigentliche kognitive Belastung vereinfacht, in der Regel durch eine visuelle Darstellung, so dass die Lernenden die Informationen schneller, aber mit weniger Details verarbeiten können.

Die Höhe der verschiedenen Baumarten ist zum Beispiel die eigentliche kognitive Belastung. Die folgende Tabelle zeigt diese Informationen auf eine Weise, die die kognitive Verarbeitung der Lernenden anregt. Hier können die Lernenden die spezifischen Details sehen, wie hoch der Baum ist. Wenn die intrinsische kognitive Belastung in Form von Zeichnungen von Bäumen visualisiert wird, nehmen die Lernenden die Informationen wahr und erkennen innerhalb der ersten paar Sekunden nach dem Betrachten der Visualisierung, dass Mammutbäume die höchsten und Tannen die kürzesten Bäume sind. Die spezifische Höhe der Tannen- und Mammutbäume wird möglicherweise erst Sekunden später erkannt und die dazwischen liegenden Baumarten werden nicht einmal bemerkt oder in Erinnerung behalten.

Wenn die Frage, die der Lernende zu beantworten hatte, lautete: "Welcher Baum ist der höchste und welcher der kürzeste?", dann ermöglicht die Baumvisualisierung dem Lernenden, die Frage und die Antwort innerhalb von Sekunden zu verarbeiten. Gezielt eingesetzte Visualisierungen können die Lernenden schnell und effektiv zu Antworten auf ihre Fragen führen, ohne dass sie sich durch das Rauschen der anderen verfügbaren Informationen durcharbeiten müssen.

Theorie der kognitiven Belastung angewandt auf Cybersicherheit

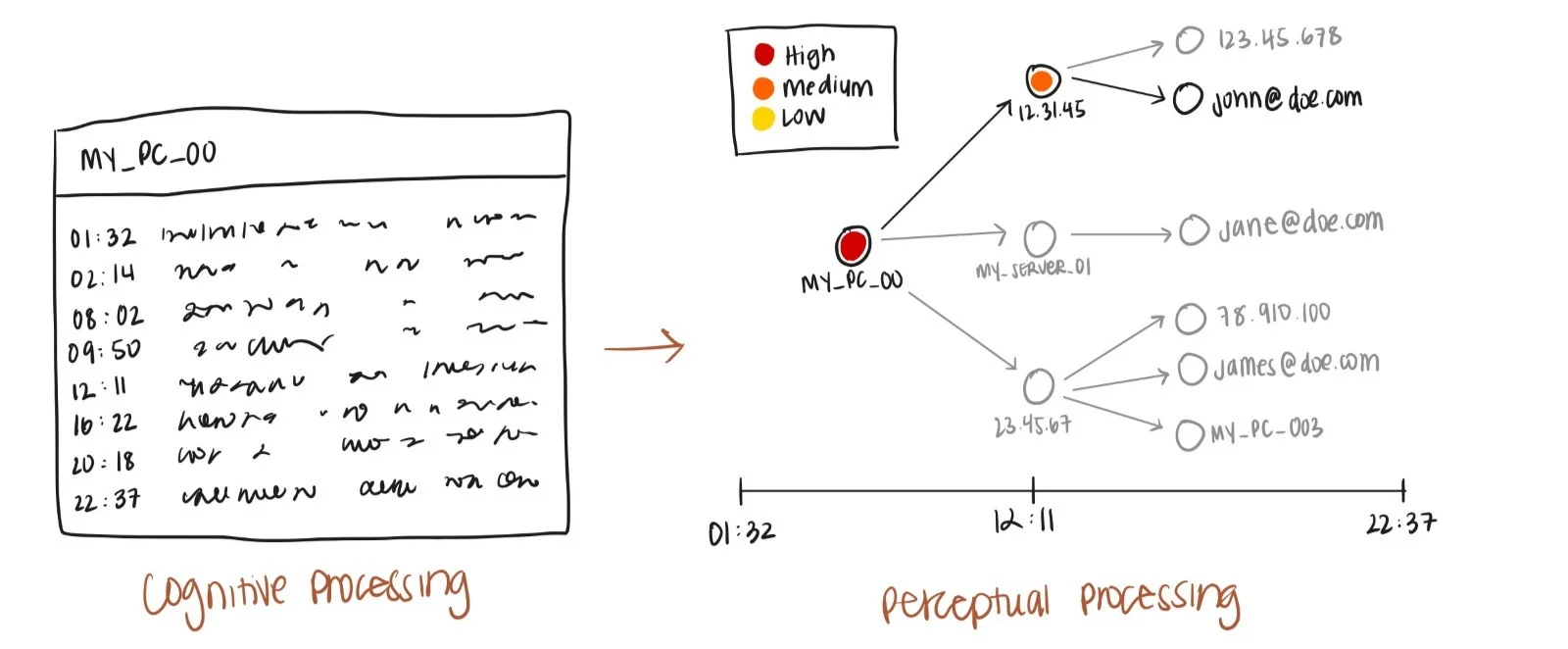

Die moderne Cybersicherheit erfordert von Analysten und Ingenieuren, dass sie eine große Menge an Informationen mit sehr hoher Geschwindigkeit verarbeiten, um modernen Angreifern einen Schritt voraus zu sein. Vor allem bei der Art und Weise, wie sich moderne Netzwerke über Rechenzentren, Identitäten, cloud , Anwendungen und mehr ausbreiten, muss die Menge an Daten und Informationen auf eine Weise präsentiert werden, die es Fachleuten ermöglicht, die kognitive Belastung zu minimieren. Mit anderen Worten: Sicherheitsanbieter müssen Informationen einfach, schnell und intuitiv darstellen. Die effektivste Methode ist in der Regel die Visualisierung von Daten.

Anstatt mühsam viele Zeilen von Erkennungen in eine Liste aufzunehmen, können Sicherheitsexperten durch eine Visualisierung dieser Daten schnell die Informationen erhalten, die sie benötigen, um Angreifer richtig zu untersuchen und auf sie zu reagieren. Durch die Umwandlung dieser Datenliste in ein Diagramm können Sicherheitsexperten ihre kognitive Belastung optimieren und die eingesparte Zeit für eine gründlichere Untersuchung der dringendsten Bedrohungen nutzen. Auf diese Weise können Sicherheitsexperten schnell auf Bedrohungen mit dem richtigen Kontext und den richtigen Informationen reagieren und dem Angreifer einen Schritt voraus sein.

Die Anwendung von Visualisierungen auf Cybersicherheits-Workflows kann die Sicherheit auf die nächste Stufe heben, indem den Visualisierungen Ebenen und Interaktionen hinzugefügt werden. Im obigen Beispiel ist die Visualisierung farbcodiert, um den Schweregrad der Verbindung zwischen einem Host und einer Domäne anzuzeigen, und verfügt über eine angehängte Zeitleiste, die zeigt, wann bestimmte Verbindungen hergestellt wurden. Anstatt die Daten und Aktionen jedes Hosts, Kontos oder jeder Domäne, die mit der Bedrohung in Verbindung stehen, zu lesen und auswendig zu lernen, erhalten Sicherheitsexperten alle wichtigen Informationen auf einen Schlag, während sie eine ganzheitliche Geschichte über das Verhalten eines Angreifers erzählen.

Vectra AI's Standpunkt zur Theorie der kognitiven Belastung

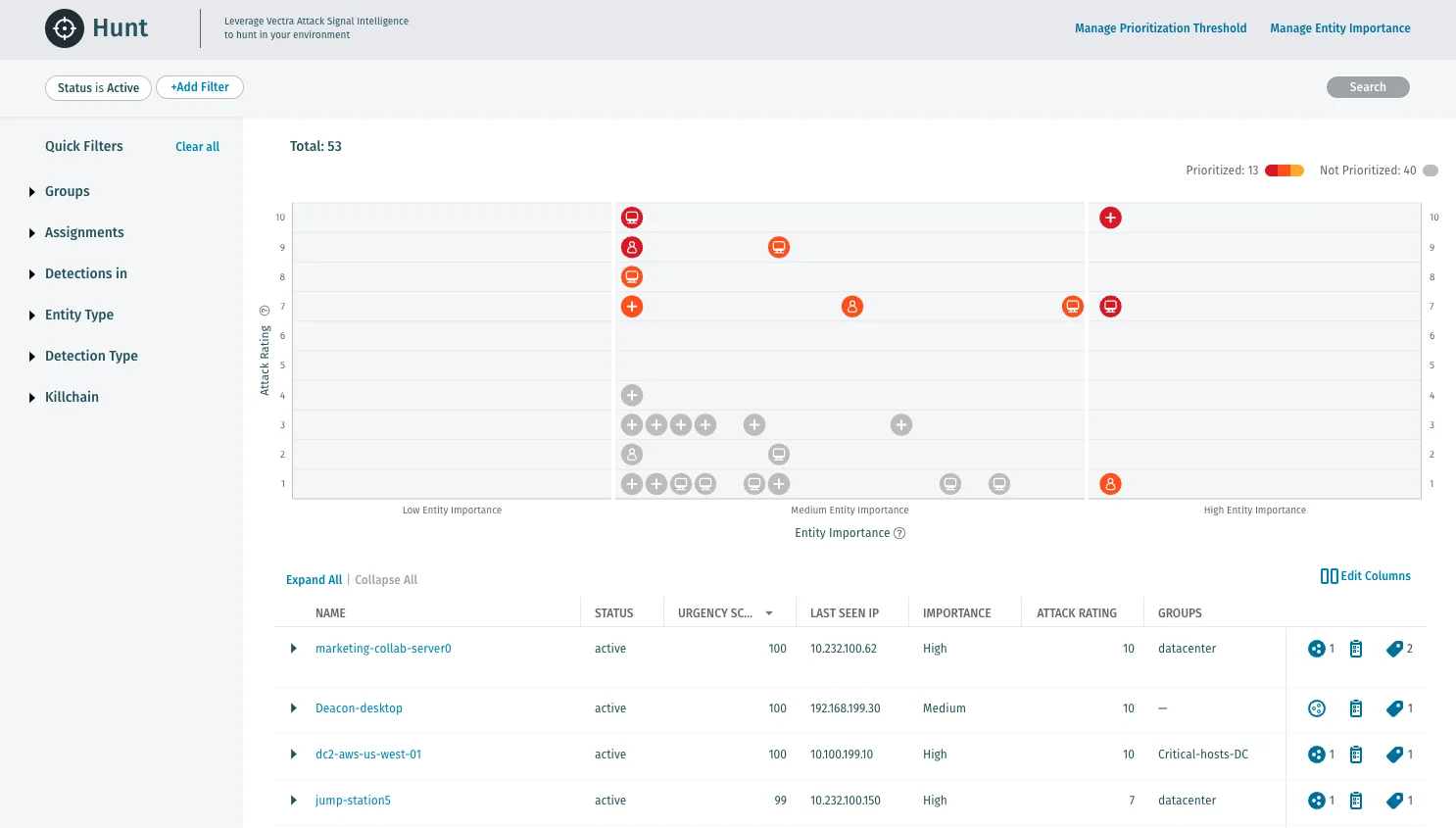

Die Vectra AI Plattform integriert die Theorie der kognitiven Belastung direkt in unsere GUI mit den Modulen Hunt und Respond.

Das Hunt-Modul

Das Diagramm im Hunt-Modul bietet Analysten die Möglichkeit, anhand der Angriffsbewertung (y-Achse) und der Wichtigkeit (x-Achse) zu erkennen, welche Bedrohungen eine weitere Untersuchung wert sind. Die Bedrohungen werden mit Symbolen unterschieden, so dass ein eher netzwerkorientierter Analyst sich auf die Hosts (Computersymbol) im Diagramm konzentrieren kann, während ein cloud Analyst sich auf die Konten (Personensymbol) konzentrieren kann. Auf diese Weise können die Analysten relativ schnell feststellen, welche Entitäten sie zuerst priorisieren müssen. Vergleichen Sie die Effektivität der Informationsbeschaffung aus dem Diagramm mit der unten stehenden Bedrohungstabelle; es wird deutlich, welche Form von Daten besser verdaulich ist. Da wir jedoch wissen, dass Diagramme möglicherweise keine differenzierteren Informationen liefern, haben wir unsere Benutzeroberfläche so gestaltet, dass sie die Daten auch im Tabellenformat enthält.

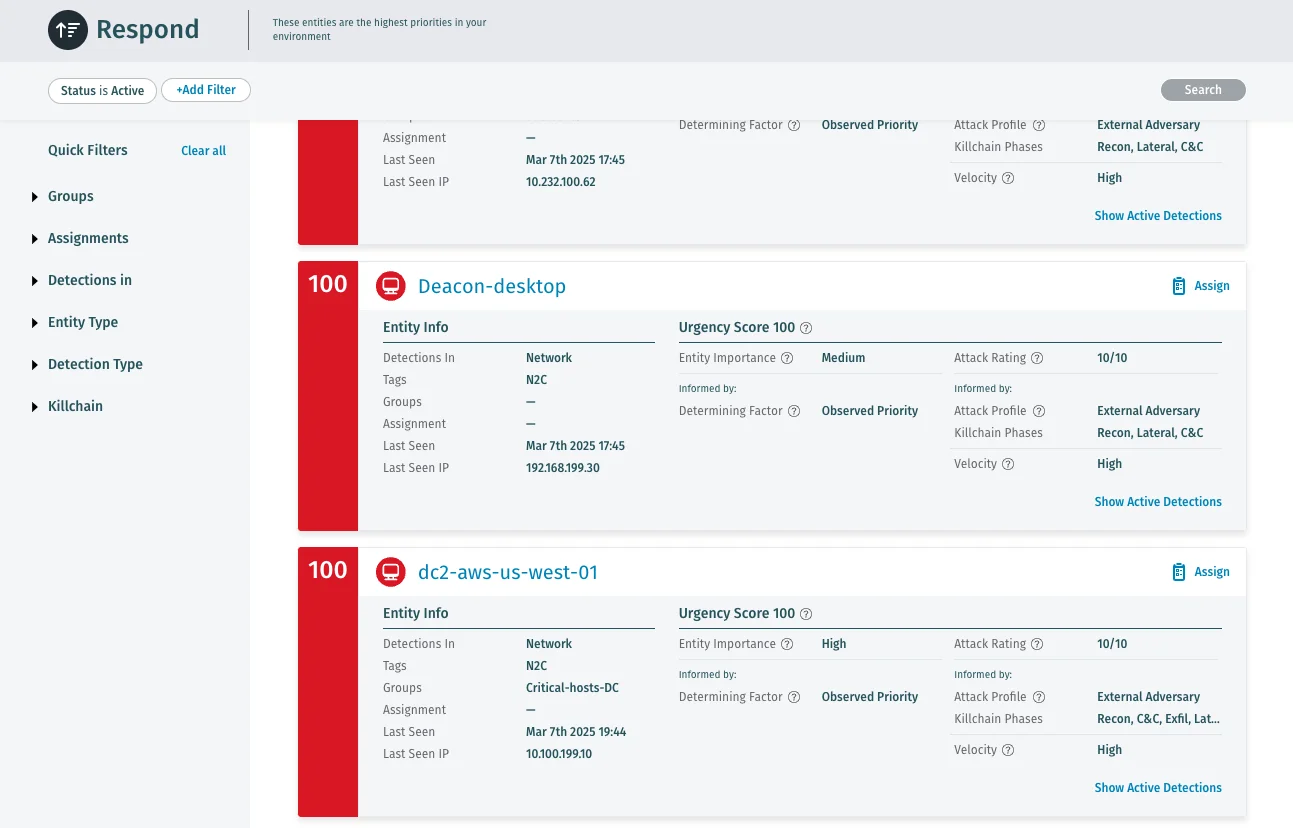

Das Modul Reagieren

Ein weiteres Beispiel dafür, wie Vectra AI AI die Theorie der kognitiven Belastung berücksichtigt, ist unser Respond-Modul. Es ähnelt zwar nicht einem Diagramm oder einer Illustration, aber das Respond-Modul zielt darauf ab, die kognitive Belastung der Analysten zu optimieren, indem es mundgerechte Informationen mit Hinweisen zu den nächsten Schritten präsentiert.

Die Bedrohungen werden nach Priorität und Dringlichkeit aufgelistet und unter einer "Einheit" mit einer kurzen Zusammenfassung der Gründe für die Einstufung zusammengefasst. Sobald die Analysten die mundgerechten Informationen gesehen und das Wer, Was und Warum der Bedrohung verinnerlicht haben, können sie auf "Aktive Erkennungen anzeigen" klicken, um den nächsten Schritt in der Analyse zu machen. Nach dem Erweitern einer Erkennung wird eine Zusammenfassung ihres Verhaltens angezeigt, so dass sie sich die Geschichte, die erzählt wird, zu Gemüte führen können. Unsere Beschreibungen geben ihnen wiederum eine Hypothese vor, die sie weiterverfolgen können, und es gibt einige Datenpunkte, mit denen sie beginnen können, eine Triage durchzuführen.

Die Module Hunt und Respond auf der Vectra AI Platform sind nur zwei Beispiele dafür, wie wir unsere Benutzeroberfläche für Sicherheitsanalysten gestalten. Wir entwickeln unsere Benutzeroberfläche ständig weiter, um die Arbeitsabläufe der Analysten zu optimieren und Zeit, Aufwand und Talente zu schonen.

Visualisierungen wie die Hunt- und Respond-Module von Vectra sind für die Verteidigung Ihrer Umgebung gegen moderne Angreifer, die sich innerhalb von Minuten von Angriffsfläche zu Angriffsfläche bewegen, von zentraler Bedeutung. Diese Visualisierungen vereinfachen die Komplexität eines modernen Angriffs und liefern gleichzeitig die wichtigen Informationen, die für den Aufbau der Widerstandsfähigkeit gegen hybride Angriffe erforderlich sind.

Weitere Informationen über die Analysten der Vectra AI Platform finden Sie unter: https://www.vectra.ai/platform