Maze ransomware, ursprünglich bekannt als "ChaCha ransomware", wurde erstmals am 29. Mai 2019 von Jerome Segura entdeckt. Maze erlangte schnell Berühmtheit für seinen innovativen Ansatz bei ransomware , bei dem Datenverschlüsselung mit Datendiebstahl kombiniert wird - eine Taktik, die als doppelte Erpressung. Die Angreifer verschlüsselten nicht nur Daten, sondern stahlen sie auch und drohten damit, die gestohlenen Informationen öffentlich zu veröffentlichen, wenn das Lösegeld nicht gezahlt würde.

Obwohl Maze Ende 2020 seinen Rückzug ankündigte, wird die Bedrohungslandschaft weiterhin von den Techniken beeinflusst, für die es Pionierarbeit geleistet hat. Im Juni 2020 schlossen sich die Kriminellen hinter Maze mit zwei anderen ransomware zusammen: LockBit und RagnarLocker. Diese Zusammenarbeit zwischen ransomware war eine bedeutende Entwicklung, da sie zeigte, wie verschiedene Bedrohungsakteure sich koordinieren, um ihre Wirkung zu verstärken. Diese Entwicklung unterstreicht, wie wichtig es ist, die Erkennungs- und Eindämmungsstrategien kontinuierlich zu verbessern.

Ausführlichere Informationen über LockBit ransomware finden Sie auf unserer LockBit-Seite um zu erfahren, wie Vectra AI dabei hilft, diese Bedrohungen zu erkennen und darauf zu reagieren.

Wie funktioniert das Labyrinth Ransomware ?

Maze funktioniert wie viele andere ransomware , geht aber noch einen Schritt weiter, indem es doppelte Erpressung einsetzt. Maze verschlüsselt nicht nur Daten, sondern exfiltriert auch sensible Informationen auf von den Angreifern kontrollierte Server. Wenn die Opfer das Lösegeld nicht zahlen, drohen die Angreifer damit, die gestohlenen Daten weiterzugeben. Dieses Modell wurde von anderen prominenten ransomware wie REvil (Sodinokibi) und Clop übernommen, die diese Taktik für eine maximale Hebelwirkung verfeinert haben.

Maze, LockBit und RagnarLocker beruhen auf ausgeklügelten Techniken, einschließlich verschlüsselter Befehls- und Kontrollkanäle (C2) Kanäle, Täuschung und die Verwendung nativer Windows-Funktionen, um die Erkennung durch herkömmliche Sicherheitstools zu umgehen. Vectra AI Die verhaltensbasierten Modelle von Microsoft erkennen diese Bedrohungen zuverlässig, da sie sich auf das Verhalten der Angreifer konzentrieren und nicht auf statische Signaturen. Während sich die Infrastruktur und die Tools der Angreifer ändern können, bleiben ihre Verhaltensweisen - wie z. B. Aufklärung, seitliche Bewegungen und Datenexfiltration - stabiler, so dass Vectra sowohl Maze als auch andere sich entwickelnde ransomware Bedrohungen erkennen kann.

Wie sieht ein moderner Ransomware Angriff aus?

Schauen wir uns zunächst die übliche Zeitachse eines modernen ransomware Angriffs an:

- Organisation wird durch Speer-E-Mails kompromittiert phishing

- C2 wird eingerichtet

- Die ausführbare Datei wird fallen gelassen und der Bedrohungsakteur hat eine lange Vorlaufzeit, in der der Diebstahl von Anmeldeinformationen und andere lokalisierte Erkundungen stattfinden.

- Zusätzliche Tools werden auf den Host heruntergeladen, z. B. psexec, Cobaltstrike, Empire, ADFind

- Durchführung von Aufklärungsmaßnahmen und Sammlung von Ergebnissen

- Der Bedrohungsakteur kopiert Nutzdaten auf Ziele in der Umgebung

- Prozesse werden gestoppt, da eine Umgehung der Verteidigung und Verschlüsselung stattfindet

- Lösegeldforderung fallen gelassen

- Datenexfiltration über C2 oder TOR

Aus der SOC-Perspektive können wir dies vereinfachen und in fünf beobachtbare Schritte zerlegen.

- Der Angreifer fasst in dem Zielunternehmen Fuß

- Der Angreifer führt eine Erkundung durch, um interessante Informationen oder Passwörter zu finden, die eine seitliche Bewegung im Netzwerk oder eine Ausweitung der Berechtigungen ermöglichen könnten

- Seitliche Bewegung, um die meisten Wirte zu kontrollieren

- Exfiltration von sensiblen Daten

- Schließlich, Bereitstellung und Ausführung von Maze ransomware in Richtung der zuvor erstellten Kanäle

Beachten Sie, dass diese Schritte je nach Akteur vorhanden sein können oder nicht. Da die Techniken variieren, können die unten aufgeführten potenziellen Entdeckungen nicht als sicher angesehen werden. Es ist auch zu beachten, dass manche Personen einfach aus Versehen eine Probe von Maze öffnen und sich selbst infizieren können, was nur eine ransomware Erkennung auslösen würde, da keine Interaktion innerhalb eines C2-Kanals stattfindet.

Wie kann Vectra AI Labyrinth und seine Varianten erkennen?

Vectra erkennt aktive Maze ransomware -Infektionen sowie neuere Varianten wie LockBit und RagnarLocker. Bevor ransomware Daten verschlüsselt, muss er zunächst eine interne Erkundung durchführen, um sensible Dateien und Netzwerkfreigaben zu finden. Dieses Verhalten wird von den KI-gesteuerten Bedrohungsmodellen von Vectra erkannt, die alle Verhaltensweisen, die mit kompromittierten Hosts in Verbindung stehen, einstufen.

Kritische Risiken, wie z. B. die Infektion von ransomware , werden mit den höchsten Bedrohungs- und Sicherheitswerten bewertet, so dass sie von den SOC-Teams sofort untersucht werden müssen. Darüber hinaus verfügten Vectra-Kunden über diese Erkennungsfunktion, bevor Maze und seine Varianten zuschlugen, was den Vorteil einer proaktiven Bedrohungserkennung verdeutlicht.

Verlauf des Labyrinth-Angriffs: Was zu erwarten ist

Schauen wir uns eine übliche ransomware Angriffszeitlinie am Beispiel von Maze genauer an:

Schritt 1 - Erster Kompromiss

Bei der ersten Kompromittierung beginnen einige Kampagnen mit bösartigen Dokumenten, die dazu verwendet werden, eine Kobalt-Strike-Instanz zu starten, um die Fernkontrolle über den "Patient Null" zu erlangen. In mehreren gemeldeten Fällen erfolgte eine direkte Kompromittierung durch den Akteur unter Verwendung gestohlener Anmeldeinformationen, der Ausnutzung anfälliger Software oder schwacher Passwörter auf Geräten mit Internetanschluss. Das am häufigsten beobachtete Tool zur Übernahme der Kontrolle über den Patient Null scheint CobaltStrike zu sein.

Schritt 2 - Aufdeckung und Ausweitung der Rechte

Die Akteure nutzten manchmal die Ausweitung ihrer Rechte, um die ransomware ausführen und einsetzen zu können, sich seitlich zu bewegen oder interessante Dateien zu entdecken. Dieser Angriffsschritt umfasst das Aufklärungsverhalten.

- Dies kann mit Mimikatz lokal erfolgen.

- Der Akteur kann nach Dateien suchen, in denen das Wort "Passwort" vorkommt, was eine Dateifreigabeauflistung auslösen kann.

- Es wurde berichtet, dass die Enumeration/Reconnaissance-Funktion des BloodHound-Tools genutzt wird, damit der Angreifer interessante Hosts finden und die Architektur des Ziels besser verstehen kann.

- Für die Aufklärungsphase gibt es viele verschiedene Tools, die jedoch alle dasselbe Ziel verfolgen: die Netzwerkarchitektur zu verstehen, die Orte, an denen sie sich bewegen können, und die Orte, an denen Konten zu finden sind, die ihnen helfen können, sich weiter zu bewegen. ....

- All diese Verhaltensweisen können unsere Aufklärungserkennungen auslösen, wie z. B. Port-Scan, interner Darknet-Scan, verdächtige LDAP-Abfrage, Dateifreigabe-Enumeration und so weiter - die vollständige Liste unserer Erkennungen finden Sie hier.

Sobald der Angreifer in der Umgebung des Ziels Fuß gefasst hat, werden mehrere Aufklärungsversuche sowie seitliche Bewegungen zu anderen Zielen durchgeführt.

Die nachstehende Abbildung zeigt dieses Verhalten deutlich, wobei die IP 10.50.2.103 der Haupteinstiegspunkt ist, der seitliche Bewegungen und ein erhebliches Aufklärungsverhalten zeigt.

Schritt 3 - Seitliche Bewegung

Für die seitliche Bewegung selbst nutzen die Angreifer meist Kobalt-Schläge aus ihrer Ausgangsposition.

- Einige Akteure erstellen selbst ein Konto auf der infizierten Domäne. Diese Aktion kann zu Anomalien bei den Zugriffsrechten führen, wie z. B. Privilegienanomalie: Ungewöhnliches Konto auf dem Host

- Wenn ein Exploit wie psexec durchgeführt wird, um sich mit dem Tool seitlich zu bewegen, ist Suspicious Remote Execution feuergefährdet.

- In diesem Fall verwendeten einige Akteure RDP, Verdächtige RDP und RDP Recon-Erkennung ausgelöst werden können. Von einem Akteur wurde berichtet, dass er einen Tunnel für RDP verwendet, der je nach der vom Angreifer verwendeten Methode als verdächtiges Relay angezeigt werden kann.

Im Detail der verdächtigen Remote-Ausführung sehen wir, wie der Angreifer psexec einsetzt, um Dienste auf benachbarten Hosts zu verwalten.

Schritt 4 - Exfiltration

Schließlich zeigen mehrere Fälle Exfiltrationsversuche vor der Verschlüsselung durch Labyrinth, die auf verschiedene Weise erfolgen, meist über ftp oder cloud Hosting-Dienste.

- Je nach Umfang der exfiltrierten Dateien könnten Data Smuggler und Smash and Grab Folgendes auslösen

- Falls der Angreifer beschließt, Daten von einer SharePoint-Site zu exfiltrieren, können wir mit der O365-Erkennung "Ungewöhnliches Volumen" rechnen ;)

Hier ist zu beachten, dass vor der Detonation von ransomware selbst der Host pc4 durch externe Fernzugriffe und Smash-and-Grab-Exfiltrationsversuche in Mitleidenschaft gezogen wurde, was hier Teil der Exploit-Kette ist.

Der externe Fernzugriff ist immer ein starker Indikator für einen externen Angreifer, wenn er mit Aufklärungserkennungen kombiniert wird. Im Erkennungsdetail finden Sie hier den Typ der C2-Anwendung, in diesem Fall Teamviewer. C2-Warnungen sollten immer untersucht werden, um Bedrohungen auszuschließen. Verlassen Sie sich nicht allein auf die Informationen über die Bedrohung, sondern berücksichtigen Sie das breitere Spektrum der Aktivitäten. Fragen Sie sich selbst:

- Führt der Gastgeber auch Aufklärung durch?

- Gibt es verdächtige Kontoaktivitäten auf dem Host?

- Ist das Ziel logisch (in diesem Fall eine IP in den Niederlanden)?

- Hat endpoint Erkennung und Reaktion (EDR) irgendwelche Alarme ausgelöst?

Schritt 5 - Ransomware

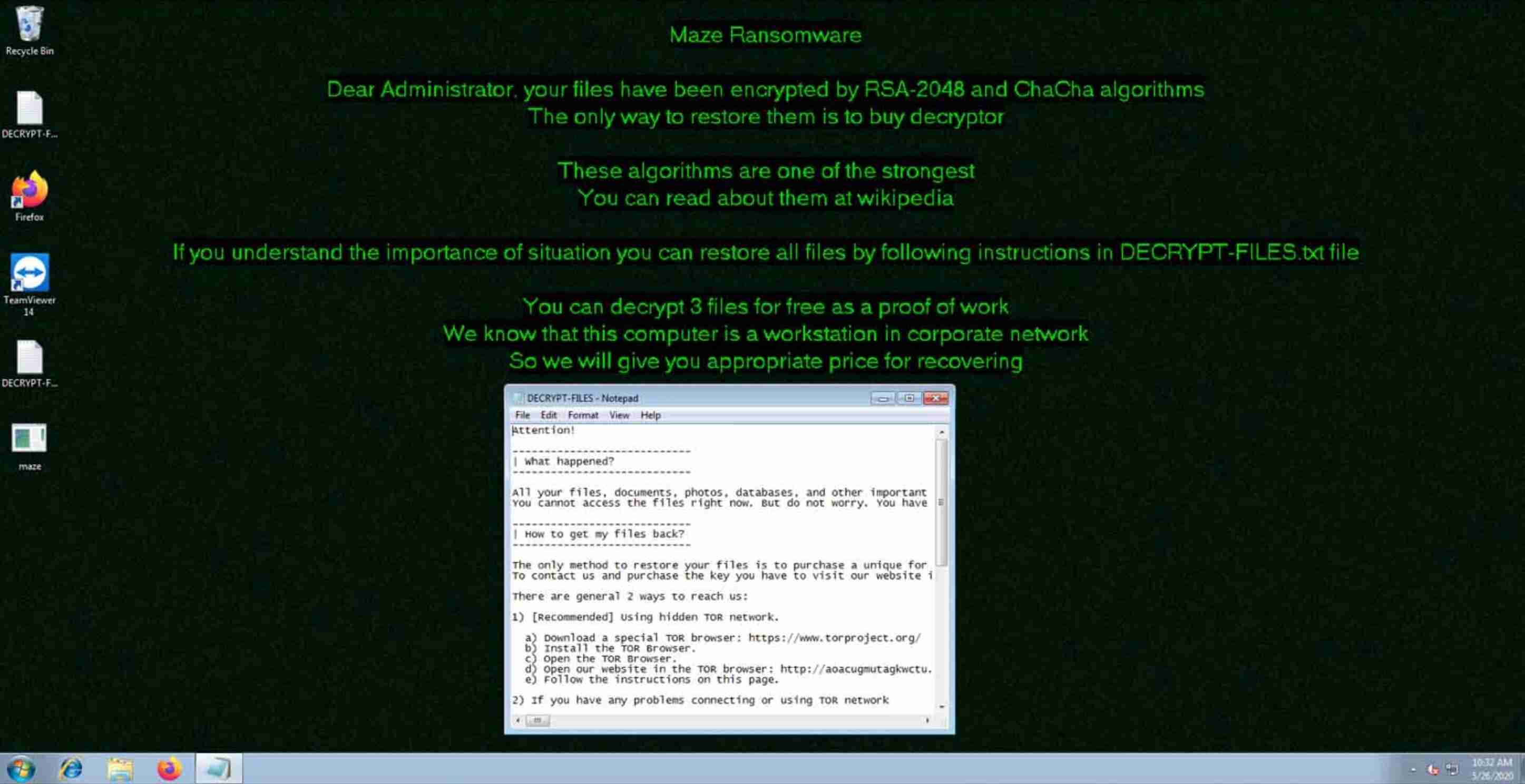

Maze ransomware wird dann über Kanäle bereitgestellt. Dieser löst offensichtlich die Aktivität der Datei ransomware aus, wie unten gezeigt.

Was die Erkennung von Ransomware selbst betrifft, so zeigt die Erkennungsansicht die Anzahl der betroffenen Dateien sowie die Namen der Freigaben an. Der Hinweis ransomware wird ebenfalls angegeben, da er helfen kann, bestimmte Familien von malware anhand ihres Namens zu identifizieren:

Mit Recall erweiterten Ansicht können wir deutlich sehen, dass zum Zeitpunkt des Angriffs einige externe Sitzungen gestartet wurden:

Bericht nach einem Vorfall: 5 Schritte zur Identifizierung eines tatsächlichen Angriffs auf Maze Ransomware

Nachfolgend finden Sie eine Zusammenfassung eines tatsächlichen Berichts nach einem Vorfall, der die Schritte aufzeigt, die unternommen wurden, um die Frühindikatoren eines Angriffs auf ransomware zu erkennen und die Verschlüsselung von Netzwerk-Dateifreigaben zu verhindern.

Vectra wurde ermächtigt, diesen Bericht nach einem Vorfall zu veröffentlichen, wobei die Anonymität und der Schutz der privaten Daten des Kunden gewährleistet sind. Normalerweise wird diese Art von Bericht nur für interne Analysen vertraulich behandelt.

- Innerhalb des kompromittierten Netzwerks entdeckte das Analystenteam von Vectra Consulting am ersten Tag - eine Woche vor der beabsichtigten Detonation von ransomware - unverkennbare Aufklärungs- und Seitwärtsbewegungs-Angriffsverhaltensweisen. Diese Phasen des Angriffslebenszyklus deuteten darauf hin, dass der Angreifer nach kritischen Systemen suchte, die er kompromittieren konnte, bevor er die Netzwerkdateifreigaben verschlüsselte und Lösegeld verlangte.

- Vectra zeigte, dass die Scans von einer Vielzahl von Hosts stammten, und andere Scans standen im Zusammenhang mit Aktivitäten auf ransomware , da Netzwerkdateifreigaben aufgezählt wurden.

- Bei der Aufdeckung weiterer Beweise stellte Vectra fest, dass ein kompromittierter Host mit einer bekannten bösartigen IP-Adresse in der Ukraine kommunizierte, die mit Sodinokibi malware in Verbindung gebracht wurde.

- Externe Verbindungen wurden erfolgreich zu einer ukrainischen IP-Adresse mit einem Datentransfer von etwa 80 MB hergestellt.

- Die Anzahl der von Vectra identifizierten Entdeckungen war aufgrund der schieren Menge an Daten, die nach außen gesendet wurden, besorgniserregend.

Zusätzliche Informationen des Kunden brachten den Angriff mit Maze ransomware in Verbindung.

Sehen Sie sich diesen Bericht nach einem Vorfall der zeigt, wie wichtig die frühzeitige Erkennung von Cyberangriffen ist, um Schäden und katastrophale Datenverstöße abzuwenden. Es ist von entscheidender Bedeutung, mit Sicherheit und Präzision die Vorläufer von Bedrohungen zu erkennen, Vorfälle schnell zu untersuchen und sich mit den geeigneten Reaktionsmitteln auszustatten.

Erkennen und stoppen Sie ransomware mit Vectra AI

Ransomwareinsbesondere die von Maze entwickelte Art, entwickelt sich weiter. Bedrohungsakteure entwickeln nicht nur ihre Taktiken weiter, sondern schließen sich auch zusammen, wie wir bei der Zusammenarbeit von Maze mit LockBit und RagnarLocker gesehen haben. Dies bedeutet, dass für Unternehmen, die ihre kritischen Infrastrukturen schützen müssen, mehr denn je auf dem Spiel steht.

Um diesen Bedrohungen einen Schritt voraus zu sein, nutzt Vectra AI KI-gestützte Verhaltensanalysen, um raffinierte ransomware Gruppen und APT-Akteure (Advanced Persistent Threats ) zu erkennen.

Weitere Informationen darüber, wie Cyberkriminelle vorgehen und wie Vectra AI AI Ihre Umgebung schützen kann, finden Sie auf unseren Seiten über Bedrohungen und Bedrohungsakteure.

Um mit unseren Experten in Kontakt zu treten, können unsere Kunden mit den neu angekündigten Vectra-Services ihre Sicherheitsprozesse ausbauen und erhalten Zugang zu den sachkundigsten Mitarbeitern bei Vectra. Und wie immer, zögern Sie nicht, uns zu kontaktieren , um mehr zu erfahren oder eine Demo zu vereinbaren.