Der Übergang von On-prem zu Hybrid Cloud

Die Verwaltung Ihres sich ständig verändernden Netzwerks, insbesondere bei der Erweiterung auf eine cloud Umgebung, ist keine einfache Aufgabe. Es gibt keine Einheitslösung für die Sicherung Ihrer cloud Umgebung. Unsere Kunden haben drei Hauptthemen identifiziert, die sie zur cloud führen:

- Skalierung und Agilität

- Hohe Verfügbarkeit

- Integrierte Dienste

Die Vorteile von cloud sind zwar real und zahlreich, aber sie bringen auch zusätzliche Sicherheitsaspekte mit sich, die bei den ersten Implementierungen oft nicht berücksichtigt werden. In diesem Blog untersuchen wir bekannte Bedrohungen, die auf hybride cloud Umgebungen abzielen, und zeigen auf, wie Sie sie abfangen können, bevor sie zu einem Problem werden.

Zunehmende Bedrohungen im Hybridbereich Cloud

Beschleuniger 1: Die schnelle und einfache Einführung von cloud führt häufig zu Fehlern im Sicherheitsprozess.

In den meisten Unternehmen sind mehrere Teams an der Bereitstellung neuer Dienste beteiligt, die als ungewollte Sicherheitsnetze fungieren, bevor ein Dienst im Internet bereitgestellt wird, aber bei cloud ist das nicht unbedingt der Fall. Auch wenn sich die Bedrohungen für die Arbeitslasten von cloud nicht wirklich von denen unterscheiden, die ihre Verwandten vor Ort betreffen, bleiben die Fakten dieselben. Auf cloud ist es viel einfacher, Ressourcen bereitzustellen und Konfigurationen zu ändern. Obwohl alle Angriffe auch vor Ort möglich sind, braucht man auf cloud kaum mehr als eine E-Mail-Adresse und eine Kreditkarte, um seine Kronjuwelen bereitzustellen und preiszugeben. Wenn man die Automatisierung hinzufügt, kann dies in wenigen Minuten geschehen.

Beschleuniger 2: Seitliche Bewegung zwischen cloud und On-Premise

Für Zugriffs- und Verwaltungszwecke gibt es häufig Verbindungen zwischen cloud und On-Premise-Systemen. Das bedeutet, dass ein Verstoß gegen cloud oft zu einem Verstoß gegen On-Premise-Ressourcen führen kann, indem eine seitliche Bewegung erfolgt. In den meisten Fällen wird die seitliche Bewegung durch Site-to-Site-VPNs oder andere autorisierte Verbindungen erleichtert. Angreifer geben sich selten mit dem Zugang zufrieden, den sie sich durch die anfängliche Kompromittierung von Rechenzentrumsressourcen verschaffen können. Stattdessen werden sie versuchen, einen Einbruch auf Kernsysteme auszuweiten, in denen geschützte Daten gespeichert sind und die Kerninfrastruktur am stärksten beeinträchtigt werden kann.

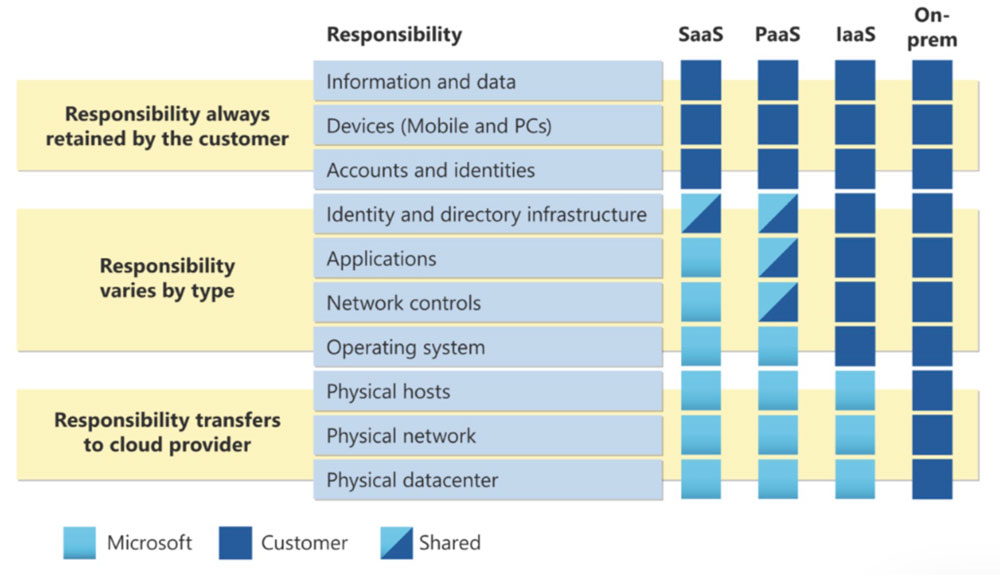

Accelerator 3: Hybrid cloud & die Versuche der geteilten Verantwortung

Ein weiterer Aspekt von cloud , der oft übersehen oder missverstanden wird, ist das Eigentums- und Verantwortungsmodell des cloud Anbieters gegenüber dem Kunden. Bei der Nutzung von cloud für Workloads (IAAS) sind Sie nach wie vor für die Sicherheit und Verwaltung Ihrer cloud Workloads verantwortlich, genau wie bei On-Prem.

Selbst wenn Sie Lösungen wie EC2 oder AWS Open Search nutzen, tragen Sie eine gewisse Verantwortung für die Sicherheit Ihrer Implementierung (PaaS).

Keine Sorge, jetzt ist nicht die Zeit, das Schiff zu verlassen mit Cloud

All diese Faktoren können ein Unternehmen davon abhalten, die Vorteile von cloud zu nutzen oder die Einführung zu erweitern. Doch cloud und hybride Bereitstellungen sind in der heutigen Arbeitswelt ein Muss. Anstatt zu versuchen, die Umstellung Ihres Unternehmens auf cloud zu verhindern oder zu behindern, sollten Sie Ihre moderateren Optionen in Betracht ziehen - für unsere Zwecke stellen wir im Folgenden Vectra AI Beispiele vor:

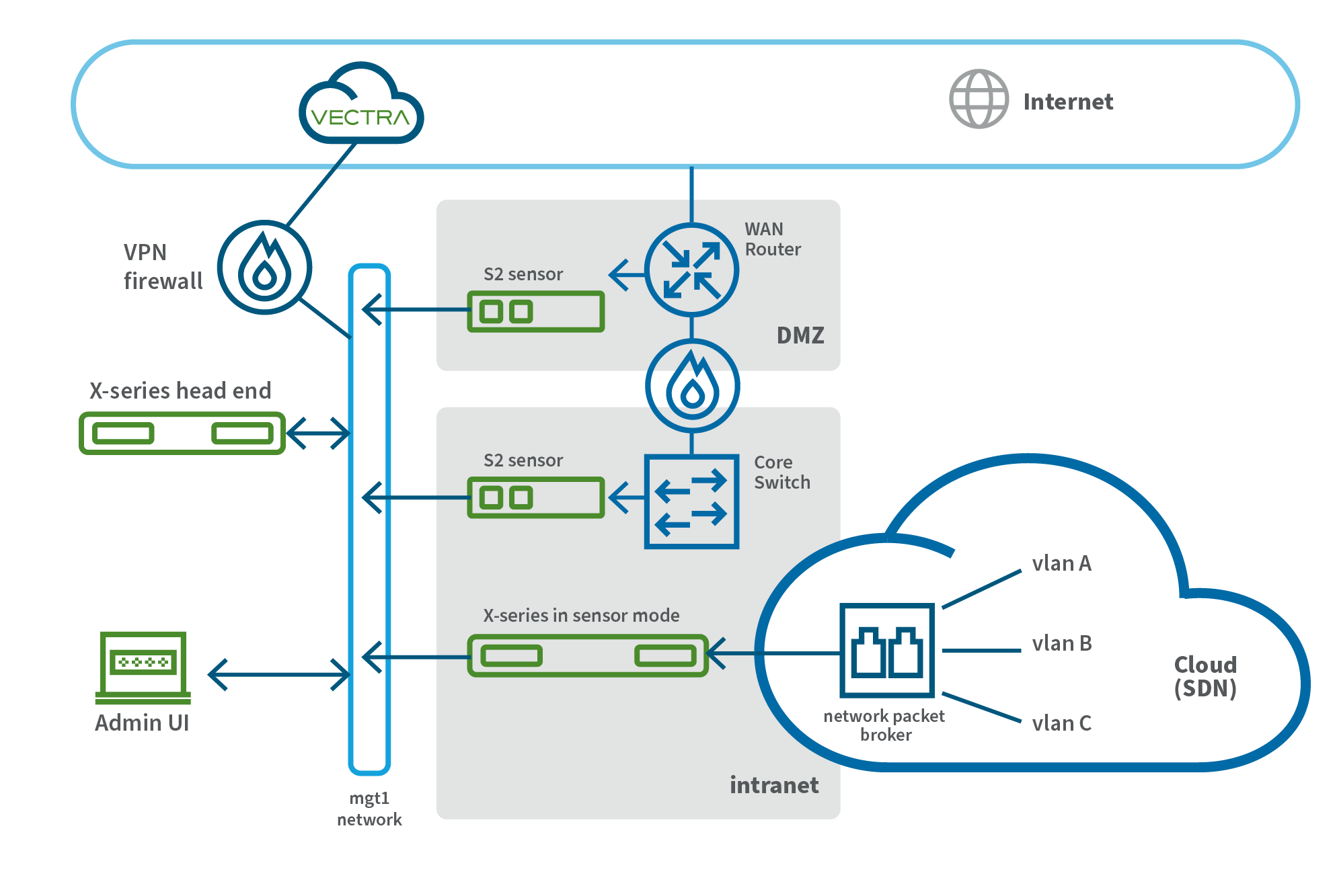

- Nahtlose Integration: Die Sensoren von Vectra cloud lassen sich nahtlos einbinden, um Ihre cloud Workloads vor Netzwerkbedrohungen, seitlichen Bewegungen und Eskalation zu schützen. Dies geschieht auf die gleiche Weise wie vor Ort, indem der vom Anbieter cloud bereitgestellte Netzwerkverkehr zu/von Ihren Workloads passiv überwacht wird. Erfahren Sie noch heute mehr über Vectra NDR.

- KI-Erkennung und Priorisierung der Spitzenklasse: Vectra nutzt die KI-gesteuerte Attack Signal Intelligence™ (ASI) zur Überwachung von Bedrohungen gegen cloud, SaaS-Infrastrukturen, Identitäten und On-Premises. Diese Funktion ist sofort einsatzbereit, ohne dass der Kunde selbst Erkennungen erstellen muss. ASI hilft SOC- und Sicherheitsteams dabei, die wichtigsten Hosts und Konten zusammenzufassen, zu kontextualisieren und zu priorisieren, so dass Sie jederzeit über verwertbare Informationen verfügen, um schnell reagieren zu können. Sehen Sie, was ASI für Sie tun kann.

- Einheitliche Erkennung von Bedrohungen: Vectra bietet eine einzige Benutzeroberfläche, um alle verschiedenen Bedrohungsvektoren miteinander zu verbinden. Dies ist wichtig, da Angreifer oft versuchen, von cloud auf On-Premise, SaaS auf On-Premise oder cloud auf cloud umzuschwenken. Daher ist es wichtig, diese Fähigkeit in einem System zu haben, das jeden Aspekt kennt. Erfahren Sie mehr über die TDR-Plattform von Vectra.

In unserem nächsten Blog werden wir untersuchen, wie Vectra zum Schutz von Multi-Cloud-Umgebungen beitragen kann, die neue Angriffsflächen und Herausforderungen bieten. Bleiben Sie dran!

Wollen Siemehr erfahren? Vereinbaren Sie noch heute einen Termin für eine Demo.