Da immer mehr Unternehmen die cloud nutzen, ziehen Cyberkriminelle schnell nach. Der IBM-Bericht "Cost of a Data Breach " ergab, dass 45 % aller Datenschutzverletzungen im Jahr 2022 auf cloud basieren und sich die durchschnittlichen Kosten einer Verletzung auf 5 Millionen US-Dollar belaufen.

Es ist nicht mehr eine Frage des "ob", sondern des "wann" Ihr Unternehmen mit einem Cyber-Angreifer konfrontiert wird. Da Angriffe unvermeidlich sind, ist die Wahl der richtigen Sicherheitstools von entscheidender Bedeutung, um wichtige SecOps-Kennzahlen wie die Zeit zur Erkennung, Untersuchung und Reaktion zu optimieren. Wir sind der Meinung, dass eine fortschrittliche CDR-Lösung (cloud detection and response) die Antwort ist.

Ausgeklügelte cloud Kompromisse - die neue Normalität

Viele cloud Sicherheitslücken und Angriffe machten im vergangenen Jahr Schlagzeilen, aber keiner war so bekannt wie der Angriff auf LastPass. Das Unternehmen für die Verwaltung von Passwörtern war Opfer einer Reihe von Angriffen auf seine hybride Bereitstellung, die zum Diebstahl sensibler Kundendaten von seinen cloud Speicherressourcen führten.

Was zunächst als teilweiser Zugriff auf ein einzelnes Entwicklerkonto gemeldet wurde, entpuppte sich bald als eine vollständige, durch gestohlene Zugangsdaten ausgelöste Exfiltration verschlüsselter Snapshots von LastPass' cloud Speicherressourcen für Kundenpasswörter. Die Snapshots können vom Angreifer potenziell mit roher Gewalt geknackt werden, um Passwortdaten zu knacken. Als die Sicherheitslücke zuerst gemeldet wurde, hieß es, dass wichtige Kundeninformationen wie Master-Passwörter, Daten und persönliche Informationen vollkommen sicher seien. Leider stellte sich dies als falsch heraus.

Im Sicherheitsbereich ist Vertrauen alles. Kompromisse dieses Ausmaßes führen zu negativer Presse, Verweis durch die Sicherheitsgemeinschaft und oft zu irreparablen Rufschäden.

Gestohlene Zugangsdaten - der bevorzugte Angriffsvektor für raffinierte Angreifer cloud

Wenn es um Sicherheit geht, sind die richtigen Leute und die richtigen Prozesse wichtig - aber die richtige Technologie kann den Unterschied ausmachen. Bei dem LastPass-Angriff wurde cloud mit gültigen, gestohlenen Anmeldedaten ausgenutzt. Das ist nicht überraschend. Heutzutage stammen die meisten raffinierten Angriffe im cloud von Angreifern, die phishing Kampagnen nutzen, um Anmeldedaten zu stehlen und sich als legitime Benutzer auszugeben. Leider lassen sich mit diesen Vektoren häufig gängige präventive Sicherheitstools umgehen, die ein Unternehmen möglicherweise bereits eingesetzt hat.

Nach der Kompromittierung können alle Aktionen, die von einem kompromittierten Konto aus durchgeführt werden, völlig legitim erscheinen. Genau das ist bei LastPass passiert. Ihr Kommuniqué spielt darauf an:

"Insbesondere war der Bedrohungsakteur in der Lage, gültige Anmeldeinformationen zu nutzen, die von einem leitenden DevOps-Ingenieur gestohlen wurden, um auf eine gemeinsam genutzte cloud-Speicherumgebung zuzugreifen, was es den Ermittlern zunächst schwer machte, zwischen den Aktivitäten des Bedrohungsakteurs und den laufenden legitimen Aktivitäten zu unterscheiden.

Die Beseitigung dieser hochentwickelten Bedrohungen, die von gestohlenen Zugangsdaten ausgehen, ist eine Herausforderung. Tatsächlich hat der Bericht von IBM Security herausgefunden, dass Angriffe, die von gestohlenen Zugangsdaten ausgehen, die längste durchschnittliche Zeit zum Erkennen (243 Tage) und die längste durchschnittliche Zeit zum Eindämmen (84 Tage) aller anfänglichen Vektoren bei einer Datenverletzung haben. In Anbetracht der Tatsache, dass die Kill-Chains in cloud im Vergleich zu On-Premise-Netzwerken sehr flach sind, benötigt ein gewiefter Angreifer mit gültigen Zugangsdaten nicht viel Zeit, um Kanäle für die Persistenz einzurichten und sich schnell vom anfänglichen Zugriff bis zu den Stadien der Auswirkungen zu bewegen.

Zum Schutz von cloud -Umgebungen müssen sich SOC-Teams unbedingt auf die Identifizierung von Sicherheitsvorfällen konzentrieren, bei denen diese gegnerischen Taktiken zum Einsatz kommen, die perfekt zu den Fähigkeiten eines CDR-Tools passen.

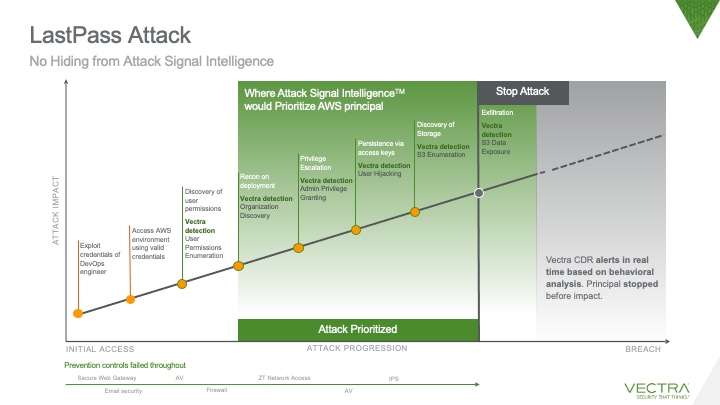

Auf der Grundlage einer detaillierten Analyse der Informationen, die in der LastPass-Mitteilung mitgeteilt wurden, hätte Vectra CDR zahlreiche bösartige Verhaltensweisen in der gesamten Kill Chain aufgedeckt und sie dem Konto des kompromittierten Entwicklers zugeordnet. Der Untersuchungs-Workflow hätte einen Überblick über alle während des Angriffsfensters durchgeführten Aktionen geliefert und es dem sprichwörtlichen SOC-Team ermöglicht, den Angreifer auszuschalten, bevor die Auswirkungen eintreten.

Die Bedeutung der Auswahl der richtigen Sicherheitstools kann gar nicht hoch genug eingeschätzt werden

Für Unternehmen ist die Einführung von cloud heute keine Option mehr, sondern eine Notwendigkeit. Die Vorteile von cloud sind vielfältig, aber die Kosten der Migration sind komplex. Diese Akzeptanz führt zu einem halsbrecherischen Wachstum der von den Anbietern von cloud angebotenen Funktionen. Ein Beispiel: AWS hat in den letzten 6 Jahren etwa 40 neue Dienste pro Jahr hinzugefügt!

Das Wachstum und die Akzeptanz der Dienste von cloud haben zu einer größeren und sich ständig verändernden Angriffsfläche geführt. Unternehmen, die sich in dieser dynamischen Landschaft bewegen, müssen sich nicht nur vor neuartigen Angriffen schützen, sondern auch vor bereits weit verbreiteten Bedrohungen wie der Offenlegung von Daten.

Um die Sicherheitshygiene aufrechtzuerhalten, sind SOC-Teams auf Sicherheitstools angewiesen. Heutzutage gibt es jedoch Hunderte von Anbietern, die unterschiedliche Tooling-Optionen anbieten, was SOC-Teams überfordern kann. Angesichts der vielen Fachausdrücke, die verbreitet werden, kann es schwierig sein, die Funktionen der verschiedenen Anbieter von Sicherheitstools cloud zu verstehen. Darüber hinaus kann der Einsatz dieser Tools mühsam sein und führt oft zu unbeabsichtigten blinden Flecken in der Sicherheitslage des Unternehmens.

Warum die CDR-Lösung von Vectra unerlässlich ist, um fortgeschrittene Angriffe zu stoppen cloud

Während präventive Tools einen guten Überblick über cloud Ressourcen, Fehlkonfigurationen und nicht konforme Einstellungen bieten, sind sie nicht in der Lage, neue Angriffsvektoren zu erkennen. Genau diese Bedrohungsvektoren sollten Anlass zur Sorge geben. Tatsächlich machten im Jahr 2022 phishing und gestohlene Anmeldeinformationen etwa 35 % aller Datenschutzverletzungenaus, deutlich mehr als diejenigen, die auf cloud Fehlkonfigurationen zurückzuführen sind (~15 %). Wenn man sich allein auf Präventions- und Sicherheitstools verlässt, bleiben zwangsläufig blinde Flecken in einer Einrichtung zurück, die sie anfällig für clevere Angreifer machen.

Angetrieben von Vectra Attack Signal IntelligenceTM überwacht Vectra CDR alle Aktionen in einer cloud Umgebung und zeigt verdächtige Verhaltensweisen in Echtzeit auf. Es nutzt KI, um über ereignisbasierte oder einfache Baseline-Anomalien hinauszugehen und konzentriert sich stattdessen auf Verhaltensweisen - die TTPs, die allen Angriffen zugrunde liegen. Die daraus resultierende Klarheit der Signale ermöglicht es Vectra, ausgeklügelte, mehrstufige Angriffe sofort aufzudecken, so dass SecOps-Teams schnell Prioritäten setzen, Untersuchungen durchführen und auf die dringendsten Bedrohungen reagieren können. Ganz gleich, ob es sich um einen bestehenden Benutzer handelt, der sich verdächtig verhält, oder um eine externe Entität mit kompromittierten Anmeldeinformationen, die innerhalb Ihrer AWS-Umgebung agiert, Attack Signal Intelligence kann verdächtige Aktionen von legitimen Aktivitäten unterscheiden.

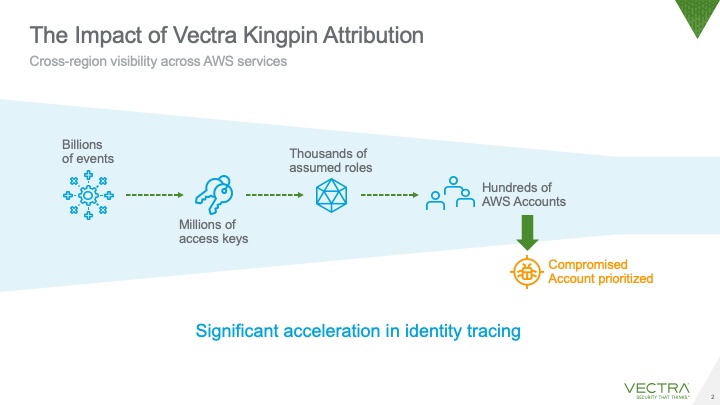

Ein zentraler Grundsatz von Vectra CDR ist außerdem die KI-gesteuerte Attribution. Alle beobachteten Verhaltensweisen werden mit den handelnden Personen in Verbindung gebracht, auch wenn diese über Ketten von temporären Berechtigungsnachweisen (Rollen) agieren. Vectra CDR bietet außerdem Funktionen zur Untersuchung dieser Principals (einschließlich der Möglichkeit, Rohprotokolle abzufragen) und zur Einrichtung von Reaktionsworkflows, mit denen das SOC verdächtige Principals schnell isolieren und Angreifer stoppen kann.

Wenn es um dynamische cloud Umgebungen geht, ist es unerlässlich, die richtigen Detektiv-Tools einzusetzen, um eine umfassende Abdeckung innerhalb der Grenzen Ihrer cloud Bereitstellung zu gewährleisten. Unabhängig davon, wo Sie sich auf Ihrer cloud Reise befinden, lässt sich eine CDR-Lösung in wenigen Minuten einrichten und versetzt die SecOps in die Lage, schnell nach fortschrittlichen Bedrohungen zu suchen. In einer Welt, in der Sicherheitsverletzungen die neue Normalität sind, sollte diese Lösung ein unverzichtbarer Bestandteil des Arsenals Ihres SOC-Teams sein.

Sehen Sie noch heute, wie es funktioniert! Fordern Sie eine kostenlose Demo von Vectra CDR an.