Forschungsbericht

Forschungsbericht der Security Leaders: Fit für den Zweck oder hinter der Kurve?

Der Geist ist aus der Flasche. Experten glauben, dass die COVID-19-Pandemie viele Unternehmen über einen "technologischen Wendepunkt" gebracht hat, der die Digitalisierung um mehrere Jahre beschleunigte.

Die wichtigsten Punkte dieses Papiers:

- 83 % der Befragten sind der Meinung, dass herkömmliche Methoden nicht vor modernen Bedrohungen schützen und dass wir das Spiel ändern müssen, wenn es um den Umgang mit Angreifern geht.

- 79 % der Sicherheitsentscheider haben Tools gekauft, die nicht hielten, was sie versprachen, und geben als Gründe schlechte Integration, fehlende Erkennung moderner Angriffe und mangelnde Transparenz an.

- 72 % sind der Meinung, dass ihre Daten missbraucht worden sein könnten, ohne davon zu wissen - ein Drittel (43 %) hält dies für "wahrscheinlich".

- 87 % der Befragten geben an, dass die jüngsten öffentlichkeitswirksamen Angriffe dazu geführt haben, dass der Vorstand beginnt, sich mit dem Thema Cybersicherheit zu befassen.

Sprache zum Herunterladen auswählen

Zugang

Forschungsbericht

Fit für den Zweck oder hinter der Kurve?

Aufdecken, wie Unternehmen heute komplexe, moderne Cyber-Bedrohungen bewältigen

Kurzfassung

Der Geist ist aus der Flasche. Experten glauben, dass viele Unternehmen im Laufe des Jahres 2020 einen "technologischen Wendepunkt" überschritten haben, der die Digitalisierung um mehrere Jahre beschleunigt hat. Die Unternehmen werden sich für immer zum Positiven verändern. Aber es gibt auch eine schlechte Nachricht. Dieselbe digitale Transformation, die Innovationen vorantreibt, erweitert auch die Angriffsfläche. Von der rasanten Verbreitung von cloud bis hin zur zunehmenden Einführung von Mikrodiensten, DevOps und APIs eröffnen sich für Bedrohungsakteure neue Möglichkeiten, die sie ausnutzen können. Und sie tun dies wie nie zuvor.

Der gleiche digitale Wandel, der die Innovation vorantreibt, erweitert auch die Angriffsfläche.

Gekaperte Microsoft 365-Konten sind mittlerweile der größte einzelne Sicherheitsbedrohungsvektor auf cloud, mit einem Anstieg der kompromittierten Anmeldedaten um 98 % zwischen 2018 und 2020. Es gibt zahlreiche blinde Flecken in den Infrastrukturumgebungen von cloud , die oft falsch konfiguriert sind und noch mehr Möglichkeiten für Bedrohungsakteure bieten. Hinzu kommt, dass ransomware im Jahr 2020 im Vergleich zum Vorjahr um 150 % ansteigen wird, wobei sich die durchschnittliche Erpressungssumme verdoppelt.

Das ist wichtig, denn Datenschutzverletzungen haben das Potenzial, weitreichende Schäden zu verursachen. Sie können den Betrieb unterbrechen, die Lieferketten schädigen, das Vertrauen der Kunden zerstören und Unternehmen zu Geldstrafen verpflichten. Und Cyberangriffe kosten heutzutage viel Geld: Der Durchschnittswert pro Vorfall liegt bei schätzungsweise 4,2 Mio. $ (3 Mio. £). Ransomware Angriffe, die zu gestohlenen Daten und langwierigen Betriebsausfällen führen, können ein Vielfaches davon kosten. Einige Unternehmen haben Verluste in zweistelliger Millionenhöhe gemeldet. Es überrascht nicht, dass Cybersicherheit heute ein Thema auf Vorstandsebene ist.

Zum Leidwesen der CISOs sind die alten Methoden zur Abwehr von Angriffen nicht mehr so effektiv. Ob durch die Ausnutzung von Systemen, phishing, die Verwendung gestohlener Konten oder die Umgehung der Multi-Faktor-Authentifizierung (MFA) - es gibt immer einen Weg hinein. Und wenn sie erst einmal drin sind, sind Cyber-Kriminelle Meister darin, sich zu verstecken - sie sind ständig innovativ, so dass die Cybersicherheit ständig weiterentwickelt werden muss, um mitzuhalten.

Um mehr darüber zu erfahren, wie Sicherheitsverantwortliche mit diesen dynamischen Bedrohungen umgehen, hat Vectra Sapio Research beauftragt, 1800 IT-Sicherheitsentscheider in Unternehmen mit mehr als 1.000 Mitarbeitern in Frankreich, Italien, Spanien, Deutschland, Schweden, Saudi-Arabien und den USA sowie mehr als 500 Mitarbeiter in den Niederlanden, Australien und Neuseeland zu befragen.

Ransomware Angriffe, die zu gestohlenen Daten und langwierigen Betriebsausfällen führen, können ein Vielfaches der geschätzten 4,2 Millionen Dollar (3 Millionen Pfund) kosten.

In diesem Bericht werden wir das aufzeigen:

- Es ist an der Zeit, das Spiel zu ändern, wenn es um den Umgang mit Angreifern geht. Die Sicherheitsbranche hält mit den Taktiken, Techniken und Verfahren (TTPs) der Cyberkriminalität nicht Schritt, was den Schutz vor modernen Bedrohungen schwieriger denn je macht.

- Veraltetes, "präventionsorientiertes" Denken gefährdet Unternehmen. Veraltete Werkzeuge und Denkweisen sind ein Hindernis in der neuen Bedrohungslandschaft. Dennoch investieren viele Unternehmen weiterhin zu viel in zum Scheitern verurteilte Präventionsstrategien, die im Stillen scheitern und sie anfällig für Angriffe machen.

- Sicherheitsverantwortliche müssen den Vorstand aufklären. Der Vorstand ist sich der Risiken bewusst, die von Cyberangriffen ausgehen, aber er ist nicht der Experte. Sicherheitsverantwortliche müssen effektivere Wege finden, um Risiken zu kommunizieren und darüber aufzuklären, wie man sie am besten eindämmen kann.

- Die Regulierungsbehörden unterstützen die Bemühungen um die Cybersicherheit. Führende Sicherheitsexperten sind zuversichtlich, dass die Regulierungsbehörden wirksame Gesetze erlassen, aber letztendlich haben Sie mit einer Hacker-Mentalität und einer schnellen Erkennung und Reaktion die besten Chancen.

Wichtigste Statistiken:

- 83 % der Befragten sind der Meinung, dass herkömmliche Methoden nicht vor modernen Bedrohungen schützen und dass wir das Spiel ändern müssen, wenn es um den Umgang mit Angreifern geht.

- 79 % der Sicherheitsentscheider haben Tools gekauft, die nicht das hielten, was sie versprachen - als Gründe werden mangelhafte Integration, fehlende Erkennung moderner Angriffe und mangelnde Transparenz genannt.

- 72 % denken, dass sie möglicherweise verletzt wurden und nichts davon wissen - 43 % halten dies für "wahrscheinlich".

- 87 % der Befragten geben an, dass die jüngsten öffentlichkeitswirksamen Angriffe dazu geführt haben, dass die Geschäftsleitung beginnt, das Thema Cybersicherheit richtig zu beachten.

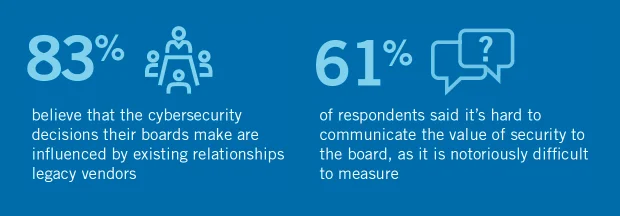

- 83 % der Befragten geben an, dass die Sicherheitsentscheidungen des Vorstands durch bestehende Beziehungen zu bestehenden Sicherheits- und IT-Anbietern beeinflusst werden.

Die digitale Transformation treibt den Wandel mit immer größerer Geschwindigkeit voran. Doch nicht nur die Unternehmen sind innovativ. Cyberkriminelle tun es auch. Da sich die Bedrohungslandschaft weiterentwickelt, sind herkömmliche Verteidigungsmaßnahmen zunehmend unwirksam. Unternehmen brauchen moderne Tools, die die blinden Flecken ausleuchten und für Transparenz sorgen - von cloud bis vor Ort. Sie brauchen Sicherheitsverantwortliche, die die Sprache der Geschäftsrisiken sprechen können. Vorstände, die bereit sind, zuzuhören. Und eine Technologiestrategie, die auf dem Verständnis basiert, dass es nicht darauf ankommt, ob, sondern wann" sie verletzt werden. Tim Wade, Stellvertretender CTO, Vectra AI

Es ist an der Zeit, die Spielregeln für den Umgang mit Angreifern zu ändern

Das anhaltende Wettrüsten im Bereich der Cybersicherheit erfordert von beiden Seiten ständige Innovation. Eine Wirtschaft der Cyberkriminalität, die jährlich Billionenbeträge umsetzt, bietet ein fruchtbares Umfeld für die Entwicklung und Verbreitung neuer TTPs. Wie geht die Branche also mit der Herausforderung um, sich gegen dieses ständig wechselnde Ziel zu verteidigen?

Viele der Befragten waren der Meinung, dass die Branche ins Hintertreffen geraten ist. Mehr als acht von zehn Befragten (83 %) räumten zu Recht ein, dass veraltete Ansätze keinen Schutz vor modernen Bedrohungen bieten und dass wir "das Spiel ändern müssen, wenn es um den Umgang mit Angreifern geht". Dies spiegelt sich auch in der Tatsache wider, dass 71 % der Meinung sind, dass Cyber-Kriminelle die aktuellen Tools überholen und dass die Sicherheitsinnovationen um Jahre hinter denen der Hacker zurückbleiben. Weitere 71 % sind der Meinung, dass die Sicherheitsrichtlinien, -maßnahmen und -tools nicht mit den TTPs der Bedrohungsakteure Schritt halten können.

Es überrascht vielleicht nicht, dass mehr als drei Viertel (79 %) der Sicherheitsverantwortlichen angaben, sie hätten Tools gekauft, die nicht hielten, was sie versprachen, wobei die Erkennung moderner Angriffe, die Verhinderung von Bedrohungen auf niedriger Ebene und die schlechte Integration mit anderen Tools als Hauptgründe genannt wurden.

Die drei wichtigsten Gründe, warum Sicherheitstools nicht halten, was sie versprechen:

- Versäumnis, moderne Angriffe zu erkennen

- Verhinderte nur Bedrohungen auf niedriger Ebene

- Schlechte Integration mit anderen Tools

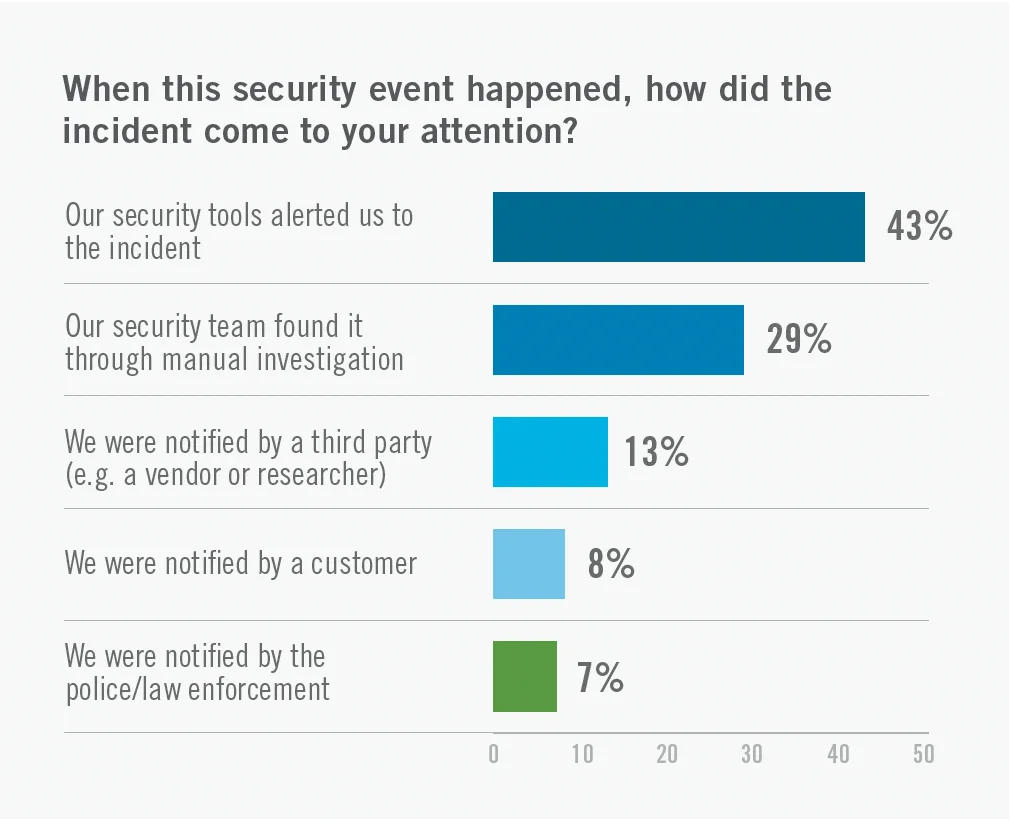

Trotz dieser Herausforderungen sind Fortschritte zu verzeichnen. Von den 74 % der Befragten, die ein Ereignis erlebten, das eine umfangreiche Reaktion auf einen Zwischenfall erforderte, wurden 43 % von ihren Sicherheitswerkzeugen auf das Problem aufmerksam gemacht. Dies ist eine positive Entwicklung. Im Jahr 2015 zeigte eine Untersuchung, dass 70 % der Sicherheitsverletzungen von Dritten entdeckt wurden. Die Erkennungs- und Reaktionstools werden also immer besser. Aber es stimmt auch, dass das, was gestern funktioniert hat, heute nicht mehr gilt.

Die Bedrohungslandschaft ist dynamisch und unbeständig, so dass es richtig ist, sich auf die Annahme einer Sicherheitslücke einzustellen. Einen vollständigen Schutz gibt es nicht. Wenn ein entschlossener Bedrohungsakteur heute in Ihr Netzwerk eindringen will, wird er das in der Regel auch tun. Es gibt einfach zu viele Angriffsvektoren, die sie nutzen können, und zu viele potenziell unverwaltete und unzureichend geschützte Ressourcen, die sie angreifen können. Sie profitieren von den Fortschritten bei malware, den automatisierten Toolsets und den "As-a-Service"-Modellen, die selbst technischen Neulingen die Tür geöffnet haben. Deshalb ist es so wichtig, nach Angreifern zu jagen, die sich in Ihren Netzwerken verstecken, um die Nadel im Heuhaufen zu finden". Tim Wade, stellvertretender CTO, Vectra AI

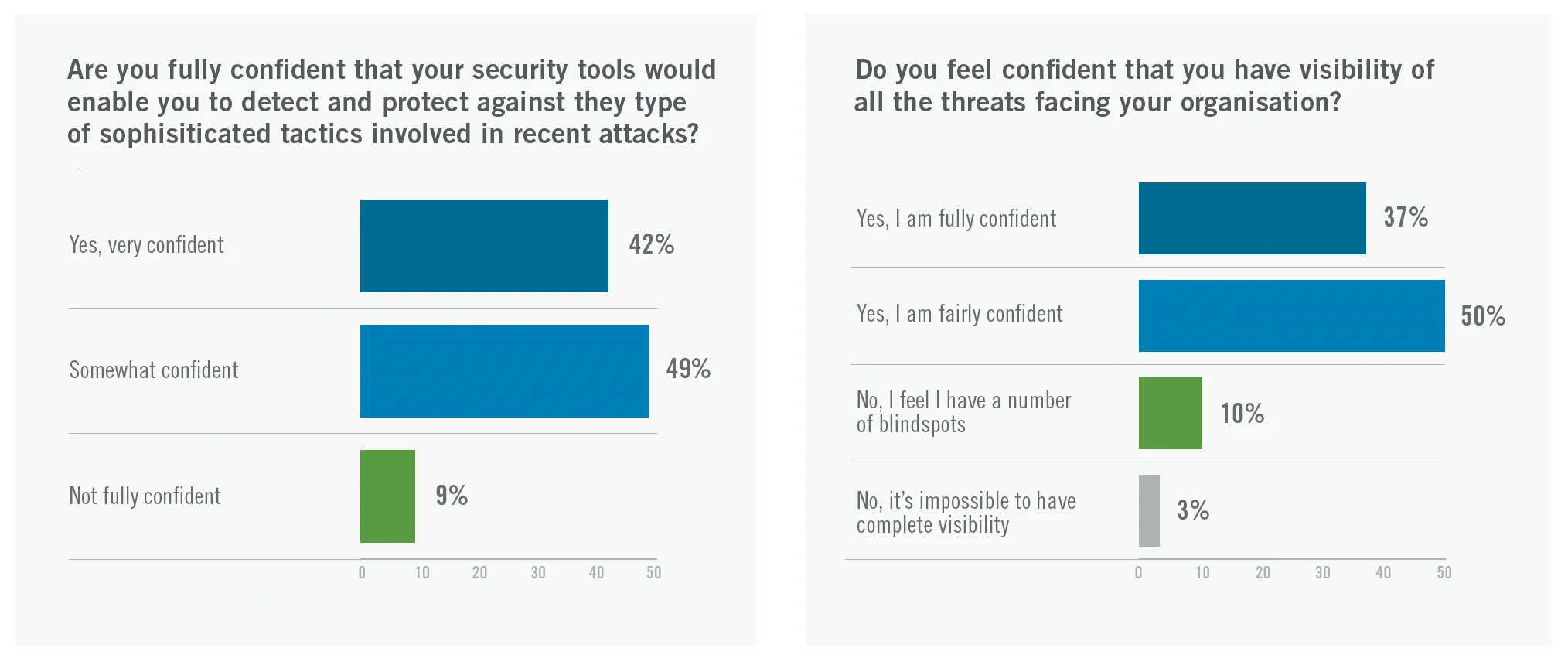

Darüber hinaus gaben mehr als zwei Fünftel (42 %) der Befragten an, dass sie sehr zuversichtlich sind, dass ihr Tool-Portfolio die Arten von Bedrohungen, die bei den Angriffen von Kaseya, SolarWinds und JBS eingesetzt wurden, erkennen und sie davor schützen kann. Weitere 37 % gaben an, dass sie voll und ganz davon überzeugt sind, dass sie alle Bedrohungen, denen ihr Unternehmen ausgesetzt ist, erkennen können.

Veraltetes "präventionsorientiertes" Denken gefährdet Organisationen

In jüngster Zeit wurden Fortschritte bei den Angriffsmethoden gemacht, die es Angreifern ermöglichen, Präventionstechnologien - wie z. B. die Multi-Faktor-Authentifizierung - relativ einfach zu umgehen. Dennoch überwiegt nach wie vor das alte "präventionszentrierte" Denken. Obwohl Unternehmen weiterhin präventive Maßnahmen wie die Aktivierung von MFA ergreifen sollten, reichen diese allein nicht aus.

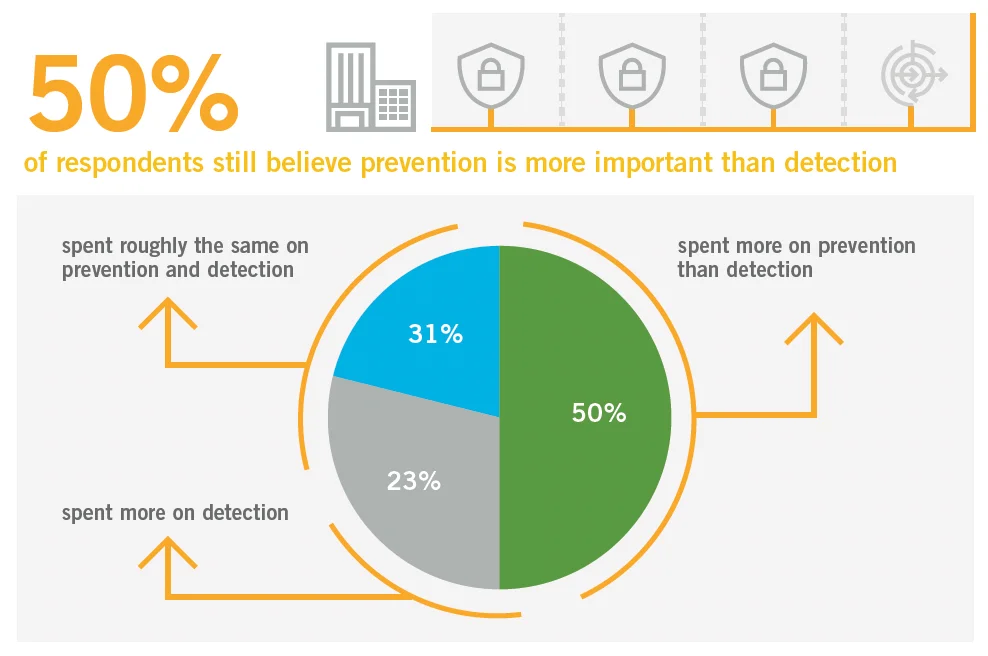

Nach wie vor herrscht die Meinung vor, dass das Unternehmen bereits verloren hat, wenn es einem Hacker gelingt, sich Zugang zu einem Unternehmensnetz zu verschaffen. Infolgedessen gaben 50 % an, dass sie mehr für die Prävention als für die Erkennung ausgeben, während nur ein Fünftel (22 %) mehr für die Erkennung ausgibt und weniger als ein Drittel (29 %) ungefähr gleich viel.

Dies ist ein typisches Beispiel für ein potenziell schädliches Denken in alten Mustern. Eine zu 100 % erfolgreiche Präventionsstrategie ist in der heutigen Bedrohungslandschaft fast unmöglich. Cyber-Kriminelle haben einfach zu viele Möglichkeiten, sich Zugang zu verschaffen: von der Ausnutzung von Schwachstellen bis hin zum Social Engineering. Die Verwendung gestohlener oder mit Gewalt erzwungener Anmeldedaten und die einfache Umgehung von MFA bedeuten, dass sie möglicherweise nicht einmal einen Antimalware Alarm auslösen. Sind sie erst einmal im Netzwerk, können sie legitime Tools und Techniken nutzen, um im Verborgenen zu bleiben.

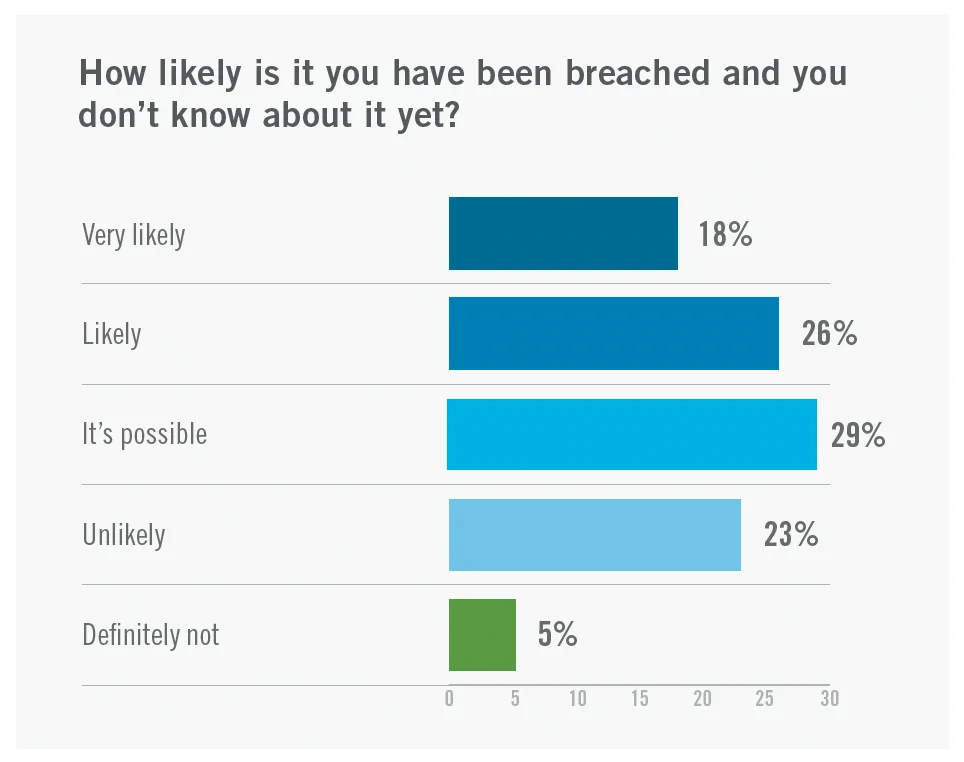

Die meisten Befragten sind sich jedoch darüber im Klaren, dass Prävention nicht zu 100 % wirksam sein kann. Mehr als zwei Drittel (72 %) der Befragten sind der Meinung, dass es zu einem Einbruch gekommen sein könnte, ohne dass sie davon wissen - 43 % davon halten dies für wahrscheinlich. Darüber hinaus gaben 62 % der Befragten an, dass sie der Meinung sind, dass herkömmliche Sicherheitsmaßnahmen obsolet werden, da Hacker Zugang zu solchen Tools haben und daher Wege finden können, sie zu umgehen. Dies deutet darauf hin, dass sich ein wichtiges Umdenken vollzieht.

Sicherheitsverantwortliche müssen den Vorstand über moderne Bedrohungen aufklären

Es ist nicht nur das veraltete Denken in den Sicherheitsabteilungen, das die Teams für potenzielle Risiken anfällig macht. Traditionelle Denkweisen von oben nach unten und die Unternehmenskultur können ebenfalls negative Auswirkungen haben. 83 % der Befragten glauben, dass die Entscheidungen ihrer Vorstände im Bereich Cybersicherheit durch bestehende Beziehungen zu alten Anbietern beeinflusst werden. Mehr als die Hälfte (54 %) gab an, dass der Vorstand bei Sicherheitsdiskussionen ein Jahrzehnt im Rückstand ist.

Traditionelle Top-Down-Denkweisen und die Unternehmenskultur können sich ebenfalls negativ auswirken.

Dies unterstreicht die dringende Notwendigkeit für die Sicherheitsteams, den Vorstand über die neuen Bedrohungen, mit denen das Unternehmen konfrontiert ist, und die wirksamsten Abwehrstrategien aufzuklären. Dies könnte jedoch eine Herausforderung sein. Fast zwei Drittel (61 %) der Befragten gaben an, dass es schwierig ist, dem Vorstand den Wert der Sicherheit zu vermitteln, da er bekanntermaßen schwer zu messen ist. Dies deutet darauf hin, dass die Kommunikation zwischen dem Vorstand und den Sicherheitsteams weiterhin eine Herausforderung darstellt.

Mehr als die Hälfte (54 %) ist der Meinung, dass der Vorstand bei Sicherheitsdiskussionen ein Jahrzehnt im Rückstand ist.

Es stimmt zwar, dass es nicht immer einfach ist, den Wert der Sicherheit zu kommunizieren und zu messen, aber es ist möglich, bestimmte Sicherheitsfunktionen zu messen. Um dies auf die effektivste Art und Weise zu tun, müssen Sicherheitsverantwortliche stets darauf achten, ihre Messgrößen mit den Unternehmenszielen abzustimmen und auf eine risikobasierte Art und Weise zu quantifizieren, die Anklang findet. Andernfalls werden wahrscheinlich wichtige Mittel für neue Technologien vom Vorstand nicht freigegeben.

Es gibt jedoch Anzeichen dafür, dass sich die Dinge dank der zunehmenden Medienpräsenz ändern könnten. Rund 87 % der Befragten gaben an, dass die jüngsten öffentlichkeitswirksamen Angriffe dazu geführt haben, dass der Vorstand beginnt, das Thema Cybersicherheit angemessen zu berücksichtigen.

92 % der Befragten sind dankbar für die Beratung durch diese Organisationen, die ihnen helfen, die guten von den weniger guten Anbietern zu unterscheiden.

Glücklicherweise erweist sich das Fachwissen von Vertriebspartnern als unschätzbar wertvoll, wenn es darum geht, den negativen Auswirkungen der veralteten Einstellung des Vorstands entgegenzuwirken. Etwa 92 % der Befragten sind dankbar für die Beratung durch diese Organisationen, die ihnen helfen, die guten von den weniger guten Anbietern zu unterscheiden. Vertriebsorganisationen bieten den Kunden neue Möglichkeiten, verschiedene Arten von Technologien zu erkunden, indem sie ihre Geschäftsbeziehungen nutzen, um frühe Demos und Proof-of-Concept-Tests zu arrangieren. Ihre Teams sind in der Regel gut ausgebildet und hoch motiviert und bringen in einer Zeit, in der die unternehmensinternen Cybersicherheitsteams mit dem Fachkräftemangel zu kämpfen haben, zusätzliches Fachwissen mit.

Trotz komplexer Gesetzgebung sind die Regulierungsbehörden auf dem richtigen Weg

Je nach Art der Organisation, für die sie arbeiten, kann die Rolle eines Cybersicherheitsexperten durch eine komplexe Reihe sich überschneidender regulatorischer und gesetzlicher Vorgaben stark beeinflusst werden. Nach Angaben der Konferenz der Vereinten Nationen für Handel und Entwicklung (UNCTAD) haben 156 Länder (80 %) irgendeine Form von Cybersicherheitsgesetzen erlassen. Da es jedoch derzeit keine übergreifenden internationalen Gesetze gibt, müssen sich Sicherheitsexperten an unterschiedliche Regeln und Vorschriften in verschiedenen Regionen halten, was die weltweite Einhaltung zu einer gewaltigen Aufgabe macht.

Vor kurzem hat die Allgemeine Datenschutzverordnung der EU (GDPR) den Einsatz für Datenschutzverletzungen erheblich erhöht, indem sie potenziell astronomische Geldstrafen für fehlbare Unternehmen vorsieht. Und die EU-Richtlinie zur Netz- und Informationssicherheit (NIS), die derzeit überarbeitet wird, legt neue Mindestanforderungen für "Betreiber wesentlicher Dienste" in verschiedenen Sektoren fest. Obwohl die GDPR auf die EU ausgerichtet ist, wurde sie insbesondere eingeführt, um die Daten von EU-Bürgern und -Einwohnern zu schützen, wo auch immer sie gespeichert sind - was bedeutet, dass sie globale Auswirkungen auf internationale Organisationen hat.

Allerdings gibt es weltweit eine breite Unterstützung für Regulierungsbehörden und Gesetzgeber im Bereich der Cybersicherheit. Mehr als drei Viertel (76 %) glauben, dass die Regulierungsbehörden ein ausreichendes Verständnis für das Leben "an der Front" haben, um Gesetze für Cybersicherheitsexperten zu schreiben. Weitere 65 % sind der Meinung, dass die Gesetzgeber als Experten gut gerüstet sind, um Entscheidungen über Vorschriften zur Cybersicherheit zu treffen. Der Konsens scheint also zu sein, dass, obwohl die Umsetzung und Befolgung von Cybersicherheitsgesetzen eine Herausforderung darstellt, derzeit die besten Leute da sind, um diese Entscheidungen zu treffen.

Die Mehrheit der Befragten in den meisten Ländern hatte die spezifischen regionalen Anleitungen gelesen, nach denen wir sie gefragt hatten. Dies deutet darauf hin, dass diese Anleitungen für viele Cybersicherheitsexperten alles bieten, was sie zur Verbesserung der Erkennung von und Reaktion auf Bedrohungen benötigen. 57 % stimmten zu, dass "die Befolgung dieser Leitlinien uns vor den meisten Bedrohungen schützen wird", während mehr als die Hälfte auch zustimmte, dass sie "zur Förderung bewährter Praktiken beitragen" und "uns vor modernen Bedrohungen schützen" (beide 55 %).

Schlussfolgerung

Veraltete, auf Vorbeugung ausgerichtete Sicherheitsansätze verschaffen Angreifern einen Vorteil im Umgang mit komplexen, modernen Bedrohungen. Es gibt keine Patentrezepte für die Sicherheit. Alles ist fehleranfällig. Angreifer haben Zugang zu Werkzeugen. Sie können testen und sehen, was sie durchdringen können und was nicht. Am Ende werden sie Erfolg haben. Als Branche müssen wir uns auf die Entwicklung von Programmen konzentrieren, die auf Widerstandsfähigkeit basieren.

Resilienz muss mit der richtigen Einstellung beginnen. Gehen Sie von einem Einbruch aus. Die globale Mehrheit der Cybersicherheitsexperten, die glauben, dass sie bereits Opfer eines Einbruchs geworden sind, ohne es zu wissen, ist auf dem richtigen Weg. Sie können sich einfach nicht mehr auf veraltete, auf Vorbeugung basierende Tools und überholte Vorgaben der Geschäftsleitung verlassen.

Indem sie diese Entwicklung in der Strategie akzeptieren, können CISOs jedoch die richtigen Bedingungen für ein effektives Cyber-Risikomanagement schaffen. Die Einsicht, dass Bedrohungen unter dem Radar durchschlüpfen können, ist nicht gleichbedeutend mit dem Eingeständnis einer Niederlage - ganz im Gegenteil. Der neue Ansatz sollte darin bestehen, alles zu tun, um Hacker am Eindringen zu hindern, aber auch über die nötigen Werkzeuge zu verfügen, um verdächtiges Verhalten zu erkennen, wenn sie doch durchs Netz schlüpfen. Auf diese Weise können Organisationen weltweit Vorfälle erkennen und eindämmen, bevor sie sich zu etwas Ernsthafterem entwickeln können.

Alles kann eingedämmt werden, bis ein Angreifer sein Ziel erreicht hat. Aber die Spezialisten können nicht in einem Vakuum arbeiten. Sie brauchen die richtigen Tools, um die Produktivität der Analysten zu maximieren und die Nadel im Heuhaufen der Nadeln zu finden.

Wie Vectra helfen kann

Unsere führende Plattform zur Erkennung von und Reaktion auf Bedrohungen hilft Unternehmen, nicht in die Schlagzeilen zu geraten, indem sie Angreifer aufspürt und stört, bevor sie Schaden anrichten können. Wie machen wir das? Durch einen KI-gesteuerten cloud sicherheitsorientierten Ansatz, der die Teams des Security Operations Centre (SOC) unterstützt, indem er ihnen ermöglicht, Ereignisse auf der Grundlage genauer Bedrohungsbewertungen zu priorisieren.

Die Vectra AI-gesteuerte Plattform beschleunigt die Erkennung und Untersuchung von Bedrohungen, indem sie intelligente ML-Algorithmen einsetzt, um die von ihr gesammelten und gespeicherten cloud und Netzwerk-Metadaten mit dem richtigen Kontext anzureichern. Dieser Kontext ermöglicht es den SOC-Analysten, bekannte und unbekannte Bedrohungen in Echtzeit zu erkennen, zu verfolgen und zu untersuchen. Das Ergebnis? Proaktive Sicherheit, die es Ihrem Unternehmen ermöglicht, das Beste aus Mensch und Maschine zu nutzen, um Cyberrisiken zu minimieren. Es erwartet Sie eine sicherere und geschütztere digitale Welt.