Forschungsbericht

2023 Stand der Erkennung von Bedrohungen

Der umfassende Bericht "2023 State of Threat Detection" zeigt, dass Security Operations Center (SOC)-Teams vor einer gewaltigen Herausforderung stehen. Der Bericht, der auf einer globalen Studie von 2.000 SOC-Analysten basiert, zeigt eine Landschaft, in der Cyberangriffe nicht nur immer raffinierter und schneller werden, sondern aufgrund der schieren Menge an Warnmeldungen und der Komplexität der verfügbaren Technologie auch immer schwieriger zu bewältigen sind. Hier ein kleiner Einblick in die wichtigen Erkenntnisse, die Sie darin entdecken werden:

- Die Warnmeldungs-Lawine: SOC-Teams werden täglich mit durchschnittlich 4.484 Alarmen überschwemmt, von denen erstaunliche 67 % aufgrund von Ermüdungserscheinungen und der hohen Anzahl von Fehlalarmen ignoriert werden.

- Die Talentlücke: Mit einem Defizit von 3,4 Millionen Arbeitskräften im Bereich der Cybersicherheit befindet sich die Branche an einem Wendepunkt, der durch hohe Stress- und Burnout-Raten bei SOC-Analysten noch verschärft wird.

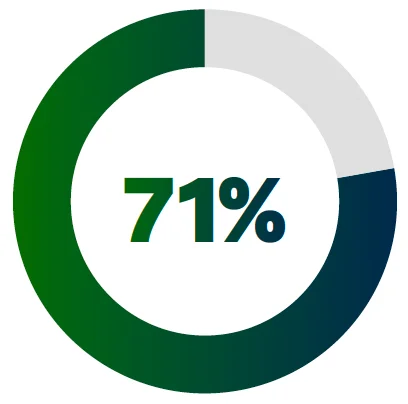

- Lückenhafte Sichtbarkeit: 71 % der Analysten sind der Meinung, dass ihr Unternehmen bereits ohne ihr Wissen kompromittiert worden sein könnte, was einen beunruhigenden Mangel an Transparenz und Vertrauen in die aktuellen Fähigkeiten zur Erkennung von Bedrohungen zeigt.

- Das Rätsel der Effektivität: Trotz der Herausforderungen halten die meisten Analysten ihre Instrumente für wirksam. Der Bericht zeigt jedoch eine Diskrepanz zwischen dieser Überzeugung und der Realität der zunehmenden blinden Flecken und der Überlastung mit Warnmeldungen.

- Die Kosten der Komplexität: Die finanziellen Auswirkungen sind nicht unerheblich: Allein in den USA kostet die manuelle Sichtung von Alarmen jährlich etwa 3,3 Milliarden Dollar, was auf einen dringenden Bedarf an effizienteren und effektiveren Lösungen zur Erkennung von Bedrohungen hinweist.

Sprache zum Herunterladen auswählen

Zugang

Forschungsbericht

Zusammenfassung

Die heutigen Security Operations Center (SOC)-Teams haben die Aufgabe, das Unternehmen vor immer ausgefeilteren und schnelleren hybriden Cyberangriffen zu schützen.

Das Aufspüren, Untersuchen und Stoppen von fortschrittlichen Cyberangriffen in Geschwindigkeit und Umfang wird mit der Komplexität der Technologie, die SOC-Teams zur Verfügung steht, zunehmend unhaltbar. Ein perfekter Sturm aus einer immer größer werdenden Angriffsfläche, hochgradig ausweichenden und neuartigen Angreifermethoden und einer zunehmenden Arbeitsbelastung der SOC-Analysten führt zu einem Teufelskreis, der für die SOC-Teams immer schwieriger wird.

In dieser unabhängigen globalen Studie mit 2.000 SOC-Analysten tauchen wir kopfüber in die Herausforderungen ein, mit denen SOC-Analysten konfrontiert sind.

Unser Fazit: Die Erkennung von Bedrohungen ist grundlegend gestört.

Dieser Bericht deckt eine große Diskrepanz zwischen der Effektivität von SOC-Analysten und der Wirksamkeit von Tools zur Erkennung von Bedrohungen auf. Während viele SOC-Analysten glauben, dass ihre Tools effektiv sind, geben einige besorgte Analysten zu, dass dieselbe Technologie ihre Fähigkeit, das Unternehmen effektiv vor Cyberangriffen zu schützen, beeinträchtigt.

Das Alarmrauschen und der Zeitaufwand für die Alarmtriage nehmen zu. Blinde Flecken bei der Erkennung und Fehlalarme nehmen zu, und die Ermüdung von SOC-Analysten, Burnout und Fluktuation haben einen Wendepunkt erreicht. Die Branche hat nach wie vor ein Defizit von 3,4 Millionen Mitarbeitern, und alles deutet darauf hin, dass es nur noch schlimmer werden wird.

Angesichts dieses hohen Einsatzes und der demotivierenden, manuellen Arbeitsanforderungen, die die SOC-Teams zermürben, ziehen viele Analysten in Erwägung, ihre Rolle aufzugeben oder "stillschweigend zu kündigen", was zu einer bereits bestehenden Lücke bei den Sicherheitskompetenzen führt und die verbleibenden Analysten im Unternehmen mit noch mehr Arbeit konfrontiert.

Die heutige Erkennung von und Reaktion auf Bedrohungen ist fehlerhaft und bringt die Menschen an den Rand ihrer Kräfte. Ist es an der Zeit, dass Unternehmen die traditionellen Branchenansätze zur Erkennung von Bedrohungen überdenken und Anbieter für die Wirksamkeit ihrer Signale zur Rechenschaft ziehen? Diese Untersuchung deutet auf ein "Ja" hin, denn die Angreifer gewinnen.

Mehr Angriffsflächen, mehr Alarme, mehr Kosten

SOC-Analysten stehen im Kampf gegen Cyberangriffe an vorderster Front.

Sie haben eine wichtige Aufgabe: Sie müssen Bedrohungen so schnell und effizient wie möglich erkennen, untersuchen und auf sie reagieren. Je länger ein potenzieller Angreifer im Unternehmensnetzwerk verweilt, desto größer ist der Schaden, den er anrichten kann. Die Verteidiger werden jedoch zunehmend durch drei Hauptfaktoren herausgefordert: die Größe der Angriffsfläche des Unternehmens, die Anzahl der Sicherheitswarnungen, die sie erhalten, und ihre zunehmende Arbeitsbelastung. Diese "Spirale des Mehr" bedroht die Fähigkeit der Verteidiger, ihre Arbeit erfolgreich zu erledigen.

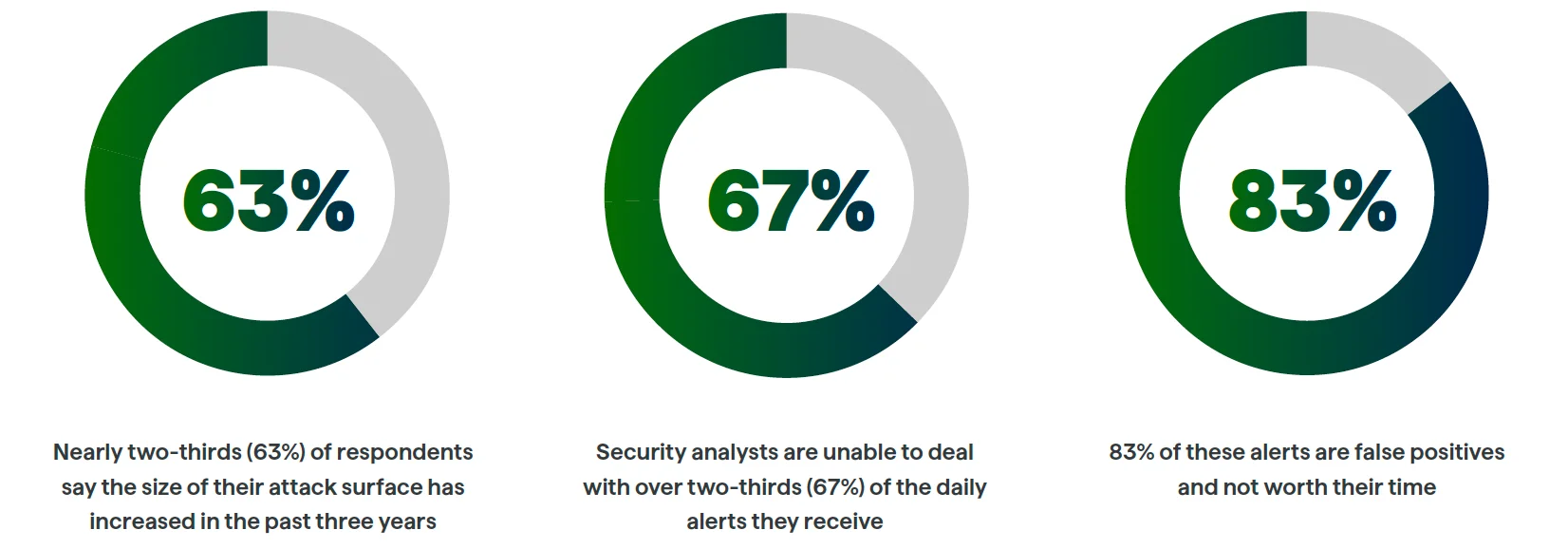

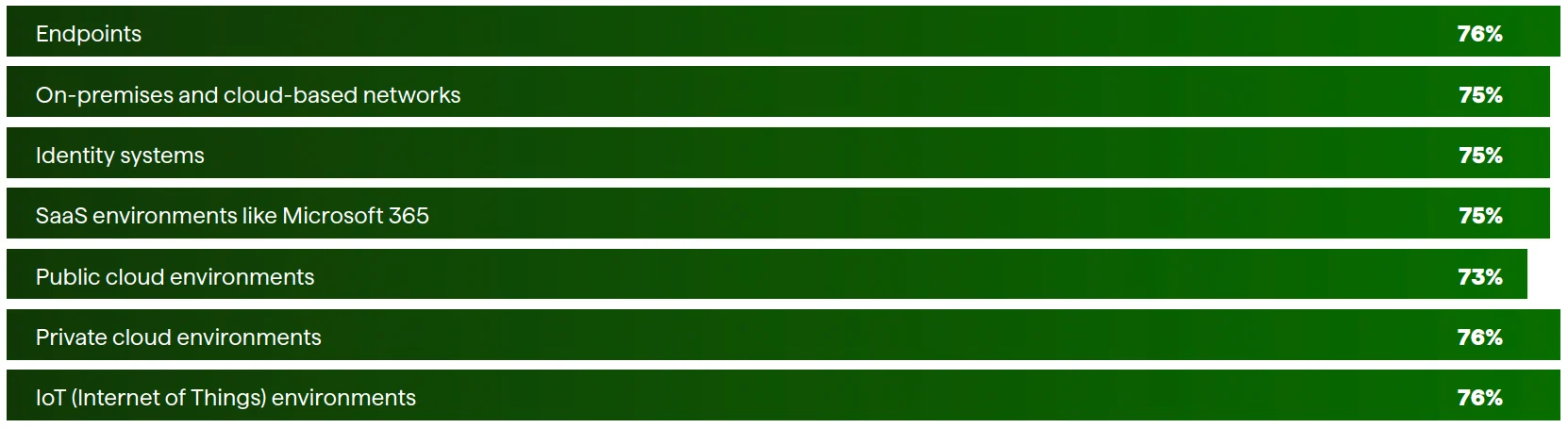

Fast zwei Drittel (63 %) der Befragten geben an, dass die Größe ihrer Angriffsfläche in den letzten drei Jahren zugenommen hat, während 27 % sagen, dass sie erheblich zugenommen hat. 61 % der Analysten geben außerdem an, dass die Zahl der Schwachstellen, die ihr Unternehmen in diesem Zeitraum betroffen haben, stark gestiegen ist. Ein Großteil dieser Zunahme ist auf Investitionen in digitale und cloud-basierte Technologien während der Pandemie zurückzuführen. Die Digitalisierung hat zwar zur Steigerung der Produktivität und zur Verbesserung der Kundenerfahrung beigetragen, bietet Angreifern aber auch mehr Möglichkeiten, ein Unternehmen anzugreifen. Dies gilt insbesondere dann, wenn die internen Fähigkeiten nicht mit den digitalen Investitionen Schritt halten. Es besteht eine steigende Nachfrage nach Analysten, die ihre cloud Kenntnisse auf den neuesten Stand bringen, da 61 % der Befragten zugeben, dass sie nicht über die notwendigen Fähigkeiten und das Fachwissen verfügen, um die wachsende cloud Präsenz des Unternehmens zu verteidigen.

Gleichzeitig sind die vorhandenen Tools nicht in der Lage, Ereignisse für weitere Untersuchungen zu priorisieren, was die Arbeitsbelastung der bereits überlasteten Teams erhöht. SOC-Teams erhalten im Durchschnitt 4.484 Warnmeldungen pro Tag. Analysten verbringen jeden Tag fast 3 Stunden (2,7) mit der manuellen Bearbeitung von Alarmen, wobei diese Zahl bei 27 % der Befragten auf mehr als 4 Stunden pro Tag ansteigt.

Die manuelle Sichtung von Warnmeldungen kostet Unternehmen allein in den USA jährlich etwa 3,3 Mrd. Dollar1. Im Durchschnitt sind die Sicherheitsanalysten nicht in der Lage, mehr als zwei Drittel (67 %) der täglich eingehenden Warnmeldungen zu bearbeiten. Darüber hinaus geben sie an, dass es sich bei 83 % dieser Warnungen um Fehlalarme handelt, die ihre Zeit nicht wert sind. Diese Flut von Warnmeldungen hat nicht nur negative Auswirkungen auf die Produktivität der Analysten. Es ist ein Meer von Warnungen, das es Angreifern ermöglicht, sich leicht zu verbergen und unter dem Radar durchzuschlüpfen, indem sie sich mit "normalen" Aktivitäten tarnen. Zwei Drittel (66 %) der Befragten gaben an, dass die Zahl der Warnungen, die sie erhalten, zunimmt, und zunehmende Warnungen bedeuten steigende Kosten.

Berechnet auf der Grundlage von 115.573 Sicherheitsanalysten, die ein durchschnittliches Gehalt von 48 US-Dollar pro Stunde verdienen und 83 % ihrer 2,72 Stunden (2,26 Stunden auf der Grundlage, dass 83 % der Alarme gutartig sind) pro Tag damit verbringen, an 260 Tagen im Jahr falsche Sicherheitswarnungen zu bearbeiten.

Mehr Werkzeuge, mehr blinde Flecken, mehr Burnout

71 % der SOC-Analysten geben zu, dass die Organisation, in der sie arbeiten, wahrscheinlich kompromittiert wurde und sie es noch nicht wissen - während 84 % es zumindest für möglich halten. Mit anderen Worten: Mit den Tools, die ihnen heute zur Verfügung stehen, können die Analysten nicht mit Sicherheit sagen, dass sie die Anzeichen eines laufenden Angriffs erkennen und ihr Unternehmen schützen können. Dies steht im Widerspruch zu den meisten Analysten, die derzeit behaupten, dass die Tools wirksam sind, was auf einen Widerspruch hindeutet, der die Sicherheitsansätze der Unternehmen in Frage stellt.

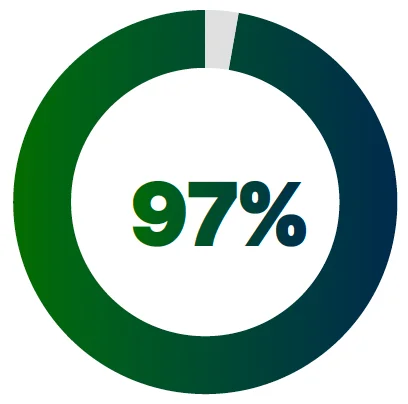

Gleichzeitig machen sich fast alle (97 %) SOC-Analysten Sorgen darüber, dass sie ein relevantes Sicherheitsereignis übersehen könnten, weil es unter einer Flut von Warnmeldungen begraben ist, und fast die Hälfte (46 %) macht sich täglich darüber Sorgen. Eine Kombination aus blinden Flecken und einer hohen Anzahl von Fehlalarmen bedeutet, dass Unternehmen und ihre SOC-Teams Schwierigkeiten haben, Cyberrisiken einzudämmen. Ohne Einblick in die gesamte IT-Infrastruktur, von der OT bis zu den Endpunkten und darüber hinaus in cloud Umgebungen, sind Unternehmen einfach nicht in der Lage, selbst die häufigsten Anzeichen eines Angriffs zu erkennen, wie z. B. laterale Bewegungen, Privilegienerweiterung oder cloud account hijacking.

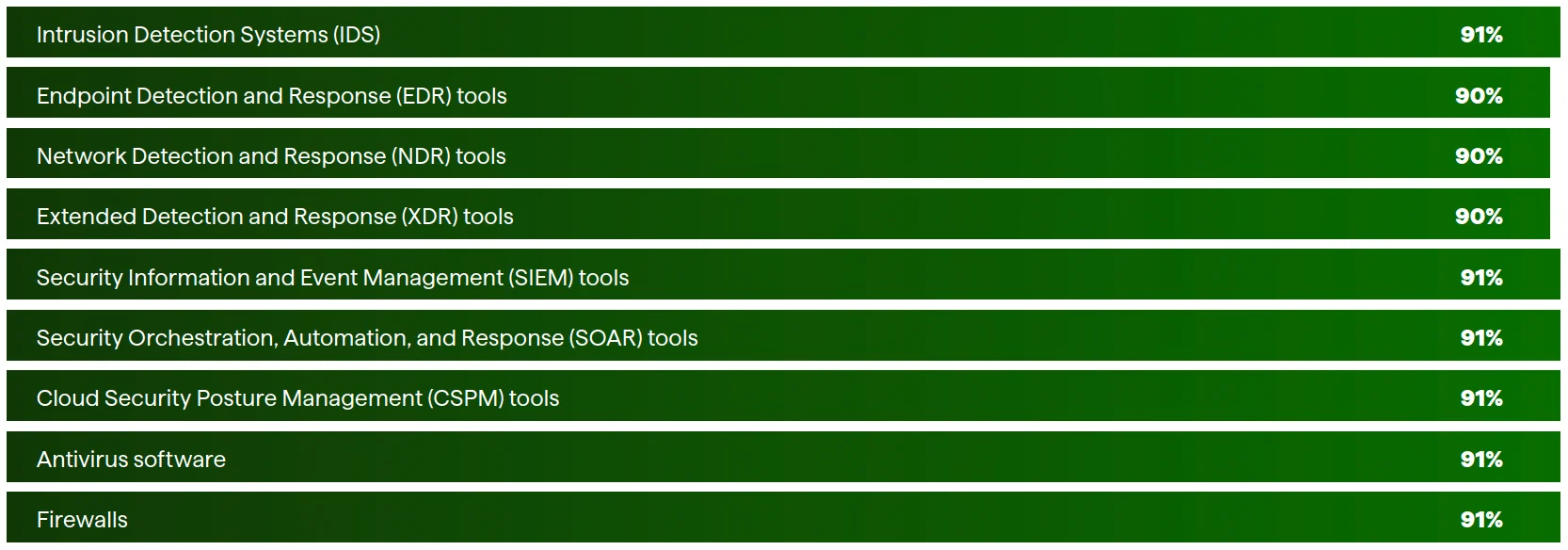

DENNOCH HÄLT DIE ÜBERWIEGENDE MEHRHEIT DER BEFRAGTEN SOZIALANALYSTEN IHRE INSTRUMENTE INSGESAMT FÜR "EFFEKTIV":

Die Daten deuten auf eine große Diskrepanz zwischen der Einstellung der SOC-Analysten zu den Tools, die sie zur Erkennung von und Reaktion auf Cyber-Vorfälle einsetzen, und ihrem Eingeständnis blinder Flecken bei der Sicherheit hin. Viele Analysten halten ihre Technologien zwar für effektiv, sehen sich aber dennoch mit einer zunehmenden Anzahl von Warnmeldungen konfrontiert und geben zu, dass dieselben oben genannten Tools zu mangelnder Transparenz und Unsicherheit sowie zu einer Überlastung mit Warnmeldungen beitragen.

DIE HERAUSFORDERUNG WIRD DURCH WEITERE ERGEBNISSE DEUTLICH, DIE ZEIGEN, DASS DIE ANALYSTEN KEINEN VOLLSTÄNDIGEN EINBLICK IN IHRE IT-UMGEBUNG HABEN. OBWOHL DIE ANALYSTEN DER MEINUNG SIND, DASS IHRE TOOLS "EFFEKTIV" SIND, GEBEN DREI VIERTEL DER BEFRAGTEN AN, DASS SIE KEINEN VOLLSTÄNDIGEN EINBLICK IN IHRE IT-UMGEBUNG HABEN:

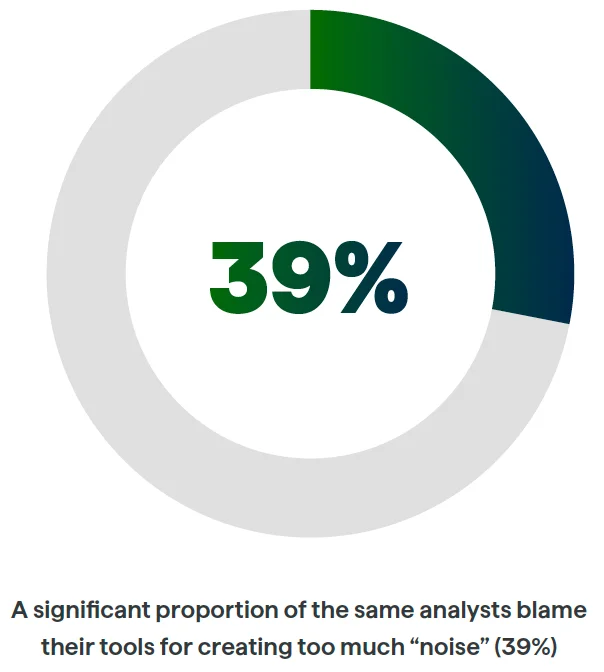

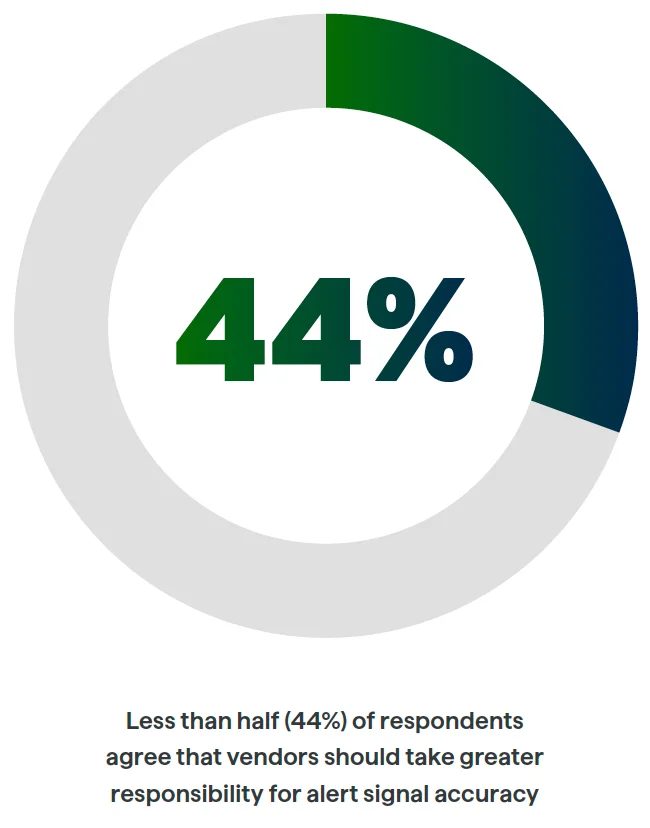

Dies zeigt, dass die Erwartungen der SOC-Analysten an ihre Sicherheitstools einfach zu niedrig sind. Wenn SOC-Teams akzeptieren, dass ihre Sicherheitstools so effektiv sind, wie sie sind, stellen sie sich selbst auf die Probe. Trotz der Behauptung der Analysten, dass die Tools effektiv sind, wirft ein erheblicher Anteil derselben Analysten ihren Tools vor, dass sie zu viel "Rauschen" erzeugen (39 %). Hinzu kommt, dass die schiere Menge des durch Sicherheitswarnungen erzeugten Rauschens für die SOC-Analysten einen sehr menschlichen Preis hat. Durch die Überlastung mit Warnmeldungen werden Analysten vor die Tür gesetzt und der Mangel an Sicherheitsfachkräften verschärft.

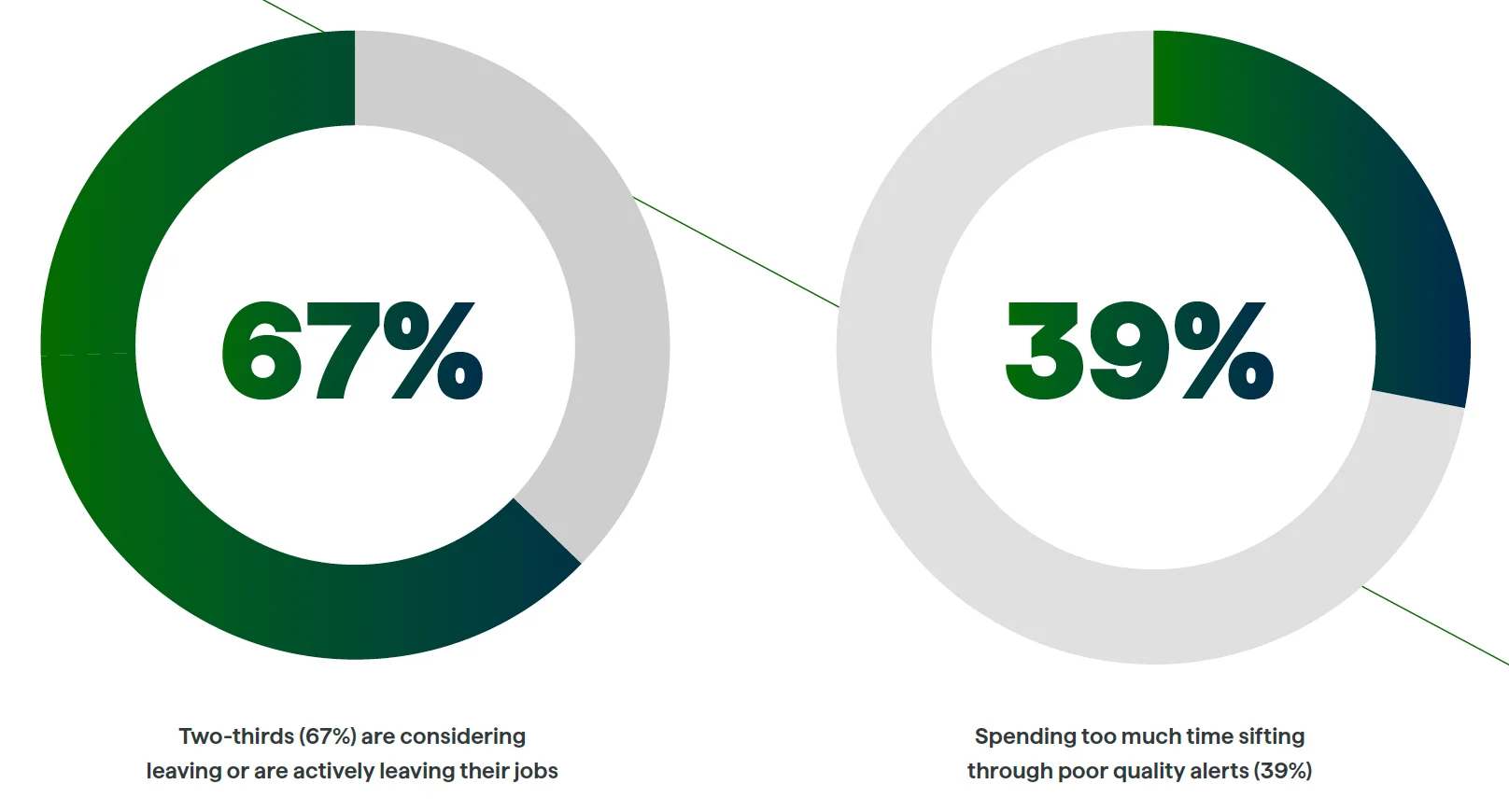

Die Cybersicherheitsbranche leidet seit Jahren unter einem erheblichen Qualifikationsdefizit. Schätzungen gehen davon aus, dass weltweit 3,4 Millionen Arbeitskräfte fehlen. Der Kampf um die Gewinnung und Bindung von Talenten wird immer härter, und er wird durch alltäglichen Stress und Frustrationen verschärft, die auf eine schlechte Signalwirkung zurückgeführt werden können. Das ist eine schlechte Nachricht für Unternehmen, denn es kann zu einem Teufelskreis aus Stress am Arbeitsplatz und Kündigungen führen, der nur schwer zu beheben ist.

Kein Sicherheitsanalytiker ist wie der andere. Aber viele ergreifen den Beruf aus ähnlichen Gründen. Einige wollen "etwas bewirken" (49 %) und Menschen vor Cyberangriffen schützen (48 %). Andere fühlen sich von der intellektuellen Herausforderung (43 %) und der Möglichkeit, täglich proaktiv nach Cyberbedrohungen zu suchen (47 %), angezogen, obwohl diese Möglichkeiten durch manuelle Prozesse, eine Überlastung mit Warnmeldungen und schlechte Werkzeuge zunichte gemacht werden können. Eine beträchtliche Anzahl (49 %) möchte einfach nur ein solides Einkommen erzielen. Doch viele Analysten, die durch ineffektive Technologien überlastet sind, stellen fest, dass es einfachere Wege gibt, ähnliche Summen zu verdienen.

Obwohl drei Viertel (74 %) der Befragten angaben, dass die Stelle ihren Erwartungen entspricht, erwägen zwei Drittel (67 %), ihre Stelle zu verlassen, oder sind bereits dabei, sie zu verlassen. Davon sucht fast ein Viertel (24 %) nach einer anderen Analystenstelle, aber ein Fünftel (20 %) gibt den Beruf ganz auf. Das sollte bei den Unternehmen die Alarmglocken läuten lassen. Mehr als die Hälfte (55 %) der Analysten geben an, dass sie so viel zu tun haben, dass sie das Gefühl haben, die Arbeit von mehreren Personen zu erledigen. Mehr noch: 50 % der Sicherheitsanalysten sind so ausgebrannt, dass sie versucht sind, "stillschweigend zu kündigen". Analysten sind eindeutig überlastet, und die Branche kann es sich nicht leisten, dass sie den Beruf aufgeben.

Je weniger Analysten zur Verfügung stehen, desto stärker werden die Teams beansprucht und desto höher sind der Stress und die Arbeitsbelastung für diejenigen, die bleiben. Das wiederum könnte noch mehr Menschen dazu veranlassen, den Arbeitsplatz oder die Laufbahn zu wechseln.

Viele der Gründe, die Analysten anführen, wenn sie darüber nachdenken, ihren Arbeitsplatz zu verlassen, lassen sich mit den oben genannten Problemen in Verbindung bringen. Sie beklagen, dass sie zu viel Zeit damit verbringen, Warnmeldungen von schlechter Qualität zu sichten (39 %), dass sie zu lange arbeiten müssen und dass sie sich in ihrer Rolle "stinklangweilig" fühlen (32 %). All dies deckt sich mit den Problemen der Überlastung mit Warnmeldungen, die durch schlechte Werkzeuge und manuelle Prozesse verursacht werden. Mehr als ein Drittel der Befragten geben außerdem an, dass sie unter ständigem Stress am Arbeitsplatz leiden (35 %), dass sie ausgebrannt sind (34 %) und dass sich ihre Tätigkeit auf ihre psychische Gesundheit auswirkt (32 %).

Mehr als ein Drittel (35 %) behauptet, dass die Unternehmensleitung die Sicherheit einfach nicht versteht. Das bedeutet, dass die SOC-Teams nicht immer die richtigen Werkzeuge erhalten, um ihre Arbeit effizient zu erledigen.

Es ist sehr besorgniserregend, dass mehr als die Hälfte (52 %) der Fachleute, mit denen wir gesprochen haben, glauben, dass die Arbeit in der Sicherheitsbranche keine langfristige Karriereoption ist. KI und Automatisierung können nur so viel tun. Wir brauchen immer noch eine kritische Masse an Sicherheitskräften, die Daten interpretieren, Untersuchungen einleiten und auf der Grundlage der ihnen zugeführten Informationen Abhilfemaßnahmen ergreifen.

Mehr Ineffizienz, mehr Ineffektivität, mehr Verstöße

Diese Untersuchung zeigt, dass SOC-Analysten der Meinung sind, dass die Effektivität daran gemessen wird, ob ein Sicherheitstool ein Bedrohungsereignis erkennt und einen Alarm auslöst oder nicht.

Das muss sich ändern. Wenn wir uns nicht mit dem kaputten Sicherheitsmodell auseinandersetzen und neu definieren, wie wir die Wirksamkeit von Sicherheitstools messen, wird sich die Situation mit der Zunahme der Warnmeldungen nur verschlimmern.

Der erste Schritt ist die Änderung der Art und Weise, wie Analysten die Effektivität messen. Derzeit messen die meisten die SOC-Reife anhand von Faktoren wie verringerte Ausfallzeiten (65 %), Zeit für Erkennung, Untersuchung und Reaktion (61 %), verhinderte Sicherheitsverletzungen (61 %) und die Anzahl der bearbeiteten Tickets (60 %). Es ist jedoch fraglich, wie sinnvoll es ist, der kontinuierlichen Messung solcher Metriken Priorität einzuräumen, wenn das Unternehmen immer wieder unwissentlich angegriffen wird.

Wie bereits erwähnt, geben 71 % der Sicherheitsanalysten zu, dass die Organisation, in der sie arbeiten, wahrscheinlich kompromittiert wurde und sie es noch nicht wissen - während 84 % es zumindest für möglich halten. Gleichzeitig machen sich fast alle (97 %) SOC-Analysten Sorgen darüber, dass sie ein relevantes Sicherheitsereignis verpassen könnten, weil es unter einer Flut von Warnmeldungen begraben wird, und fast die Hälfte (46 %) macht sich täglich darüber Sorgen.

SOC-Analysten haben ganz klar ein Vertrauensproblem. Allein diese beiden Ergebnisse werfen die Frage auf: Wie zuversichtlich ist das SOC-Team, wenn es darum geht, zu wissen, wann und wo ein Angreifer das Unternehmen kompromittiert hat, sobald er kompromittiert wird? Diese Untersuchung legt die Notwendigkeit eines Security Confidence Index (SCI) nahe, der die Sichtbarkeit von Bedrohungen, die Erkennungsgenauigkeit und die Effektivität der Arbeitsbelastung der Analysten bewertet.

Wenn es eine Kennzahl für den Security Confidence Index gäbe, würden die Unternehmen ihre Anbieter vielleicht stärker in die Pflicht nehmen, wenn es um die Transparenz der Angriffsfläche, die Genauigkeit der Erkennung und die Produktivität der Analysten geht. So weit sind wir noch nicht, denn weniger als die Hälfte (44 %) der Befragten sind der Meinung, dass die Anbieter mehr Verantwortung für die Genauigkeit der Warnmeldungen übernehmen sollten, während 41 % der Meinung sind, dass eine Überlastung mit Warnmeldungen die Norm ist, weil die Anbieter Angst haben, etwas nicht zu melden, das sich als wichtig erweisen könnte.

Weniger als die Hälfte (40 %) der Analysten sagen, dass sie es leid sind, dass Anbieter neue Produkte verkaufen, die das Volumen der Warnmeldungen erhöhen, anstatt die Wirksamkeit der Bedrohungen zu verbessern. Ein ähnlicher Anteil (39 %) behauptet, dass die von ihnen verwendeten Tools die Arbeitslast erhöhen, anstatt sie zu verringern.

Die Anbieter sind jedoch nicht allein schuld - der gesamte Entscheidungsprozess muss ebenfalls neu bewertet werden. Fast zwei von fünf (38 %) geben an, dass Sicherheitstools oft nur gekauft werden, um die Compliance-Anforderungen zu erfüllen. Und fast die Hälfte (47 %) wünscht sich, dass andere IT-Teammitglieder sich mit ihnen beraten, bevor sie in neue Produkte investieren. Ein Drittel (34 %) der Analysten, die erwägen, ihre Position zu verlassen oder aktiv zu verlassen, gibt an, dass sie nicht über die notwendigen Tools verfügen, um ihr Unternehmen zu sichern. Die gesamte Branche muss aufhören, die gleichen Fehler zu machen und Tools zu kaufen, die die Analysten behindern und ihre Arbeitsbelastung erhöhen.

Schlussfolgerung

Wir haben in diesem Bericht gesehen, wie eine "Spirale des Mehr" die SOC-Analysten zu überfordern droht. Während Bedrohungsakteure eine immer größere Angriffsfläche und eine wachsende Anzahl von Techniken zur Verfügung haben, kämpfen Verteidiger mit übermäßigem Alarmrauschen und IT-Komplexität. Infolgedessen verbringen sie Stunden damit, Warnmeldungen zu sortieren, und laufen trotzdem Gefahr, legitime Angriffe inmitten des Rauschens zu übersehen.

Obwohl viele Analysten glauben, dass ihre Tools effektiv sind, geben sie auch zu, dass es große Lücken in der Transparenz gibt. Die Mehrheit behauptet sogar, dass sie wahrscheinlich bereits von einem Verstoß nichts mitbekommen haben. Das kann so nicht weitergehen. Viele geben den Technologieanbietern oder der mangelnden Absprache mit den Sicherheitsteams vor dem Kauf von Tools die Schuld. Der Stress und die Demotivation, die dadurch entstehen, veranlassen viele dazu, ihre berufliche Laufbahn zu überdenken, was langfristig verheerende Auswirkungen haben könnte.

Unternehmen müssen sich auf die Dinge konzentrieren, die sie kontrollieren können. Dazu gehört nicht die Angriffsfläche für Cyberangriffe auf das Unternehmen, die mit der Nutzung digitaler Investitionen zur Steigerung von Produktivität, Innovation und Effizienz weiter wachsen wird. Auch können SOC-Teams nicht auf die boomende Bedrohungslandschaft eingehen: Angreifer werden immer nach neuen Wegen suchen, um die Verteidiger zu überlisten.

Was Unternehmen jedoch kontrollieren können, sind die Probleme mit Signalen und Burnout, denen SOC-Analysten derzeit ausgesetzt sind. Es ist an der Zeit zu erkennen, dass effektive Sicherheit im SOC nicht nur bedeutet, dass mögliche Bedrohungen erkannt werden, sondern auch, dass echte Angriffe genau erkannt und priorisiert werden. Aus diesem Grund müssen Unternehmen von ihren Sicherheitsanbietern klare Signale verlangen. Je effektiver das Angriffssignal ist, desto widerstandsfähiger, effizienter und effektiver wird das SOC.

Vectra AI Blickwinkel

In den letzten zehn Jahren konzentrierte sich die Cybersicherheitsabwehr auf das, was bekannt ist. Die Methoden zur Erkennung von Bedrohungen durch Menschen, Prozesse und Technologien haben sich stark auf Signaturen, Anomalien und Regeln gestützt, um Cyberkriminelle daran zu hindern, das Unternehmen zu infiltrieren und Daten auszuspionieren. Das Problem bei diesem Ansatz ist, dass er nicht funktioniert. Mit dem Übergang zu hybriden und multinationalencloud Umgebungen, die digitale Identitäten, digitale Lieferketten und Ökosysteme umfassen, werden Sicherheits-, Risiko- und Compliance-Führungskräfte, Architekten und Analysten mit immer mehr Herausforderungen konfrontiert. Mehr Angriffsfläche für Angreifer, um sie auszunutzen und zu infiltrieren. Mehr Methoden für Angreifer, um Verteidigungsmaßnahmen zu umgehen und seitlich vorzudringen. Mehr Lärm, Komplexität und hybride cloud Angriffe und Vorfälle

Wir nennen dies die "Spirale des Mehr". Je mehr Anwendungen und Daten Unternehmen auf die cloud verlagern, desto größer wird die Spirale und desto schneller wird sie, was die SOC-Teams vor immer größere Herausforderungen stellt. Im Zuge dieser Spirale des "Mehr" ist die Erkennung und Reaktion auf Bedrohungen komplexer und weniger effektiv geworden. Tatsache ist, dass es einfach zu viele unterschiedliche, isolierte Tools gibt, die zu viel Erkennungsrauschen erzeugen, mit dem ein SOC-Analyst nicht umgehen kann. Hinzu kommt, dass Angreifer von diesem Rauschen profitieren, da es für sie einfacher ist, ein Unternehmen zu infiltrieren, sich zu tarnen und unbemerkt voranzukommen. Die Effektivität eines Sicherheitstools lässt sich NICHT daran messen, ob ein Tool eine mögliche Bedrohung erkennt und Alarm schlägt oder nicht. Das überfordert die Analysten nur und bringt sie in Gefahr, etwas Wichtiges zu übersehen.

SOC-Teams verbringen unverhältnismäßig viel Zeit mit manuellen, banalen Aufgaben wie der Pflege von Signaturen, der Abstimmung von Erkennungsregeln und der Bearbeitung von Hunderten, wenn nicht Tausenden von Alarmen pro Tag, nur um dann festzustellen, dass sie Stunden damit verbracht haben, einen Fehlalarm nach dem anderen zu verfolgen, während echte Angriffe unter dem Radar fliegen. Dieses System ist kaputt. Der heutige Ansatz zur Erkennung von und Reaktion auf Bedrohungen ist einfach nicht tragbar. Analysten sind gezwungen, eine wachsende Angriffsfläche abzudecken, während die Sicherheitstools immer mehr ungenaue Warnmeldungen ausgeben.

Da sich die Bedrohungslandschaft immer weiter ausbreitet und entwickelt, werden den Sicherheitsteams immer mehr Tools zur Erkennung von Bedrohungen verkauft, die mehr Lärm verursachen und mehr unbemerkte Angriffe ermöglichen - was wiederum zu mehr Sicherheitsverletzungen führt -, so dass sie noch mehr Tools einsetzen, die noch mehr Lärm verursachen - und die Spirale dreht sich weiter. Als Branche können wir nicht so weitermachen wie bisher, die gleichen Fehler machen und die gleiche Spirale fortsetzen. Wenn wir die Spirale durchbrechen wollen, müssen wir den SOC-Teams das geben, was ihnen nach wie vor fehlt - ein Signal. Wenn es darum geht, die Spirale des Mehr zu durchbrechen, ist das einzige "Mehr", das die Sicherheit braucht, ein effektiveres Signal. Es ist an der Zeit, dass die Anbieter von Sicherheitslösungen für die Wirksamkeit ihrer Signale zur Rechenschaft gezogen werden.

Die Klarheit der Signale ist der Unterschied zwischen der Zeit, die für manuelle, banale Aufgaben aufgewendet wird, und der Zeit, die für die Untersuchung von und die Reaktion auf echte Angriffe verwendet wird. Wir argumentieren, dass der Anbieter, der das genaueste Signal liefert, das Vertrauen des SOC-Teams gewinnen wird. Je effektiver das Bedrohungssignal ist, desto widerstandsfähiger, effizienter und effektiver wird das SOC.

Der heutige Ansatz zur Erkennung von und Reaktion auf Bedrohungen ist einfach nicht haltbar. Analysten sind gezwungen, eine wachsende Angriffsfläche abzudecken, wobei die Sicherheitstools immer mehr ungenaue Warnungen ausgeben.

Über Vectra AI

Vectra AI ist der führende Anbieter von KI-gesteuerter Bedrohungserkennung und -reaktion für hybride und cloud . Nur Vectra AI liefert nativ hybride Angriffstelemetrie über Public cloud, SaaS, Identität und Netzwerke in einer einzigen Plattform. Die Vectra AI -Plattform mit patentierter Attack Signal Intelligence™ versetzt Sicherheitsteams in die Lage, die fortschrittlichsten und dringendsten Cyberangriffe in ihrer hybriden Umgebung schnell zu priorisieren, zu untersuchen und darauf zu reagieren. Vectra AI verfügt über 35 Patente im Bereich der KI-gestützten Bedrohungserkennung und ist der von MITRE D3FEND am häufigsten referenzierte Anbieter. Organisationen auf der ganzen Welt verlassen sich auf die Vectra AI -Plattform und die MDR-Services, um mit der Geschwindigkeit und dem Umfang von hybriden Angreifern Schritt zu halten. Weitere Informationen finden Sie unter www.vectra.ai.

Methodik

Dieser Bericht basiert auf einer von Vectra in Auftrag gegebenen und von Sapio Research durchgeführten Studie von März bis April 2023. Sapio befragte 2.000 IT-Sicherheitsanalysten in Unternehmen mit mehr als 1.000 Mitarbeitern in den USA (200), Großbritannien (200), Frankreich (200), Deutschland (200), Italien (200), Spanien (200), Schweden (200), den Niederlanden (200), Australien und Neuseeland (200) sowie Saudi-Arabien und den Vereinigten Arabischen Emiraten (200).