MITRE ATT&CK

Wichtige Erkenntnisse

- Die ATT&CK-Bewertungen für 2025 ergaben eine Erkennungsrate von 100 % in ausgewählten Szenarien (Daily Security Review).

- Die Emulation Cloud wurde 2025 zu den ATT&CK-Bewertungen hinzugefügt (MITRE).

- Etwa 35 % der weltweiten DDoS-Angriffe stammen von IoT-Botnets (Growth Acceleration Partners).

MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) ist ein umfassender Rahmen für das Verständnis und die Analyse von Bedrohungen der Cybersicherheit. Es wird in der Cybersicherheits-Community häufig eingesetzt, um die Erkennung von Bedrohungen, Bedrohungsinformationen und Verteidigungsstrategien zu verbessern. Hier finden Sie einen detaillierten Überblick über MITRE ATT&CK:

Übersicht

Zweck des MITRE ATT&CK

MITRE ATT&CK entwickelt, um Wissen über das Verhalten von Cyber-Angreifern zu dokumentieren und weiterzugeben, wobei der Schwerpunkt auf den von ihnen verwendeten Taktiken, Techniken und Verfahren (TTPs) liegt. Dieses Framework hilft Unternehmen dabei, die Methoden zu verstehen, mit denen Angreifer Systeme kompromittieren, und trägt zur Verbesserung der Abwehrmaßnahmen bei.

Aufbau des MITRE ATT&CK

DerRahmen ist in verschiedene Matrizen unterteilt, die auf operativen Bereichen basieren, z. B. Enterprise, Mobile und Industrial Control Systems (ICS). Jede Matrix ist eine Sammlung von Taktiken und Techniken, die für den jeweiligen Bereich relevant sind.

Wie Sicherheitsteams das MITRE ATT&CK nutzen

MITRE ATT&CK besonders wertvoll, wenn verdächtiges Verhalten in einem modernen Netzwerk beobachtet wird. Bei Live-Untersuchungen verwenden Analysten ATT&CK, um zu interpretieren, was ein Angreifer zu erreichen versucht, und nicht nur, um einzelne Ereignisse zu kennzeichnen.

Wenn mehrere Verhaltensweisen mit verwandten Techniken über verschiedene Taktiken und Bereiche hinweg übereinstimmen, hilft ATT&CK den Teams dabei, die Absichten der Angreifer zu erschließen. Analysten können zwischen früher Aufklärung, seitlicher Bewegung, Missbrauch von Berechtigungen oder Vorbereitungen für einen Angriff unterscheiden, indem sie verstehen, wie Verhaltensweisen im Laufe der Zeit miteinander in Verbindung stehen. So können Ermittler über die Reaktion auf einzelne Warnmeldungen hinausgehen und stattdessen bewerten, wie sich ein Angriff im gesamten Unternehmen entwickelt.

Jüngste ATT&CK Enterprise Evaluations zeigten, dass Teile der Erkennungsabdeckung von Anbietern bei realen Techniken bei 100 % lagen, was die Nützlichkeit des Frameworks für die Messung der Erkennungsleistung belegt.

Sicherheitsteams verlassen sich meist auf ATT&CK, um:

- Interpretieren Sie die Entwicklung des Angreifers über verschiedene Taktiken hinweg, anstatt sich auf einzelne Techniken zu konzentrieren.

- Untersuchungen, Berichterstattung und Überprüfungen nach Vorfällen anhand eines gemeinsamen Verhaltensrahmens aufeinander abstimmen.

In der Praxis bietet ATT&CK ein gemeinsames Verhaltensmodell zur Rekonstruktion der Aktivitäten von Angreifern in Netzwerk-, Identitäts- und cloud . Es unterstützt Untersuchungsabläufe, indem es Analysten eine einheitliche Methode zur Verknüpfung von Beobachtungen, zur Validierung von Hypothesen und zur klaren Kommunikation von Ergebnissen zwischen Sicherheits-, IT- und Führungsteams bietet.

Warum die Zuordnung von Aktivitäten zu MITRE ATT&CK nicht gleichbedeutend mit Erkennung MITRE ATT&CK

MITRE ATT&CK , wie Angreifer vorgehen, bestimmt jedoch nicht, ob die beobachteten Aktivitäten einen aktiven Angriff darstellen. Viele legitime administrative und automatisierte Aktionen ähneln ATT&CK-Techniken, insbesondere in modernen Umgebungen, die von cloud , APIs, Automatisierung und nicht-menschlichen Identitäten geprägt sind.

Die Zuordnung einer Warnmeldung zu einer Technik wie Discovery oder Credential Access allein sagt noch nichts über die Dringlichkeit oder das Risiko aus. Ohne den Kontext des Verhaltens, die Häufigkeit und die Korrelation zwischen verschiedenen Domänen können ATT&CK-Zuordnungen zu falscher Sicherheit oder unnötigen Ermittlungsarbeiten führen.

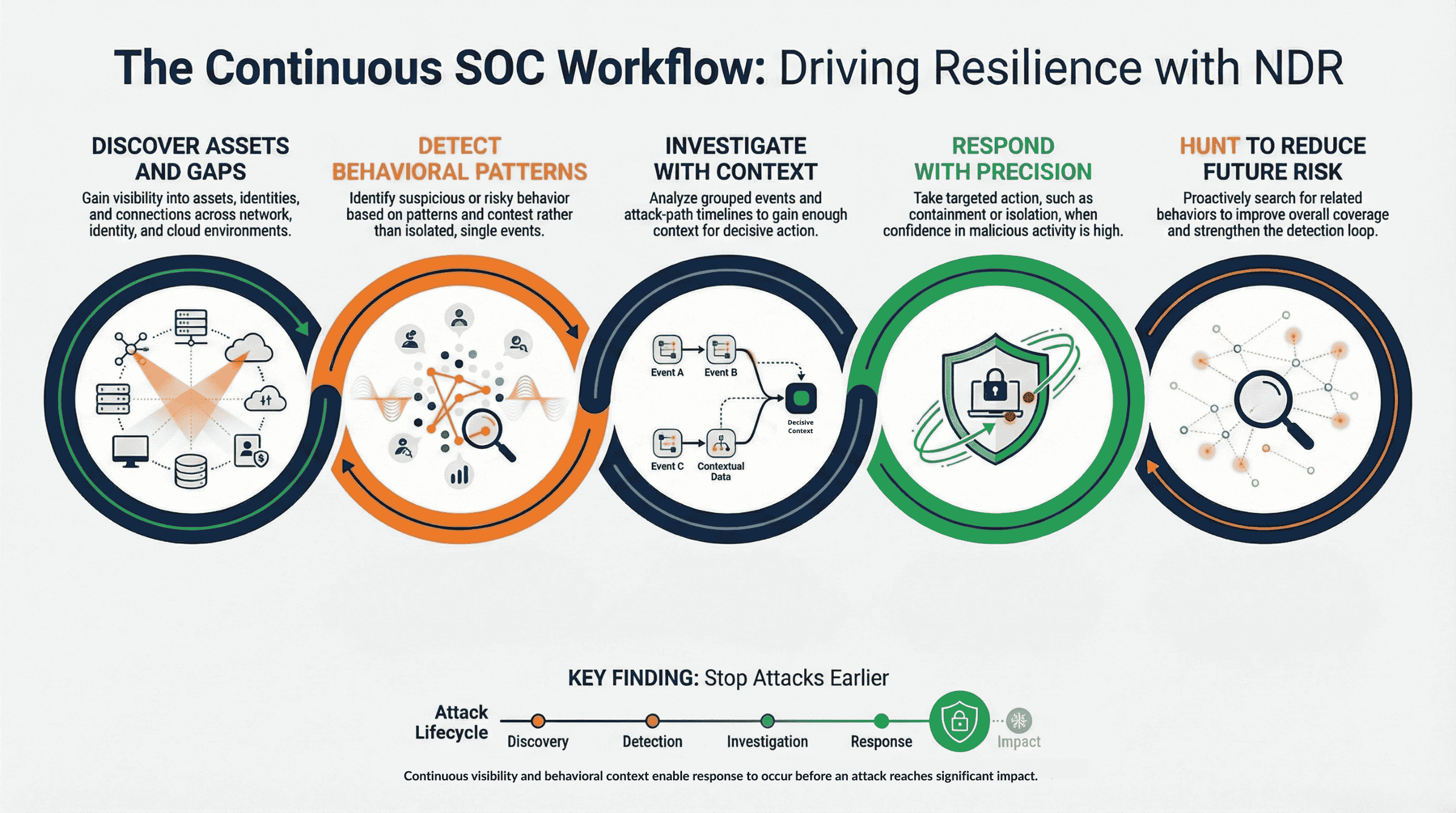

Eine effektive Erkennung erfolgt nicht allein durch die Kennzeichnung von Aktivitäten. Sie basiert auf der kontinuierlichen Beobachtung von Verhaltensweisen, dem Verständnis der Zusammenhänge zwischen Signalen und der Berücksichtigung des Kontexts, um Absichten und Risiken zu ermitteln. Aus diesem Grund müssen SOC-Workflows die Bereiche Erkennung, Untersuchung und Reaktion miteinander verbinden, anstatt sie als separate Funktionen zu behandeln.

Hier MITRE ATT&CK auch von herkömmlichen SIEM-Workflows. SIEMs sammeln und korrelieren Ereignisse und sind hervorragend für die Protokollsammlung geeignet, aber ihnen fehlt das von MITRE ATT&CK bereitgestellte Verhaltensframework, MITRE ATT&CK die Absichten von Angreifern zu interpretieren. Diese strukturelle Einschränkung führt zu einer Sichtbarkeitslücke, die Angreifer täglich ausnutzen.

Diese Lücke schließt Network Detection and Response (NDR), das kontinuierliche Einblicke in das Live-Netzwerkverhalten in lokalen, cloud und Hybridumgebungen bietet – Einblicke, die nicht von Protokollen oder vordefinierten Regeln abhängig sind. Durch die Beobachtung, wie Entitäten kommunizieren, sich bewegen und ihr Verhalten im Laufe der Zeit ändern, liefert NDR die Verhaltenssignale, die erforderlich sind, um ATT&CK-Techniken zu einer kohärenten Angriffssequenz zu verbinden.

In einem kontinuierlichen SOC-Workflow ermöglicht NDR den Teams, Verhaltensmuster frühzeitig zu erkennen, Aktivitäten im Kontext zu untersuchen und zu reagieren, bevor Angreifer ihre beabsichtigte Wirkung erzielen können. Diese operative Grundlage ermöglicht es ATT&CK, als praktisches Untersuchungsframework und nicht als statisches Referenzmodell zu fungieren.

→ Lesen Sie die vollständige Analyse: Warum SIEM moderne Angriffe nicht erkennen und stoppen kann

MITRE ATT&CK Netzwerk-, Identitäts- und cloud

Moderne Angriffe beschränken sich selten auf eine einzige ATT&CK-Matrix. Eine Kampagne kann mit phishing in Unternehmen beginnen, in Identitätsmissbrauch übergehen und später cloud Aktionen wie Privilegieneskalation, Persistenz oder Ressourcenmanipulation umfassen.

ATT&CK bietet eine gemeinsame Sprache zur Beschreibung dieser Verhaltensweisen, aber Verteidiger müssen sie über Umgebungen hinweg miteinander verknüpfen, die als ein miteinander verbundenes System funktionieren. Techniken, die isoliert betrachtet ein geringes Risiko darstellen, können auf eine aktive Kompromittierung hindeuten, wenn sie sich über den Netzwerkverkehr, das Identitätsverhalten und cloud hinweg abgleichen.

Entsprechend diesem domänenübergreifenden Ansatz wurden die MITRE ATT&CK für 2025 um Szenarien zur Emulation cloud erweitert, um zu verdeutlichen, wie wichtig es ist, dass Verteidigungsmaßnahmen das Verhalten in traditionellen und cloud miteinander verknüpfen.

Die Verwendung von ATT&CK als einheitliches Framework hilft Sicherheitsteams dabei, Angriffe ganzheitlich zu betrachten. So können Verteidiger nachvollziehen, wie Aktivitäten in einem Bereich zu einer umfassenderen Kampagne beitragen, anstatt Netzwerk-, Identitäts- und cloud als separate Vorfälle zu behandeln.

Schlüsselkomponenten des MITRE ATT&CK

Taktik

Dies sind die Ziele des Gegners während eines Angriffs, die das "Warum" eines Angriffs darstellen. Beispiele für Taktiken sind:

- Erster Zugang

- Ausführung

- Persistenz

- Rechte-Eskalation

- Verteidigung Umgehung

- Zugang zu Anmeldeinformationen

- Entdeckung

- Seitliche Bewegung

- Sammlung

- Exfiltration

- Auswirkungen

Techniken

Diesebeschreiben, "wie" die Gegner ihre taktischen Ziele erreichen. Jede Taktik umfasst mehrere Techniken, die spezifische Methoden des Gegners beschreiben. Zum Beispiel:

- Phishing (unter Erstzugang)

- PowerShell (unter Ausführen)

- Credential Dumping (unter Credential Access)

Untertechniken

Dieseenthalten detailliertere Angaben zu bestimmten Methoden innerhalb einer Technik. Zum Beispiel:

- Phishing: Spearphishing-Anhang

- PowerShell: PowerShell-Skripte

Verfahren

Diessind die spezifischen Implementierungen von Techniken durch Angreifer. Sie bieten praktische Beispiele dafür, wie bestimmte Techniken und Untertechniken in realen Szenarien ausgeführt werden.

Anwendungen

- Bedrohungsinformationen: Hilft dabei, beobachtetes Verhalten von Angreifern bekannten Taktiken, Techniken und Verfahren (TTPs) zuzuordnen, um ein besseres Verständnis und eine bessere Zuordnung zu ermöglichen.

- Erkennung und Eindämmung: Bietet eine Grundlage für die Entwicklung von Erkennungsregeln, Korrelationssuchen und Sicherheits-Playbooks zur Erkennung von und Reaktion auf Bedrohungen.

- Sicherheitsbeurteilungen: Wird bei Red Teaming und Penetrationstests eingesetzt, um das Verhalten von Angreifern zu simulieren und die Wirksamkeit von Sicherheitskontrollen zu bewerten.

- Incident Response: Unterstützt den Untersuchungsprozess, indem es die Aktionen eines Angreifers während eines Vorfalls bekannten Techniken zuordnet und dabei hilft, den Umfang und die Auswirkungen der Sicherheitsverletzung zu ermitteln.

- Sicherheitsoperationen: Verbessert die Effektivität von Security Operations Centers (SOCs), indem es einen strukturierten Ansatz zur Überwachung und Reaktion auf gegnerische Aktivitäten bietet.

Vorteile

- Gemeinsame Sprache: Standardisiert die Terminologie und Methodik für die Diskussion von Cyber-Bedrohungen und ermöglicht eine bessere Kommunikation zwischen Organisationen und Teams.

- Umfassende Deckung: Bietet eine ausführliche Dokumentation des gegnerischen Verhaltens und deckt ein breites Spektrum an Taktiken und Techniken ab.

- Relevanz in der realen Welt: Kontinuierliche Aktualisierung mit realen Bedrohungsdaten und Beiträgen aus der Community, um die Relevanz und Genauigkeit der Daten zu gewährleisten.

- Integration mit Tools: Kompatibel mit verschiedenen Sicherheitstools und -plattformen, die eine nahtlose Integration in bestehende Sicherheitsinfrastrukturen ermöglichen.

Was MITRE ATT&CK nicht bereitstellt

MITRE ATT&CK bewusst eher beschreibend als vorschreibend. Es dokumentiert das Verhalten von Angreifern, gibt Unternehmen jedoch keine Vorgaben, wie sie Prioritäten setzen, reagieren oder Risiken bewerten sollen.

Der Rahmen legt nicht fest:

- Welche Techniken stellen in einer bestimmten Umgebung ein unmittelbares Risiko dar?

- Wie schnell sich ein Angreifer bewegt oder wie weit er bereits vorgedrungen ist.

- Ob eine Aktivität bösartig oder harmlos ist, ohne zusätzlichen Verhaltenskontext.

Diese Einschränkungen sind eine Stärke. Durch seine Herstellerneutralität und Beobachtungsbasiertheit bietet ATT&CK ein stabiles Referenzmodell, das Unternehmen in verschiedenen Umgebungen, mit unterschiedlichen Tools und Risikomodellen anwenden können.

Wie Organisationen MITRE ATT&CK Zeit operationalisieren

Organisationen profitieren am meisten von ATT&CK, wenn sie es als fortlaufendes operatives Rahmenwerk betrachten und nicht als einmalige Zuordnungsübung. Moderne Angriffstechniken entwickeln sich weiter, Umgebungen verändern sich und die defensive Abdeckung verschiebt sich kontinuierlich.

Im Laufe der Zeit nutzen Teams ATT&CK, um die Erkennungsabdeckung neu zu bewerten, Suchstrategien zu verfeinern und zu beurteilen, ob die Kontrollen mit dem tatsächlichen Verhalten von Angreifern übereinstimmen. Durch diese kontinuierliche Anwendung basieren Sicherheitsprogramme auf beobachteten Bedrohungen und nicht auf statischen Annahmen.

Der operative Einsatz von ATT&CK unterstützt die langfristige Sicherheitsreife, indem er sicherstellt, dass sich Verteidigungsstrategien parallel zu den Methoden der Angreifer und den Veränderungen in modernen Netzwerken weiterentwickeln.

Da Angriffe zunehmend Identitäten, cloud und automatisierungsgesteuerte Infrastrukturen betreffen, MITRE ATT&CK der Wert von MITRE ATT&CK darin, wie effektiv Teams das Verhalten in diesen Umgebungen interpretieren können. Moderne Sicherheitsmaßnahmen basieren weniger auf statischen Techniken, sondern vielmehr darauf, zu verstehen, wie die Aktionen von Angreifern in Echtzeit miteinander verbunden sind und sich weiterentwickeln.

Beispielsweise machen IoT-Botnets mittlerweile etwa 35 % der weltweiten DDoS-Angriffe aus, was das Ausmaß und die Koordination moderner Angriffe unterstreicht, die durch Verteidigungsrahmenwerke wie ATT&CK aufgedeckt werden.

Wie die Vectra AI MITRE ATT&CK nutzt, MITRE ATT&CK den Verlauf von Angriffen MITRE ATT&CK interpretieren

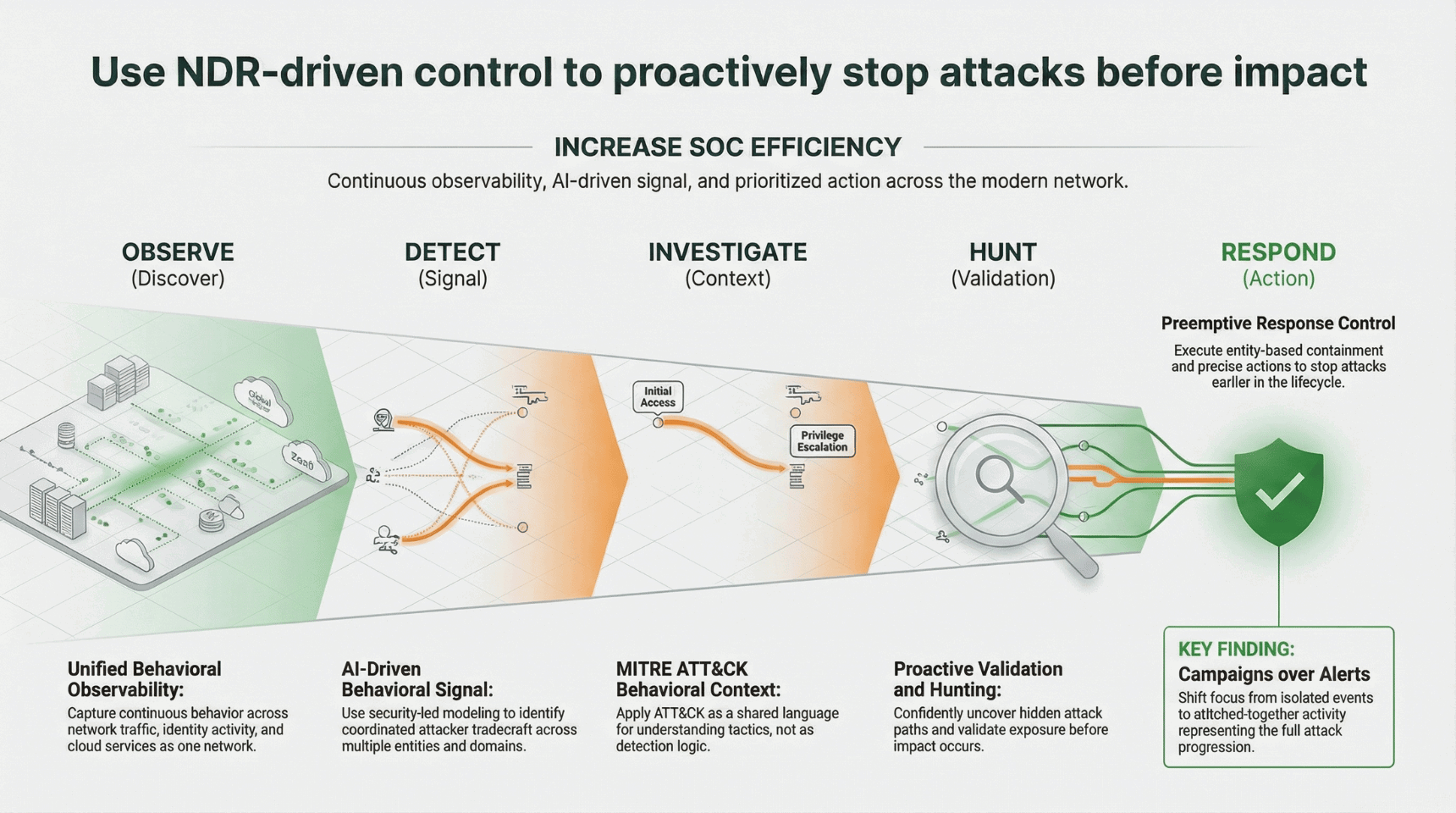

Die Vectra AI nutzt MITRE ATT&CK Verhaltensreferenzrahmen, um Sicherheitsteams dabei zu helfen, zu verstehen, wie sich moderne Angriffe in modernen Netzwerken entwickeln. Anstatt ATT&CK als statische Zuordnungsübung oder Erkennungsmechanismus zu betrachten, Vectra AI es, um einen Untersuchungskontext für beobachtetes Angreiferverhalten in Netzwerk-, Identitäts- und cloud bereitzustellen.

Vectra AI beobachtet Vectra AI das Verhalten in Entra ID, Microsoft 365, cloud und lokalen Netzwerken und ordnet dann relevante Verhaltensweisen den ATT&CK-Taktiken und -Techniken zu. Dies bietet Analysten eine klare, vertraute Möglichkeit, zu verstehen, was Angreifer tun, wie sich die Aktivitäten entwickeln und wo sie in bekannte Angriffsmethoden passen, ohne dass eine manuelle Korrelation zwischen isolierten Tools erforderlich ist.

MITRE ATT&CK den wichtigsten Aspekten der Vectra AI MITRE ATT&CK Vectra AI MITRE ATT&CK :

- ATT&CK-konformer Verhaltenskontext, der Analysten dabei hilft, beobachtete Aktivitäten in Netzwerken, Identitäten und cloud Teil einer umfassenderen Angriffssequenz und nicht als isolierte Ereignisse zu interpretieren.

- Domänenübergreifende Korrelation, die Verhaltensweisen über mehrere ATT&CK-Taktiken und Umgebungen hinweg miteinander verbindet, sodass Teams sehen können, wie sich Angriffe über eine einheitliche Angriffsfläche hinweg bilden, bewegen und eskalieren.

- Attack Signal Intelligence™-Anreicherung, die ATT&CK-konforme Verhaltensweisen über einen bestimmten Zeitraum hinweg miteinander in Zusammenhang bringt, um harmlose oder isolierte Aktivitäten von koordinierten Angriffskampagnen zu unterscheiden.

- Risikobasierte Priorisierung, die ATT&CK-konforme Verhaltensweisen im Kontext der Kritikalität von Entitäten, Verhaltensmustern und Angriffsverlauf bewertet und Teams dabei hilft, sich auf Aktivitäten zu konzentrieren, die ein echtes Risiko für das Unternehmen darstellen, anstatt auf die Anzahl der Warnmeldungen.

Durch die Kombination von ATT&CK-konformem Kontext mit kontinuierlicher Beobachtbarkeit, KI-gesteuerten Signalen und priorisierten Maßnahmen Vectra AI Sicherheitsteams, nicht nur die Techniken von Angreifern zu erkennen, sondern auch den tatsächlichen Verlauf von Angriffen in modernen Netzwerken zu verstehen und entsprechend zu reagieren.

→ Sehen Sie, wie die Vectra AI die Cyber-Resilienz in modernen Netzwerken unter Beweis stellt.

Grundlagen der Cybersicherheit

Häufig gestellte Fragen

Wie können Unternehmen den MITRE ATT&CK nutzen?

Organisationen können das MITRE ATT&CK nutzen, um: Verbesserung von Bedrohungsdaten und Sicherheitsoperationen durch Zuordnung von beobachteten Angriffen zu spezifischen Taktiken und Techniken. Verbesserung der Verteidigungsstrategien durch Identifizierung potenzieller Sicherheitslücken und Priorisierung von Abhilfemaßnahmen. Sicherheitsteams darin zu schulen, die von Angreifern verwendeten Methoden zu erkennen und darauf zu reagieren. Benchmarking von Sicherheitstools und -prozessen anhand bekannter Verhaltensweisen von Bedrohungsakteuren, um die Wirksamkeit zu bewerten.

Wie erleichtert der MITRE ATT&CK die threat hunting?

Das MITRE ATT&CK erleichtert die threat hunting , indem es eine strukturierte Methodik zur Identifizierung und Untersuchung verdächtiger Aktivitäten bereitstellt. Bedrohungsjäger können das Framework nutzen, um das Verhalten von Netzwerken und endpoint bekannten gegnerischen Techniken zuzuordnen und so heimliche Angriffe aufzudecken.

Kann der MITRE ATT&CK bei der Einhaltung von Vorschriften helfen?

Das MITRE ATT&CK ist zwar kein Compliance-Framework, kann aber indirekt die Einhaltung gesetzlicher Vorschriften unterstützen, indem es die Erkennung von und Reaktion auf Bedrohungen sowie die allgemeine Sicherheitslage eines Unternehmens verbessert, die für viele Compliance-Standards entscheidend sind.

Wie integrieren Organisationen den MITRE ATT&CK in ihre Sicherheitsabläufe?

Unternehmen können das MITRE ATT&CK Framework in ihre Sicherheitsabläufe integrieren, indem sie: Einbindung in SIEM-Systeme (Security Information and Event Management) zur Alarmierung und Analyse. Verwendung als Grundlage für Red-Teaming-Übungen und Penetrationstests, um bekannte Angriffstechniken zu simulieren. Zuordnung von Sicherheitskontrollen und -richtlinien zu Taktiken und Techniken des Rahmenwerks, um Lücken in der Abdeckung zu ermitteln.

Mit welchen Herausforderungen könnten Unternehmen bei der Einführung des MITRE ATT&CK konfrontiert werden?

Zu den Herausforderungen gehören die Komplexität des vollständigen Verständnisses und der Anwendung des Rahmens, der Bedarf an qualifiziertem Personal, um die Erkenntnisse effektiv zu interpretieren und umzusetzen, und die Sicherstellung, dass die Sicherheitsmaßnahmen mit dem sich entwickelnden Charakter des Rahmens in Einklang gebracht werden.

Wie unterstützt das MITRE ATT&CK die Reaktion auf Zwischenfälle?

Das Framework unterstützt die Reaktion auf Vorfälle, indem es eine gemeinsame Sprache für die Dokumentation und den Austausch von Informationen über Angriffe bietet, die schnelle Identifizierung von Angriffstechniken erleichtert und die Entwicklung effektiver Eindämmungs- und Abhilfestrategien anleitet.

Wie können Unternehmen den MITRE ATT&CK nutzen?

Unternehmen nutzen das MITRE ATT&CK , um zu verstehen, wie Angreifer vorgehen, und um Sicherheitsentscheidungen auf das beobachtete Verhalten der Angreifer zu stützen. Anstatt ATT&CK als Checkliste zu betrachten, wenden Teams es an, um verdächtige Aktivitäten zu interpretieren, Lücken in der Abdeckung zu bewerten und Untersuchungen zu leiten. ATT&CK bietet auch eine gemeinsame Sprache, um Sicherheitsmaßnahmen, Bedrohungsinformationen und Führungsentscheidungen hinsichtlich der Art und Weise, wie sich Angriffe in der Umgebung entwickeln, aufeinander abzustimmen.

Wie erleichtert der MITRE ATT&CK die threat hunting?

MITRE ATT&CK threat hunting die Bereitstellung strukturierter Hypothesen, die auf realen Angreifertechniken basieren. Hunters das Framework, um ihre Suche auf Verhaltensweisen zu konzentrieren, die mit bestimmten Taktiken verbunden sind, wie z. B. dem Zugriff auf Anmeldedaten oder lateralen Bewegungen, anstatt breit gefächert nach Anomalien zu suchen. Dieser technikorientierte Ansatz hilft Teams dabei, systematischere Suchen durchzuführen, versteckte Angreiferaktivitäten aufzudecken und zu überprüfen, ob das beobachtete Verhalten mit bekannten Angriffsmustern übereinstimmt.

Wie integrieren Organisationen den MITRE ATT&CK in ihre Sicherheitsabläufe?

Unternehmen integrieren MITRE ATT&CK ihre Sicherheitsabläufe, indem sie Erkennungs-, Untersuchungs- und Reaktionsabläufe den Taktiken und Techniken von Angreifern zuordnen. Im Laufe der Zeit nutzen Teams ATT&CK, um die Erkennungsabdeckung zu bewerten, die Triage von Warnmeldungen zu steuern und die Zusammenarbeit zwischen SOC, Bedrohungsinformationen und Incident-Response-Funktionen zu verbessern. Bei einer erfolgreichen Integration wird ATT&CK als ein fortlaufendes operatives Framework betrachtet, das sich parallel zur Bedrohungslandschaft und der Unternehmensumgebung weiterentwickelt.

Mit welchen Herausforderungen könnten Unternehmen bei der Einführung des MITRE ATT&CK konfrontiert werden?

Eine häufige Herausforderung besteht darin, anzunehmen, dass ATT&CK allein die Erkennung oder Priorisierung übernimmt. Das Framework beschreibt das Verhalten von Angreifern, bestimmt jedoch nicht das Risiko, die Dringlichkeit oder die Absicht. Unternehmen können auch mit der Menge an Warnmeldungen, unvollständiger Sichtbarkeit über Domänen hinweg oder Schwierigkeiten bei der Korrelation von Techniken im Zeitverlauf zu kämpfen haben. Um diese Herausforderungen zu bewältigen, muss das Wissen über ATT&CK mit kontinuierlicher Verhaltensbeobachtung und kontextbezogener Analyse kombiniert werden.