ITDR-Lösung für Microsoft Entra ID (Azure AD)

ITDR-Lösung für Microsoft Entra ID (Azure AD)

Microsoft cloud Identitätsangriffe erkennen, die andere nicht erkennen können

Geringes Budget? Begrenzte Ressourcen? Überforderte Mitarbeiter? Finden und stoppen Sie Microsoft Entra ID (ehemals Azure AD) cloud Identitätsangriffe, bevor sie Schaden anrichten können - unabhängig davon, wie Ihr Sicherheitsteam aussieht.

Finden Sie Microsoft Entra ID Identitätsangriffe innerhalb von Minuten

Das ist 99 % schneller als die durchschnittliche Zeit von 328 Tagen, die benötigt wird, um eine durch kompromittierte Zugangsdaten verursachte Datenschutzverletzung aufzudecken und einzudämmen.*

*Quelle: IBM Data Breach Bericht

>90%

MITRE ATT&CK Abdeckung

50%

weniger Arbeitsbelastung für Analysten

50%

Vectra AI bei 50 % der Einsätze in den letzten 6 Monaten einen Angriff festgestellt

Warum Vectra AI

Warum Vectra ITDR zur Abwehr von Microsoft Entra ID-Angriffen wählen?

Identitätsangriffe finden, die andere nicht finden können

Finden Sie Angriffe frühzeitig mit zero-day , das noch nie dagewesene Angriffstechniken abdeckt. Sie sehen alles, was passiert, nachdem sich ein Angreifer Zugang verschafft hat - Vectra AI korreliert Identitätsaktivitäten mit breiteren Netzwerk- und cloud Aktivitäten für eine integrierte Erkennungsabdeckung.

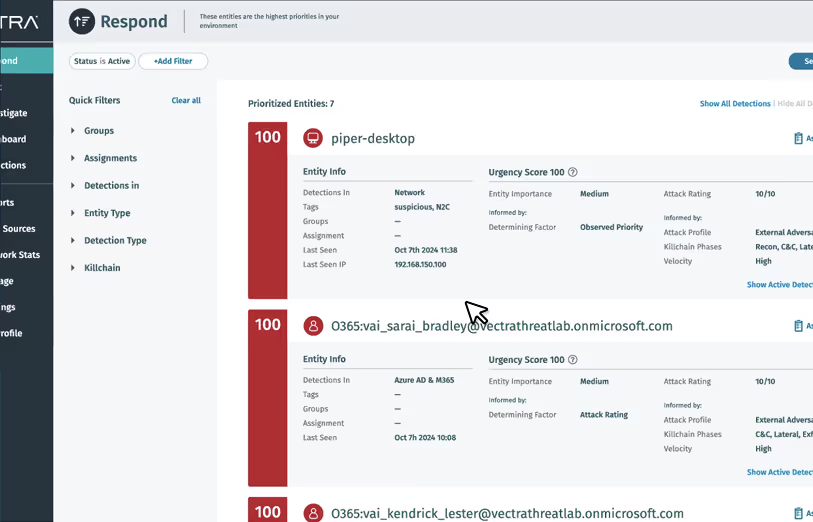

Reduzieren Sie die Arbeitsbelastung

KI-Priorisierung und Angriffsbewertungen korrelieren cloud und Netzwerkaktivitäten, um klare Angreiferberichte zu erstellen - so können Sie sich auf dringende Bedrohungen und nicht auf harmlose Ereignisse konzentrieren. Die Lösung ist innerhalb von 10 Minuten einsatzbereit und erfordert nur minimale Anpassungen.

Reduzieren Sie die Arbeitsbelastung

KI-Priorisierung und Angriffsbewertungen korrelieren cloud und Netzwerkaktivitäten, um klare Angreiferberichte zu erstellen - so können Sie sich auf dringende Bedrohungen und nicht auf harmlose Ereignisse konzentrieren. Die Lösung ist innerhalb von 10 Minuten einsatzbereit und erfordert nur minimale Anpassungen.

Talente maximieren

Erkennen und stoppen Sie Angriffe an einem Ort - kein Wechsel zwischen verschiedenen Tools mehr. Unsere verbesserten Protokolle machen Untersuchungen einfach und schnell, und dank flexibler Reaktionsmöglichkeiten können Sie Angriffe stoppen, ohne den Betrieb zu beeinträchtigen.

Angriffsanatomie

Sehen Sie, wie Vectra ITDR sich gegen reale Microsoft Entra ID-Angriffe verteidigt

Wenn Präventionskontrollen versagen, um einen Microsoft Entra ID cloud Identitätsangriff zu stoppen, findet Vectra AI ihn - schnell und frühzeitig.

Selbstgeführte Touren

Erleben Sie die Leistungsfähigkeit der Plattform Vectra AI

Klicken Sie sich in Ihrem eigenen Tempo durch und sehen Sie, was Analysten auf einer Plattform erreichen können, die auf dem weltweit genauesten Angriffssignal basiert.

MITRE Kartierung

Umfassende MITRE ATT&CK Abdeckung für Microsoft Entra ID (ehemals Azure AD)

Mit mehr Referenzen im MITRE D3FEND Framework als jeder andere Anbieter, bietet Ihnen nur Vectra AI einen unfairen Vorteil gegenüber Angreifern, die auf Microsoft Entra ID abzielen.

TA0001: Initial Access

T1078: Valid Accounts

TA0002: Execution

T1059: Command and Scripting Interpreter

T1651: Cloud Administration Command

TA0003: Persistence

T1098: Account Manipulation

T1136: Create Account

T1556: Modify Authentication Process

T1078: Valid Accounts

TA0004: Privilege Escalation

T1484: Domain Policy Modification

T1078: Valid Accounts

TA0005: Defense Evasion

T1484: Domain Policy Modification

T1562: Impair Defenses

T1556: Modify Authentication Process

T1078: Valid Accouts

T1564: Hide Artifacts

T1070: Indicator Removal

T1550: Use Alternate Authentication Material

TA0006: Credential Access

T1110: Brute Force

T1606: Forge Web Credentials

T1556: Modify Authentication Process

T1621: Multi-Factor Authentication Request Generation

T1528: Steal Application Access Token

T1649: Steal of Forge Authentication Certification

T1552: Unsecured Credentials

T1539: Steal Web Session Cookie

TA0007: Discovery

T1087: Account Discovery

TA0008: Lateral Movement

T1534: Internal Spearphishing

T1080: Taint Shared Content

T1550: Use Alternate Authentication Material

TA0009: Collection

T1119: Automated Collection

T1530: Data from Cloud Storage

T1213: Data from Information Repositories

T1114: Email Collection

TA0010: Exfiltration

T1048: Exfiltration Over Alternative Protocol

TA0040: Impact

T1531: Account Access Removal

T1499: Endpoint Denial of Service

T1498: Network Denial of Service

Copilot für M365 Erkennung und Reaktion

Stoppen Sie Angreifer vom Missbrauch von Copilot für Microsoft 365

Sichern Sie Ihre GenAI-Angriffsfläche und hindern Sie Angreifer daran, sich Zugang zu sensiblen Anwendungen und Daten zu verschaffen.

Mehr erfahren

Ausgewähltes Datenblatt

Vectra Identity Threat Detection und Response

Erfahren Sie mehr darüber, wie Vectra ITDR Sie bei der Abwehr von Identitätsangriffen unterstützt.

Microsoft Entra ID FAQs

Welche Arten von Risiken gibt es bei Microsoft Entra ID?

Als Microsofts unternehmensweite cloud-basierte Identitäts- und Zugriffsmanagement (IAM)-Lösung ist Entra ID Ihre erste Verteidigungslinie für sicheren Zugriff auf Anwendungen und Daten. Aber sie hat Schwachstellen. Angreifer nutzen Schwachstellen und Fehlkonfigurationen, um Konten zu übernehmen, die auf zuvor aufgebautem Vertrauen beruhen.

Wie können Sie die Sicherheit von Microsoft Entra ID (Azure AD) erhöhen?

Prävention kann scheitern. Um sich vollständig gegen Identitätsangriffe zu schützen, müssen Sie die cloud Identitätsangriffe, die sich bereits in Ihrer Umgebung verstecken, aufdecken. KI-gesteuerte Erkennung und Reaktion ist die einzige bewährte Methode, um Angreifer zu stoppen, bevor sie Schaden anrichten können.

Wie kann Vectra AI helfen?

Vectra Identity Threat Detection and Response (ITDR) nutzt maschinelles Lernen und identitätsorientierte Verhaltensanalysen, um aktive Identitätsangreifer zu identifizieren. Es deckt den Missbrauch von Anmeldedaten, die Ausweitung von Berechtigungen, den Missbrauch von Replikationsströmen und andere identitätsbasierte Bedrohungen in allen Einzelheiten auf - ohne lange Verzögerungen und Vermutungen. Dadurch sind unsere Kunden in der Lage, Microsoft Entra ID-Angriffe zu identifizieren und zu stoppen, sobald sie auftreten.

Wie unterscheidet sich Vectra AI von Ihren Präventionslösungen?

Die Vectra AI Plattform erkennt die frühesten Anzeichen eines Angriffs, so dass Sie einen Angreifer stoppen können, bevor er Schaden anrichtet. Im Gegensatz zum Privilege Access Management (PAM), das sich auf die Verhinderung unbefugter Zugriffe konzentriert, verwendet Vectra AI die Privileged Access Analytics (PAA), um die für Angreifer nützlichsten Konten genau zu verfolgen. PAM konzentriert sich auf die Prävention; Vectra AI findet Angreifer, die sich bereits in Ihrer Umgebung verstecken, so dass Sie sie innerhalb von Minuten ausschalten können.