ITDR-Lösung für Active Directory

ITDR-Lösung für Active Directory

Erkennen Sie Active Directory-Identitätsangriffe, die andere nicht erkennen können, mit weniger Aufwand

Finden und stoppen Sie Angriffe auf die Netzwerkidentität frühzeitig und schnell, ohne ein Heer von Sicherheitsarchitekten und -analysten einstellen zu müssen.

Finden Sie Active Directory-Angriffe am Tag ihres Auftretens

Das ist 99 % schneller als die durchschnittliche Zeit von 328 Tagen für die Entdeckung und Eindämmung von Datenschutzverletzungen, die durch kompromittierte Anmeldeinformationen verursacht wurden*.

*Quelle: IBM Data Breach Bericht

< 1 day

Wir können Ihnen helfen, Angriffe noch am Tag des Geschehens zu erkennen, bevor sie Schaden anrichten.

Warum Vectra AI

Warum sollten Sie sich für ITDR von Vectra zur Abwehr von Active Directory-Angriffen entscheiden?

Schutz von Dienstkonten

Schützen Sie Dienstkonten - auch wenn Sie nicht wissen, was oder wo sie sind. Unsere KI hilft, das Risiko der Ausuferung zu beseitigen und überwacht automatisch alle Servicekonten, um zu erkennen, wenn sie missbraucht werden.

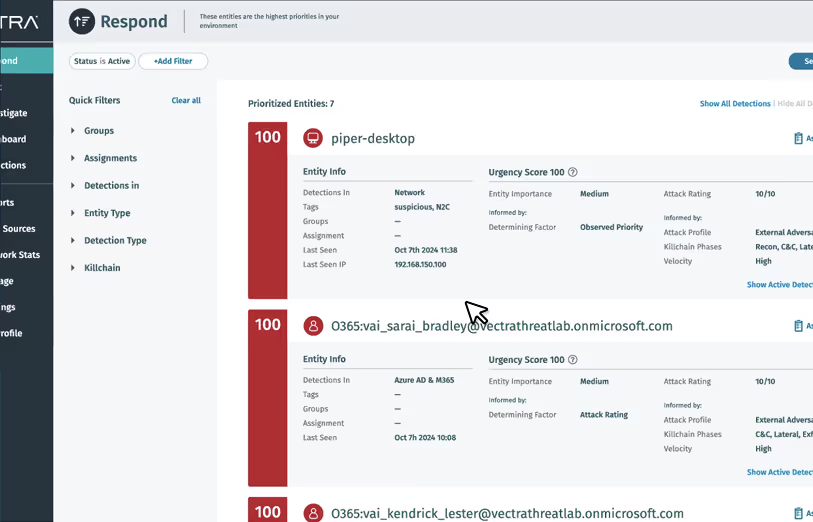

Reduzieren Sie die Arbeitsbelastung

Durchbrechen Sie das Rauschen der User and Entity Behavior Analysis (UEBA). Unsere KI warnt Sie eindeutig vor dem Verhalten von Angreifern mit Angriffsbewertungen und Dringlichkeitsstufen in Echtzeit.

Reduzieren Sie die Arbeitsbelastung

Durchbrechen Sie das Rauschen der User and Entity Behavior Analysis (UEBA). Unsere KI warnt Sie eindeutig vor dem Verhalten von Angreifern mit Angriffsbewertungen und Dringlichkeitsstufen in Echtzeit.

Identitätsangriffe finden, die andere nicht finden können

Finden Sie Akteure, die Identitäten über Ihre gesamte hybride Angriffsfläche missbrauchen. Vectra AI korreliert die Identitätsabdeckung mit breiteren Netzwerk- und cloud -Aktivitäten, um identitätsbasierte Angreifer zu überwachen, die AD, Microsoft Entra ID (früher Azure AD), lokale und cloud Identitäten verwenden.

Angriffsanatomie

Sehen Sie, wie Vectra ITDR Angriffe auf Active Directory abwehrt

Wenn die Präventionskontrollen versagen, ist Vectra AI zur Stelle und findet und stoppt Angriffe innerhalb von Minuten.

Selbstgeführte Touren

Erleben Sie die Leistungsfähigkeit der Plattform Vectra AI

Klicken Sie sich in Ihrem eigenen Tempo durch und sehen Sie, was Analysten auf einer Plattform erreichen können, die auf dem weltweit genauesten Angriffssignal basiert.

MITRE Kartierung

Umfassende MITRE ATT&CK Abdeckung für Active Directory

Mit mehr Referenzen im MITRE D3FEND Framework als jeder andere Anbieter bietet Ihnen nur Vectra AI einen unfairen Vorteil gegenüber Angreifern, die es auf Active Directory abgesehen haben.

TA0001: Initial Access

T1078: Valid Accounts

TA0002: Execution

T1053: Schedule Task/Job

T1569: System Services

T1047: Windows Management Instrumentation

TA0003: Persistence

T1053: Schedule Task/Job

T1078: Valid Accounts

TA0004: Privilege Escalation

T1484: Domain Policy Modification

T1053: Schedule Task/Job

T1078: Valid Accounts

TA0005: Defense Evasion

T1484: Domain Policy Modification

T1550: Use Alternate Authentication Material

T1078: Valid Accounts

T1207: Rogue Domain Controller

TA0006: Credential Access

T1110: Brute Force

T1003: OS Credential Dumping

T1649: Steal or Forge Authentication Certificates

T1558: Steal or Forge Kerberos Tickets

T1552: Unsecured Credentials

TA0007: Discovery

T1087: Account Discovery

T1482: Domain Trust Discovery

T1615: Group Policy Discovery

T1069: Permission Groups Discovery

TA0008: Lateral Movement

T1563: Remote Service Session Hijacking

T1550: Use Alternate Authentication Material

Ausgewähltes Datenblatt

Vectra Identity Threat Detection und Response

Erfahren Sie mehr darüber, wie die Vectra ITDR-Lösung Sie bei der Abwehr von Identitätsangriffen unterstützt.

Active Directory-FAQs

Wie greifen Hacker Active Directory an?

Angreifer nutzen Schwachstellen in Active Directory, um privilegierte Konten zu übernehmen, in Ihr System einzudringen und den Zugriff zu erweitern, bis sie Ihre sensibelsten Daten stehlen können. Von Einkäufen im Dark Web bis hin zum Ausspähen von Passwörtern können sie leicht Anmeldedaten knacken, um die Kontrolle über Benutzerkonten zu übernehmen.

Was passiert, wenn Active Directory kompromittiert wird?

Ein gefährdetes Active Directory kann katastrophale Folgen haben. Sobald ein Angreifer privilegierten Zugriff auf eine AD-Domäne oder einen Domänencontroller erlangt hat, kann dieser Zugriff genutzt werden, um auf die IT-Ressourcen und Geschäftsgeheimnisse Ihres Unternehmens zuzugreifen, sie zu kontrollieren oder sogar zu zerstören. Je länger ein AD-Angreifer unentdeckt bleibt, desto mehr Schaden kann er anrichten.

Wie können Sie feststellen, ob Ihr Active Directory angegriffen wird?

Wenn ein Angreifer in der Lage ist, in Ihre AD-Umgebung einzudringen, ist er wahrscheinlich raffiniert genug, um dies zu tun, ohne Beweise zu hinterlassen. Eine gängige Active Directory-Angriffsmethode besteht beispielsweise darin, der Gruppe der Domänenadministratoren beizutreten, kompromittierende Aktivitäten durchzuführen und dann zu verschwinden, bevor Ihre Sicherheitswarnungen eine Chance haben, sich zu melden.

Wie kann man Angriffe auf Active Directory verhindern?

Die einzige bewährte Methode, einen aktiven AD-Angreifer zu erkennen und zu stoppen, ist eine KI-gesteuerte Erkennung, um die ersten Anzeichen von Angriffsaktivitäten zu erkennen. Je mehr Einblick Sie in den Angriffspfad haben, desto besser ist Ihr SOC in der Lage, einen Angreifer nach der Kompromittierung zu stoppen.

Wie reduziert Vectra AI die Sicherheitsrisiken Ihres Active Directory?

Vectra Identity Threat Detection and Response (ITDR) hilft Ihnen, Kontoübernahmen in Echtzeit aufzudecken. Als Komponente der Vectra AI Plattform nutzt es KI-gesteuerte Attack Signal Intelligence um gutartige Anomalien von missbräuchlich genutzten Dienstkonten und böswilligen Anmeldungen zu unterscheiden.

Im Gegensatz zu Präventionsmaßnahmen, wie z. B. der Minimierung der Anzahl von Konten mit privilegiertem Zugriff, sichert Vectra ITDR Ihr Active Directory, wenn Angreifer die Präventionsmaßnahmen umgehen - so können Sie aktive Angriffe am Tag ihres Auftretens erkennen und stoppen.

Im Gegensatz zu Präventionsmaßnahmen, wie z. B. der Minimierung der Anzahl von Konten mit privilegiertem Zugriff, sichert Vectra ITDR Ihr Active Directory, wenn Angreifer die Präventionsmaßnahmen umgehen - so können Sie aktive Angriffe am Tag ihres Auftretens erkennen und stoppen.