Server-Side Request Forgery (SSRF): Vollständiger Sicherheitsleitfaden für 2025

Wichtige Erkenntnisse

- SSRF-Angriffe sind 2024 um 452 % gestiegen, angetrieben durch KI-gestützte Automatisierungstools, wobei Unternehmen nach erfolgreichen Angriffen 4-8 Wochen Wiederherstellungszeit haben

- Oracle EBS CVE-2025-61882 demonstriert die aktive Ausnutzung von SSRF für die Remote-Code-Ausführung, was die CISA zu einer dringenden Patch-Frist bis zum 27. Oktober 2025 veranlasst

- Cloud an Adressen wie 169.254.169.254 sind nach wie vor primäre Ziele für den Diebstahl von Zugangsdaten und die Kompromittierung der Infrastruktur.

- Eine wirksame SSRF-Abwehr erfordert mehrschichtige Kontrollen, die Eingabevalidierung, Netzwerksegmentierung und Verhaltensanalyse statt signaturbasierter Erkennung kombinieren.

Im Oktober 2025 erlebte die Cybersicherheitswelt einen Wendepunkt, als die ransomware Cl0p erfolgreich eine kritische SSRF-Schwachstelle in der Oracle E-Business Suite ausnutzte, von der weltweit Fortune-500-Unternehmen betroffen waren. Laut den Bedrohungsdaten von CrowdStrike markierte diese Kampagne eine taktische Entwicklung in der Art und Weise, wie ausgeklügelte Bedrohungsakteure Server-Side-Request-Fgery-Angriffe einsetzen. Der Anstieg der SSRF-Angriffe um 452 % zwischen 2023 und 2024 ist nicht nur eine weitere Statistik, sondern stellt eine grundlegende Veränderung der Angriffslandschaft dar, die durch KI-gestützte Automatisierungstools vorangetrieben wird, die das, was einst die Domäne von Elite-Hackern war, demokratisiert haben.

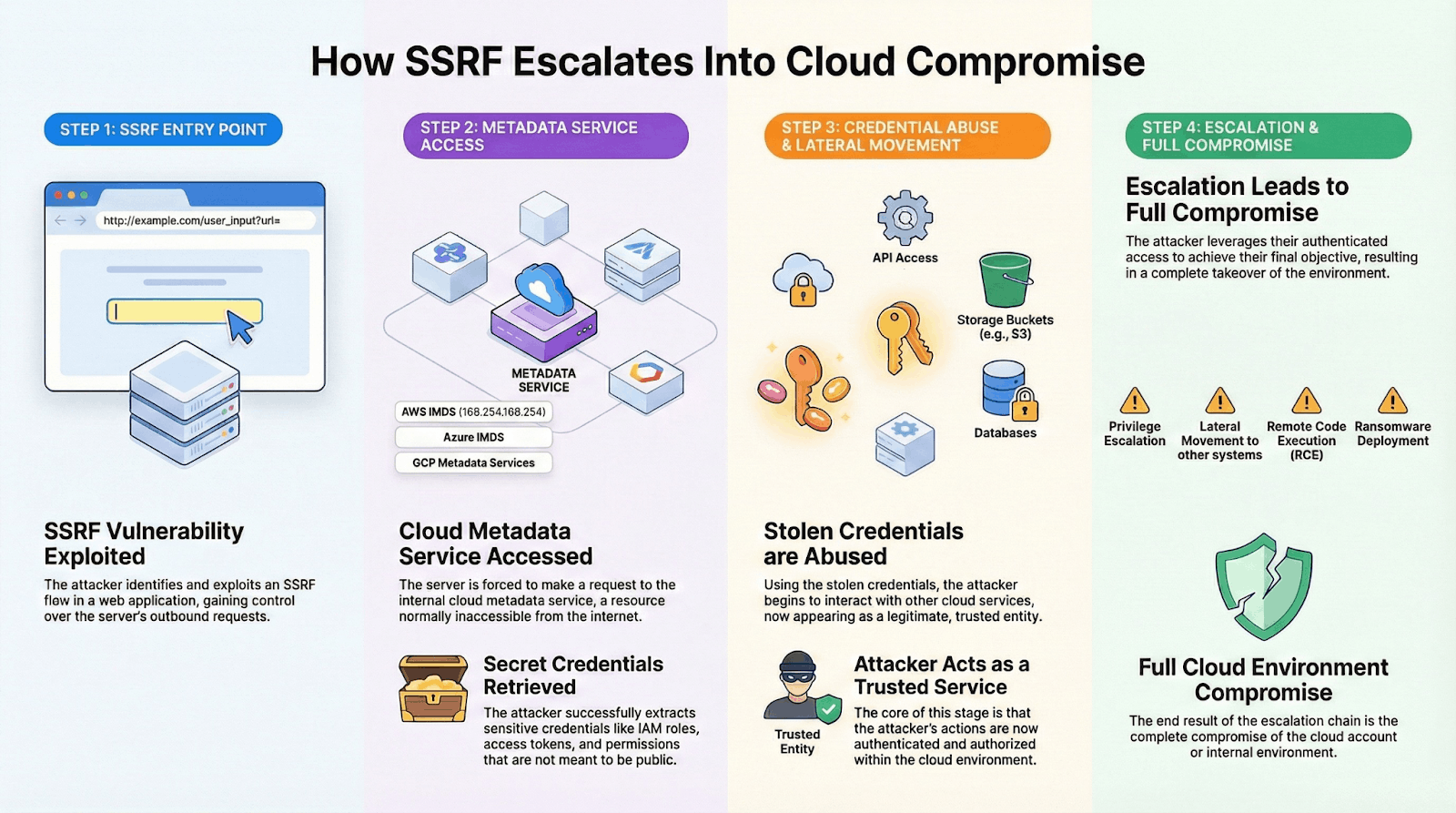

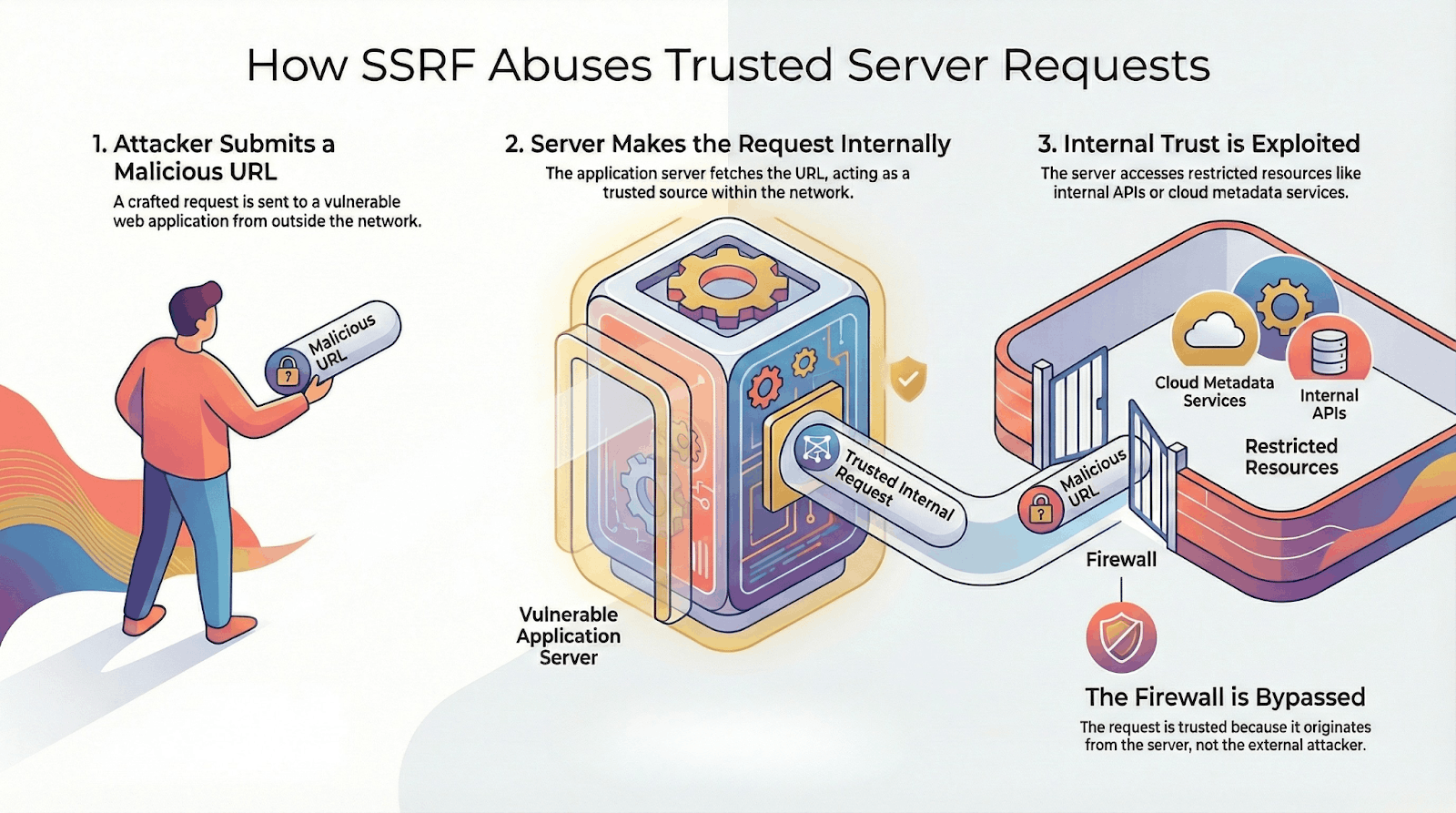

Im Kern nutzt SSRF Vertrauensbeziehungen zwischen Anwendungsservern und internen Systemen aus. Da die gefälschte Anfrage von einem vertrauenswürdigen Server stammt, behandeln interne Dienste sie als legitim, selbst wenn das Ziel vom Angreifer kontrolliert wurde. Auf diese Weise umgeht SSRF Netzwerksegmentierungen und perimeterbasierte Kontrollen, die normalerweise den externen Zugriff blockieren würden.

Was ist serverseitige Anforderungsfälschung (SSRF)?

Server-seitige Anforderungsfälschung (Server-side Request Forgery, SSRF) ist eine Web-Sicherheitslücke, die es Angreifern ermöglicht, einen Server so zu manipulieren, dass er in ihrem Namen unberechtigte Anfragen an interne Systeme, cloud oder externe Ressourcen stellt. Durch die Ausnutzung von Vertrauensbeziehungen zwischen Servern umgehen SSRF-Angriffe die Sicherheitskontrollen des Netzwerks, greifen auf eingeschränkte Ressourcen zu und können durch verkettete Angriffe Remotecodeausführung erreichen. Diese Schwachstelle verwandelt legitime Serverfunktionen in einen leistungsstarken Angriffs-Proxy.

Die grundsätzliche Gefahr von SSRF liegt in der Fähigkeit, das implizite Vertrauen zu missbrauchen, das interne Systeme in Anwendungsserver setzen. Wenn eine anfällige Anwendung benutzergesteuerte URLs ohne ordnungsgemäße Validierung akzeptiert, können Angreifer die Anforderungen des Servers an unbeabsichtigte Ziele umleiten. Dieser Vertrauensbruch ist besonders verheerend in cloud , wo Metadatendienste Anmeldeinformationen und Konfigurationsdaten bereitstellen, die nur innerhalb der Infrastruktur zugänglich sind.

Die Aufnahme von SSRF als Nummer 10 in die OWASP Top 10 2021 spiegelt die zunehmende Verbreitung und Auswirkung der Schwachstelle wider. Die Schwachstelle belegte in der OWASP-Community-Umfrage, die zu ihrer Aufnahme führte, den ersten Platz, was die Anerkennung von SSRF als kritische Bedrohung durch die Sicherheits-Community unterstreicht. Die Abhängigkeit moderner Anwendungen von Microservices, APIs und cloud hat die Angriffsfläche für die Ausnutzung von SSRF exponentiell vergrößert.

Eilmeldung: Oracle EBS und KI-gestützter SSRF-Anstieg

Die Cybersicherheitslandschaft hat sich im Oktober 2025 mit der Veröffentlichung von CVE-2025-61882, einer kritischen SSRF-Schwachstelle in den Oracle E-Business Suite-Versionen 12.2.3 bis 12.2.14, dramatisch verändert. Die Analyse von CrowdStrike zeigt, dass die ransomware , die als Graceful Spider verfolgt wird, diese zero-day seit August 2025 ausnutzt. Die Schwachstelle, die auf der CVSS-Skala mit 9,8 bewertet wird, ermöglicht es vorauthentifizierten Angreifern, SSRF mit CRLF-Injection, Authentifizierungsumgehung und unsicherer XSLT-Verarbeitung zu koppeln, um Remotecodeausführung zu erreichen.

Die Aufnahme dieser Schwachstelle in den Katalog der bekannten ausgenutzten Schwachstellen durch das CISA am 6. Oktober 2025 verpflichtet die Bundesbehörden, die Schwachstelle bis zum 27. Oktober 2025 zu beheben. Diese Einstufung deutet auf einen bestätigten Angriff auf Systeme der US-Regierung und kritische Infrastrukturen hin, was die Dringlichkeit über die übliche Offenlegung von Schwachstellen hinaus erhöht.

Der Cyber Threat Report 2025 von SonicWall dokumentiert einen atemberaubenden Anstieg der SSRF-Angriffe um 452 % zwischen 2023 und 2024. Dieser Anstieg steht in direktem Zusammenhang mit der Verbreitung von KI-gestützten Exploit-Tools, die automatisch anfällige Endpunkte identifizieren, kontextabhängige Bypass-Nutzdaten generieren und herkömmliche Sicherheitskontrollen umgehen. Diese Tools haben die Einstiegshürde effektiv gesenkt und ermöglichen es auch weniger qualifizierten Bedrohungsakteuren, ausgefeilte SSRF-Kampagnen durchzuführen, für die zuvor tiefgreifende technische Kenntnisse erforderlich waren.

Für Sicherheitsexperten, die immer komplexere cloud verwalten, ist das Verständnis von SSRF unverzichtbar geworden. Diese Schwachstellen stellen nicht nur interne Ressourcen bloß, sondern geben Angreifern auch den Schlüssel zu Ihrem cloud in die Hand und verwandeln vertrauenswürdige Server in bösartige Proxys, die herkömmliche Sicherheitskontrollen umgehen. Während sich Unternehmen darum bemühen, Oracle EBS noch vor der CISA-Frist am 27. Oktober 2025 zu patchen, stellt sich die Frage: Wie wurde SSRF zum bevorzugten Angriffsvektor und was können moderne Sicherheitsteams tun, um sich dagegen zu schützen?

Wie SSRF-Angriffe funktionieren

SSRF-Angriffe nutzen die grundlegende Architektur moderner Webanwendungen aus, bei denen Server routinemäßig Ressourcen von URLs abrufen. Angreifer manipulieren diese legitimen Funktionen, indem sie bösartige URLs einschleusen, die die Anfragen des Servers an unbeabsichtigte Ziele umleiten. Der Angriff ist erfolgreich, weil die Anfrage vom vertrauenswürdigen Anwendungsserver ausgeht und so die Firewall-Regeln und die Netzwerksegmentierung umgeht, die einen direkten externen Zugriff blockieren würden.

Der Missbrauchsprozess beginnt, wenn ein Angreifer Funktionen identifiziert, die URL-Eingaben akzeptieren - gängige Beispiele sind Webhook-Implementierungen, PDF-Generatoren, Bildverarbeitungsfunktionen und API-Integrationen. Durch sorgfältige Manipulation von URL-Parametern können Angreifer den Server dazu zwingen, auf interne Ressourcen und cloud zuzugreifen oder sogar Port-Scans im internen Netzwerk durchzuführen. Netzwerkerkennungs- und -reaktionssysteme konzentrieren sich zunehmend auf die Erkennung dieser anomalen, vom Server initiierten Verbindungen, da sich herkömmliche Schutzmaßnahmen am Netzwerkrand als unzureichend erweisen.

Stellen Sie sich einen anfälligen Bildverarbeitungsdienst vor, der vom Benutzer bereitgestellte URLs akzeptiert, um Bilder zu holen und deren Größe zu ändern. Ein Angreifer könnte http://169.254.169.254/latest/meta-data/iam/security-credentials/ anstelle einer legitimen Bild-URL. Der Server, der auf AWS EC2 läuft, würde diesen internen endpoint pflichtbewusst abrufen und dabei möglicherweise IAM-Anmeldeinformationen preisgeben, die Zugriff auf das gesamte AWS-Konto gewähren. Dieses einfache Beispiel zeigt, wie SSRF eine harmlose Funktion in eine kritische Sicherheitslücke verwandelt.

Protokoll-Handler erweitern die Reichweite von SSRF über HTTP-Anfragen hinaus. Anfällige Anwendungen unterstützen möglicherweise Protokolle wie file:// für den lokalen Dateizugriff, gopher:// für beliebige TCP-Verbindungen, dict:// für Abfragen des Wörterbuchservers, oder ftp:// für FTP-Verbindungen. Jedes Protokoll eröffnet einzigartige Wege zur Ausbeutung - file:///etc/passwd könnte Systembenutzer bloßstellen, während gopher:// können Anfragen an interne Dienste wie Redis oder Memcached erstellen. Moderne Anwendungen schränken diese Protokolle zunehmend ein, doch ältere Systeme und falsch konfigurierte Dienste bleiben anfällig.

Übliche SSRF-Angriffsmuster

SSRF-Angriffe folgen vorhersehbaren Mustern, die Sicherheitsteams erkennen müssen. Das einfachste Muster zielt auf den anfälligen Server selbst ab und versucht, über localhost-Verweise wie http://127.0.0.1/admin oder http://localhost:8080/metrics. Diese Angriffe nutzen Dienste aus, die an die Loopback-Schnittstelle gebunden sind, vorausgesetzt, sie sind vor externem Zugriff geschützt.

Die Ausnutzung von Backend-Systemen stellt ein ausgefeilteres Muster dar, bei dem Angreifer auf die interne, vom Internet aus unsichtbare Infrastruktur abzielen. Durch die Gestaltung von Anfragen an RFC1918-Adressen wie http://192.168.1.10/api/internalDie Angreifer können mit Datenbanken, internen APIs oder Verwaltungsschnittstellen interagieren. Die koordinierte Kampagne vom März 2025, an der über 400 IPs demonstrierte dieses Muster in großem Maßstab, indem es gleichzeitig mehrere interne Dienste in den Opferorganisationen angriff.

Blinde SSRF-Angriffe stellen eine besondere Herausforderung dar, da der Angreifer keine direkten Antworten auf seine gefälschten Anfragen erhält. Stattdessen müssen sie den Erfolg durch Zeitanalyse, Fehlermeldungen oder Out-of-Band-Interaktionen ableiten. DNS-Rebinding-Angriffe sind ein Beispiel für fortgeschrittene blinde SSRF-Techniken, bei denen Angreifer eine Domäne kontrollieren, die zunächst zu einer legitimen IP-Adresse aufgelöst wird und dann nach bestandenen Validierungsprüfungen zu einer internen Adresse wechselt. Diese Time-of-Check-to-Time-of-Use (TOCTOU)-Schwachstellen umgehen selbst gut implementierte URL-Filter.

In blinden SSRF-Szenarien schließen Angreifer den Erfolg indirekt aus Zeitunterschieden, DNS-Callbacks oder Nebenwirkungen statt aus direkten Antworten, wodurch diese Angriffe schwieriger zu erkennen sind und bei Tests leichter übersehen werden können.

SSRF-Umgehungstechniken und Umgehung

Sicherheitskontrollen, die zur Verhinderung von SSRF entwickelt wurden, versagen oft, weil Angreifer Lücken zwischen der URL-Validierungslogik und der Art und Weise, wie Anfragen letztendlich aufgelöst und ausgeführt werden, ausnutzen. Viele Abwehrmaßnahmen basieren auf oberflächlichem String-Abgleich, anstatt zu verstehen, wie URLs zur Laufzeit geparst, normalisiert und aufgelöst werden.

Zu den gängigen SSRF-Umgehungstechniken gehören:

- Verschlüsselte oder verschleierte interne IP-Adressen

- Alternative IP-Formate (dezimal, hexadezimal oder oktal)

- DNS-Rebinding und verzögerte Auflösung

- Unterschiede zwischen Validierung und Ausführung beim URL-Parser

Einfache Umgehungstechniken umfassen die URL-Kodierung, bei der Angreifer interne Adressen mithilfe von kodierten Werten verschleiern. Beispiel: %31%32%37%2e%30%2e%30%2e%31 dekodiert zu 127.0.0.1, wodurch Angreifer grundlegende Blacklist-Filter umgehen können. Oft werden mehrere Verschlüsselungsebenen, URL, Unicode oder HTML kombiniert, um einer Erkennung zu entgehen.

Angreifer nutzen auch alternative IP-Adressdarstellungen aus. Cloud -Endpunkte wie 169.254.169.254 kann in Dezimalzahlen ausgedrückt werden (2852039166), hexadezimal (0xA9FEA9FE) oder Oktalformate. Anwendungen, die IP-Eingaben nicht korrekt normalisieren, können den Zugriff auf eingeschränkte interne Dienste ermöglichen, selbst wenn die Standard-Punktnotation blockiert ist. DNS-Rebinding erschwert die Erkennung zusätzlich, indem es während der Validierung eine Domain in eine harmlose Adresse auflöst und zum Zeitpunkt der Ausführung zu einer internen Adresse wechselt.

Fortgeschrittenere Umgehungsmethoden zielen auf Parser-Unterschiede ab, also Inkonsistenzen zwischen der Interpretation von URLs während der Validierung und der Ausführung der Anfrage. Zum Beispiel: http://expected-host@evil-host/ kann die Validierung bestehen, wenn die Anwendung extrahiert erwarteter Gastgeber, während die eigentliche Anfrage an Böser-WirtÄhnliche Probleme treten bei Fragmenten auf (#) oder fehlerhafte Autoritätskomponenten. Diese Diskrepanzen erklären, warum Bekannte sichere Ziele auf die Whitelist setzen und die Durchsetzung einer konsistenten URL-Analyse sind weitaus effektiver als SSRF-Abwehrmaßnahmen auf Basis von Blacklists.

Wie SSRF zur Remote-Code-Ausführung (RCE) führt

SSRF ist selten das endgültige Ziel. In vielen realen Vorfällen dient es als Einstiegspunkt für tiefgreifendere Kompromittierungen.

Zu den üblichen Eskalationspfaden gehören:

- Zugriff auf cloud zum Stehlen von Anmeldedaten

- Interaktion mit internen APIs, Datenbanken oder Admin-Panels

- Verkettung von SSRF mit Deserialisierungsfehlern, Befehlsinjektion oder falsch konfigurierten Diensten

Wenn Angreifer über SSRF authentifizierten Zugriff auf interne Systeme erhalten, wird die Ausführung von Remote-Code zu einem realistischen Ergebnis und nicht mehr nur zu einem theoretischen Risiko.

Arten von SSRF-Angriffen

SSRF-Schwachstellen treten in verschiedenen Formen auf, die jeweils einzigartige Möglichkeiten zur Ausnutzung und Herausforderungen für die Verteidigung bieten. Das Verständnis dieser Kategorien hilft Sicherheitsteams, gezielte Kontrollen zu implementieren und Angriffsmuster in ihren Umgebungen zu erkennen.

Einfache SSRF-Angriffe zielen direkt auf den anfälligen Server ab und nutzen die auf localhost oder der Loopback-Schnittstelle verfügbaren Dienste aus. Diese Angriffe sind erfolgreich, weil viele Anwendungen administrative Schnittstellen, Debugging-Endpunkte oder Metriksammler an 127.0.0.1 binden, in der Annahme, dass dies eine ausreichende Isolierung bietet. Ein Angreifer könnte auf http://localhost:8080/actuator/health um Anwendungsinformationen zu sammeln oder http://127.0.0.1:6379/ um mit einer ungeschützten Redis-Instanz zu interagieren. Obwohl diese Angriffe scheinbar einfach sind, können sie sensible Konfigurationsdaten und Anwendungsgeheimnisse preisgeben oder Anknüpfungspunkte für weitere Angriffe bieten.

Backend-SSRF-Angriffe nutzen die Netzwerkposition des verwundbaren Servers aus, um auf interne Systeme zuzugreifen. Diese Kategorie erweist sich als besonders schädlich in modernen Architekturen, in denen Microservices über private Netzwerke kommunizieren. Angreifer erstellen Anfragen, die auf interne IP-Bereiche abzielen und auf Datenbanken, Nachrichtenwarteschlangen oder Verwaltungsbereiche zugreifen, die aufgrund ihrer vermeintlichen Isolierung keine Authentifizierung erfordern. Die in dieser umfassenden Analyse beschriebene Sicherheitsverletzung bei Capital One im Jahr 2019 war ein Beispiel für dieses Muster, als SSRF den Zugriff auf interne AWS-Ressourcen ermöglichte und letztlich die Daten von über 100 Millionen Personen preisgab.

Blind SSRF stellt eine besondere Herausforderung dar, da Angreifer keine direkte Antwort auf ihre gefälschten Anfragen erhalten. Die Erkennung erfordert Out-of-Band-Techniken wie DNS-Lookups zu vom Angreifer kontrollierten Domänen, zeitbasierte Schlussfolgerungen oder das Auslösen beobachtbarer Nebeneffekte. Sicherheitsteams übersehen beim Testen oft blinde SSRF, doch diese Schwachstellen können durch DNS-Tunneling oder Interaktion mit internen Diensten, die den Anwendungsstatus verändern, eine Datenexfiltration ermöglichen. Moderne Exploit-Frameworks automatisieren die Erkennung von blinden SSRFs durch ausgeklügelte Callback-Mechanismen und Timing-Analysen.

Nutzung von Cloud

Cloud sind die Kronjuwelen für SSRF-Angreifer. Diese Dienste, die unter vorhersehbaren Adressen wie 169.254.169.254 für AWS oder metadata.google.internal für GCP zugänglich sind, stellen Instanzkonfiguration, Anmeldeinformationen und Geheimnisse für cloud bereit. Strategien zum Schutz derCloud müssen SSRF als primären Vektor für die Kompromittierung von Metadaten berücksichtigen.

Die Azure OpenAI SSRF-Schwachstelle (CVE-2025-53767), die mit einem perfekten CVSS-Wert von 10,0 bewertet wurde, zeigt das katastrophale Potenzial der Ausnutzung von Metadatendiensten. Eine unzureichende Eingabevalidierung in von Benutzern bereitgestellten URLs ermöglichte es Angreifern, von Azure verwaltete Identitäts-Tokens abzurufen und sich über die Grenzen von Mandanten hinweg zu bewegen. Microsofts Patch hat die unmittelbare Schwachstelle behoben, aber der Vorfall hat systemische Risiken in cloud aufgezeigt.

Die Weiterentwicklung des Instance Metadata Service (IMDS) von AWS von v1 auf v2 ist eine direkte Reaktion auf SSRF-Bedrohungen. Die einfachen HTTP-GET-Anforderungen von IMDSv1 machten es für SSRF-Angriffe trivial, Anmeldeinformationen abzurufen. Mit IMDSv2 wurde eine sitzungsbasierte Authentifizierung eingeführt, die PUT-Anfragen mit benutzerdefinierten Headern erfordert - Verteidigungsmaßnahmen, die speziell darauf ausgelegt sind, SSRF-Angriffe zu vereiteln. Trotz der nachdrücklichen Empfehlungen von AWS haben viele Unternehmen nicht auf IMDSv2 migriert und lassen ihre Infrastruktur für den Diebstahl von Anmeldeinformationen durch SSRF anfällig.

Anwendungsspezifische SSRF-Varianten

Moderne Anwendungsarchitekturen führen neue SSRF-Varianten ein, die über herkömmliche Webanwendungen hinausgehen. Serverlose Funktionen, insbesondere solche, die vom Benutzer bereitgestellte URLs für Webhooks oder Dateneingabe verarbeiten, schaffen flüchtige, aber leistungsstarke SSRF-Möglichkeiten. Diese Funktionen verfügen häufig über weitreichende IAM-Berechtigungen und Netzwerkzugriff, was sie zu attraktiven Zielen für Angriffe auf Metadatendienste macht.

GraphQL-Implementierungen verdienen besondere Aufmerksamkeit, da ihre Abfragekomplexität SSRF-Schwachstellen verbergen kann. Verschachtelte Abfragen und Feldauflöser, die entfernte Ressourcen auf Basis von Benutzereingaben abrufen, schaffen mehrere SSRF-Vektoren innerhalb eines einzigen endpoint. Die Flexibilität, die GraphQL so leistungsfähig macht, erschwert auch die Eingabevalidierung, da bösartige URLs in komplexen Abfragestrukturen tief verschachtelt sein können.

Container-Orchestrierungsplattformen wie Kubernetes bergen ihre eigenen SSRF-Risiken durch Mechanismen zur Diensterkennung und API-Server. Eine SSRF-Schwachstelle in einem Pod kann die Kubernetes-API, Dienstkonten-Tokens oder Cluster-Geheimnisse offenlegen. Der Explosionsradius erweitert sich dramatisch, wenn SSRF den Zugriff auf Container-Registrierungen, CI/CD-Pipelines oder Infrastruktur-Automatisierungstools ermöglicht, die auf interne Netzwerkherkünfte vertrauen.

SSRF vs. CSRF: Was ist der Unterschied?

SSRF und CSRF werden oft verwechselt, da beide Vertrauensbeziehungen ausnutzen, jedoch auf unterschiedliche Komponenten einer Anwendung abzielen.

- SSRF zwingt einen Server dazu, nicht autorisierte Anfragen an interne oder externe Systeme zu senden.

- CSRF verleitet den Browser eines Benutzers dazu, unbeabsichtigte Anfragen an eine vertrauenswürdige Anwendung zu senden.

In der Praxis stellt SSRF ein Risiko auf Infrastrukturebene dar, das cloud oder interne Dienste gefährden kann, während CSRF in erster Linie Benutzeraktionen und die Integrität von Sitzungen beeinträchtigt. Beide erfordern unterschiedliche Erkennungs- und Präventionsstrategien.

SSRF in cloud

Cloud verstärken die SSRF-Risiken durch ihre Abhängigkeit von Metadatendiensten, verwalteten Identitäten und API-gesteuerten Architekturen. Die Verlagerung von traditionellen Netzwerkperimetern zu identitätsbasierten Sicherheitsmodellen bedeutet, dass SSRF-Schwachstellen direkt zu Privilegieneskalation und Kontoübernahme führen können.

Das Modell der geteilten Verantwortung erschwert die SSRF-Prävention in cloud . Während cloud die zugrunde liegende Infrastruktur und die Endpunkte der Metadatendienste sichern, müssen Kunden ihre Anwendungen ordnungsgemäß konfigurieren, Netzwerkkontrollen implementieren und Identitätsberechtigungen verwalten. Diese Aufteilung der Verantwortung schafft Lücken, die raffinierte Angreifer durch SSRF-Angriffe ausnutzen. Unternehmen gehen oft davon aus, dass die Sicherheitskontrollen des cloud ausreichend sind, und übersehen dabei Schwachstellen auf der Anwendungsebene, die diese Schutzmaßnahmen umgehen.

cloud führen zu zusätzlicher Komplexität, da jeder Anbieter die Metadatendienste anders implementiert. AWS verwendet 169.254.169.254 mit optionalem IMDSv2-Schutz, Azure verwendet 169.254.169.254 mit erforderlichen Headern, und GCP verwendet metadata.google.internal mit projektspezifischen Endpunkten. Sicherheitsteams müssen diese Unterschiede verstehen, um effektive Kontrollen in heterogenen cloud zu implementieren. Cloud und -Reaktion für AWS-Plattformen umfassen zunehmend SSRF-spezifische Erkennungslogik, die auf die Architektur des jeweiligen cloud zugeschnitten ist.

Sicherheit von AWS-Metadaten

Die AWS-Metadatensicherheit konzentriert sich auf den Instance Metadata Service (IMDS), der wichtige Instanzinformationen und temporäre Anmeldeinformationen für EC2-Instanzen bereitstellt. Der AWS-Dokumentation enthält zwei Versionen: IMDSv1 (Anfrage/Antwort) und IMDSv2 (sitzungsorientiert). Die Einfachheit von IMDSv1 macht es anfällig für SSRF-Angriffe - eine einfache GET-Anfrage an http://169.254.169.254/latest/meta-data/ gibt Instanz-Metadaten ohne Authentifizierung zurück.

IMDSv2 implementiert mehrere Verteidigungsschichten, die speziell darauf ausgelegt sind, SSRF-Angriffe zu vereiteln. Die Sitzungsinitialisierung erfordert eine PUT-Anforderung mit einem speziellen Header, der ein Sitzungs-Token mit einer Gültigkeit von sechs Stunden zurückgibt. Nachfolgende Metadatenanfragen müssen dieses Token als Header enthalten, um einfache SSRF-Schwachstellen am Zugriff auf Metadaten zu hindern. Der auf 1 gesetzte Time-To-Live (TTL)-Header stellt sicher, dass Token keine Netzwerkgrenzen überschreiten können, was eine weitere Schutzschicht darstellt.

Trotz dieser Verbesserungen stehen Unternehmen bei der Umstellung auf IMDSv2 vor betrieblichen Herausforderungen. Ältere Anwendungen können beschädigt werden, Software von Drittanbietern muss möglicherweise aktualisiert werden, und Automatisierungsskripte müssen geändert werden. AWS bietet Migrationstools und Kompatibilitätsanalysen, aber der Übergang erfordert eine sorgfältige Planung und Prüfung. Sicherheitsteams müssen die dringende Notwendigkeit des SSRF-Schutzes gegen die betriebliche Stabilität abwägen und häufig kompensierende Kontrollen während des Migrationszeitraums implementieren.

Überlegungen zu Azure und GCP

Azure verfolgt bei der Metadatensicherheit einen anderen Ansatz als AWS und führt von Anfang an obligatorische Header-Anforderungen ein. Der Azure Instance Metadata Service (IMDS) erfordert die Metadaten: wahr Header für alle Anfragen, was einen grundlegenden SSRF-Schutz bietet. Ausgefeilte SSRF-Schwachstellen, die eine Header-Injektion ermöglichen, können diese Kontrolle jedoch immer noch umgehen, wie der Azure OpenAI-Vorfall zeigt.

Azure Managed Identities verleihen den SSRF-Risiken eine weitere Dimension. Diese Identitäten, die Ressourcen wie virtuellen Maschinen oder App Services zugewiesen sind, können auf Azure-Ressourcen zugreifen, ohne Anmeldeinformationen zu speichern. Eine SSRF-Schwachstelle in einer Anwendung mit einer verwalteten Identität kann zu unbefugtem Zugriff auf Datenbanken, Speicherkonten oder Schlüsseltresore führen. Der Explosionsradius hängt von den der Identität zugewiesenen Berechtigungen ab, was die Bedeutung von Zugriffskontrollen mit den geringsten Rechten verdeutlicht.

Google Cloud Platform implementiert einen einzigartigen Schutz für Metadatendienste und behält gleichzeitig unterschiedliche endpoint bei. GCP erfordert die Metadaten-Geschmack: Google Header und verwendet die Domäne metadata.google.internal anstelle von IP-Adressen. Dieser domänenbasierte Ansatz erschwert einige SSRF-Angriffe, beseitigt das Risiko jedoch nicht. Die projektspezifischen Metadaten-Endpunkte von GCP und das Scoping von Dienstkonten bieten zusätzliche Isolierung, aber SSRF-Schwachstellen können immer noch sensible Projekt-Metadaten und Dienstkonto-Tokens offenlegen.

Erkennen und Verhindern von SSRF-Angriffen

Eine wirksame SSRF-Abwehr erfordert einen mehrschichtigen Ansatz, der präventive Kontrollen, Erkennungsmechanismen und Reaktionsmöglichkeiten auf Vorfälle kombiniert. Unternehmen müssen über eine einfache Eingabevalidierung hinausgehen und umfassende Sicherheitsstrategien implementieren, die SSRF während des gesamten Anwendungslebenszyklus berücksichtigen.

Die Vorbeugung beginnt mit sicheren Kodierungspraktiken, die alle vom Benutzer eingegebenen URLs als potenziell bösartig behandeln. Bei der Validierung von Eingaben sollten strenge Zulässigkeitslisten anstelle von schwarzen Listen verwendet werden, in denen ausdrücklich zulässige Protokolle, Domänen und Ports definiert sind. Das Parsen von URLs muss in allen Validierungs- und Ausführungskontexten konsistent erfolgen, um Parser-Differential-Angriffe zu verhindern. Das OWASP SSRF Prevention Cheat Sheet bietet eine umfassende Anleitung zur effektiven Implementierung dieser Kontrollen.

Die Segmentierung des Netzes bietet einen entscheidenden Schutz gegen SSRF-Angriffe. Anwendungen, die externe Ressourcen abrufen, sollten in isolierten Netzwerkzonen mit eingeschränktem Zugriff auf interne Dienste arbeiten. Die Egress-Filterung blockiert nicht autorisierte Verbindungen zu internen IP-Bereichen und cloud . Diese Netzwerkkontrollen begrenzen die Auswirkungen von SSRF, selbst wenn die Verteidigungsmaßnahmen auf der Anwendungsebene versagen. Erweiterte Erkennungs- und Reaktionsplattformen korrelieren Netzwerkanomalien mit dem Anwendungsverhalten, um SSRF-Ausbeutungsversuche zu identifizieren.

DNS-Auflösungskontrollen fügen eine weitere Verteidigungsschicht hinzu, indem sie Anwendungen daran hindern, interne Hostnamen oder private IP-Adressen aufzulösen. Die Implementierung von Split-Horizon-DNS oder die Verwendung dedizierter Resolver für externe Lookups verhindert DNS-Rebinding-Angriffe. Einige Unternehmen setzen DNS-Firewalls ein, die die Auflösung von Metadaten-Service-Adressen und internen Domänen von Anwendungsservern blockieren.

Die Antwortvalidierung stellt sicher, dass selbst bei erfolgreichen SSRF-Versuchen keine sensiblen Daten an Angreifer zurückgegeben werden. Anwendungen sollten Antwortinhalte, Kopfzeilen und Statuscodes prüfen, bevor sie Daten an Benutzer zurückgeben. Antworten aus internen IP-Bereichen oder mit bestimmten Mustern (wie AWS-Anmeldedaten) sollten Sicherheitswarnungen auslösen. Dieser Ansatz erweist sich als besonders effektiv bei blinden SSRF-Schwachstellen, bei denen sich Angreifer zur Bestätigung auf die Antworten der Anwendung verlassen.

SSRF-Präventionscheckliste (Verteidigeransicht)

Eine wirksame SSRF-Abwehr erfordert mehrschichtige Kontrollen über Anwendungs-, Netzwerk- und cloud hinweg.

Zu den wichtigsten Präventionsmaßnahmen gehören:

- Ausgehende Ziele auf die Whitelist setzen, anstatt sie anhand einer Blacklist zu filtern

- Blockieren des Zugriffs auf cloud -Endpunkte auf Netzwerkebene

- Durchsetzung von IMDSv2 oder erforderlichen Metadaten-Headern

- Überwachung auf anomale, vom Server initiierte interne Anfragen

- Anwendung von Berechtigungen mit geringsten Privilegien auf Dienstidentitäten

Keine einzelne Kontrollmaßnahme reicht allein aus. Die Verhinderung von SSRF hängt davon ab, dass sowohl die Exposition als auch der Explosionsradius reduziert werden.

Spielbuch zur SSRF-Erkennung

Security Operations Center benötigen strukturierte Playbooks für die Erkennung und Reaktion auf SSRFs. Die Erkennung beginnt mit der Identifizierung von anomalen, von Servern initiierten Verbindungen durch Netzwerküberwachung und Protokollanalyse. Zu den wichtigsten Indikatoren gehören Verbindungen zu internen IP-Bereichen, Endpunkten von Metadatendiensten oder ungewöhnlichen Protokollen von Anwendungsservern.

Anwendungsprotokolle liefern wichtige forensische Beweise für SSRF-Untersuchungen. Sicherheitsteams sollten auf URL-Parameter achten, die interne IPs, verschlüsselte Adressen oder Verweise auf Metadatendienste enthalten. Web Application Firewalls (WAFs) können verdächtige Muster erkennen, obwohl ausgeklügelte Angriffe oft die signaturbasierte Erkennung umgehen. Als effektiver erweist sich die Verhaltensanalyse, die Abweichungen von normalen Anwendungskommunikationsmustern identifiziert.

Die Cloud Erkennung nutzt plattformspezifische Dienste wie AWS CloudTrail, Azure Monitor oder GCP Cloud Logging. Diese Dienste können vor dem Zugriff auf Metadatendienste, der ungewöhnlichen Verwendung von IAM-Anmeldeinformationen oder API-Aufrufen aus unerwarteten Quellen warnen. Durch die Korrelation zwischen Anwendungsprotokollen und cloud werden häufig SSRF-Angriffsketten aufgedeckt, die einzelnen Protokollquellen möglicherweise entgehen.

Verfahren zur Reaktion auf Vorfälle müssen das Potenzial von SSRF berücksichtigen, cloud und interne Dienste zu gefährden. Nach der Entdeckung eines SSRF-Angriffs sollten die Teams sofort die potenziell gefährdeten Anmeldeinformationen austauschen, die Zugriffsprotokolle auf Hinweise auf seitliche Bewegungen überprüfen und den Umfang des Zugriffs auf interne Dienste bewerten. Die durchschnittliche Wiederherstellungszeit von 4 bis 8 Wochen für SSRF-bedingte Sicherheitsverletzungen spiegelt die Komplexität der Bestimmung des Angriffsumfangs und der Gewährleistung einer vollständigen Behebung wider.

Bewährte Praktiken der Prävention

Moderne SSRF-Prävention erfordert architektonische Entscheidungen, die die Angriffsfläche minimieren und gleichzeitig die Funktionalität erhalten. Service-Mesh-Architekturen mit expliziten Egress-Richtlinien bieten eine granulare Kontrolle über die Kommunikation zwischen den Diensten. Diese Architekturen machen nicht autorisierte Verbindungen sofort sichtbar und können verdächtige Verkehrsmuster automatisch blockieren.

Sichere Proxy-Dienste bieten eine praktische Lösung für Anwendungen, die URL-Abruffunktionen benötigen. Anstelle von direkten serverseitigen Anfragen leiten die Anwendungen über gehärtete Proxys, die eine strenge Validierung, Ratenbegrenzung und Antwortfilterung implementieren. Diese Proxys können Listen mit zugelassenen externen Diensten führen und gleichzeitig den gesamten internen Netzwerkzugriff blockieren. Dieses Architekturmuster reduziert das SSRF-Risiko erheblich, während die Anwendungsfunktionalität erhalten bleibt.

Die Einführung von IMDSv2 ist für AWS-Umgebungen weiterhin von entscheidender Bedeutung, aber Unternehmen sollten unabhängig von der IMDS-Version zusätzliche Kontrollen implementieren. Netzwerkrichtlinien, die den Zugriff auf Metadatenservices von Anwendungs-Subnetzen aus blockieren, sorgen für eine tiefgreifende Verteidigung. IAM-Instanzprofile sollten den Grundsätzen der geringsten Berechtigung folgen, um den Schaden durch erfolgreiche SSRF-Angriffe zu begrenzen. Ein regelmäßiger Wechsel der Anmeldedaten verringert das Zeitfenster für gestohlene Anmeldedaten.

Die Grundsätze des Null-Vertrauens gelten direkt für die SSRF-Prävention: Vertrauen Sie niemals auf Benutzereingaben, überprüfen Sie immer die Zielorte von Anfragen und gehen Sie bei der Entwicklung von Kontrollen von einem Verstoß aus. Moderne Anwendungen sollten eine Anfragesignierung, gegenseitiges TLS für die Dienstkommunikation und eine umfassende Audit-Protokollierung implementieren. Diese Kontrollen erschweren die Ausnutzung von SSRF und bieten gleichzeitig forensische Möglichkeiten, wenn die Prävention versagt.

Einhaltung des SSRF und der Rahmenregelungen

Gesetzliche Rahmenwerke und Sicherheitsstandards erkennen SSRF zunehmend als kritische Schwachstelle an, die spezifische Kontrollen und Bewertungsverfahren erfordert. Unternehmen müssen verstehen, wie SSRF mit den Compliance-Anforderungen zusammenhängt, und entsprechende Governance-Strukturen einrichten.

Mit der Aufnahme von SSRF in die OWASP Top 10 2021 an Position A10 wird SSRF als grundlegende Sicherheitskontrolle für Webanwendungen anerkannt. Diese Anerkennung bedeutet, dass Sicherheitsbewertungen, Penetrationstests und Codeüberprüfungen speziell auf SSRF-Schwachstellen eingehen müssen. Organisationen, die die OWASP-Richtlinien befolgen, müssen die in ihrer umfassenden Dokumentation beschriebenen Präventionstechniken umsetzen und regelmäßig auf SSRF-Schwachstellen testen.

MITRE ATT&CK Framework ordnet SSRF mehreren Techniken zu und bietet Erkennung und threat hunting Anleitung. Die Technik T1190 (Exploit Public-Facing Application) deckt den Erstzugang über SSRF-Schwachstellen ab, während T1552.005Cloud Instance Metadata API) speziell auf die Ausnutzung von Metadatendiensten ausgerichtet ist. Diese Zuordnungen helfen Sicherheitsteams dabei, SSRF-Abwehrmaßnahmen mit umfassenderen Strategien zur Erkennung von Bedrohungen abzustimmen und die Vorgehensweise von Angreifern zu verstehen.

CWE-918 klassifiziert SSRF formell in der Common Weakness Enumeration und bietet eine standardisierte Referenz für Schwachstellen-Management-Systeme. CAPEC-664 beschreibt die Angriffsmuster im Detail und hilft Sicherheitsexperten, die Ausnutzungstechniken zu verstehen und geeignete Gegenmaßnahmen zu entwickeln. Diese Klassifizierungen gewährleisten eine einheitliche Meldung von Schwachstellen und erleichtern den Wissensaustausch innerhalb der Sicherheitsgemeinschaft. Lösungen zur Einhaltung von Vorschriften enthalten zunehmend SSRF-spezifische Kontrollen, um die gesetzlichen Anforderungen zu erfüllen.

Moderne Ansätze für die Sicherheit von SSRF

Die Entwicklung von SSRF-Angriffen erfordert ebenso ausgefeilte Verteidigungsstrategien. Unternehmen gehen über die traditionelle signaturbasierte Erkennung hinaus und setzen auf Verhaltensanalyse, maschinelles Lernen und automatisierte Reaktionsmöglichkeiten, die mit der Geschwindigkeit und Raffinesse moderner Angriffe mithalten können.

Die KI-gestützte Verhaltensanalyse stellt einen Paradigmenwechsel in der SSRF-Erkennung dar. Anstatt sich auf bekannte Angriffsmuster zu verlassen, erstellen diese Systeme Grundlinien des normalen serverseitigen Anfrageverhaltens und markieren Anomalien. Modelle des maschinellen Lernens können subtile Indikatoren für die Ausnutzung von SSRFs identifizieren, z. B. ungewöhnliche Anfragesequenzen, anormale Zeitmuster oder Verbindungen zu zuvor unbeobachteten internen Endpunkten. Der Anstieg der SSRF-Angriffe um 452 % hat eine manuelle Analyse in großem Umfang unmöglich gemacht und die Einführung automatischer Erkennungssysteme vorangetrieben.

Zero-Trust-Architekturen bieten strukturellen Schutz gegen SSRF, indem sie das implizite Vertrauen zwischen Diensten beseitigen. Jede Anfrage erfordert eine Authentifizierung und Autorisierung, unabhängig vom Ursprung des Netzwerks. Die Mikrosegmentierung stellt sicher, dass selbst erfolgreiche SSRF-Angriffe nur einen begrenzten Angriffsradius haben. Service-Mesh-Implementierungen wie Istio oder Consul setzen diese Prinzipien auf der Netzwerkebene durch, so dass nicht autorisierte Verbindungen sofort sichtbar sind und automatisch blockiert werden.

Zukünftige Trends deuten auf eine proaktive SSRF-Prävention durch "Secure-by-default"-Frameworks und "Infrastructure-as-Code"-Praktiken hin. Cloud führen neue Schutzmechanismen für Metadatendienste ein, einschließlich obligatorischer Authentifizierung und Kontrollen auf Netzwerkebene. Anwendungs-Frameworks enthalten zunehmend integrierte SSRF-Schutzmechanismen, so dass eine sichere URL-Verarbeitung zur Standardeinstellung wird und nicht nur eine zusätzliche Sicherheitsschicht darstellt.

Wie Vectra AI über die SSRF-Erkennung denkt

Vectra AI nähert sich der SSRF-Erkennung durch die Linse der Attack Signal Intelligence™ und konzentriert sich auf Verhaltensindikatoren statt auf den Abgleich von Signaturen. Die Vectra AI -Plattform korreliert Netzwerkverkehrsmuster, cloud und Anwendungsverhalten, um SSRF-Angriffe in Echtzeit zu erkennen. Durch das Verständnis normaler Kommunikationsmuster zwischen Diensten kann die Plattform anomale, vom Server initiierte Verbindungen erkennen, die auf SSRF-Angriffe hindeuten, selbst wenn Angreifer ausgeklügelte Umgehungstechniken verwenden. Dieser verhaltensbasierte Ansatz erweist sich als besonders effektiv bei zero-day , für die es keine herkömmlichen Signaturen gibt.

Schlussfolgerung

Der dramatische Anstieg der SSRF-Angriffe um 452 % zwischen 2023 und 2024 markiert einen Wendepunkt in der Bedrohungslandschaft, der durch KI-gestützte Automatisierung und ausgeklügelte Bedrohungsakteure wie Cl0p vorangetrieben wird, die ihre Taktiken über den traditionellen Einsatz von ransomware hinaus erweitern. Während sich Unternehmen bemühen, die von CISA gesetzte Frist für das Patchen von Oracle EBS am 27. Oktober 2025 einzuhalten, ist die allgemeine Lehre klar: SSRF hat sich von einer obskuren Schwachstelle zu einer kritischen Bedrohung entwickelt, die sofortige Aufmerksamkeit und umfassende Abwehrstrategien erfordert.

Die Konvergenz von cloud , Microservices-Architekturen und API-gesteuerter Entwicklung hat eine Umgebung geschaffen, in der SSRF-Schwachstellen direkte Wege zur vollständigen Kompromittierung der Infrastruktur bieten können. Cloud , die auf Komfort und Funktionalität ausgelegt sind, haben sich zu hochwertigen Zielen entwickelt, die Angreifer mit immer ausgefeilteren Techniken ausnutzen. Die Vorfälle mit Oracle EBS, Azure OpenAI und zahlreichen anderen Plattformen zeigen, dass kein Unternehmen gegen SSRF-Risiken immun ist.

In Zukunft müssen Sicherheitsteams einen mehrschichtigen Ansatz verfolgen, der präventive Kontrollen, Erkennungsfunktionen und die Bereitschaft zur Reaktion auf Vorfälle kombiniert. Die Einführung von IMDSv2, die Implementierung von Zero-Trust-Architekturen und der Einsatz von Tools für die Verhaltensanalyse sind notwendige Investitionen in die SSRF-Abwehr. Da KI die Hürde für die Ausnutzung von SSRFs immer weiter senkt, müssen auch die Verteidiger fortschrittliche Technologien einsetzen, um die Sicherheitsgleichheit zu wahren.

Für Unternehmen, die ihre SSRF-Abwehr stärken wollen, sind sowohl sofortige taktische Maßnahmen als auch langfristige strategische Änderungen erforderlich. Patchen Sie kritische Schwachstellen, implementieren Sie eine Netzwerksegmentierung, übernehmen Sie cloud Sicherheitskontrollen und stellen Sie sicher, dass Ihre Sicherheitsabläufe SSRF-Angriffe erkennen und darauf reagieren können. Die Frage ist nicht, ob Ihr Unternehmen mit SSRF-Angriffen konfrontiert wird, sondern ob Sie darauf vorbereitet sind, wenn sie kommen.

Grundlagen der Cybersicherheit

Häufig gestellte Fragen

Wodurch unterscheidet sich SSRF von anderen Web-Schwachstellen?

SSRF nutzt auf einzigartige Weise die Vertrauensbeziehung zwischen Servern und internen Ressourcen aus und verwandelt legitime Serverfunktionen in einen Angriffsvektor. Im Gegensatz zu cross-site scripting (XSS) oder SQL-Injection, die direkt auf die Anwendungslogik abzielen, manipuliert SSRF Server so, dass sie zu unwissenden Komplizen bei Angriffen auf die interne Infrastruktur werden. Die Stärke der Schwachstelle liegt in der Umgehung von Netzwerksegmentierung und Firewall-Regeln, die direkte externe Angriffe blockieren würden. SSRF kann auf cloud , interne APIs und Backend-Systeme zugreifen, die vom Internet aus unsichtbar und unzugänglich sind. Diese serverseitige Natur bedeutet, dass clientseitige Schutzmaßnahmen wie Inhaltssicherheitsrichtlinien oder Browser-Sandboxing keinen Schutz bieten. Die Angriffsfläche geht über die anfällige Anwendung hinaus und umfasst das gesamte interne Netzwerk und die cloud , auf die der kompromittierte Server zugreifen kann.

Können SSRF-Angriffe vollständig verhindert werden?

Eine vollständige SSRF-Prävention bleibt aufgrund der legitimen Notwendigkeit des serverseitigen Abrufs von URLs in modernen Anwendungen eine Herausforderung. Durch die Implementierung von Defense-in-Depth-Strategien kann das Risiko jedoch auf ein akzeptables Niveau reduziert werden. Unternehmen sollten mehrere Kontrollen kombinieren, darunter eine strenge Eingabevalidierung mit URL-Zulassungslisten, Netzwerksegmentierung zur Begrenzung des internen Zugriffs, Schutz von Metadatendiensten wie IMDSv2 und Verhaltensüberwachung zur Erkennung von Anomalien. Das Ziel ist nicht Perfektion, sondern vielmehr, die Ausnutzung von SSRF so schwierig und nachweisbar zu machen, dass Angreifer auf einfachere Ziele ausweichen. Regelmäßige Sicherheitsbewertungen, automatisierte Schwachstellen-Scans und Red-Team-Übungen helfen dabei, Lücken in der SSRF-Abwehr zu erkennen. Unternehmen müssen auch über Reaktionsmöglichkeiten auf Vorfälle verfügen, um SSRF-Versuche, die präventive Kontrollen umgehen, schnell zu erkennen und zu beseitigen.

Warum sind cloud besonders anfällig für SSRF?

Cloud sind mit erhöhten SSRF-Risiken konfrontiert, da sie grundsätzlich auf Metadatendienste für die Verwaltung von Konfigurationen und Anmeldedaten angewiesen sind. Diese Dienste, die über vorhersehbare Adressen wie 169.254.169.254 zugänglich sind, stellen IAM-Anmeldeinformationen, API-Schlüssel und Konfigurationsdaten bereit, die das Funktionieren von cloud ermöglichen. Ein erfolgreicher SSRF-Angriff kann diese Anmeldeinformationen abrufen und Angreifern die gleichen Berechtigungen wie der angegriffenen Instanz gewähren. Die dynamische Natur der cloud bedeutet, dass sich herkömmliche Netzwerkkontrollen oft als unzureichend erweisen. Automatische Skalierung, Containerisierung und serverlose Architekturen schaffen ephemere Ressourcen mit unterschiedlichen Netzwerkkontexten. Cloud Anwendungen nutzen in großem Umfang APIs und Microservices, wodurch die Anzahl der Komponenten, die SSRF-Schwachstellen enthalten können, steigt. Das Modell der geteilten Verantwortung schafft auch Verwirrung darüber, wer SSRF-Schutzmaßnahmen implementieren sollte, was zu Lücken in der Sicherheitsabdeckung führt.

Wie können Unternehmen die aktive Ausnutzung von SSRF erkennen?

Die Erkennung einer aktiven SSRF-Nutzung erfordert eine umfassende Überwachung über mehrere Datenquellen hinweg. Die Analyse des Netzwerkverkehrs sollte ungewöhnliche ausgehende Verbindungen von Anwendungsservern aufzeigen, insbesondere zu internen IP-Bereichen, cloud oder ungewöhnlichen Ports. Anwendungsprotokolle können URL-Parameter aufzeigen, die verschlüsselte IP-Adressen, Localhost-Referenzen oder URLs von Metadatendiensten enthalten. Cloud zeigen ungewöhnliche API-Aufrufe, die Verwendung von Anmeldeinformationen aus unerwarteten Quellen oder Zugriffsmuster für Metadatenservices. Sicherheitsteams sollten Erkennungsregeln für DNS-Anfragen an interne Domänen von Anwendungsservern, plötzliche Änderungen im Netzwerkverhalten von Servern und Antworten mit Anmeldemustern oder internen Dienstdaten implementieren. Die Korrelation zwischen diesen Indikatoren deckt oft SSRF-Angriffsketten auf, die von einzelnen Signalen übersehen werden könnten. Automatisierte Erkennungssysteme, die maschinelles Lernen nutzen, können subtile Muster erkennen, die menschliche Analysten möglicherweise übersehen.

Welche Sofortmaßnahmen sollten nach der Entdeckung von SSRF ergriffen werden?

Nach der Entdeckung von SSRF-Schwachstellen oder deren aktiver Ausnutzung müssen Unternehmen schnell handeln, um den potenziellen Schaden zu begrenzen. Implementieren Sie zunächst Notfall-Netzwerkkontrollen, um den Zugriff der anfälligen Anwendung auf interne Ressourcen und Metadatendienste zu blockieren. Drehen Sie sofort alle Anmeldeinformationen, auf die über die SSRF-Schwachstelle zugegriffen werden kann, einschließlich IAM-Anmeldeinformationen für die cloud , API-Schlüssel und Token für Dienstkonten. Überprüfen Sie Zugriffsprotokolle, um festzustellen, auf welche internen Ressourcen der Angreifer zugegriffen haben könnte, und suchen Sie nach Anzeichen für eine seitliche Bewegung oder Datenexfiltration. Stellen Sie virtuelle Patches über WAF-Regeln bereit und entwickeln Sie gleichzeitig permanente Korrekturen. Führen Sie forensische Analysen durch, um das gesamte Ausmaß der Kompromittierung zu verstehen, da SSRF oft als erster Zugang für umfassendere Angriffe dient. Benachrichtigen Sie relevante Stakeholder wie Sicherheitsteams, Compliance-Beauftragte und potenziell betroffene Kunden, wenn Daten offengelegt wurden.

Wie umgehen SSRF-Angriffe die URL-Validierung?

Angreifer setzen zahlreiche Techniken ein, um die URL-Validierungskontrollen zu umgehen. URL-Kodierung verschleiert bösartige Ziele - %31%32%37%2e%30%2e%30%2e%31 wird zu 127.0.0.1 dekodiert, kann aber Filter passieren, die nach localhost suchen. Alternative IP-Darstellungen wie dezimal (2130706433 für 127.0.0.1) oder hexadezimal (0x7f000001) können den Mustervergleich umgehen. DNS-Rebinding-Angriffe nutzen Domänen, die zunächst zu legitimen IPs aufgelöst werden, später aber zu internen Adressen wechseln. Parser-Differential-Angriffe nutzen Inkonsistenzen zwischen Validierungs- und Ausführungskontexten aus - http://expected.com@evil.com kann die erste Domäne validieren, aber eine Verbindung zur zweiten herstellen. Protokollverwechslungen mit weniger bekannten Schemata wie gopher:// oder dict:// können reine HTTP-Filter umgehen. Angreifer verketten auch mehrere Schwachstellen, die SSRF nutzen, um interne Dienste mit zusätzlichen Schwachstellen zu erreichen. Diese Umgehungstechniken verdeutlichen, warum die Erlaubnisliste der schwarzen Liste für die URL-Validierung überlegen bleibt.

Welche Rolle spielt SSRF bei ransomware ?

SSRF hat sich als kritischer anfänglicher Zugangsvektor für ransomware erwiesen, wie die Ausnutzung von Oracle EBS CVE-2025-61882 durch Cl0p zeigt. Ransomware Gruppen nutzen SSRF, um cloud zu stehlen, die es ihnen ermöglichen, auf sensible Daten zuzugreifen und diese zu exfiltrieren, bevor sie Verschlüsselungsnutzdaten bereitstellen. Die Schwachstelle bietet heimliche Aufklärungsfunktionen, die es Angreifern ermöglichen, interne Netzwerke abzubilden und hochwertige Ziele zu identifizieren, ohne herkömmliche Perimeter-Verteidigungsmaßnahmen auszulösen. Der SSRF-Zugang zu cloud kann Berechtigungen zum Löschen von Backups, Ändern von Sicherheitskonfigurationen oder Deaktivieren der Protokollierung gewähren - Aktionen, die den Druck auf Lösegeld erhöhen. Die Verlagerung vom traditionellen phishing Erstzugang zur SSRF-Ausnutzung stellt eine taktische Entwicklung unter ransomware dar. Dieser Trend bedroht vor allem Unternehmen mit Internetanwendungen, da SSRF-Schwachstellen durch automatisches Scannen erkannt und ausgenutzt werden können.

Führt SSRF zur Ausnutzung cloud ?

Ja. SSRF ist eine der häufigsten Methoden, mit denen Angreifer auf cloud zugreifen. Wenn ein anfälliger Server dazu gebracht werden kann, interne Anfragen zu stellen, können Angreifer Anmeldedaten, Tokens und Konfigurationsdaten von Metadaten-Endpunkten abrufen, auf die über das Internet kein direkter Zugriff möglich ist. Auf diese Weise kann SSRF von einer Web-Sicherheitslücke zu einer vollständigen Kompromittierung cloud eskalieren.

Warum ist SSRF gefährlicher als andere Web-Sicherheitslücken?

SSRF ist besonders gefährlich, da es die vertrauenswürdige Serveridentität missbraucht und nicht die Benutzerinteraktion. Im Gegensatz zu Schwachstellen, die eine einzelne Anwendung gefährden, ermöglicht SSRF Angreifern den Zugriff auf interne Netzwerke, cloud und Metadatendienste. Dies macht SSRF zu einer Gateway-Schwachstelle, die häufig eine Ausweitung von Berechtigungen, laterale Bewegungen und ransomware ermöglicht.

Ist SSRF in der Regel eine Technik für den ersten Zugriff oder für die Zeit nach der Kompromittierung?

SSRF wird meist als erste Zugriffstechnik eingesetzt, um tiefere Kompromittierungen zu ermöglichen. Angreifer nutzen SSRF, um interne Informationen zu sammeln, cloud zu stehlen und interne Dienste zu kartieren. Sobald der Zugriff hergestellt ist, wird SSRF häufig mit lateraler Bewegung, Missbrauch von Anmeldedaten oder ransomware kombiniert.