Warum NDR, warum jetzt?

Sorgen Sie mit dem Marktführer im Bereich NDR für Widerstandsfähigkeit gegen Cyberangriffe über eine vernetzte Angriffsfläche hinweg.

Wir stellen vor:

Die Plattform, die die Widerstandsfähigkeit gegen Cyberangriffe für KI-Unternehmen unter Beweis stellt

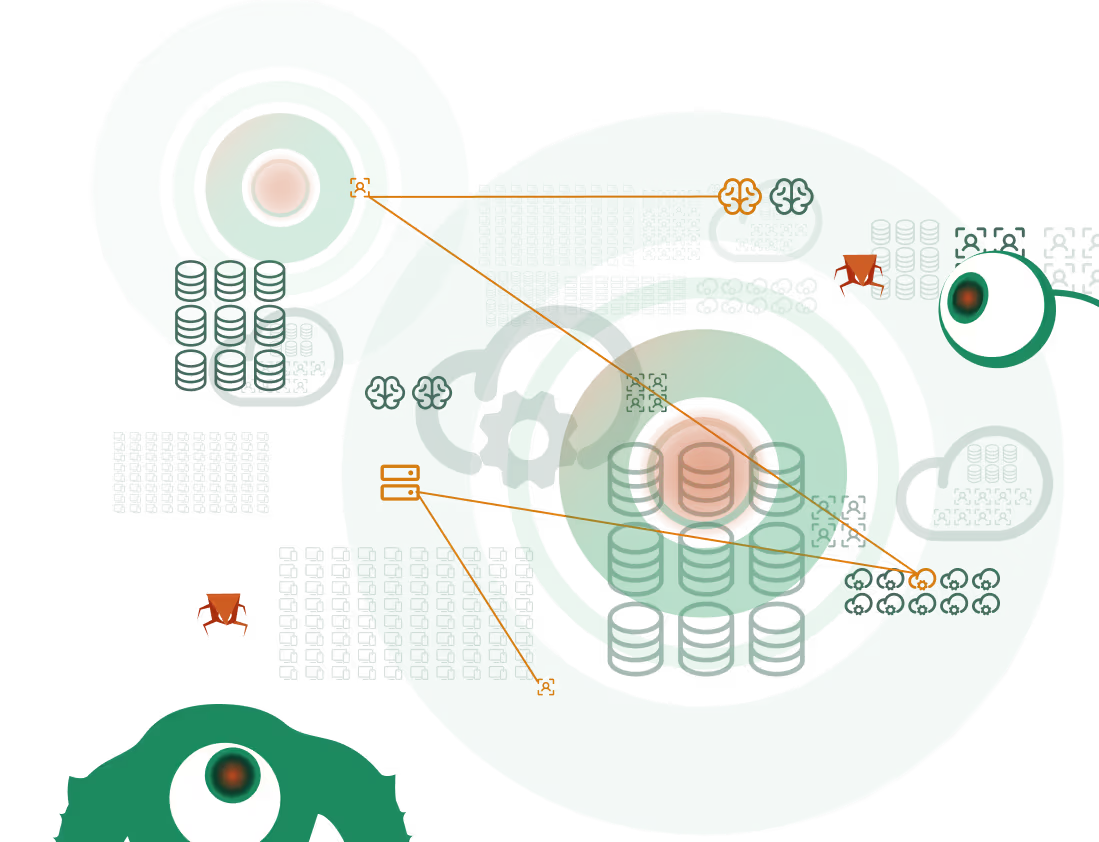

Vectra AI beobachtet, meldet und reagiert Vectra AI , um Cyberangriffe zu stoppen, die sich über moderne Netzwerke ausbreiten – Rechenzentren,cloud, Identitäten, SaaS, Edge, IoT/OT und KI-Infrastrukturen.

Die Vectra AI Plattform

MXDR-Dienste

Technologie-Integrationen

Attack Signal Intelligence

Einlesen + Normalisieren + Anreichern von Daten

Analysieren + Erkennen + Triage

Attributieren + Korrelieren + Priorisieren

Analysieren

Reagieren

Einlesen + Normalisieren + Anreichern von Daten

Analysieren + Erkennen + Triage

Attributieren + Korrelieren + Priorisieren

Analysieren

Reagieren

Sehen Sie, wie die Vectra AI Ihr gesamtes Netzwerk schützt.

Erkunden Sie die Plattform

Warum Vectra AI

Der weltweit führende Anbieter für modernen Angriffsschutz

Wir geben Ihren Sicherheitsteams den Vorteil...

#1

Meist referenziert in MITRE D3FEND

35

Patente zur Erkennung von KI-Bedrohungen

>90%

MITRE ATT&CK Abdeckung

Um echte Angriffe in Echtzeit zu stoppen

90%

weniger tote Winkel

80%+

Alarmtreue

38x

geringere Arbeitsbelastung der Analysten

Vor welchen modernen Angriffen Vectra AI Sie Vectra AI ?

Moderne Angriffe nutzen die Schwachstellen herkömmlicher Abwehrmaßnahmen aus, um in Ihr Netzwerk einzudringen, wodurch Sie für verheerende Sicherheitsverletzungen anfällig werden.

Erfahren Sie, warum mehr als 2.000 Sicherheitsteams bei der Erkennung und Abwehr von Angriffen auf Vectra AI vertrauen

Anerkennung der Industrie

Führender Netzwerkschutz, dem Sie vertrauen können

Vectra AI als führendes Unternehmen im NDR 2025

2025 Gartner® Magic Quadrant™ für Netzwerkerkennung und -reaktion

Inc. 5000

Vectra AI wurde in die Inc. 5000 Liste der am schnellsten wachsenden Privatunternehmen in Amerika

Gartner

Vectra AI der einzige namentlich genannte etablierte Anbieter im Bereich „Voice of the Customer“ für Netzwerküberwachung und -reaktion.

IDC ernennt Vectra AI 2024 zum Weltmarktführer für Network Detection and Response

2024 SPARK Matrix Leader

Die QKS Group positioniert Vectra AI als einen der führenden Anbieter in der Spark Matrix 2024 für Network Detection and Response (NDR).

2025 GigaOm Marktführer

Vectra AI wird im GigaOm Radar Report als Leader und Outperformer für Identity Threat Dectection & Response ausgezeichnet

Cyber-Resilienz mit KI-Geschwindigkeit bereitstellen

Vectra AI , wo Risiken bestehen, signalisiert, welche Risiken von Bedeutung sind, und ergreift Maßnahmen, um aktive Angriffe zu stoppen, weitere Risiken zu reduzieren und Ihre Cyber-Resilienz zu stärken – mit Beweisen, denen Sie vertrauen können.

Neueste Blogs

*VectraVectra AI stoppt Identitätsangriffe - die häufigste und gefährlichste Angriffsart - innerhalb von 24 Stunden. Das ist 99 % schneller als die durchschnittlich 292 Tage, die es dauert, um Sicherheitsverletzungen mit gestohlenen Anmeldedaten zu finden und einzudämmen. (Quelle: IBM Data Breach Report)

.webp)