Jetzt, wo sich der Staub des MOVEit-Transfers zero-day ein wenig gelegt hat, ist es vielleicht an der Zeit, einen Schritt zurückzutreten und unseren derzeitigen Ansatz für das Risikomanagement im Zusammenhang mit der besonders lästigen Gefahr von Zero-Days zu bewerten. Denn wenn der aktuelle Trend ein Hinweis darauf ist, werden sie in nächster Zeit nicht nachlassen.

Analyse der Zero-Day Trends mit Microsofts Patch Tuesday-Daten

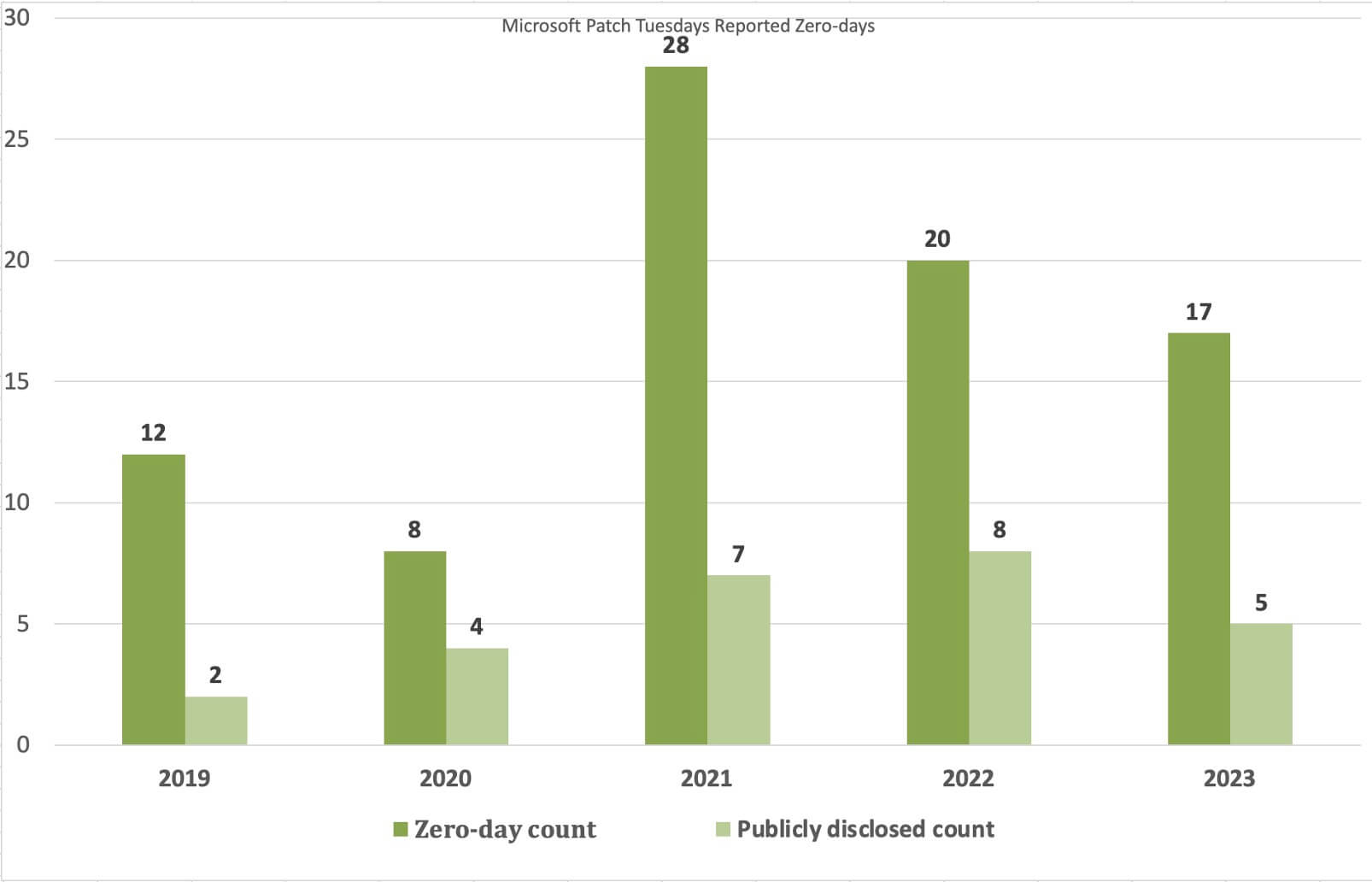

Um einen Bezugspunkt für die Trendlinie zero-day zu finden, haben wir uns die Patch Tuesday-Daten von Microsoft angesehen, da dies eine der wenigen zuverlässigen Quellen ist, die diese Daten verfolgen und darüber berichten. Und zum Glück für uns sind die Rohdaten über den MSRC Security Updates Guide öffentlich zugänglich. Wir haben also die Daten der letzten viereinhalb Jahre heruntergeladen, um daraus einige Erkenntnisse zu gewinnen.

Anmerkung: Sicherheitsupdates, die speziell mit Schwachstellen in Verbindung stehen, finden Sie auf der Registerkarte "Schwachstellen" oder indem Sie direkt auf den Link "Schwachstellen" gehen. Leider sind die Filtermöglichkeiten auf dieser Registerkarte begrenzt, so dass wir die Daten in Excel herunterladen mussten, um an die wichtigen Informationen zu gelangen. Zum Glück gibt es eine einfache Download-Schaltfläche, mit der Sie die Daten exportieren können.

Microsofts Zero-Day Klassifizierung verstehen

Was meldet Microsoft also überhaupt als "zero-day"? Im MSRC-Leitfaden für Sicherheitsupdates werden Zero-Days nicht ausdrücklich genannt. Es wird jedoch angegeben, ob die Sicherheitslücke vor der Veröffentlichung des Sicherheitsupdates in freier Wildbahn ausgenutzt wurde. Außerdem wird erfasst, ob die Sicherheitslücke öffentlich bekannt gemacht wurde, was ein nützliches Maß dafür ist, wie gut die Branche über die spezifische Sicherheitslücke informiert war. Eine ausnutzbare Sicherheitslücke, für die kein Patch zur Verfügung steht, erfüllt unseren Standard für die Einstufung als zero-day für die Zwecke dieses Berichts.

Prüfung von Zero-Day Trends und Enthüllungen

Wenn wir ein einfaches Diagramm erstellen, das zeigt, wie viele Sicherheitslücken als ausgenutzt gekennzeichnet wurden und wie viele dieser Sicherheitslücken in den letzten viereinhalb Jahren öffentlich bekannt gemacht wurden, können wir einen etwas verblüffenden Anstieg der Zahl der Zero-Days im Jahr 2021 feststellen. Die Zahl der öffentlichen Meldungen nimmt ebenfalls zu, aber nicht proportional zur Zahl der ausgenutzten Sicherheitslücken, was etwas beunruhigend ist:

Auf den ersten Blick sieht es so aus, als würde sich der Trend vom Höchststand im Jahr 2021 abschwächen, aber bei der derzeitigen Rate von 17 ausgenutzten Schwachstellen nach etwas mehr als der Hälfte des Jahres 2023 ist zu erwarten, dass wir auf dem besten Weg sind, den Höchststand von 2021 wieder zu erreichen.

Während die Zahl der Zero-Days im Vergleich zur Gesamtzahl der jährlich gemeldeten Schwachstellen gering erscheinen mag, ist der prozentuale Anstieg ab 2021 im Vergleich zu den Vorjahren bemerkenswert besorgniserregend. Hinzu kommt, dass mehr als die Hälfte der Schwachstellen nicht öffentlich bekannt gegeben wurden, was bedeutet, dass die Verteidiger bei diesen Schwachstellen keine Möglichkeit haben, Abhilfemaßnahmen zu ergreifen, während sie auf einen Patch warten.

Der Schaden, den ein Bedrohungsakteur mit nur einem zero-day anrichten kann, kann erheblich sein, wenn die richtigen Umstände gegeben sind. Jede weitere zero-day erhöht die Wahrscheinlichkeit, dass ein Bedrohungstäter auf das Traumtriple stößt - eine Schwachstelle, die zugänglich, wirkungsvoll und vor allem in der Zielgruppe weit verbreitet ist.

Validierung von Zero-Day Trends mit Googles Project Zero-Daten

Vergleich von Datenquellen

Die oben genannten Zahlen von zero-day beziehen sich natürlich nur auf einen einzigen Anbieter. Daher haben wir beschlossen, dass es eine gute Idee wäre, einige andere Datenpunkte zu betrachten, um sicherzugehen, dass die zero-day Berichte von Microsoft das Gesamtbild angemessen widerspiegeln, und wie sich herausstellte, sind sie das auch. Das folgende Diagramm stammt aus Daten, die von Googles Project Zero und deren "0-days In-the-Wild" -Verfolgungsdaten bereitgestellt wurden.

Parallele Trends in den Daten von Google

Wie bei den reinen Microsoft-Daten zeigt sich auch bei den Google-Daten zu "0-Tagen in freier Wildbahn" ein drastischer Anstieg im Jahr 2021, ein leichter Rückgang im Jahr 2022 und ein Anstieg im Jahr 2023, der mit der Zahl im Jahr 2021 gleichzuziehen scheint. Es wäre logisch, zu dem Schluss zu kommen, dass der Trend darauf zurückzuführen ist, dass die 0day-Daten von Google stark von der Anzahl der Microsoft-Schwachstellen beeinflusst werden, aber das ist nicht ganz der Fall. So weisen die Daten von Microsoft im Jahr 2023 beispielsweise 17 "Zero-Days" auf, während Microsoft-Schwachstellen nur 10 "0days" in den Daten von Google ausmachen. Im Jahr 2022 waren es 11 im Vergleich zu den 20 von Microsoft gemeldeten "Zero-Days". Ungeachtet der Diskrepanzen bei der Aufzeichnung in den beiden verschiedenen Quellen scheint sich der Trend fortzusetzen.

Korrelation zwischen Ransomware Angriffen und Zero-Day Schwachstellen

Als wir uns die Daten ansahen, bekamen wir eine Ahnung, dass ein anderer Trend mit diesem übereinstimmen könnte. Also haben wir uns an die Berichte von BlackFogzum Stand von Ransomware gewandt, um einige Statistiken über die Anzahl der öffentlich gemeldeten Angriffe auf ransomware zu erhalten:

Anmerkung: Blackfog verfügt nicht über Daten für 2019, daher haben wir diesem Jahr den gleichen Wert wie 2020 zugewiesen, um das Erscheinungsbild des Diagramms nicht wesentlich zu verzerren. Links zu den Blackfog-Berichten finden Sie am Ende dieses Dokuments.

Wie im ersten Schaubild zu sehen ist, kann man davon ausgehen, dass der Trend mit 250 öffentlichen ransomware Meldungen in den sieben Monaten des Jahres 2023 mindestens den bisherigen Höchststand von 376 Meldungen erreichen wird.

Auch wenn dies in der obigen Grafik nicht zum Ausdruck kommt, ist es erwähnenswert, dass die monatlichen Berichte über ransomware im Jahr 2020 relativ stabil waren, bis zum September, als die Zahl der Berichte im Vergleich zum Vormonat um 66 % anstieg und bis zum Ende des Jahres auf diesem Niveau blieb. (Sehen Sie sich den Blackfog-Bericht für 2020 an, um eine monatliche Darstellung der ransomware -Angriffe zu erhalten).

Wir fanden es interessant, dass die Spitze Ende 2020 einem so dramatischen Anstieg der Zahl der zero-day -Meldungen im Jahr 2021 vorausging.

Einsatz von KI zur Abwehr von Zero-Day Exploits

Die obigen Zahlen sind bestenfalls eine interessante Korrelation, aber sie verdeutlichen einen wichtigen Punkt: Die Trends zeigen eine stetige Zunahme sowohl der Berichte von zero-day als auch der öffentlichen Enthüllungen von ransomware Angriffen. Zusammengenommen stellen sie eine logische, aber besorgniserregende Situation für Cybersicherheitsverteidiger dar, nämlich die Annahme, dass eine hoch motivierte Gruppe von Angreifern weiterhin über eine Vielzahl hochentwickelter Waffen verfügt, mit denen sie ihre Untaten ausführen kann.

Wenn sich diese Trends fortsetzen, wird die Abwehr von Angriffen, die kaum zu verhindern sind, zu einem wichtigen Bestandteil der normalen Routine einer Cybersicherheitsorganisation. Eine zuverlässige Methode zur Erkennung von Angreifern, die zero-day ausnutzen, ist daher eine Notwendigkeit für Teams, die in diesem Bereich erfolgreich sein wollen. Und genau hier kann KI eine entscheidende Rolle spielen. Durch die Ergänzung bestehender Präventionsstrategien mit wissenschaftlich fundierter künstlicher Intelligenz, die eine Reihe spezialisierter maschineller Lerntechniken einsetzt, um das Verhalten von Angreifern zu erkennen, und zwar unabhängig von den Tools, die sie zur Verfolgung ihrer Ziele einsetzen, können Cybersicherheitsteams über ein zuverlässiges, rauscharmes Signal verfügen, das sie vor der Anwesenheit eines Angreifers warnt, bevor dieser seine gewünschten Ziele erreicht. Bei Vectra AI nennen wir dies Attack Signal IntelligenceTM.

MOVEit Transfer Zero-Day Fallstudie zum Exploit

Ausnutzung von CVE-2023-34363

Am Beispiel der MOVEit Transfer zero-day (CVE-2023-34363) berichtete die Cybersecurity & Infrastructure Security Agency (CISA) offiziell, dass die ransomware alias TA505 beobachtet wurde, wie sie die Schwachstelle ausnutzte, um eine "LEMURLOOT"-Web-Shell auf dem Opfer-Host zu platzieren, um die Persistenz zu gewährleisten. In dem CISA-Bericht wird LEMURLOOT mit den folgenden Fähigkeiten beschrieben

- Rufen Sie Microsoft Azure-Systemeinstellungen, Azure Blob Storage, Azure Blob Storage-Konto, Azure Blob-Schlüssel und Azure Blob Container mit der folgenden Abfrage ab:

- Aufzählung der zugrunde liegenden SQL-Datenbank.

- Speichern einer vom Bediener gesendeten Zeichenfolge und anschließendes Abrufen einer Datei mit einem der Zeichenfolge entsprechenden Namen aus dem MOVEit-Transfersystem.

- Erstellen Sie ein neues privilegiertes Administratorkonto mit einem zufällig generierten Benutzernamen und den Werten LoginName und RealName, die auf "Health Check Service" eingestellt sind.

- Löschen Sie ein Konto, dessen LoginName- und RealName-Werte auf 'Health Check Service' eingestellt sind.

Begrenzter Nutzen des Erstzugangs

Diese Fähigkeiten sind zwar nützlich, um auf dem angegriffenen Rechner zu bleiben, tragen aber nicht wesentlich dazu bei, ein sinnvolleres Ziel zu erreichen, wie z. B. die Erpressung eines Lösegelds von der Opferorganisation. Folglich sind zusätzliche Maßnahmen erforderlich, damit der Angreifer seine Ziele erreichen kann.

Anmerkung: Es wurden Fälle beobachtet, in denen cl0p einen anderen zero-day für den Erstzugriff verwendete, ohne weitere Aktionen in der Zielumgebung durchzuführen, aber es kann davon ausgegangen werden, dass der bei diesen Angriffen angerichtete Schaden begrenzt war.

CISA berichtet über das CL0P-Toolset

Die CISA berichtete auch, dass CL0P eine Vielzahl anderer Tools einsetzt, die speziell für die Erweiterung des Zugangs in der Opferumgebung entwickelt wurden:

- FlawedAmmyy/FlawedGrace Fernzugriffs-Trojaner (RAT): Sammelt Informationen und versucht, mit dem Command and Control (C2)-Server zu kommunizieren, um den Download zusätzlicher malware -Komponenten zu ermöglichen[T1071],[T1105].

- SDBot RAT: Verbreitet die Infektion, indem er Schwachstellen ausnutzt und Kopien von sich selbst in Wechsellaufwerken und Netzwerkfreigaben ablegt[T1105]. Er kann sich auch über Peer-to-Peer-Netzwerke (P2P) verbreiten. SDBot wird als Backdoor[T1059.001] verwendet, um die Ausführung anderer Befehle und Funktionen auf dem angegriffenen Computer zu ermöglichen. Diese malware nutzt Anwendungs-Shimming, um zu überleben und eine Entdeckung zu vermeiden[T1546.011].

- Truebot: Ein Downloader-Modul der ersten Stufe, das Systeminformationen sammeln und Screenshots erstellen kann[T1113], entwickelt und der Hackergruppe Silence zugeschrieben. Nach der Verbindung mit der C2-Infrastruktur kann Truebot angewiesen werden, Shell-Code[T1055] oder DLLs[T1574.002] zu laden, zusätzliche Module herunterzuladen[T1129], sie auszuführen oder sich selbst zu löschen[T1070]. Im Fall von TA505 wurde Truebot benutzt, um FlawedGrace oder Cobalt Strike herunterzuladen.

- Cobalt Strike: Wird verwendet, um den Netzwerkzugang zu erweitern, nachdem man Zugang zum Active Directory (AD)-Server erhalten hat[T1018].

Erkennung und Überwachung der MOVEit-Übertragung Zero-Day mit Vectra AI

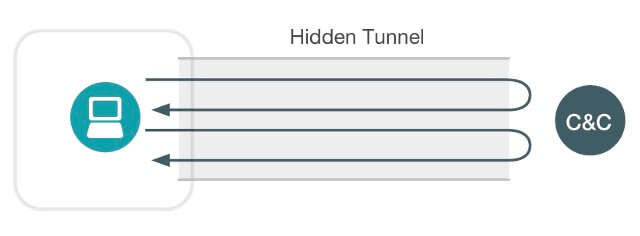

Allen oben beschriebenen Tools ist gemeinsam, dass sie ein gewisses Maß an Kontrolle über den Zielhost ermöglichen. Vectra AI verfügt über mehrere Algorithmen, die speziell für die Erkennung von versteckten Tunneln entwickelt wurden, wie z. B. den Hidden HTTPS Tunnel Algorithmus, der versteckte Tunnel im verschlüsselten Datenverkehr erkennen kann, ohne dass eine Entschlüsselung der HTTPS-Sitzung erforderlich ist.

Vectra AIAuslöser für die Erkennung von versteckten Tunneln

- Ein interner Host kommuniziert mit einer externen IP-Adresse über HTTPS, wobei ein anderes Protokoll über die HTTPS-Sitzungen hinaus läuft

- Dabei handelt es sich um einen versteckten Tunnel mit einer langen Sitzung oder mehreren kürzeren Sitzungen über einen längeren Zeitraum, der den normalen verschlüsselten Internetverkehr imitiert.

- Wenn festgestellt werden kann, ob die Tunnelsoftware konsolenbasiert ist oder über eine grafische Benutzeroberfläche gesteuert wird, wird dieser Indikator in die Erkennung einbezogen

- Der Bedrohungsgrad wird durch die Menge der über den Tunnel gesendeten Daten bestimmt

- Die Gewissheitsbewertung ergibt sich aus der Kombination der Beständigkeit der Verbindungen und dem Grad der Übereinstimmung des beobachteten Umfangs und des Zeitpunkts der Anfragen mit den Trainingsbeispielen

Neben der Befehls- und Kontrollfunktionalität ist der SDBot Remote Access Trojaner in der Lage, sich durch Ausnutzung von Schwachstellen in der Zielumgebung selbst zu verbreiten. In einem solchen Szenario wird der automatische Replikationsalgorithmus von Vectra AIaktiv und ermöglicht es Cyber-Sicherheitsteams, "Host Zero" zu identifizieren und den Verlauf der Infektion zu verfolgen.

Vectra AIErkennungsauslöser für die automatisierte Replikation

- Ein interner Host sendet sehr ähnliche Payloads an mehrere interne Ziele

- Dies kann darauf zurückzuführen sein, dass ein infizierter Host einen oder mehrere Exploits an andere Hosts sendet, um diese zu infizieren

- Die Gewissheitsbewertung richtet sich nach der Anzahl der anvisierten Hosts und der Entdeckung eines vorgelagerten Propagators

- Der Bedrohungswert richtet sich nach der Anzahl der angegriffenen Hosts und der Anzahl der verschiedenen Exploits, insbesondere der Exploits auf verschiedenen Ports

Veränderung der Zero-Day Bedrohungserkennung durch KI

Wie in den obigen Beispielen dargelegt, bieten gängige Angreifer-TTPs reichlich Gelegenheit, die Anwesenheit des Gegners zu entdecken, bevor das gewünschte Ziel erreicht ist. Diese Möglichkeiten führen jedoch nicht automatisch zu Ergebnissen. Die beschriebenen Verhaltensweisen können mit herkömmlichen signaturbasierten Lösungen nur schwer erkannt werden, insbesondere wenn zero-day Exploits involviert sind und anderen Quellen wie Windows-Ereignisprotokollen in der Regel der Kontext fehlt, um zwischen Verhaltensweisen, bei denen es sich wahrscheinlich um genehmigte administrative Aktionen handelt, und solchen, die ungewöhnlich und potenziell bösartig sind, zu unterscheiden.

Wenn KI-basierte Erkennungsfunktionen eingesetzt werden, können die Verhaltensweisen durch eine andere Brille betrachtet werden. "Zeigt diese HTTPS-Sitzung ein Kommunikationsmuster, das auf eine externe Befehls- und Kontrollfunktion hindeutet? Das ist eine Frage, die mit KI beantwortet werden kann. "Würde dieser WMI-Aufruf den Zugriff eines Angreifers auf die Umgebung fördern, und ist es für diese Host/Benutzer-Kombination ungewöhnlich, diesen WMI-Aufruf zu tätigen? Dies sind ebenfalls Fragen, die mit KI beantwortet werden können. "Handelt es sich bei diesem Payload-Transfer um einen einmaligen Vorgang zwischen zwei Systemen oder ähnelt er einem breiteren Muster von Payloads, die auf viele Systeme übertragen werden, was auf eine Verbreitung von worm hindeutet?" Auch dies ist eine Frage, die mit KI zuverlässig beantwortet werden kann.

Umgekehrt ist der Versuch, mit Hilfe von KI (oder jeder anderen Technik zur Erkennung von Bedrohungen) die Ausnutzung einer bisher unbekannten Schwachstelle zu erkennen, derzeit nicht möglich, ohne eine untragbar große Menge an zu analysierenden Daten zu erzeugen. Indem wir uns stattdessen auf das Verhalten der Angreifer nach der Schwachstelle konzentrieren, können wir ein sehr zuverlässiges Angriffssignal erzeugen, das sowohl geräuscharm als auch sehr effektiv ist.

Anstatt also Ihre zero-day auf die Hoffnung zu gründen, dass Sie einen Patch erstellen können, bevor ein Angreifer die Schwachstelle findet, sollten Sie Ihre Strategie an die Denkweise einer angenommenen Kompromittierung anpassen: Es ist sehr wahrscheinlich, dass sich in unserer Umgebung gerade eine zero-day befindet, und wenn ein Angreifer sie nutzt, um sich Zugang zu unserem Netzwerk zu verschaffen, werden wir bereit und in der Lage sein, ihre Anwesenheit mit KI-basierten Erkennungsfunktionen nach der Kompromittierung zu entdecken.

Erkundung der erweiterten Erkennungsmöglichkeiten von Vectra AI

Dies ist nur eine kleine Auswahl der KI-basierten Erkennungsalgorithmen, die in die Detect-Plattform von Vectra AIintegriert sind. Eine umfassendere Übersicht über die Erkennungsfunktionen finden Sie im Wissensdatenbank-Artikel Understanding Vectra AI und einen Überblick über die Plattform erhalten Sie in unserem Attack Signal IntelligenceTM Aufschlüsselung. Wenn Sie eine persönliche Führung wünschen, wenden Sie sich an Ihren bevorzugten Technologiepartner, um eine Einführung in unser Team zu erhalten.

--- Referenzen---

NIST

Microsoft

BlackFog

- Der Stand von Ransomware 2020

- Der Stand der Dinge Ransomware 2021

- Der Stand der Dinge Ransomware 2022

- Der Stand der Dinge Ransomware 2023

CISA