Metadaten-Suchmaschinen wie Shodan, FOFA und ZoomEye sind spezielle Tools, die das Internet nach öffentlich zugänglichen Geräten und Diensten durchsuchen. Anstatt Websites zu indizieren, wie es Google tut, sammeln und katalogisieren diese Plattformen technische Details (genannt Metadaten) über angeschlossene Geräte.

Angreifer nutzen diese Metadaten, um anfällige Systeme zu identifizieren, z. B. falsch konfigurierte Router, Webcams oder Server mit veralteter Software. Auf diese Weise können sie Listen von Zielen erstellen.

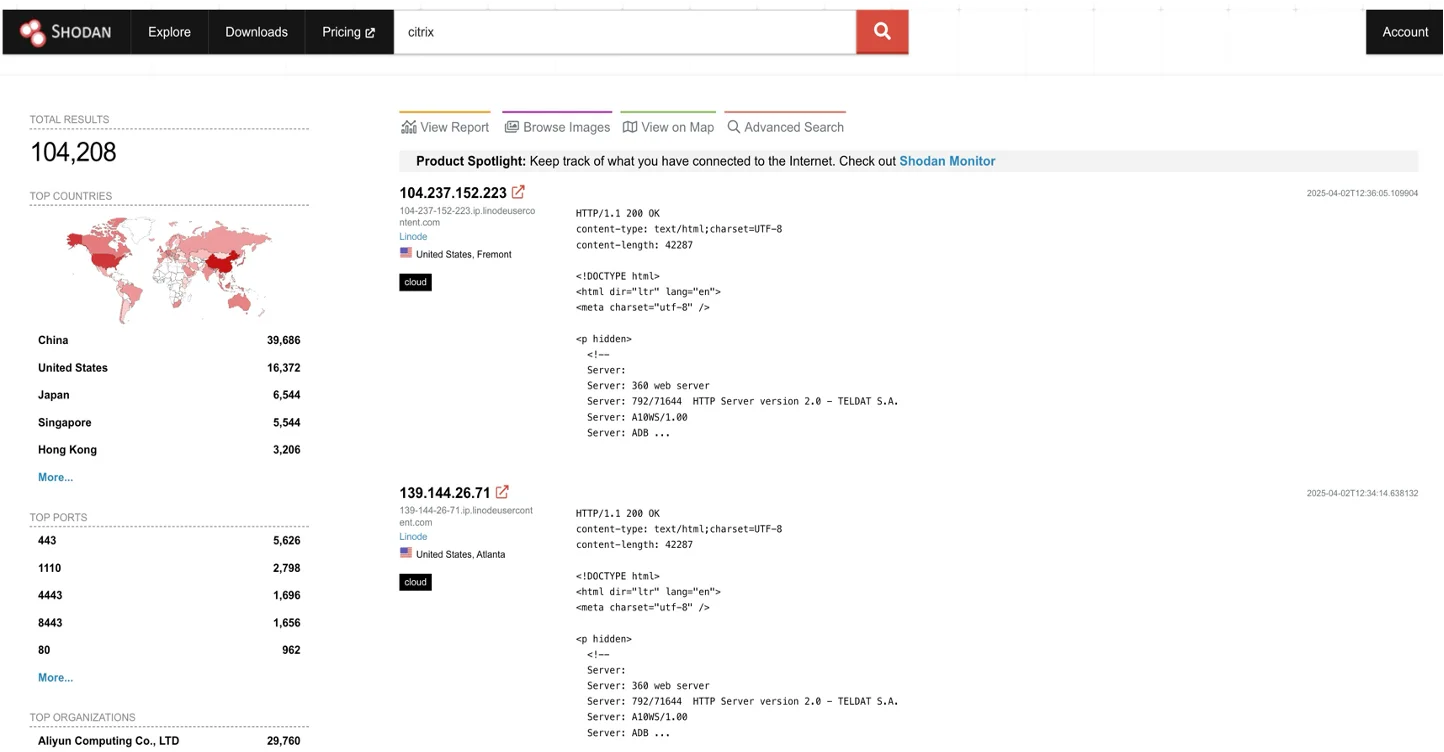

Shodan: die Suchmaschine für das Internet der Dinge

Shodan ist eine Metadaten-Suchmaschine, die das Internet nach angeschlossenen Geräten (wie Servern, Routern, Webcams) durchsucht. Sie sammelt Informationen wie offene Ports, SSL-Zertifikate und Banner. Benutzer können nach Organisation, Land oder Dienst filtern, um offene Systeme zu finden. Sie können auch nach Facetten wie SSL-Subjekten oder Hostnamen filtern, um die Suche zu vertiefen.

Die wertvollsten Merkmale von Shodan:

- Aufzählung der Geräte: Shodan scannt nach öffentlich zugänglichen Geräten wie Webcams, Routern, industriellen Kontrollsystemen (ICS), Servern und mehr.

- Filtern und Abfragen: Sie können Ihre Suche mit Filtern verfeinern (z. B. "port:443", "country:US", "org:SomeISP"), um bestimmte Geräte und Dienste zu finden.

- Einblicke in Metadaten: Shodan ruft Banner von verschiedenen Ports ab und zeigt Serverversionen, potenzielle Sicherheitslücken und andere Details an.

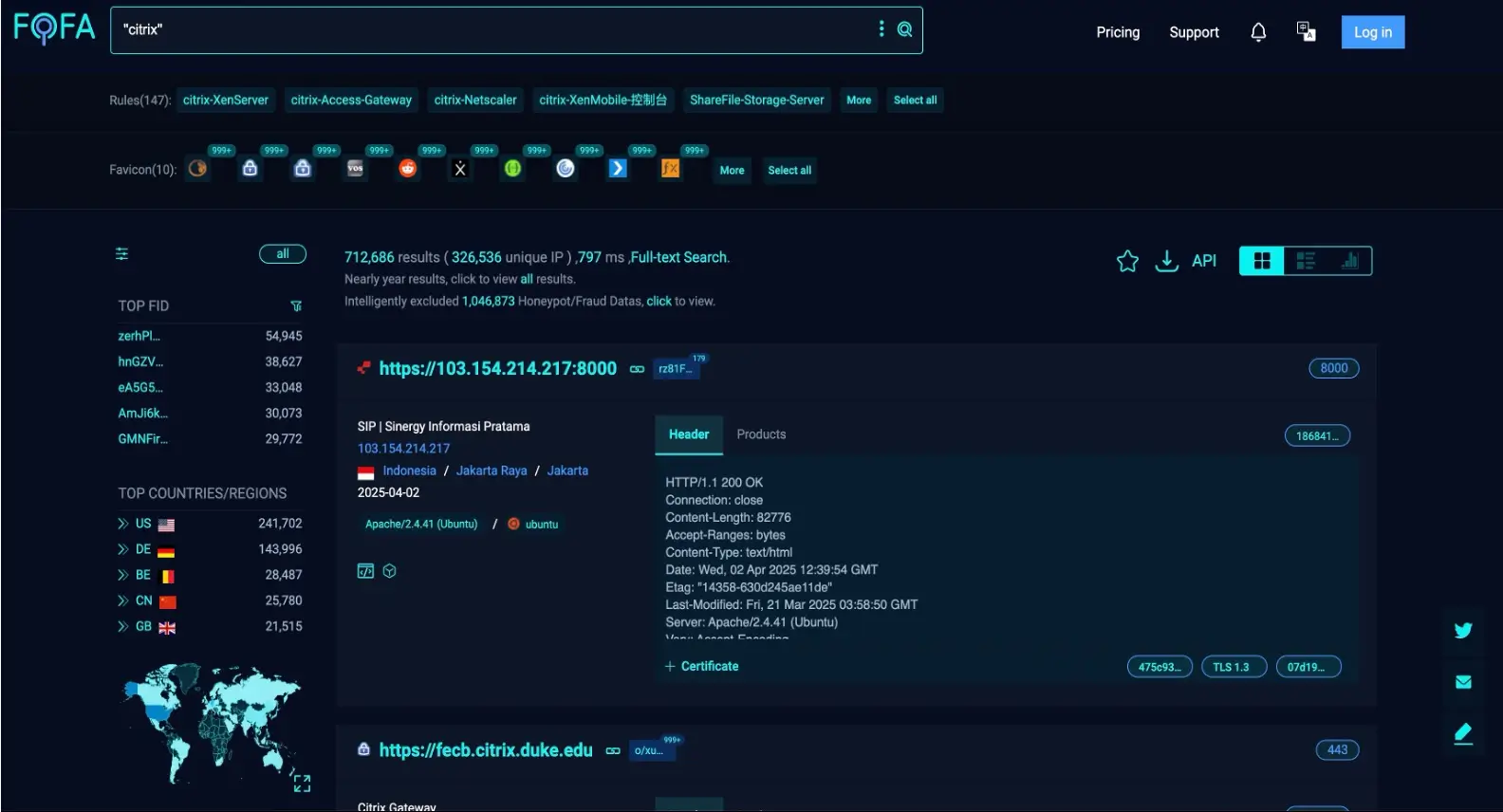

FOFA: Alles vorhersehen und finden

FOFA ist eine in China entwickelte Suchmaschine für Internetressourcen, ähnlich wie Shodan. Sie indiziert Geräte und Dienste, die online verfügbar sind, unterstützt erweiterte Abfragen und legt den Schwerpunkt auf Fingerprinting-Technologien. Sie reagiert oft schneller auf Schwachstellen und liefert sehr schnelle Ergebnisse für Schwachstellen.

Die wertvollsten Merkmale von FOFA:

- Asset-Erkennung: FOFA sammelt Daten aus mehreren Quellen und scannt verschiedene Protokolle und Ports, um angeschlossene Geräte und Anwendungen zu katalogisieren.

- Flexible Syntax-Suche: Wie Shodan unterstützt auch FOFA eine erweiterte Abfragesyntax (z. B. "protocol==https", "ip==123.123.123.123", "body=='login'").

- Umfassendes Fingerprinting:Der Dienst setzt auf die "Fingerprinting"-Technologie, die Software und Frameworks anhand eindeutiger Signaturen identifiziert.

Shodan vs. FOFA

Beide Plattformen helfen bei der Identifizierung exponierter Systeme, unterscheiden sich aber in der Syntax und der Abdeckung. Manchmal findet FOFA Geräte, die Shodan übersehen hat, und andersherum. Sicherheitsteams und Angreifer profitieren gleichermaßen von der Nutzung beider Plattformen, indem sie Daten miteinander in Beziehung setzen, um ein vollständigeres Bild der Angriffsfläche zu erhalten.

Hier ist der Vergleich:

Wie Angreifer Suchmaschinen nutzen, um Ziele zu identifizieren

Angreifer (wie Black Basta) beginnen mit dem automatisierten Scraping von Daten aus Shodan und FOFA, extrahieren Metadaten über gefährdete Geräte und speichern die Ergebnisse in herunterladbaren Archiven zur weiteren Verwendung.

Anschließend segmentieren sie diese Ziele mit ZoomEye, einer weiteren chinesischen Suchmaschine, nach geografischen Gesichtspunkten. Im Gegensatz zu Shodan und FOFA scannt ZoomEye tiefer in die Anwendungsschicht hinein und nutzt einzigartige Fingerprinting-Funktionen, mit denen Angreifer Technologien wie Jenkins-Server in mehreren Ländern präziser identifizieren können.

Was Angreifer nach der Identifizierung von Zielen tun

Nachdem sie die gefährdete Infrastruktur kartiert haben, belassen es die Angreifer nicht bei der Erkundung, sondern gehen schnell zur aktiven Ausnutzung über.

Gruppen wie Black Basta veranschaulichen dies deutlich. Sobald sie eine Liste mit anfälligen Zielen erstellt haben, beginnen sie, diese mit zwei Hauptstrategien auf Schwachstellen zu untersuchen:

- Auf Anmeldeinformationen basierende Brute-Force-Angriffe

- CVE-basierte Ausnutzung

Brute-Force-Angriffe mit Standard- oder wiederverwendeten Anmeldedaten

Eine der häufigsten Folgetaktiken ist das Brute-Forcing von Anmeldedaten. Black Basta zum Beispiel hatte es auf Anmeldeportale für eine Vielzahl von Technologien abgesehen (einschließlich Microsoft RDWeb, Palo Alto GlobalProtect VPNs und Citrix NetScaler Gateways).

Ihr Ansatz bestand darin, Hunderte von Endpunkten zu sammeln und dann mit Tools wie Brute Ratel um Anmeldeversuche mit Standardanmeldeinformationen, systemübergreifend wiederverwendeten Kennwörtern oder zuvor durchgesickerten Kombinationen zu automatisieren. Diese Versuche sind oft geskriptet, wobei Benutzernamen und Kennwörter durch Semikolons getrennt sind, um die umfangreichen Tests zu rationalisieren.

Beispiele für die von Black Basta verwendeten Techniken:

- RDWeb Brute-Force: Black Basta hat Hunderte von Microsoft Remote Desktop Web Access (RDWeb)-Endpunkten abgefangen und versucht, sich dort anzumelden.

- GlobalProtect Portale (VPNs): Auch die GlobalProtect VPN-Portale von Palo Alto waren ein Ziel der Angreifer.

- Citrix-Portale: Sie versuchten, Anmeldeinformationen auf Citrix NetScaler Gateway-Instanzen zu fälschen

Da diese Portale häufig ohne zusätzliche Schutzmaßnahmen wie MFA zugänglich sind und die Benutzer ihre Passwörter häufig wiederverwenden, können sich Angreifer mit minimalem Aufwand Zugang verschaffen, insbesondere dann, wenn die Verteidigungsmaßnahmen keine Mechanismen zur Verhaltenserkennung enthalten.

CVE-basierte Ausbeutung

Gleichzeitig nutzen Angreifer bekannte Schwachstellen aus, um die Authentifizierung vollständig zu umgehen.

Im Fall von Jenkins nutzteBlack Basta CVE-2024-23897aus, eine kritische Sicherheitslücke, die es nicht authentifizierten Benutzern ermöglicht, beliebige Dateien auf dem Server über die Jenkins-CLI zu lesen. Dazu gehören sensible Dateien wie /etc/shadow, die gehashte Anmeldedaten enthalten und zu einer vollständigen Kompromittierung führen können.

Angreifer nutzen die Metadaten von Shodan und FOFA, um ungepatchte Jenkins-Instanzen ausfindig zu machen, und starten dann automatische Exploits als Teil ihrer anfänglichen Zugriffs-Playbooks.

Diese CVE-gesteuerten Angriffe sind besonders gefährlich, weil:

- Sie benötigen oft keine Bescheinigung.

- Die Ausbeutung erfolgt schnell und leise.

- Sie bieten direkten Zugang zu privilegierten oder sensiblen Daten.

Wie Vectra AI die Angriffskette unterbricht

Alles, was wir bisher behandelt haben, von der automatisierten Aufklärung mit Shodan und FOFA bis hin zu Brute-Force-Angriffen und der Ausnutzung von CVEs, unterstreicht, wie schnell Angreifer ungeschützte Infrastrukturen in aktive Eindringlinge verwandeln können. Genau hier machtVectra AI den Unterschied. Die Vectra AI AI-Plattform überwacht Ihre Umgebung kontinuierlich auf Anzeichen einer Gefährdung, bevor Angreifer Erfolg haben.

Wenn ein Angreifer beginnt, gestohlene oder erratene Anmeldedaten zu testen (sei es über RDWeb, VPN-Portale, Citrix oder Jenkins), erkennt Vectra Anomalien wie:

- Wiederholte fehlgeschlagene Anmeldeversuche

- Ungewöhnliche Kontobewegungen

- Unerwartete seitliche Bewegung

- Versuche der Privilegieneskalation

Kurz gesagt: Shodan und FOFA sagen Ihnen, was nach außen hin sichtbar ist, die Vectra AI sagt Ihnen, was im Inneren passiert. So kann Ihr Team Angriffe wie den von Black Bastaabwehren, bevor sie sich zu einem ausgewachsenen Einbruch ausweiten.

Möchten Sie mehr über die Vectra AI erfahren? Nehmen Sie Kontakt auf oder fordern Sie eine Demo an!

---