Warum EDR und NDR zusammen unverzichtbar sind

Angreifer bleiben nicht an einem Ort. Sie bewegen sich zwischen Endpunkten, Identitäten, cloud und Netzwerkpfaden hin und her, um Werte zu extrahieren und den Betrieb zu stören. Keine einzelne Kontrollmaßnahme kann diese Bewegungen verfolgen, daher erfordert eine wirksame Verteidigung die Zusammenarbeit von EDR und NDR.

Der endpoint , was ausgeführt wurde und wie der Angreifer das Gerät manipuliert hat.

Das Netzwerk zeigt, wohin sich der Angreifer bewegt hat, wo er kommuniziert und wo er als Nächstes gesucht hat.

Zusammen legen sie den gesamten Angriffspfad offen und geben Teams den Kontext, um mit Zuversicht zu handeln.

Vectra AI dies durch die Integration mit CrowdStrike, wodurch endpoint und Netzwerkeinblicke zusammengeführt werden, sodass Teams Angriffe früher erkennen und schneller stoppen können.

Wie Analysten während einer Untersuchung denken

Wenn Analysten eine Warnmeldung erhalten, beginnen sie ihre Untersuchungen häufig mit folgenden Fragen:

- Aus welchem System stammt das?

- Welcher Prozess hat dies ausgelöst?

- Ist das echt oder nur Lärm?

- Muss ich es jetzt eindämmen?

- Habe ich die ganze Geschichte erfasst?

Vectra AI in CrowdStrike Vectra AI und liefert Antworten auf all diese Fragen.

Wie Vectra AI mit CrowdStrike Vectra AI , um einheitliche Endpoint Netzwerkinformationen für die Reaktion auf Bedrohungen bereitzustellen

- Kontextualisierung: Verstehen, was ein System ist

Frage des Analysten: Aus welchem System stammt diese Erkennung, und was wissen wir bereits darüber?

Jedes System, auf dem CrowdStrike EDR läuft, wird innerhalb der Vectra AI automatisch erkannt. Dies liefert zusätzliche Host-Kontextinformationen, die Vectra AI dabei helfen, Netzwerkaktivitäten Vectra AI zuzuordnen. Analysten können sofort Details wie das Betriebssystem, die Sensor-ID und den Zeitpunkt der letzten Erkennung des Systems einsehen.

Dieser Kontext erleichtert die Beurteilung, ob das beobachtete Verhalten mit der Rolle des Systems übereinstimmt und ob eine eingehendere Untersuchung erforderlich ist.

- EDR-Prozesskorrelation: Identifizieren, was das Verhalten ausgelöst hat

Frage des Analysten: Welcher Prozess hat dieses verdächtige Netzwerkverhalten ausgelöst?

Diese Frage verlangsamt in der Regel die Untersuchungen, da ihre Beantwortung den Wechsel zwischen verschiedenen Tools, die Suche in CrowdStrike und die Abstimmung von Zeitstempeln erfordert.

Die EDR-Prozesskorrelation Vectra AIbeseitigt diese Belastung. Wenn Vectra AI verdächtiges Netzwerkverhalten Vectra AI , fragt es automatisch CrowdStrike nach dem verantwortlichen Prozess ab und korreliert ihn mit der Erkennung. Analysten sehen Dateiname, Befehlszeile, Hash, Ausführungszeit und übergeordneten Prozess sofort in Vectra AI.

Dadurch wird ein manueller Workflow durch einen automatischen ersetzt. Es macht eine benutzerdefinierte SIEM- oder SOAR-Korrelationslogik überflüssig und kann bis zu 30 Minuten pro Erkennung einsparen. Für eine tiefergehende Analyse öffnet sich ein vorab ausgefüllter CrowdStrike-Link direkt im entsprechenden Prozessbaum.

- Sofortige Eindämmung: Reagieren Sie, ohne die Werkzeuge zu wechseln

Frage des Analysten: Muss ich dieses System jetzt sofort eindämmen, und kann ich das von hier aus tun?

Wenn eine Bedrohung bestätigt wird, zählt jede Sekunde. Die 360 Response-Lösung Vectra AIlässt sich in CrowdStrike integrieren, um direkt von der Vectra AI aus automatisch oder manuell eine Host-Eindämmung auszulösen.

Verdächtiges Netzwerkverhalten kann automatisch eine CrowdStrike-Host-Sperre auslösen. Analysten müssen nicht zwischen Tools wechseln oder mehrstufige Reaktionspfade befolgen. Architekten erhalten einen zuverlässigeren und besser wartbaren Reaktionsablauf ohne anfällige benutzerdefinierte Logik.

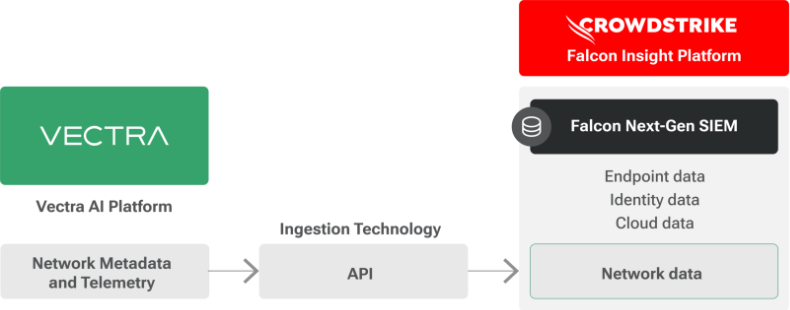

- Integration mit CrowdStrike Next-Gen SIEM

Frage des Analysten: Kannich diese Aktivität in meinem SIEM validieren?

Vectra AI seine Netzwerk-Metadaten und KI-gestützte Telemetriedaten mithilfe der Falcon-Ingestion-APIs direkt in CrowdStrike Falcon Next Gen SIEM. Falcon Next Gen SIEM kann Petabytes an Daten aus endpoint, Identitäts-, cloud Netzwerkquellen analysieren, und Vectra AI erstklassiger Netzwerktransparenz zu diesem einheitlichen Datensatz Vectra AI . Analysten können mit einem einzigen Klick von einer Vectra AI zu Falcon Next Gen SIEM wechseln, um mit der blitzschnellen Abfrage-Engine und den Visualisierungen des SIEM tiefere Untersuchungen durchzuführen.

Durch die Bereitstellung von Vectra AI und die Unterstützung von Netzwerkverhalten in der Echtzeit-SIEM-Pipeline von CrowdStrike erhalten SOC-Teams einen konsolidierten Überblick über Bedrohungen auf endpoint im Netzwerk, ohne mehrere Protokollsysteme oder Korrelationsworkflows verwalten zu müssen.

- Einheitliche Signale über Endpoint Netzwerk hinweg, unterstützt durch den Vectra AI Server

Frage des Analysten: Kann ich alle endpoint Netzwerkkontexte für diese Warnmeldung an einem Ort abrufen?

Der Vectra AI Server fungiert als gemeinsame Rechen- und Kontext-Engine, die Signale sowohl von NDR als auch von EDR in einer strukturierten In-Memory-Kontext-Ebene zusammenführt. Durch die Eliminierung systemübergreifender Roundtrips und die Reduzierung der Lookup-Latenz beschleunigt MCP jeden Untersuchungsschritt und reduziert die MTTR. Analysten und automatisierte Agenten erhalten den gesamten benötigten Kontext an einem Ort, wodurch die Validierung und Reaktion auf Bedrohungen deutlich schneller und präziser wird.

Signalklarheit in Aktion

Mit diesen Funktionen bieten Vectra AI CrowdStrike eine einheitliche, automatisierte Übersicht über Angriffe über verschiedene Domänen hinweg und liefern die Signalklarheit, die Teams benötigen, um schnell zu verstehen, was passiert ist und wo sie handeln müssen.

Da Angreifer zunehmend endpoint mit Netzwerkbewegungen kombinieren, um herkömmliche Kontrollen zu umgehen, werden durch die Kombination von EDR- und NDR-Telemetrie sowohl der auslösende Prozess als auch dessen gesamte Netzwerkpräsenz offengelegt, sodass Analysten von Anfang an ein vollständiges domänenübergreifendes Bild erhalten.

Anstatt manuelle Umschaltungen zwischen Tools zu erfordern, identifiziert Vectra AI die Ressource, ruft die relevanten Prozessdetails ab und löst die entsprechende Reaktion aus – alles in Echtzeit. Das bedeutet, dass Analysten weniger Zeit mit der Suche nach Daten verbringen und mehr Zeit damit, wichtige Angriffe zu stoppen.

Sehen Sie es in Aktion

Sehen Sie, wie Vectra AI den Kontext endpoint mit Netzwerkerkennungen verknüpft und die Isolierung von Hosts mit einem Klick über CrowdStrike ermöglicht.

Sehen Sie sich die Demo an: