Es gibt ein berühmtes philosophisches Rätsel, das sich um Beobachtung und Wahrnehmung dreht:

"Wenn ein Baum im Wald fällt und niemand in der Nähe ist, um es zu hören, macht er dann ein Geräusch?"

Genau die gleiche Frage sollte bei der Aufspürungssicherheit gestellt werden

"Wenn eine Erkennung einen Angreifer erwischt und niemand in der Nähe ist, um es zu sehen, ist er dann wirklich entdeckt?"

Wir von Vectra glauben nicht, dass es so ist. Eine Erkennung, die nicht gesehen wird, ist genauso gut wie gar keine Erkennung.

In unserem Bestreben, die Sicherheit voranzutreiben, sind wir der Meinung, dass es nicht ausreicht, eine hochmoderne, auf KI basierende Bedrohungserkennung anzubieten, sondern dass wir die Erkennungen auch so bereitstellen müssen, dass ein Sicherheitsteam die wichtigsten Informationen erkennen kann, damit es sofort darauf reagieren kann.

Einbindung in Ihre Arbeitsabläufe

Um sicherzustellen, dass die Erkennungen sichtbar sind, müssen sie in die Arbeitsweise der Sicherheitsteams integriert werden.

Der jüngste Schritt, den Vectra in dieser Hinsicht unternommen hat, ist eine neu veröffentlichte Version unserer Splunk-Integration.

Die aktualisierte Ansicht von Vectra wurde für das neue Netzwerk entwickelt, in dem Bedrohungen in Ihrem Rechenzentrum, von Remote-Mitarbeitern, in SaaS-Anwendungen oder auf der öffentlichen Website cloud erkannt werden können. Vectra kombiniert all diese verschiedenen Datenquellen in einem einzigen, einheitlichen Fenster, in dem die größte Bedrohung für Ihr Unternehmen (über alle Quellen hinweg) aufgelistet ist, damit Sie genau wissen, was Sie als Erstes tun müssen - sei es ein Host oder ein Konto, im Netzwerk oder im cloud.

Unabhängig davon, wie viele Angriffsvektoren Ihnen Sorgen bereiten, Vectra zeigt Ihnen die oberste Priorität auf der Grundlage dessen, was unsere Algorithmen für erforderlich halten - und zwar für jede von uns überwachte Oberfläche.

Diese Priorität bezieht sich nicht auf eine Erkennungsebene, sondern auf eine Entitätsebene, d. h. auf den tatsächlichen Akteur, den Vectra bei verdächtigen Aktivitäten entdeckt hat. Dabei kann es sich um einen Host in Ihrem Rechenzentrum, ein Dienstkonto in AWS oder einen Azure AD-Benutzer handeln. Vectra ist in der Lage, die Bedrohung (wie schlimm ist der Angriff, wenn er echt ist) und die Sicherheit (wie sicher sind wir, dass er echt ist) zu messen, um eine Quadrantenansicht von "Niedrig" bis "Kritisch" zu erstellen, und wir stellen diese Daten im Produkt selbst dar.

Diese Quadrantenansicht wird durch eine Liste der wichtigsten Bedrohungen unterstützt, die Aufmerksamkeit erfordern, so dass die Analysten genau wissen, was untersucht werden muss.

Die "Aufgabe" der Zeit

Ein SOC-Team ist nur dann effizient, wenn Entdeckungen schnell gemeldet werden können und die Kommunikation zwischen den Teammitgliedern schnell und einfach ist. Um sicherzustellen, dass sich nicht zwei Analysten mit demselben Problem befassen, nutzt Vectra seinen leistungsstarken "Assignments Workflow", um anzuzeigen, wer an welcher Entität arbeitet. Jeder, der den "Assignments Workflow" verwendet, kann nun sehen, wer an einer Entität arbeitet und ob er nach dem nächsten zu untersuchenden Element sucht, so dass er einfach nach nicht zugewiesenen Entitäten filtern kann. Diese Aktionen sparen nicht nur Zeit, weil sie andere Kollegen nicht mehr darüber informieren müssen, wer an welchem Vorfall arbeitet, sondern sie ermöglichen auch einen unglaublich detaillierten Bericht über die Betriebskennzahlen.

Meldung zum Dienst

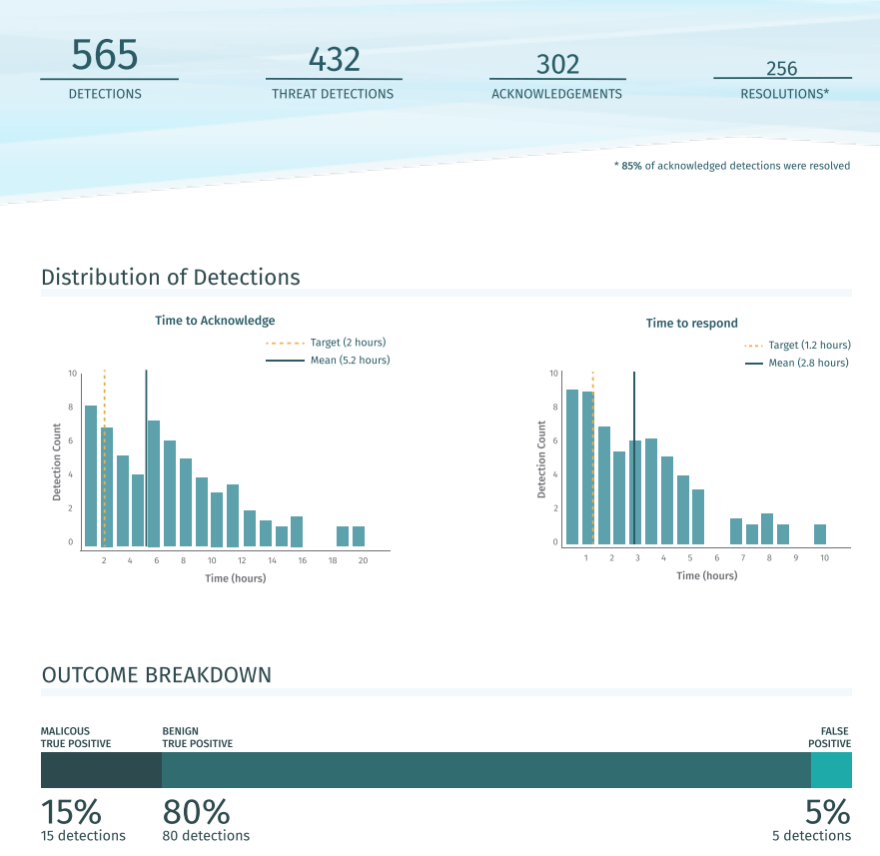

Jeder, der beruflich mit der Verwaltung von Systemen zu tun hat, weiß, dass es nicht ausreicht, ein funktionierendes System einzurichten und es dann in Ruhe zu lassen - Sie müssen diese Systeme kontinuierlich überwachen, damit Sie wissen, ob die Effizienz des Systems nicht mehr ausreicht. Die Überwachung der Tools von Drittanbietern kann oft mühsam und langwierig sein, aber der Operational Metrics Report von Vectraautomatisiert diesen gesamten Prozess, indem er den bereits erwähnten Assignment Workflow nutzt, der direkt in Ihren bestehenden Splunk [JK2] Workflow integriert wird. Mit diesem Bericht haben Manager einen klaren Überblick darüber, wie viele Alarme das SOC-Team untersuchen muss und wie lange das Team im Durchschnitt braucht, um sie zu bestätigen und darauf zu reagieren. Dies ist ein äußerst leistungsfähiges Tool, das klare, harte Daten hinter die Sicherheitsabdeckung stellt.

Wenn ein Baum in einem Wald fällt, fang ihn auf, bevor er etwas trifft.

VectraDie aktualisierte Splunk-Integration vereinfacht die Arbeitsabläufe des SOC und ist ein wesentlicher Bestandteil unserer Hauptaufgabe, die Sicherheit voranzutreiben. Wenn also ein Baum im Wald fällt, wird Ihr Team sofort benachrichtigt, sieht, was passiert, und kann den Schaden abfangen, bevor er etwas bewirkt.

Weitere Informationen über die Integration von Vectra mit Splunk finden Sie in der Lösungsübersicht.