Während sich Unternehmen bemühen, die Bedrohungserkennung cloud in den Betrieb zu integrieren, stehen die meisten vor einer großen Lücke. Allzu oft mangelt es den vorhandenen Tools an Flexibilität, um sich auf wachsende Anwendungsfälle einzustellen, und an Erweiterbarkeit, um die Entwicklung eigener Angriffstechniken zu unterstützen.

Um diese Lücken zu schließen, sind wir stolz, das DeRF (Detection Replay Framework) vorzustellen. Unser neu veröffentlichtes Tool adressiert häufige Herausforderungen, die entstehen, wenn sich Anwendungsfälle über einzelne Vorfälle hinaus entwickeln.

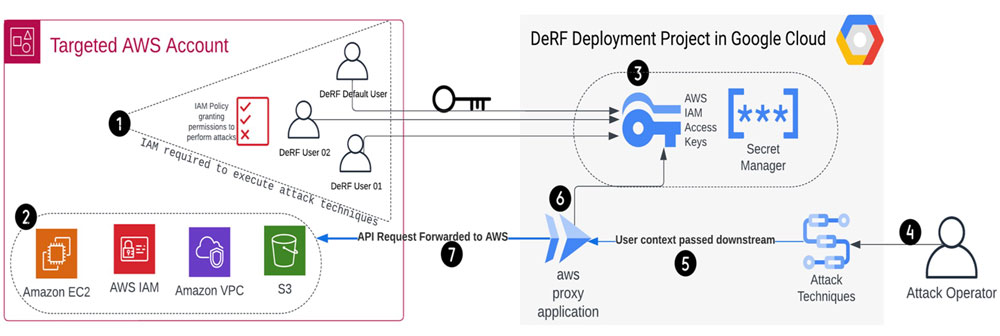

Der neue Rahmen enthält mehrere wichtige Designentscheidungen, die ihn von anderen unterscheiden. Es ermöglicht die Trennung der Berechtigungen, die für die Bereitstellung der Infrastruktur erforderlich sind, von denen, die für die Ausführung eines Angriffs benötigt werden. Diese Trennung wird immer wertvoller, je mehr Funktionen erweitert werden und je mehr Benutzer benötigt werden, um diese unterschiedlichen Funktionen zu erfüllen.

Darüber hinaus wurde der DeRF auf Erweiterbarkeit ausgelegt. Es wird zwar mit zahlreichen integrierten Angriffstechniken ausgeliefert, aber die Integration Ihrer eigenen Techniken ist so einfach wie das Erstellen einer YAML-Datei. Dies ermöglicht eine individuelle Anpassung, ohne dass die Kernfunktionalität des Tools verändert werden muss.

Was ist die DeRF?

Das DeRF, ein Open-Source-Tool, das auf GitHub verfügbar ist, besteht aus Terraform-Modulen und einer in Python geschriebenen Anwendung Cloud Run1. Innerhalb dieses Pakets wird eine Vielzahl integrierter Angriffstechniken bereitgestellt, die sich auf AWS und GCP konzentrieren. Das DeRF wird mit Angriffstechniken ausgeliefert, die mit denen von Stratus Red Team übereinstimmen, so dass die Bediener keine toolingbasierten Angriffsmöglichkeiten wählen müssen. Stattdessen können Sie das Tooling auswählen, das für Ihren spezifischen Anwendungsfall am besten geeignet ist. Einen umfassenderen Überblick über den Vergleich des DeRF mit anderen cloud Tools finden Sie auf dieser Vergleichsseite.

Bemerkenswerte eingebaute Angriffsmodule sind unten aufgeführt, eine vollständige Liste aller eingebauten Angriffstechniken finden Sie in der DeRF-Dokumentation.

Zugang zu Anmeldeinformationen:

- AWS | EC2 Instanz-Anmeldeinformationen stehlen

- AWS | Abrufen einer großen Anzahl von Secrets Manager-Geheimnissen

Verteidigung Ausweichen:

- AWS | CloudTrail anhalten

Ausführung:

Entdeckung:

Exfiltration:

- AWS | EC2 Freigabe EBS Snapshot

Eskalation von Privilegien:

- GCP | Dienstkonto imitieren

Ähnlich wie andere Tools, die sich auf die Generierung von Erkennungsdaten konzentrieren, stellt die DeRF die Zielinfrastruktur cloud bereit und verwaltet sie, um Angreifertechniken zu simulieren. Terraform wird für die Verwaltung aller Ressourcen verwendet, wobei die gehosteten Angriffstechniken und die Zielinfrastruktur in weniger als 3 Minuten bereitgestellt (und zerstört) werden.

Ein Bring-your-own-Infrastructure (BYOI)-Modell wird derzeit zwar nicht unterstützt, aber die Wartung der DeRF-Infrastruktur kostet weniger als 10 US-Dollar/Monat für Google Cloud und 5 US-Dollar/Monat für AWS. Das bequeme Bereitstellungsmodell des Tools bedeutet, dass Sie es je nach Bedarf nutzen können, anstatt es rund um die Uhr laufen zu lassen. Weitere Einzelheiten finden Sie in der Bereitstellungsanleitung.

Wodurch unterscheidet sich der DeRF von anderen cloud Tools?

Einfach ausgedrückt, eine Menge. Die wichtigsten Unterschiede sind:

- Benutzerfreundliche Schnittstelle: Da die DeRF in Google Cloud gehostet wird, können Endnutzer Angriffe über die Konsolenoberfläche cloud ausführen, ohne Software installieren oder die CLI verwenden zu müssen.

- Zugänglichkeit für Nicht-Sicherheitsfachleute: Das DeRF richtet sich an ein breites Publikum von Endnutzern, darunter Mitarbeiter aus den Bereichen Technik, Vertrieb und Support, sowie an automatisierte Prozesse.

- Robuste OpSec: Langlebige Berechtigungsnachweise werden nicht zwischen Betreibern weitergegeben. Stattdessen wird der Zugriff auf den DeRF und seine Angriffstechniken über die rollenbasierte Zugriffskontrolle (RBAC) von GCP IAM kontrolliert.

- Erweiterbarkeit als Kernstück: Die Angriffssequenzen sind in YAML geschrieben, was eine einfache Konfiguration neuer Techniken ermöglicht.

- Schlüsselfertige Bereitstellung: Die Bereitstellung (und Zerstörung!) des DeRF ist ein vollautomatischer Prozess, der in weniger als 3 Minuten abgeschlossen ist.

Erste Schritte mit der DeRF

Im Benutzerhandbuch finden Sie Anweisungen, wie Sie die DeRF einsetzen und Ihre erste Angriffstechnik ausführen. Diese Anleitung führt Sie durch die einzelnen Schritte:

- Bereitstellen aller Ressourcen auf AWS und GCP mit Terraform

- Konfigurieren der Zugriffskontrolle auf die Google Cloud Workflows

- Ausführen eines Angriffs gegen AWS oder GCP durch Aufrufen eines Google Cloud Workflows

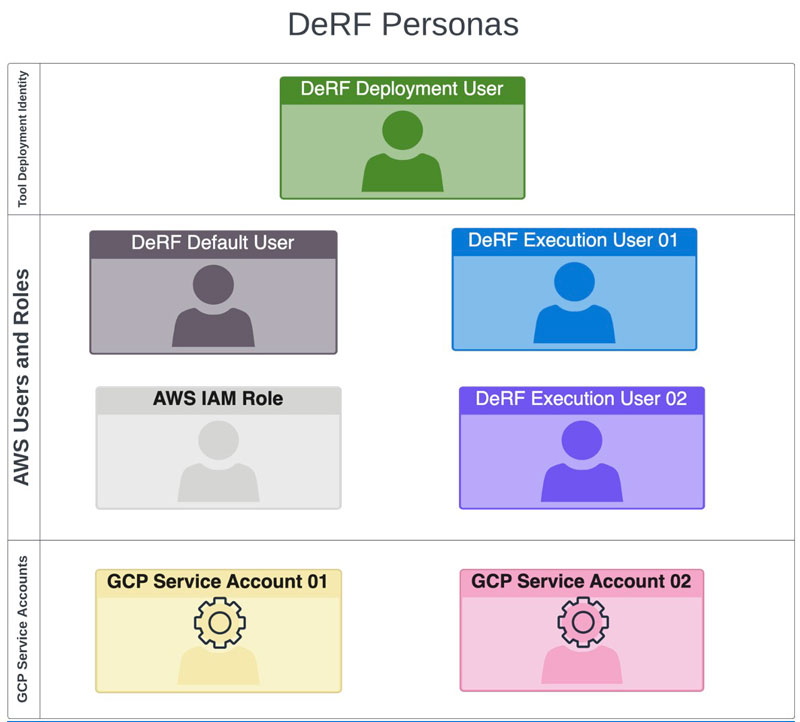

Wie funktioniert der DeRF?

Die einzigartige Architektur des DeRF wird vollständig über Terraform bereitgestellt. Sie besteht aus Ressourcen, die über AWS und GCP verteilt sind.

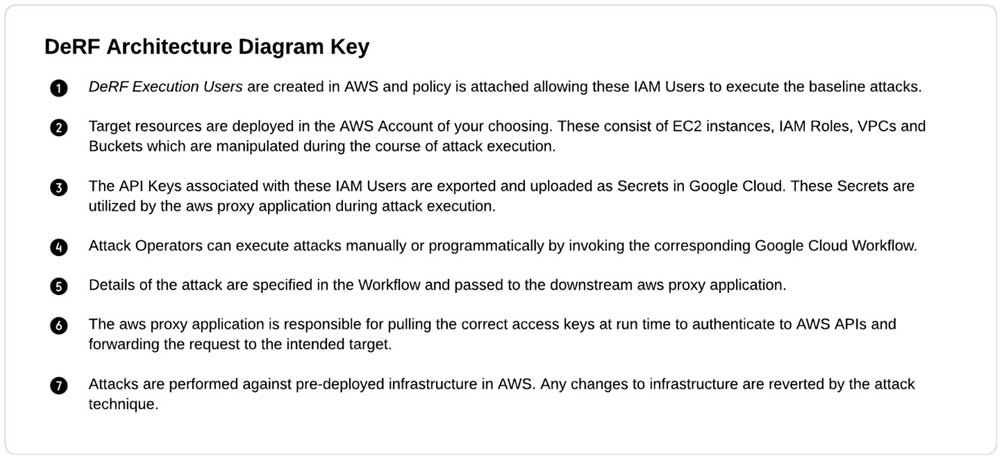

Die DeRF-Personas

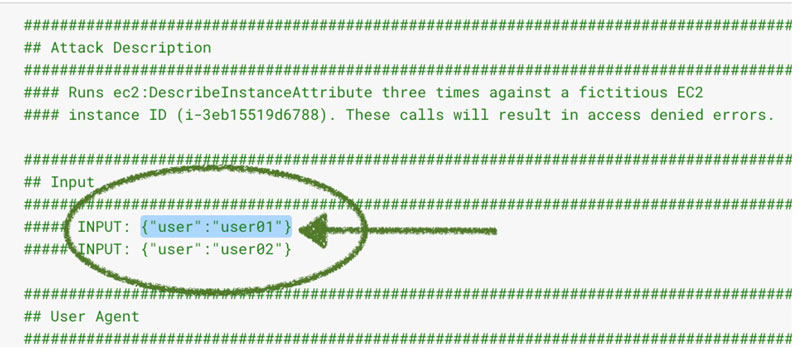

Das DeRF hebt sich von anderen Angriffswerkzeugen durch seinen einzigartigen Ansatz zur Entkopplung von Werkzeugbereitstellung und Angriffsausführung ab. Mit The DeRF können die Anwender verschiedene Benutzer auswählen, wenn sie Angriffe starten. Diese Auswahl dient mehreren Zwecken, z. B. dem Aufbau realistischer Bedrohungsszenarien oder der Unterscheidung von Verhaltensweisen in den Protokollen. Weitere Informationen zu den verfügbaren Personas, einschließlich "DeRF Deployment User", "DeRF AWS Execution User 01", "DeRF AWS Execution User 02", "DeRF AWS Default User" und "AWS Custom IAM Role", finden Sie in der The DeRF-Dokumentation.

Ausführen von Angriffstechniken

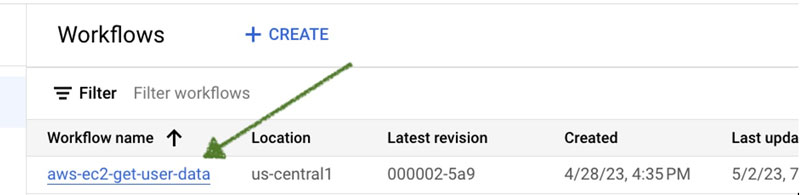

Unabhängig davon, ob Ihr Ziel AWS oder GCP ist, werden Angriffe immer durch den Aufruf von Google Cloud Workflows ausgeführt. Im Folgenden finden Sie ein Beispiel für die Ausführung von Angriffstechniken, ob manuell oder programmgesteuert, die mit The DeRF bereitgestellt werden.

Angriffsdurchführung - manuell

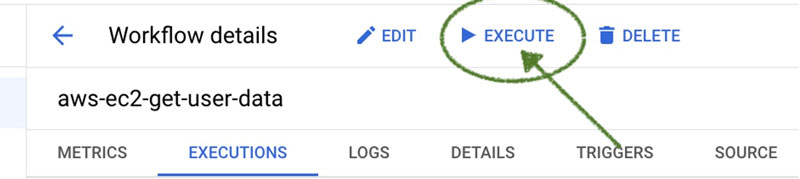

1. Melden Sie sich bei der Google Cloud Console an und navigieren Sie zur Seite Workflows.

2. Klicken Sie auf den Namen des Workflows, der dem Angriff entspricht, den Sie ausführen möchten.

3. Klicken Sie auf die Schaltfläche Ausführen.

4. Wählen Sie im Code-Panel auf der rechten Seite aus, als welcher Benutzer Sie den Angriff durchführen wollen, indem Sie eine der möglichen Eingaben kopieren.

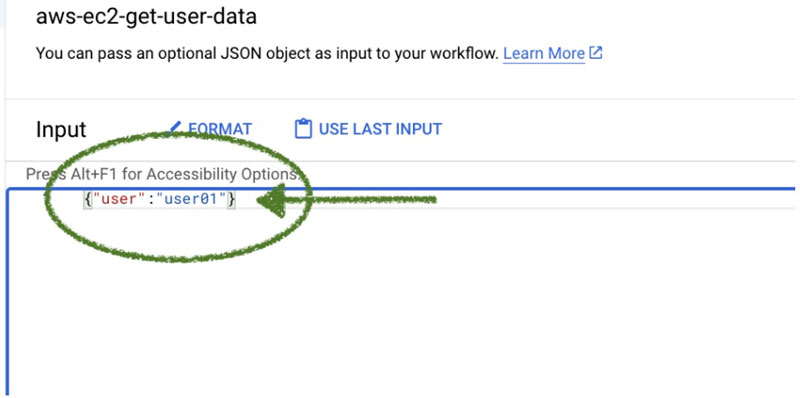

5. Fügen Sie das ausgewählte JSON in das Eingabefeld auf der linken Seite ein.

6. Wählen Sie schließlich die Schaltfläche "Ausführen" am unteren Rand des Bildschirms.

7. Die Ergebnisse des Angriffs werden auf der rechten Seite des Bildschirms angezeigt.

Angriffsdurchführung -Programmatisch

1. Stellen Sie sicher, dass das Google-Befehlszeilentool auf Ihrem lokalen System installiert ist. Lesen Sie die von Google gepflegte Dokumentation für Anweisungen zur Installation von gcloud cli.

2. Authentifizieren Sie sich bei Google Cloud Projekt, in dem DeRF eingesetzt wird.

3. Rufen Sie einen bestimmten Arbeitsablauf für Angriffstechniken mit dem gcloud cli auf. In der Google-Dokumentation finden Sie ausführlichere Anweisungen für den Workflow-Dienst.

Beispiel für die Verwendung:

Erstellen eigener Angriffstechniken

Die erste Version des DeRF umfasst ein breites Spektrum gängiger Angriffstechniken cloud und bietet Ihrer Organisation umfangreiche Ressourcen für Schulungen, Kontrolltests und die Durchführung von Angriffsszenarien. Wenn sich die Anforderungen jedoch weiterentwickeln, müssen Sie möglicherweise über das ursprüngliche Set hinausgehen und Ihre eigenen benutzerdefinierten Angriffsmodule einführen. Mit dem DeRF wird dieser Prozess vereinfacht. Alle Angriffstechniken sind als Google Cloud Workflows definiert, die als zusätzliche Terraform-Module innerhalb Ihrer Forked-Version der Codebasis eingesetzt werden können.

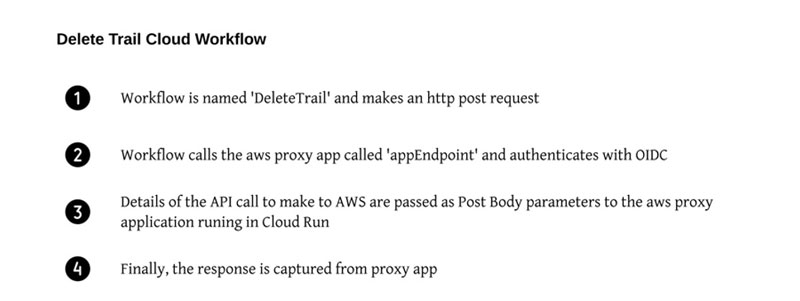

Angeben der Details eines AWS-API-Aufrufs

Jeder API-Aufruf an AWS wird explizit in einer HTTP-Anfrage definiert, die von einem Google Cloud Workflow an die Aws-Proxy-Anwendung zur Weiterleitung an das gewünschte Ziel übermittelt wird. Umfassende Anweisungen zum Aufbau einer AWS-Angriffstechnik als Google Cloud Workflow finden Sie in der DeRF-Dokumentation. Schauen Sie sich den Aufbau dieser Workflows im Folgenden genauer an.

Was kommt als Nächstes?

Als Nächstes planen wir dies:

- Die erste Version des DeRF konzentriert sich auf die Parität der Angriffsmodule mit Stratus Red Team für AWS und GCP. In Zukunft werden wir über das Tool Angriffstechniken veröffentlichen, die es nur bei DeRF gibt, und Unterstützung für Azure hinzufügen.

- Hinzufügen einer Automatisierung für den Aufruf von Angriffstechniken. Ein häufiger Anwendungsfall des DeRF ist die kontinuierliche Validierung von Kontrollen und das Testen der Erkennungslogik.

Derzeit müssen Cron-Jobs manuell erstellt werden, um Angriffstechniken aufzurufen. In naher Zukunft wird die DeRF die Automatisierung von Angriffstechniken durch die Konfigurationen von Cloud Scheduler2 unterstützen.

Danksagung

Wir möchten uns bei der Erstellerin und Betreuerin des DeRF, Kat Traxler, sowie bei den folgenden Community-Mitgliedern für ihre Unterstützung und ihr Feedback während der Projektentwicklung bedanken:

- Christophe Tafani-Dereeper von DataDog

- Nick Jones von WithSecure

- Rich Mogull von Firemon

Diskutieren Sie mit uns direkt über diesen Blogbeitrag und andere Themen in der Vectra AI Reddit-Community.

Referenzen: