Vectra Research hat vor kurzem eine Methode entdeckt, mit der die von Microsoft neu freigegebenen Funktionen genutzt werden können, um eine seitliche Verschiebung zu einem anderen Microsoft-Mieter durchzuführen.

Zusammenfassung

- Vectra Research hat einen neuen Angriffsvektor gegen Azure Active Directory identifiziert, der eine laterale Bewegung zu anderen Microsoft-Tenants ermöglicht.

- Vectra demonstriert auch die Technik zur Aufrechterhaltung des dauerhaften Zugriffs in einem Azure-Mandanten, die hier erstmals beschrieben wird.

- Die zugrundeliegende Funktionalität für die Ausführung dieses Angriffsvektors ist in jeder Microsoft-Installation vorhanden.

- Dieser Angriffsvektor folgt ähnlichen bekannten Angriffsvektoren wie dem Missbrauch der Domänenföderation oder dem Hinzufügen eines Partnerunternehmens, was eine aktive Überwachung zur Erkennung und Reaktion erfordert.

- Vectra hat einen POC für Sicherheitstests innerhalb des Open-Source MAAD Attack Frameworks veröffentlicht.

- Vectra hat bestätigt, dass die KI-Erkennungen von Vectra diesen Vorgang abdecken, bevor die Techniken in diesem Bericht dokumentiert wurden.

Einführung

Angreifer haben es weiterhin auf Microsoft-Identitäten abgesehen, um sich Zugang zu verbundenen Microsoft-Anwendungen und föderierten SaaS-Anwendungen zu verschaffen. Darüber hinaus entwickeln die Angreifer ihre Angriffe in diesen Umgebungen weiter, und zwar nicht durch die Ausnutzung von Schwachstellen, sondern durch den Missbrauch nativer Microsoft-Funktionen, um ihr Ziel zu erreichen. Die Angreifergruppe Nobelium, die mit den SolarWinds-Angriffen in Verbindung steht, nutzt nachweislich systemeigene Funktionen wie die Erstellung von Federated Trusts [4] um einen dauerhaften Zugriff auf einen Microsoft-Mandanten zu ermöglichen.

In diesem Blog-Beitrag demonstrieren wir eine zusätzliche systemeigene Funktion, die es einem Angreifer ermöglicht, dauerhaft auf einen Microsoft cloud -Tenant zuzugreifen und sich in einen anderen Tenant zu bewegen. Dieser Angriffsvektor ermöglicht es einem Angreifer, der in einem kompromittierten Tenant operiert, eine falsch konfigurierte CTS-Konfiguration (Cross-Tenant Synchronization) zu missbrauchen und sich Zugang zu anderen verbundenen Tenants zu verschaffen oder eine betrügerische CTS-Konfiguration einzusetzen, um die Persistenz innerhalb des Tenants aufrechtzuerhalten.

Wir haben den Einsatz dieser Technik in freier Wildbahn nicht beobachtet, aber angesichts des historischen Missbrauchs ähnlicher Funktionen stellen wir Details vor, damit Verteidiger verstehen, wie der Angriff aussehen würde und wie sie seine Ausführung überwachen können. Darüber hinaus wird in diesem Blog erläutert, wie Vectra-Kunden derzeit abgedeckt sind - und zwar vom ersten Tag an, als die Funktion für diese Technik durch unsere KI-gesteuerten Erkennungen und Vectra Attack Signal IntelligenceTM freigegeben wurde.

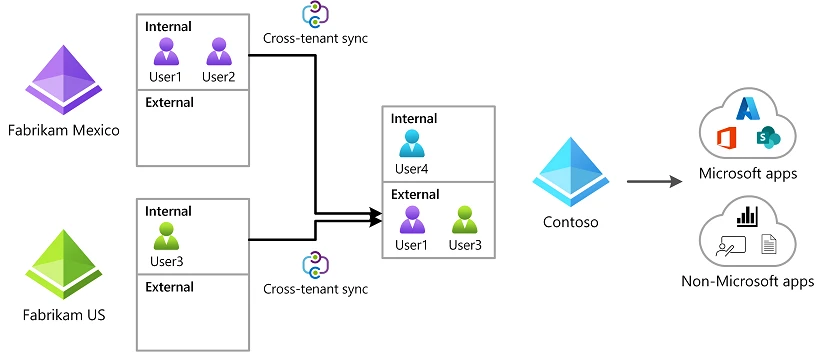

Mieterübergreifende Synchronisierung

CTS ist eine neue Funktion von Microsoft, die es Unternehmen ermöglicht, Benutzer und Gruppen aus anderen Quell-Tenants zu synchronisieren und ihnen Zugriff auf Ressourcen (sowohl Microsoft- als auch Nicht-Microsoft-Anwendungen) im Ziel-Tenant zu gewähren. Die CTS-Funktionen bauen auf früheren B2B-Vertrauenskonfigurationen auf und ermöglichen eine automatisierte und nahtlose Zusammenarbeit zwischen verschiedenen Tenants, eine Funktion, die viele Unternehmen übernehmen wollen. [2][3]

CTS ist eine leistungsstarke und nützliche Funktion für Organisationen wie z. B. Unternehmenskonglomerate mit mehreren Tenants in verschiedenen Unternehmen, bietet aber auch die Möglichkeit von Erkundungs-, Lateralisierungs- und Persistenzangriffen durch bösartige Akteure, wenn es nicht richtig konfiguriert und verwaltet wird. Wir werden die potenziellen Risiken und Angriffswege erörtern, die Angreifer nutzen können, um CTS auszunutzen und Vertrauensbeziehungen von einem potenziell gefährdeten Mandanten zu einem anderen Mandanten zu missbrauchen, der mit einer CTS-Vertrauensbeziehung konfiguriert ist.

- Mit CTS können Benutzer aus einem anderen Mandanten mit einem Zielmandanten synchronisiert (hinzugefügt) werden.

- Eine locker konfigurierte CTS-Konfiguration kann ausgenutzt werden, um von einem kompromittierten Mandanten zu einem anderen Mandanten derselben oder einer anderen Organisation überzuwechseln.

- Eine betrügerische CTS-Konfiguration kann bereitgestellt und als Backdoor-Technik verwendet werden, um den Zugriff von einem externen, von einem Angreifer kontrollierten Microsoft-Mandanten aufrechtzuerhalten.

Angenommener Kompromiss!

Die Exploit-Techniken folgen der Philosophie der angenommenen Kompromittierung (Assumed Compromise). Die in diesen Exploits verwendeten Techniken gehen davon aus, dass eine Identität in einer Microsoft cloud Umgebung kompromittiert wurde. In einer realen Umgebung könnte dies von einer Browser-Kompromittierung auf einem von Intune verwalteten endpoint mit einer von Microsoft verwalteten Identität ausgehen.

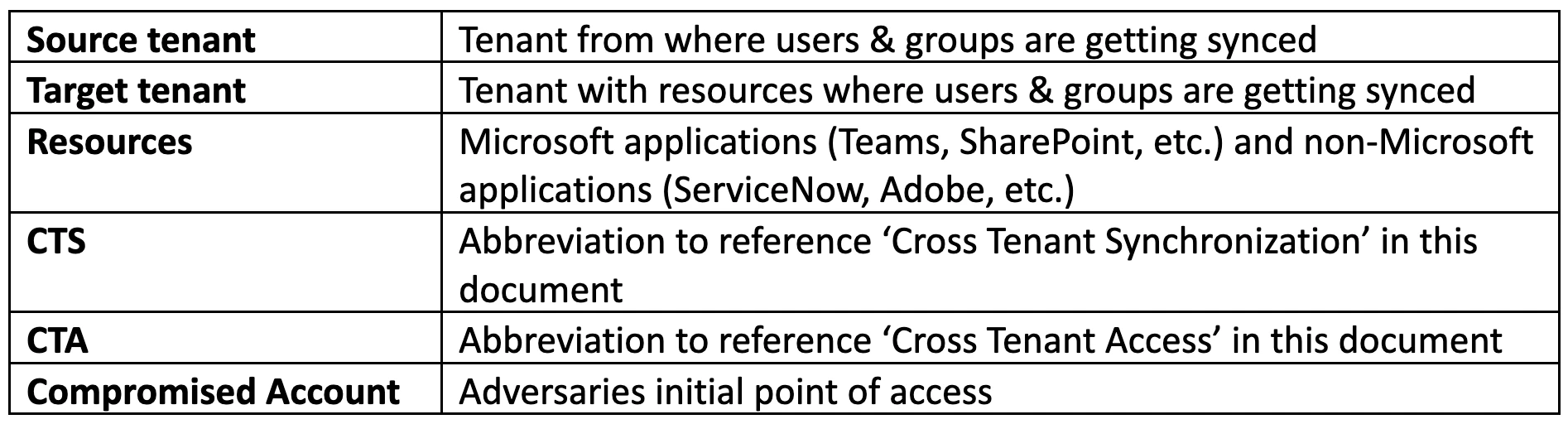

Terminologie

Der Vermittler

Wichtige Informationen zur CTS-Konfiguration:

Die Attacke

Die in diesem Blog beschriebenen Angriffstechniken erfordern bestimmte Lizenzen und die Kompromittierung eines privilegierten Kontos oder die Ausweitung der Berechtigungen auf bestimmte Rollen im kompromittierten Mandanten. Eine Global Admin-Rolle kann alle diese Aktionen in einem Tenant durchführen. [2]

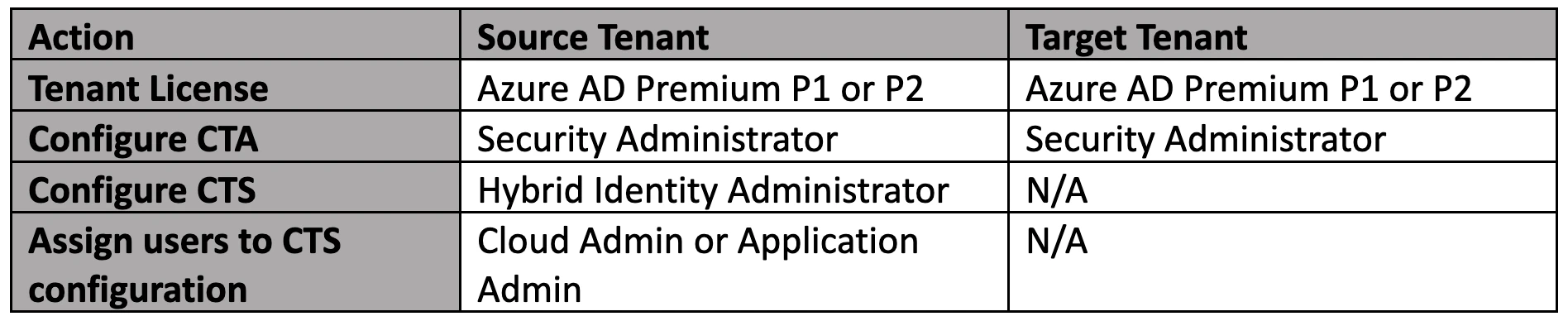

Technik 1: Seitliche Bewegung

Ein Angreifer, der in einer kompromittierten Umgebung operiert, kann einen bestehenden CTS-Konfigurations-Tenant ausnutzen, um seitlich von einem Tenant zu einem anderen verbundenen Tenant zu wechseln.

- Der Angreifer greift auf den kompromittierten Mandanten zu.

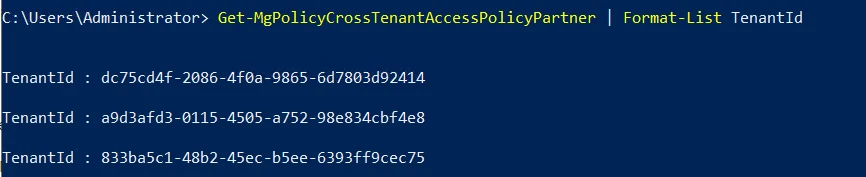

- Der Angreifer durchforstet die Umgebung, um die Ziel-Tenants zu identifizieren, die über bereitgestellte Cross-Tenant-Access-Richtlinien verbunden sind.

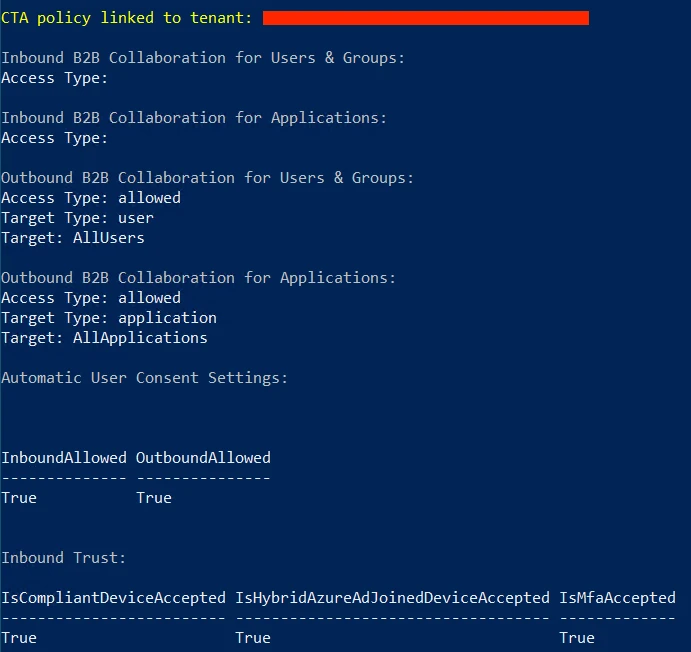

- Der Angreifer überprüft die Konfiguration der Cross-Tenant-Access-Richtlinie für jeden verbundenen Tenant, um einen Tenant mit aktivierter Outbound-Synchronisierung zu finden. Die CTA-Richtlinie mit aktivierter Outbound-Synchronisierung ermöglicht die Synchronisierung von Benutzern und Gruppen aus dem aktuellen Tenant mit dem Ziel-Tenant.

- Anhand der Analyse der CTA-Richtlinienkonfiguration findet der Angreifer einen verbundenen Mandanten mit aktivierter ausgehender Synchronisierung und legt diesen Mandanten als Ziel für eine seitliche Bewegung fest.

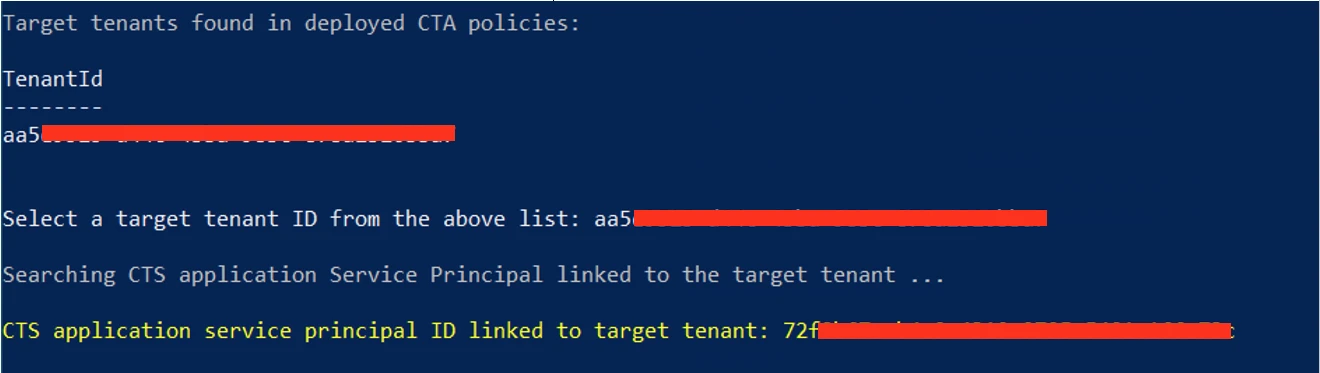

- Nachdem der Angreifer die CTS-Synchronisierungsanwendung identifiziert hat, kann er deren Konfiguration so ändern, dass er das aktuell kompromittierte Benutzerkonto zum Synchronisierungsbereich der Anwendung hinzufügt. Dadurch wird das kompromittierte Benutzerkonto mit dem Ziel-Tenant synchronisiert und der Angreifer erhält mit denselben ursprünglich kompromittierten Anmeldedaten Zugriff auf den Ziel-Tenant.

- Wenn es keine expliziten CTA-Eingangsbedingungen gibt, die die Synchronisierung im Zielmandanten blockieren, wird das kompromittierte Konto mit dem Zielmandanten synchronisiert.

- Der Angreifer dringt seitlich in den Ziel-Tenant ein und verwendet dabei das gleiche, ursprünglich kompromittierte Konto.

Technik 2: Hintertür

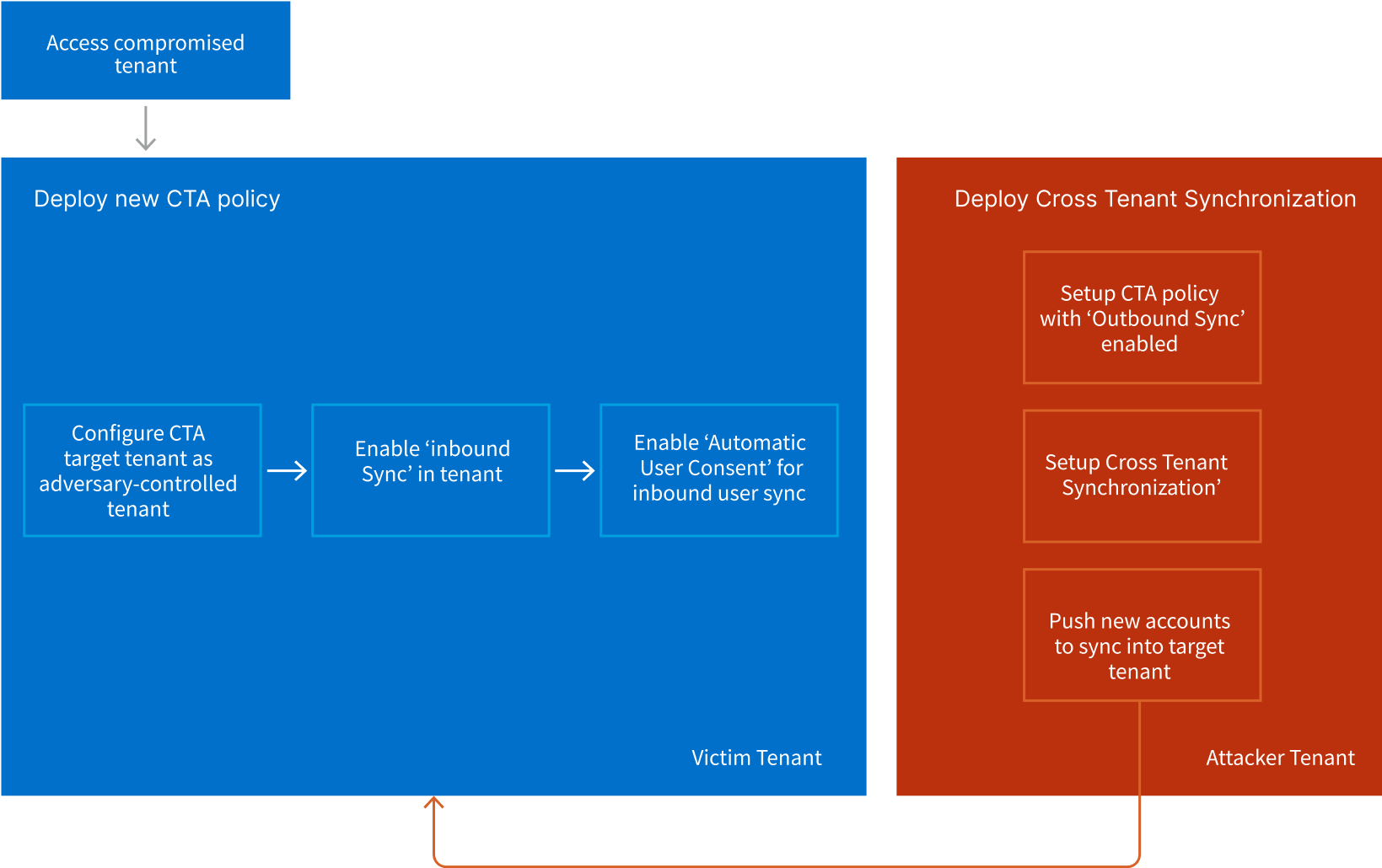

Ein Angreifer, der in einem kompromittierten Mandanten operiert, kann eine betrügerische mandantenübergreifende Zugangskonfiguration einsetzen, um einen dauerhaften Zugang zu erhalten.

- Der Angreifer greift auf den kompromittierten Mandanten zu.

- Der Angreifer kann nun jederzeit neue Benutzer aus seinem Tenant per Push mit dem Tenant des Opfers synchronisieren. Dadurch erhält der Angreifer über das extern kontrollierte Konto künftig Zugriff auf Ressourcen im Ziel-Tenant.

Verteidigung

Vectra-Kunden:

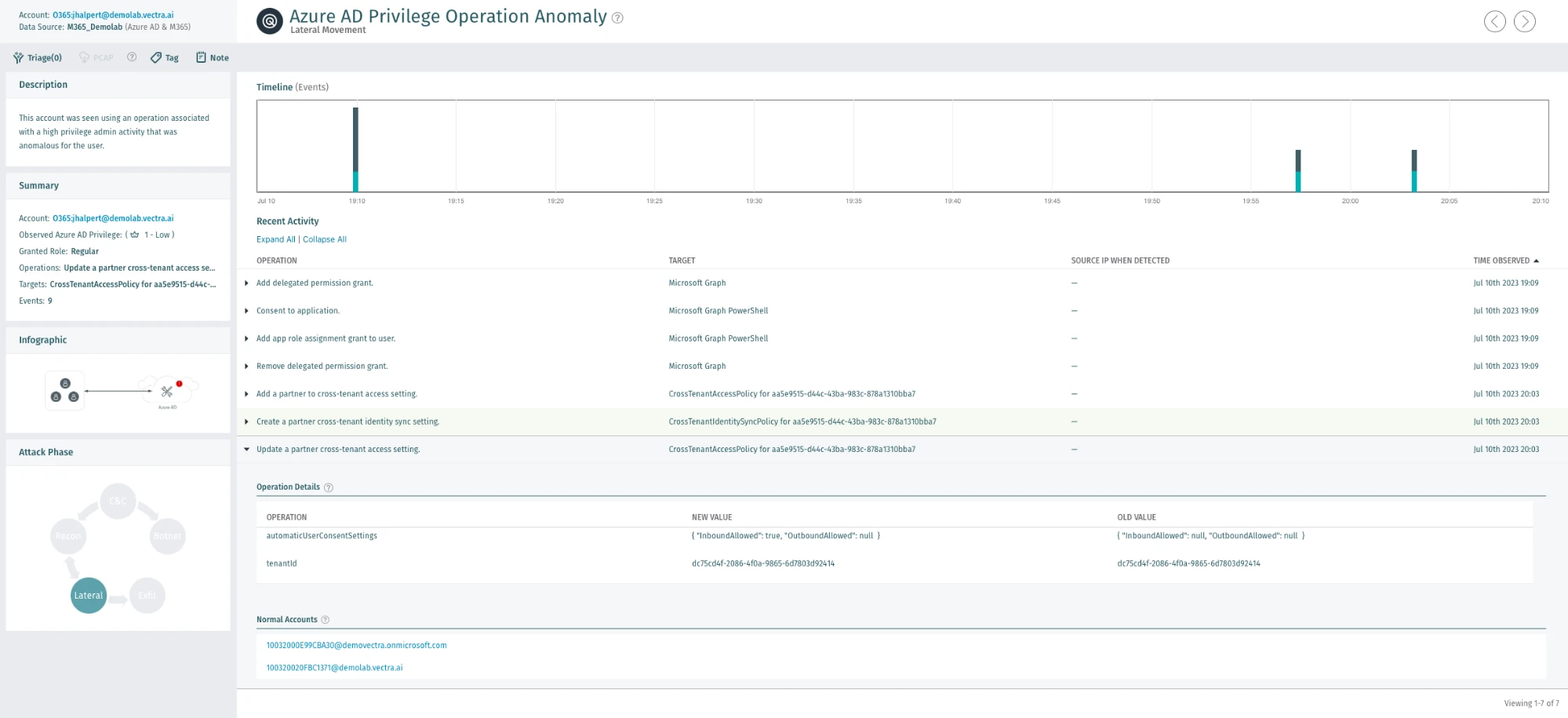

Vectras bestehendes Portfolio an Warnmeldungen ist in der Lage, diese Aktivität zu erkennen, noch bevor die Auswirkungen auf den Betrieb sowie die erwarteten Aktionen, die vor diesem Ereignis stattfinden würden, verstanden werden.

Die Tatsache, dass bei dieser Technik keine eigentliche Schwachstelle ausgenutzt wird, macht es schwieriger, sie zu verhindern, sobald ein Angreifer mit ausreichenden Privilegien in der Umgebung ist. Die KI-gesteuerten Erkennungsfunktionen von Vectra wurden jedoch so konzipiert, dass sie diese Art von Szenarien des Missbrauchs von Privilegien erkennen, ohne dass sie auf Signaturen oder Listen bekannter Operationen angewiesen sind.

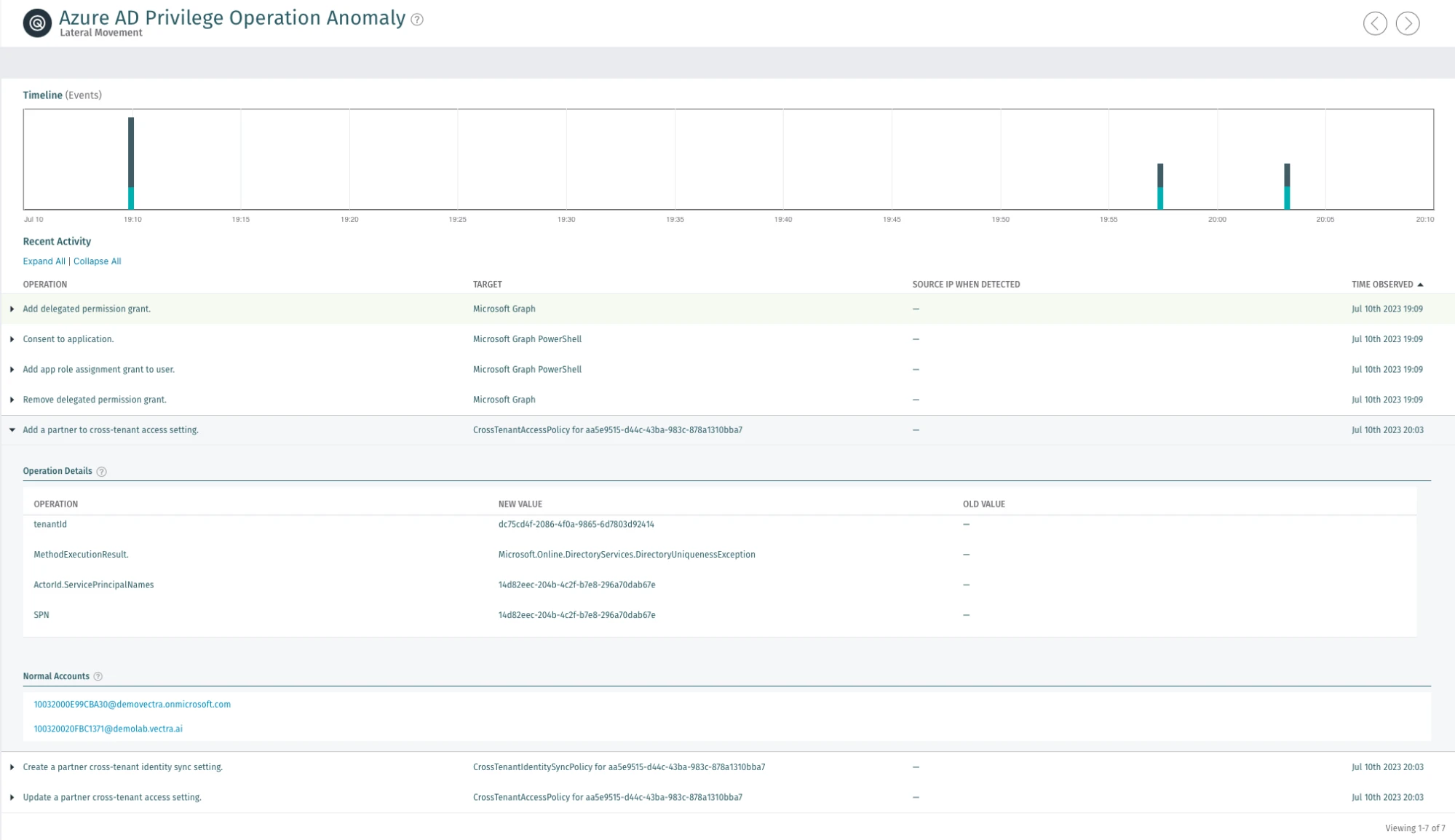

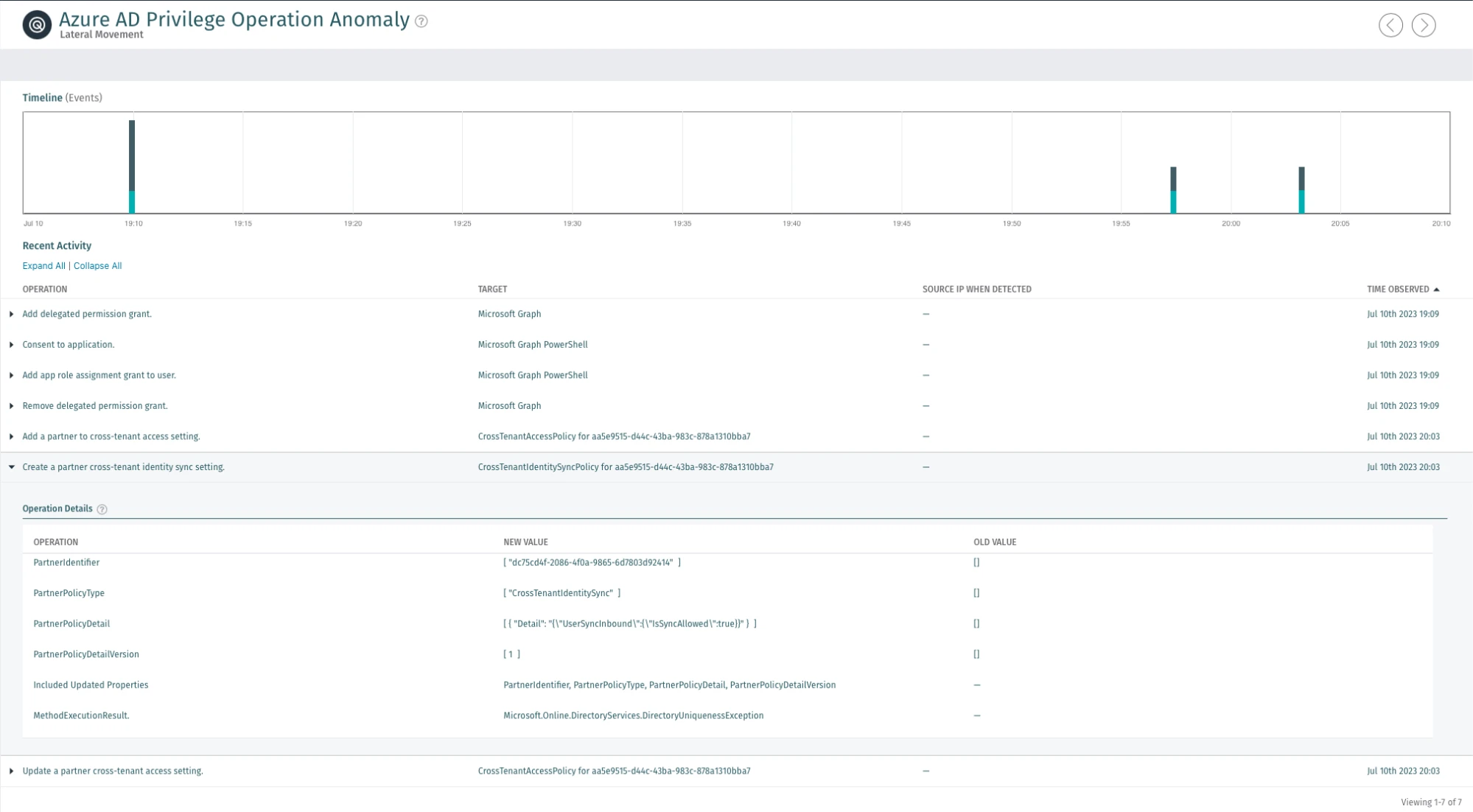

Azure AD Privilege Operation Anomaly von Vectra überwacht den zugrunde liegenden Wert jeder Operation in der Umgebung und jedes Benutzers. Die KI erstellt kontinuierlich eine Grundlinie der Arten von Aktionen, die in der Umgebung stattfinden sollten, und identifiziert Fälle von cloud-basiertem Missbrauch von Berechtigungen. Durch die Fokussierung auf das Verhalten von Berechtigungsmissbrauch ist Vectra in der Lage, aufkommende Techniken wie die hier dokumentierte zu identifizieren.

Angreiferaktionen, die vor dem Angriff stattfinden, wie z. B. der Zugriff auf ein Konto nach einem Token-Diebstahl oder andere Formen der Kontokompromittierung, werden von Vectra-Erkennungen wie Azure AD Unusual Scripting Engine Usage, Azure AD Suspicious Sign-on oder Azure AD Suspicious OAuth Application gemeldet.

Microsoft Cloud Sicherheitstests

Regelmäßiges und effektives Testen von Umgebungen ist der beste Weg, um sich auf die Fähigkeit zur Abwehr von Cyberangriffen verlassen zu können. MAAD-Attack Framework ist ein Open-Source-Tool zur Emulation von Angriffen, das die am häufigsten verwendeten Angreifertechniken kombiniert und es Sicherheitsteams ermöglicht, diese in ihren Umgebungen über ein einfaches interaktives Terminal schnell und effektiv zu emulieren. Besuchen Sie MAAD-AF auf GitHub oder erfahren Sie mehr darüber hier.

Sicherheitsteams können das MAAD-AF-Modul "Exploit Cross Tenant Synchronization" verwenden, um die CTS-Ausnutzungstechniken in ihrer Umgebung zu emulieren und zu testen.

Referenzen:

- https://learn.microsoft.com/en-us/azure/active-directory/external-identities/cross-tenant-access-overview

- https://learn.microsoft.com/en-us/azure/active-directory/multi-tenant-organizations/cross-tenant-synchronization-overview

- https://invictus-ir.medium.com/incident-response-in-azure-c3830e7783af

- https://attack.mitre.org/techniques/T1484/002