Schließen der Transparenzlücke für Azure AD und föderierte SaaS-Anwendungen

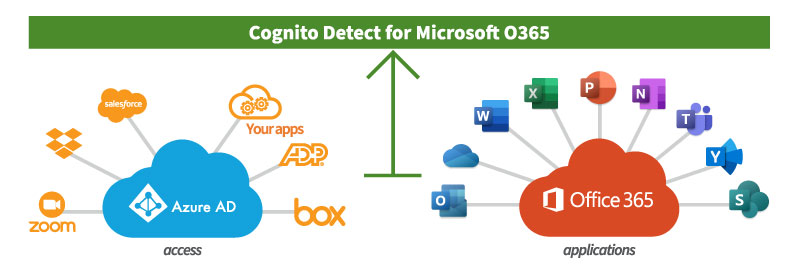

Microsoft Azure AD ist führend in der cloud und Identitätsverwaltung und bietet föderiertes Single Sign-On für Remote-Mitarbeiter für die geschäftskritischen SaaS- und Unternehmensanwendungen von heute. Azure AD ist auch die integrierte Lösung für die Verwaltung von Identitäten in Office 365, weshalb sie eine so große Marktdurchdringung hat.

Als die Pandemie die Belegschaften auf der ganzen Welt dazu zwang, auf Remote-Arbeit umzustellen, explodierte die Akzeptanz von Azure AD und erreichte bis Ende 2020 425 Millionen aktive Nutzer. In dem Maße, in dem Unternehmen Azure AD für eine vereinfachte Anmeldung und einen sicheren Zugriff auf die Anwendungen von cloud und das gesamte Office 365-Ökosystem einsetzten, erkannten auch Angreifer den Wert von Azure AD für Unternehmen und konzentrierten ihre Bemühungen darauf.

Was macht Azure AD so wertvoll?

Die Kompromittierung eines einzelnen Azure AD-Kontos verschafft einem Angreifer Zugang zu einer großen Menge an Daten über mehrere SaaS-Anwendungen, einschließlich Microsoft Office 365. Aufgrund dieses Ein-Punkt-Angriffs müssen Unternehmen in der Lage sein, Angriffe von Azure AD aus zu erkennen und darauf zu reagieren, um diese Kompromittierungen zu stoppen, bevor Angriffe auf andere Anwendungen gelangen und Schaden anrichten können.

Bewährte Verfahren zur Sicherung dieser kritischen Azure AD-Konten sind eine starke, moderne adaptive Multi-Faktor-Authentifizierung (MFA), passwortloser Zugriff und standortabhängige Zugriffsregeln. Diese Arten von Präventivmaßnahmen reichen jedoch nicht aus, um Angreifer abzuschrecken und den Schutz der Daten zu gewährleisten. Moderne Angreifer haben zu viele Möglichkeiten, präventive Kontrollen zu umgehen, z. B. durch den Missbrauch von Anmeldedaten, Brute-Forcing von Anmeldedaten, wenn MFA nicht angewendet werden kann, durch die Verführung von Benutzern zur Installation von OAuth-Anwendungen unter der Kontrolle von Angreifern, durch die Ausnutzung von Schwachstellen in WS-Trust und durch das Fälschen eigener Tickets mit einem "Golden SAML"-Angriff.

"Golden SAML"-Angriffe und die Möglichkeit für Angreifer, Präventivmaßnahmen zu umgehen, standen im Mittelpunkt des SolarWinds-Angriffs, der auch als Sunburst oder Solorigate bekannt ist. Die Angreifer waren in der Lage, ihre eigenen Tickets zu fälschen und so MFA zu umgehen, was es ihnen ermöglichte, eine Persistenz in der Azure AD-Umgebung zu erstellen und Zugriff auf wertvolle SaaS-Anwendungen zu erhalten.

Die enormen Auswirkungen, die Angreifer haben können, wenn sie präventive Maßnahmen wie im Fall des SolarWinds-Angriffs umgehen, sind der Grund, warum Vectra Detect für O365 und Azure AD entwickelt hat.

Erkennung des Verhaltens von Angreifern mit KI

Detect for Office 365 nutzt künstliche Intelligenz, um zu analysieren, wie Konten genutzt werden, und bietet eine tiefgreifende verhaltensbasierte Angriffserkennung, findet Angriffsverhalten in Azure AD und ermöglicht es Unternehmen, Kontoübernahmen zu erkennen und zu stoppen, bevor ein Angreifer auf SaaS-Anwendungen zugreifen kann.

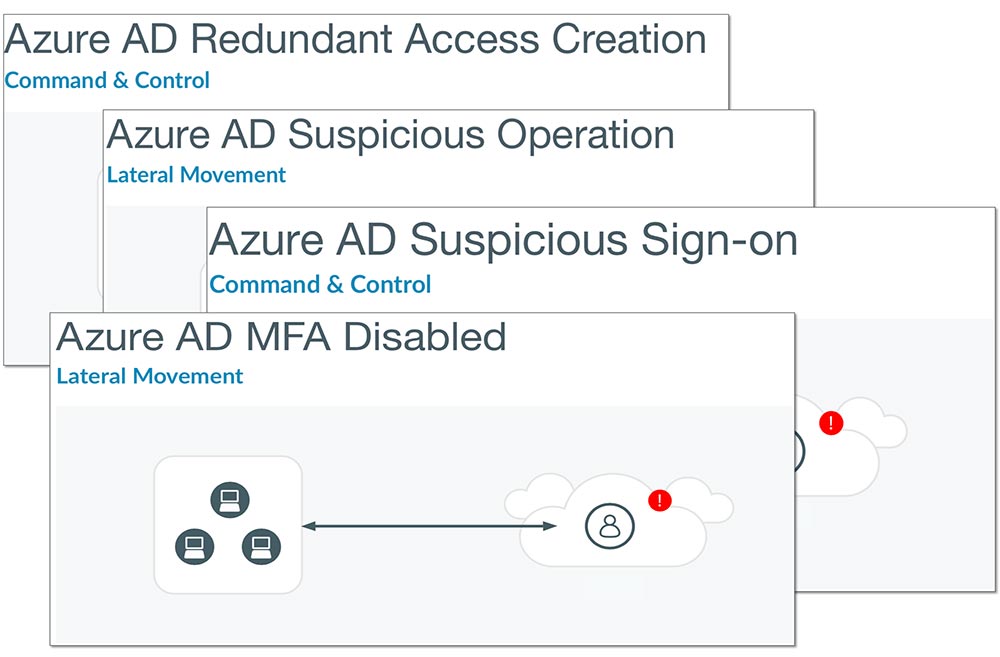

Der verhaltensbasierte Ansatz von Vectra war in der Lage, vor allen Techniken zu warnen, die bei dem SolarWinds-Angriff eingesetzt wurden, ohne dass Signaturen oder Updates für bestehende Modelle erforderlich waren. Die verhaltensbasierte Alarmierung bei Vorgängen wie der Schaffung redundanter Zugriffskanäle und dem Missbrauch privilegierter Azure-Operationen ermöglicht es Vectra, bei jedem Schritt auf die Aktionen der Angreifer hinzuweisen.

Vectra bietet eine tiefgreifende Verhaltensabdeckung von SolarWinds, zukünftigen Angriffen auf die Lieferkette und SaaS-Anwendungen mit über zehn einzigartigen Azure AD-Erkennungen und über 20 Office 365-spezifischen Erkennungsmodellen. Ereignisse werden nie isoliert betrachtet, sondern kontextbezogen korreliert, um eine effiziente und effektive Priorisierung von Angreiferaktionen zu gewährleisten.

Die Umstellung auf Zero-Trust-Frameworks für den Zugriff wird die Bedeutung von Azure AD und die Notwendigkeit, für eine effektive Erkennung und Reaktion Einblick in Azure AD zu haben, nur noch verstärken.

Wenn Sie mehr darüber erfahren möchten, wie Vectra ähnliche Angriffe wie SolarWinds erkennt und stoppt, lesen Sie unsere Studie über diesen Angriff.