Vectra Investigate: Erfahren Sie die ganze Geschichte hinter jeder Bedrohung

In modernen hybriden Netzwerkumgebungen reicht Erkennung allein nicht mehr aus – Sicherheitsteams müssen die gesamte Geschichte hinter jedem Vorfall verstehen. Die Landschaft hat sich weiterentwickelt: Moderne Angriffe beschränken sich nicht nur auf einen Vektor oder endpoint . Sie schwenken um, erweitern ihre Privilegien, mischen sich in legitimes Verhalten ein und nutzen Netzwerk-, Identitäts- und cloud Systeme über immer komplexere Infrastrukturen hinweg.

Doch schnelle, umsetzbare Erkenntnisse bleiben schwer zu gewinnen. Daten sind oft isoliert, fragmentiert, hinter komplexen Tools verborgen oder einfach nicht verfügbar. Analysten müssen daher Informationen aus verschiedenen Systemen manuell zusammentragen, um grundlegende Fragen zu beantworten: Wo begann der Angriff? Was war sonst noch betroffen? Wie lange dauerte der Angriff schon an?

Hier kommt Vectra Investigate ins Spiel. Als Teil der Vectra AI Plattform und unterstützt durch unsere Führungsposition im Gartner Magic Quadrant für Network Detection and Response (NDR) , ergänzt Vectra Investigate unsere KI-Erkennungen, um reichhaltige, einheitliche und leicht zugängliche Metadaten bereitzustellen, die schnelle, gründliche Untersuchungen unterstützen und threat hunting .

Vectra Investigate nutzt angereicherte Metadaten aus über 25 Quellen und über 300 Feldern und bietet bis zu 30 Tage historische Transparenz in Ihrem modernen Netzwerk. Durch die Einbindung von KI-gestütztem Kontext in die Bedrohungstelemetrie unterstützt Vectra Investigate Sicherheitsteams dabei, Risiken zu reduzieren, Bedrohungen zu beheben, Untersuchungen zu beschleunigen und proaktive threat hunting – alles von derselben Konsole aus.

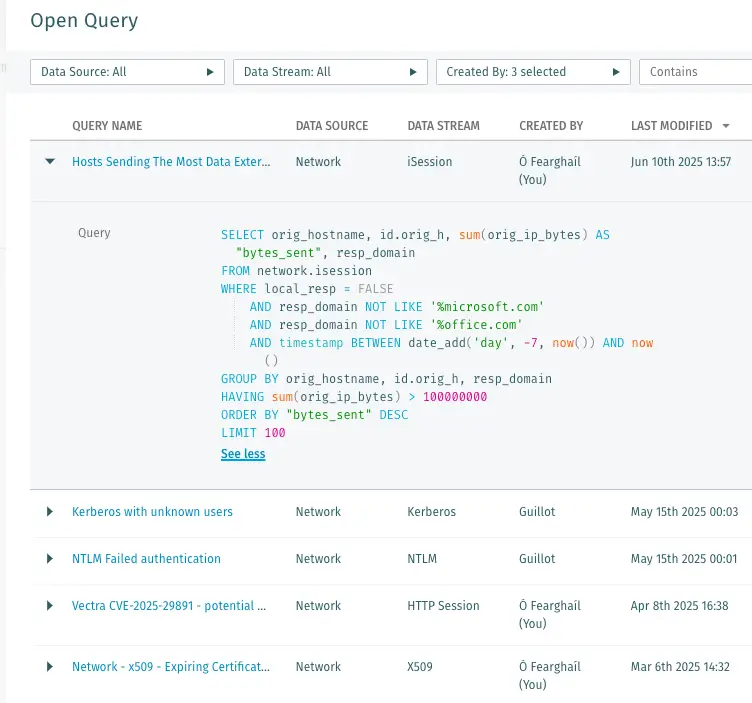

Dank intuitivem Zugriff auf Erkenntnisse – über abfragelose Untersuchungen, Expertensuchen und jetzt auch SQL-Suche und gespeicherte Suchen – können Sicherheitsteams über Warnmeldungen hinausgehen und kritische Fragen schnell beantworten. Laut IDC The Business Value of Vectra AI konnten Unternehmen, die Vectra Investigate nutzen, den Zeitaufwand für die Untersuchung von Sicherheitswarnungen um 50 % reduzieren , was zu schnelleren Entscheidungen und effizienteren Reaktionen führt.

Kunden verlassen sich auf Vectra Investigate, um:

- Behalten Sie den Überblick über neu auftretende Risiken wie nicht verwaltete Schatten-IT-Tools (z. B. DeepSeek) und Altlasten wie schwache Verschlüsselungen.

- Führen Sie umfassende Vorfalluntersuchungen durch, die sowohl NDR- als auch EDR-Signale korrelieren – nicht nur Warnmeldungen, sondern die Aufdeckung des gesamten Umfangs und der Auswirkungen

- Leistung threat hunting für laterale Bewegung, Compliance-Validierung über Regionen und Rollen hinweg und Netzwerk-Fehlerbehebung bei Leistungsanomalien

- Beantworten Sie die wichtigsten Fragen, die zu schnelleren Entscheidungen, tieferem Verständnis und effektiveren Ergebnissen führen

Schnellere und gründlichere Untersuchungen durch SQL-Suche und gespeicherte Suchen

Mit der allgemeinen Verfügbarkeit von SQL Search im Vectra AI Plattform hat Ihr Team nun die Möglichkeit, tiefe Einblicke in Ihre Metadaten zu gewinnen, cloud , Identität und Netzwerkumgebung. Ob Sie Datenexfiltration verfolgen, seltene Logins aufdecken oder heimliche Beaconing-Aktivitäten aufdecken – SQL Search bietet Analysten volle Flexibilität bei der Untersuchung von Bedrohungssignalen. Wir wissen aber auch, dass Geschwindigkeit und Zugänglichkeit ebenso wichtig sind. Deshalb haben wir eine Bibliothek mit vorgefertigten Abfragen zusammengestellt. Gespeicherte Suchen – vorgefertigte Suchen – werden von Vectra AI Sicherheitsanalysten – beschleunigen Sie Ihre Untersuchungen mit nur einem Klick. Diese Bibliothek wird regelmäßig anhand der neuesten Bedrohungsforschung und Angreifertechniken aktualisiert, damit Ihr Team neuen Bedrohungen immer einen Schritt voraus ist.

Warum das für Ihr Team wichtig ist

- Erweiterte Untersuchungen, vereinfacht: Führen Sie komplexe Abfragen mit mehreren Bedingungen aus, um subtiles Angreiferverhalten zu erkennen.

- Expertenwissen, sofort zugänglich: Gespeicherte Suchvorgänge ermöglichen sowohl Junior- als auch Senior-Analysten, tiefgreifende Untersuchungen durchzuführen, ohne eine einzige Zeile SQL schreiben zu müssen.

- Bereit für die Zukunft : Das ist erst der Anfang – natürliche Sprachsuche und In-Product threat hunting Anleitungen folgen in Kürze.

Nachfolgend finden Sie sechs praktische Suchbeispiele, die Sie ab sofort auf der Registerkarte „Gespeicherte Suchen“ verwenden können:

1. Netzwerk: Dateidownloads über ungesichertes HTTP

Warum: Angreifer verwenden häufig HTTP, um Nutzdaten intern zu übermitteln.

Was es findet: Geräte, die potenziell schädliche Dateitypen über HTTP abrufen.

SELECT Zeitstempel, Orig_Hostname, ID.orig_h, ID.resp_h, Host, URI, Benutzeragent, Länge des Antworttexts AUS Netzwerk.http, WO Methode != 'HEAD' UND (uri WIE '%.ps1' ODER uri WIE '%.exe' ODER uri WIE '%.bat' ODER uri WIE '%.msi' ODER uri WIE '%.vb' ODER uri WIE '%.vbs' ODER uri WIE '%.dll' ODER uri WIE '%.reg' ODER uri WIE '%.rgs' ODER uri WIE '%.bin' ODER uri WIE '%.cmd' ODER uri WIE '%.hta' ) UND Zeitstempel ZWISCHEN date_add( 'Tag' , -7 , jetzt()) UND jetzt() LIMIT 100 2. Netzwerk: Hosts, die die meisten Daten extern senden

Warum: Exfiltration sieht nicht immer laut aus – die Lautstärke ist entscheidend.

Was es findet: Hosts mit den höchsten ausgehenden Daten der letzten 7 Tage.

SELECT orig_hostname, id.orig_h, sum(orig_ip_bytes) AS "bytes_sent" , resp_domain FROM network.isession WHERE local_resp = FALSE AND resp_domain NOT LIKE '%microsoft.com' AND resp_domain NOT LIKE '%office.com' AND timestamp BETWEEN date_add( 'day' , - 7 , now()) AND now() GROUP BY orig_hostname, id.orig_h, resp_domain HAVING sum(orig_ip_bytes) > 100000000

ORDER BY "bytes_sent" DESC LIMIT 100 3. Netzwerk: Leuchtfeuer zu seltenen Zielen

Warum: Gezielte Implantate kommunizieren häufig mit der Infrastruktur eines einzigen Hosts.

Was es findet: Ziele mit wiederholter Kommunikation von nur einem einzigen Gerät.

SELECT resp_domains, COUNT(DISTINCT id.orig_h) AS "unique_hosts" , SUM(session_count) AS "total_sessions" FROM network.beacon WHERE timestamp BETWEEN date_add( 'day' , - 7 , now()) AND now() GROUP BY resp_domains HAVING COUNT(DISTINCT id.orig_h) = 1 AND SUM(session_count) > 20

ORDER BY "total_sessions" DESC LIMIT 100 4. DNS-Abfrage mit „DeepSeek“

Warum : Erkennen möglich malware oder KI-basierte Tools wie DeepSeek, die in Ihrer Umgebung verwendet werden.

Was es findet: DNS-Abfragen mit Verweisen auf „Deepseek“.

SELECT * FROM network.dnsrecordinfo WHERE query LIKE '%deepseek%' 5. Entra ID: Ungewöhnliche Anmeldeorte

Warum: Ungewöhnliche Anmeldemuster können auf kompromittierte Anmeldeinformationen oder Zugriffsmissbrauch hinweisen.

Was es findet: Anmeldungen aus Ländern, die in Ihrer Umgebung selten oder nie vorkommen.

SELECT Standort.Land_oder_Region als "Standort" , Anzahl(*) als "Anmeldungen"

VON o365.signins._all WO Zeitstempel ZWISCHEN date_add( 'Tag' , - 7 , jetzt()) UND jetzt() GRUPPIEREN NACH Standort.Land_oder_Region BESTELLEN NACH "Anmeldungen" ASC LIMIT 100 6. AWS: Wiederholte nicht autorisierte oder fehlgeschlagene API-Aufrufe

Warum: Brute-Force-Versuche oder falsch konfigurierte Automatisierung hinterlassen oft Spuren von API-Fehlern.

Was es findet: Entitäten, die wiederholt fehlgeschlagene AWS-API-Aufrufe mit vollständigem Fehlerkontext durchführen.

WÄHLEN Sie vectra.entity.resolved_identity.canonical_name, event_name, error_code, COUNT(*) als "failureCount" , MIN(Zeitstempel) als "firstSeen" , MAX(Zeitstempel) als "zuletzt gesehen"

VON aws.cloudtrail._all WO COALESCE(Fehlercode, '' ) != ''

GRUPPE NACH vectra.entity.resolved_identity.canonical_name, event_name, error_code MIT count(*) > 10

ORDER BY "failureCount" DESC LIMIT 100 Jetzt loslegen

Mit Vectra Investigate kann Ihr Team schneller agieren, intelligenter suchen und Wissen effektiver weitergeben – und so sicherstellen, dass verdächtige Aktivitäten nicht unbemerkt bleiben.

Nutzen Sie diese Suchen noch heute über Ihre Bibliothek gespeicherter Suchen im Vectra AI Plattform oder sehen Sie sich diese Demo an , um mehr zu erfahren.