Die Integration senkt die Kosten und erhöht die Effizienz. Aus diesem Grund ist Vectra von vornherein anpassungsfähig. Bei allem, was wir tun, überlegen wir, wie wir unseren Kunden helfen können, Angriffe effizienter und schneller zu bekämpfen. Manchmal geht es darum, zu entscheiden, wo wir über Vectra hinaus ausgefeilte Bedrohungsdaten bereitstellen können. Die Zusammenarbeit mit Splunk ist ein gutes Beispiel für diese Integration.

Laut Gartner"ist es nicht das Ziel, herkömmliche SIEM-Systeme (Security Event Information Management) zu ersetzen, sondern vielmehr hochsichere, domänenspezifische, risikopriorisierte und umsetzbare Einblicke in Bedrohungen zu liefern, die Unternehmen dabei helfen, ihre Sicherheitsabläufe auf die Bedrohungen und Ereignisse zu fokussieren, die das größte Risiko für sie darstellen."

Die Vectra App für Splunk stellt dem Splunk-Maschinendaten-Repository eine außergewöhnliche Bandbreite an Bedrohungsdaten zur Verfügung, einschließlich der Erkennung von unbekannten malware und Angriffswerkzeugen, Bedrohungen, die sich in gewöhnlichen Anwendungen und verschlüsseltem Datenverkehr verstecken, sowie laufenden Bedrohungen in jeder Phase der Angriffskette.

Vectra ermöglicht auch eine Vorkorrelation von Bedrohungsereignissen zu bestimmten physischen Hosts, um eine schnellere Untersuchung von Bedrohungen und Reaktion auf Vorfälle zu ermöglichen. Splunk erfasst, indiziert und korreliert Vectra Bedrohungserkennungsdaten in Echtzeit und stellt sie in einem durchsuchbaren Repository zur Verfügung, aus dem Sie Diagramme, Berichte, Warnungen, Dashboards und Visualisierungen erstellen können.

Die Vectra App für Splunk bringt alle Vectra Erkennungen direkt in die Splunk ES Dashboards, so dass sie leicht in bestehende Sicherheitsabläufe integriert werden können.

Darüber hinaus können Sicherheitsteams die Host- und Erkennungsinformationen von Vectra problemlos mit Informationen aus anderen Systemen wie URL-Filterlösungen und Firewalls korrelieren. Eine Verknüpfung zurück zur Benutzeroberfläche Vectra ermöglicht einen nahtlosen Übergang, um die Priorisierung und den Arbeitsablauf voranzutreiben.

Hosts nach Risiko geordnet

Die Lösung Vectra ordnet alle bösartigen Verhaltensweisen automatisch dem physischen Netzwerk-Host zu - selbst wenn sich die IP-Adresse ändert - und bewertet den Host hinsichtlich seines Gesamtrisikos.

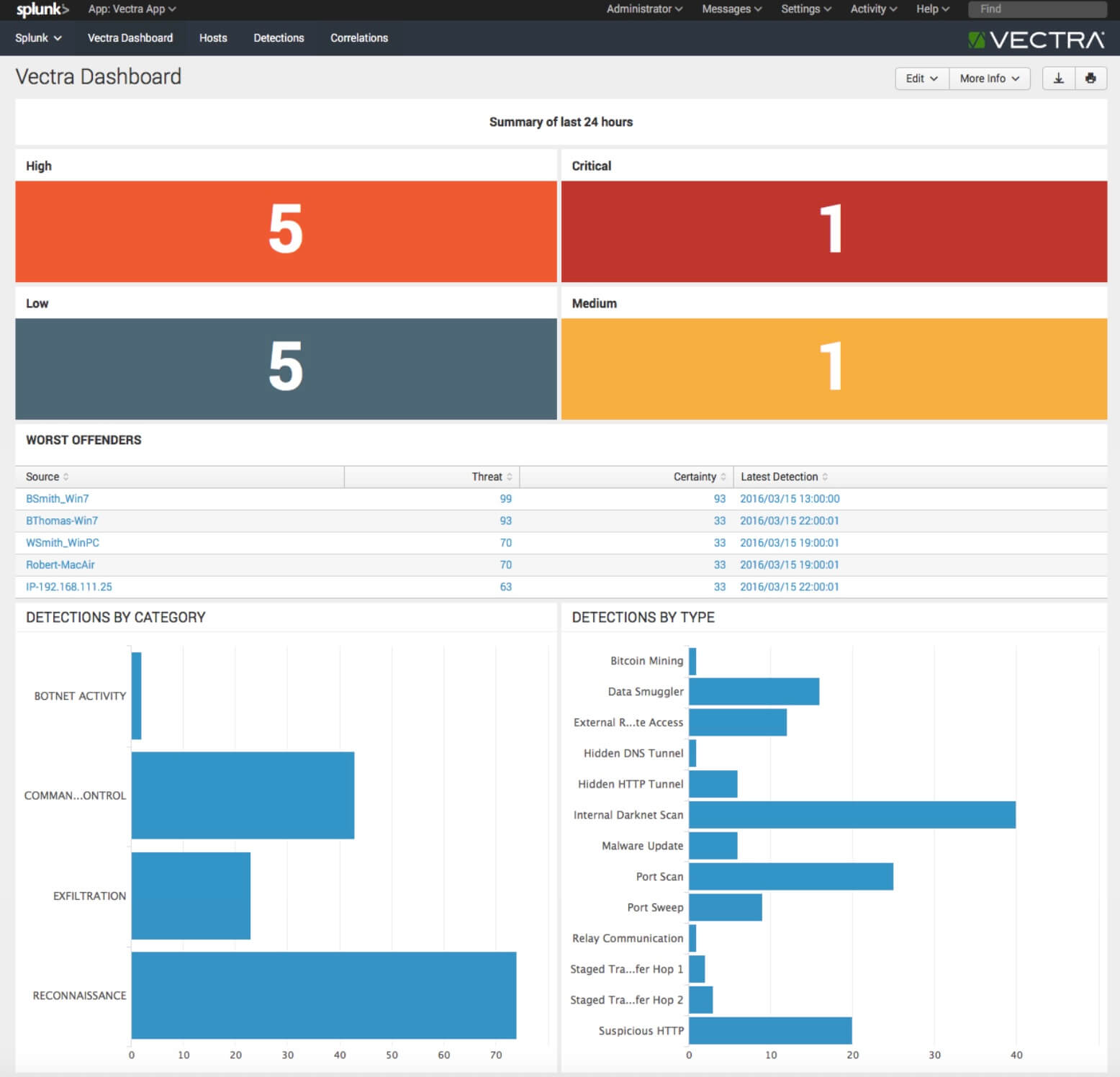

Die Vectra App für Splunk bietet ein interaktives Dashboard, das schnell die Anzahl der Hosts anzeigt, die als kritisch, hoch, mittel und geringes Risiko eingestuft sind. Diese Bewertungen machen es für Analysten überflüssig, Ereignisse manuell zu untersuchen, und verkürzen die Reaktionszeit beträchtlich.

Darüber hinaus können Sie über Drilldowns in jeder Kategorie in der Vectra App for Splunk auf die Seite des Hosts umleiten und nach dem jeweiligen Schweregrad filtern, um die Untersuchung zu beschleunigen.

Sichtbarkeit von Bedrohungen in der gesamten Kill Chain

Die App Vectra bietet wichtige Einblicke in spezifische Bedrohungen sowie in die Entwicklung von Bedrohungen über die gesamte Kill-Chain von Cyberangriffen.

Dank dieser Transparenz können Sicherheitsteams schnell zwischen opportunistischem Botnet-Verhalten und ernsthaften, gezielten Bedrohungen unterscheiden und Maßnahmen ergreifen, bevor Daten gestohlen oder beschädigt werden. Korrelationsregeln ziehen zusätzlichen Kontext aus anderen Systemen, die mit der Splunk-Plattform integriert sind.

Korrelation mit anderen Lösungen

VectraDer einzigartige Erkennungsansatz von Splunk ermöglicht es Sicherheitsteams, Bedrohungen zu erkennen, die von anderen Lösungen möglicherweise übersehen wurden. Die Vectra App für Splunk macht es einfach, Vectra mit anderen Lösungen zu verbinden und zu korrelieren.

Die Seite Vectra correlations ermöglicht eine schnellere und tiefere Untersuchung von Ereignissen, indem Sicherheitsteams Quell- und Ziel-IP-Adressen von Vectra Ereignissen mit anderen Ereignissen in Splunk korrelieren können.