Wenn sich eine physische Bedrohung abzeichnet, werden die meisten Menschen Schutzmaßnahmen ergreifen. Wenn man vor einem drohenden Hurrikan gewarnt wird, verbarrikadiert man natürlich sein Eigentum und geht in Deckung. Dieses Verhalten ist konditioniert, aber warum gilt diese Konditionierung nicht auch für die Sicherheitsprogramme in Unternehmen?

Der Schutz Ihrer Daten erfordert mehrere Kontrollen, die zusammen Ihre Verteidigung gegen Cyberangriffe verbessern. Die Bereitstellung von Erkennungs- oder Reaktionsfunktionen allein ist nicht ausreichend. Mit Einzellösungen können Sie vielleicht den Schaden minimieren, aber der proaktive Schutz Ihrer Daten im Vorfeld eines Schadens ist das, was Sicherheitsexperten wirklich anstreben, und genau darum geht es in diesem Blog.

Verstehen der Problemstellung

Viele Unternehmen führen Kontrollen ein, um festzustellen, wann Daten gefährdet sind und wie sie am besten wiederhergestellt werden können. Dieser Ansatz ist üblich, da eine 100%ige Vorbeugung nicht möglich ist. Wie wir wissen, ist cybercriminels sehr clever und innovativ bei den Methoden, die sie zur Kompromittierung von Unternehmen einsetzen. Bei diesem Ansatz scheint der Schutz von endpoint "das Tool" zu sein, das die meisten Unternehmen einsetzen möchten. Er ist allgegenwärtig, kann aber unzureichend sein, da Angreifer in der Lage sind, diese Schutzmaßnahmen zu umgehen, indem sie die Identitäts- und Zugangsdaten kompromittieren. Endpoint Schutzansätze können schwierig zu implementieren sein, da sie eine Kombination von Techniken für die tatsächliche Wirksamkeit und die Anforderungen an die Benutzerfreundlichkeit erfordern. Sie können auch zu Interoperabilitätsproblemen führen, erfordern umfangreiche, qualifizierte Bediener oder führen zu einer hohen Anzahl von Fehlalarmen, die schnell die Ressourcen erschöpfen. Ein typisches Unternehmen kann etwa 40 % seiner Umgebung mit endpoint schützen, während der Rest ungeschützt bleibt. cybercriminels hat bewiesen, dass es in der Lage ist, den Schutz von endpoint mit neuartigen Exploits und Schwachstellen zu umgehen. Darüber hinaus kann cybercriminels mit gültigen Anmeldeinformationen Zugang erhalten und eine Kampagne starten, die mit reaktiven endpoint Schutzansätzen nur schwer zu stoppen ist. Aus diesem Grund sind andere Lösungen erforderlich, um zu erkennen, wenn der Datenzugriff missbraucht wird.

Der Bedrohung einen Schritt voraus

Es ist möglich, Bedrohungen zuvorzukommen und Daten proaktiv zu schützen, indem man die Sicherheitskontrollsilos aufhebt und einen ganzheitlichen Sicherheitsansatz anstrebt. Das Konzept der ganzheitlichen Sicherheit ist nicht neu. Das Cybersecurity Framework des NIST (National Institute of Standards and Technology) beschreibt in hervorragender Weise die kritischen Elemente der ganzheitlichen Sicherheit sowie deren Beziehungen. Diese Komponenten konzentrieren sich auf die Funktionen Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen. Aufgrund des enormen Umfangs von Cyber-Bedrohungen und der Komplexität, die mit ihrer Bekämpfung verbunden ist, konzentrieren sich Sicherheitsanbieter in der Regel auf einzelne dieser Komponenten. Da die Anwendungsfälle von Sicherheitsanbietern traditionell auf bestimmte Kontrollen beschränkt sind, bedeutet dies eine enorme Belastung für den Betreiber, der die Beziehungen zwischen proaktiven Sicherheitskontrollen in einer zunehmend komplexen Bedrohungslandschaft manuell definieren muss.

Anbietergestützte proaktive Datensicherung

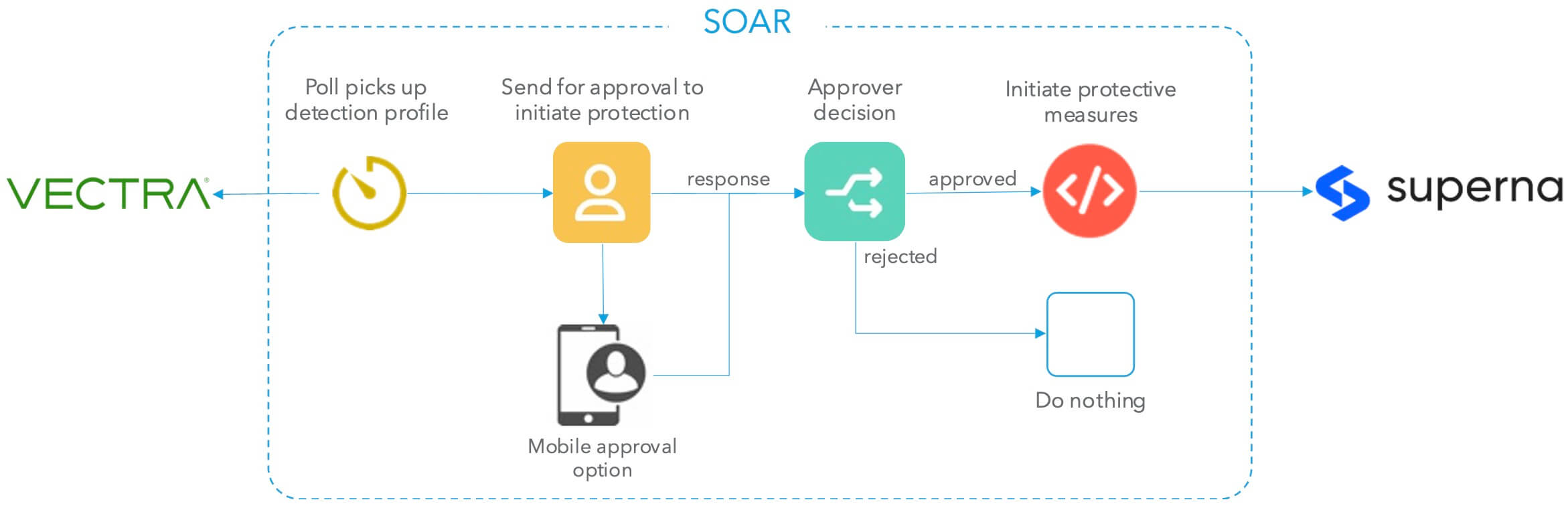

Superna for Dell, ein weltweit führendes Unternehmen im Bereich der Sicherheit unstrukturierter Daten, und Vectra, ein weltweit führendes Unternehmen im Bereich der Erkennung und Abwehr von Bedrohungen, haben gemeinsam an dieser Problemstellung gearbeitet, um Kunden bei der automatischen Implementierung proaktiver Datenschutzkontrollen zu unterstützen. Auf diese Weise helfen Superna und Vectra ihren Kunden, den traditionellen Datenschutz in eine fortschrittliche Datensicherheit zu verwandeln.

Vectra nutzt fortschrittliche künstliche Intelligenz, um verdächtige Aktivitäten in einem frühen Stadium des Angriffs zu identifizieren und zu priorisieren - bevor ein Schaden entsteht. Wenn einzelne Bedrohungen oder Angriffsprofile auf Daten abzielen, benachrichtigt Vectra Superna, so dass kritische Daten sofort in einen schützenden, unveränderlichen Zustand versetzt werden können, ohne den Zugriff auf Produktionsdaten zu beeinträchtigen. Auf diese Weise werden die Daten gesichert und eine kostspielige Wiederherstellung verhindert.

Darüber hinaus liefert Superna Echtzeitanalysen und historische Forensik auf der Datenebene selbst, um zu erkennen, wann eine ruchlose Aktivität eine direkte Bedrohung für kritische Daten darstellt, selbst wenn kein herkömmlicher Sicherheits-Tripwire ausgelöst wurde. Diese fortschrittliche Echtzeit-Überprüfung und historische Ansicht der Datenaktivität hilft Kunden, sich vor den Aktivitäten bösartiger interner Akteure und Ransomware, Datenlecks, Massenlöschungen und dem Zugriff nicht vertrauenswürdiger Benutzer zu schützen. Das Superna Data-First-Strategiepapier ist hier verfügbar.

Ein einzigartiger Ansatz

Ransomware ist wahrscheinlich die heute am häufigsten anzutreffende Technik zur Datenzerstörung/Unterbrechung. Zwar können mehrere Lösungen bekannte Varianten von ransomware oder den aktiven Prozess der Verschlüsselung des Datenverkehrs erkennen, doch ist dies immer noch eher reaktiv als proaktiv. Darüber hinaus führt das Ergreifen von Vorsichtsmaßnahmen auf der Grundlage einzelner Bedrohungen zu einer unnötigen Unterbrechung des Geschäftsbetriebs. Dies ist der Fall, wenn das Bedrohungssignal nicht von hoher Qualität ist und nicht entsprechend priorisiert wird.

Vectra und Superna bieten einen einzigartigen Ansatz zur Bewältigung dieser Probleme. Vectra ist einzigartig positioniert, da es die patentierte Security-AI-gesteuerte Attack Signal IntelligenceIntelligenceTM nutzt, um bekannte und unbekannte Bedrohungen automatisch und in Echtzeit zu erkennen, einzuteilen und zu priorisieren. Der KI-gesteuerte Sicherheitsansatz identifiziert Angriffe so früh wie möglich in ihrem Verlauf. Eine solche Anwendung in der Praxis wird in dem Papier "Stop a RansomOp Before Ransomware" diskutiert. Die einzigartige Fähigkeit, die ersten Anzeichen von ransomware zu erkennen, bevor Daten exfiltriert oder verschlüsselt werden, sowie die Fähigkeit, mit Dringlichkeit aufzutauchen, ist von entscheidender Bedeutung für einen proaktiven Datenschutz.

Superna hat einen vollständigen Überblick über den Fußabdruck unstrukturierter Daten und verfügt über die einzigartige Fähigkeit, Snapshots der entsprechenden Dateisysteme oder Objektspeicher zu erstellen und sie in einen schützenden, unveränderlichen Zustand zu versetzen, um Unterbrechungen oder kostspielige Wiederherstellungen zu verhindern, ohne die Produktionsdaten zu beeinträchtigen. Saubere Kopien der Produktionsdaten können in einem luftdichten Cyber-Tresor gespeichert werden, was für Branchen wie das Finanz- und Gesundheitswesen von entscheidender Bedeutung ist.

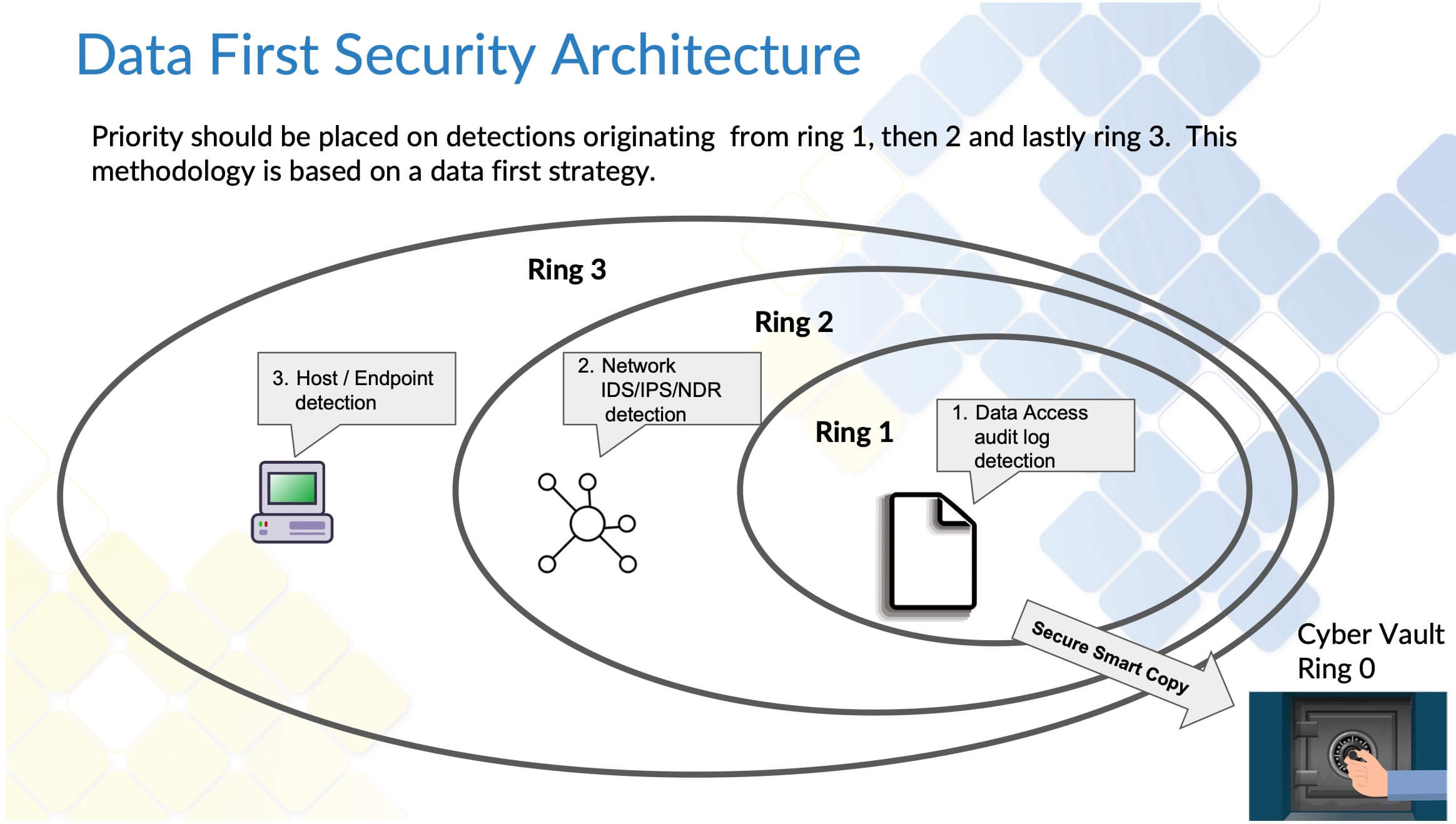

Data First Sicherheitsarchitektur

Eine Sicherheitsarchitektur, bei der die Daten im Vordergrund stehen, beginnt mit dem Schutz Ihrer Daten in Ringen, die Ihre Daten umgeben, und arbeitet sich nach außen in Richtung des am wenigsten bedeutenden Erkennungsbereichs vor. Ein Beispiel hierfür wäre ein Bereich mit dem höchsten Prozentsatz an Fehlalarmen oder ein Bereich, in dem nur eine teilweise Überwachung möglich ist, wie z. B. Endpunkte. Die folgende Abbildung zeigt, wie die Data First Security Architecture in Ihrer Umgebung aussehen könnte.

Überblick über die Workflow-Implementierung

Weitere Informationen finden Sie im Internet: