Die SMS-basierte Zwei-Faktor-Authentifizierung (2FA) galt einst als zuverlässiger Schutz, doch Angreifer haben längst Wege gefunden, ihre Schwächen auszunutzen. Von der Übernahme von Konten durch recycelte Telefonnummern bis hin zu SIM-Swapping-Kampagnen von Gruppen wie Scattered Spider- SMS-basierte MFA setzt Unternehmen vermeidbaren Sicherheitsverletzungen aus. Was als persönliche Unannehmlichkeit beginnt - wie der Verlust des Zugriffs auf ein Google- oder Amazon-Konto - kann sich schnell zu einer Gefährdung des Unternehmens, zu Finanzbetrug und Datenexfiltration ausweiten.

Dieser Blog zeigt anhand von Beispielen aus der Praxis und fortgeschrittenen Angreifern, warum SMS 2FA als Sicherheitskontrolle nicht mehr zu verteidigen ist und was Führungskräfte tun müssen, um ihre Unternehmen zu schützen.

Beispiel aus der Praxis: Warum ist SMS 2FA nicht sicher?

Vor ein paar Jahren musste ich eine neue Telefonnummer einrichten und lernte schnell, wie anfällig die SMS-basierte Multi-Faktor-Authentifizierung (2FA) sein kann. Die erste Überraschung erlebte ich bei meinem Amazon-Konto. Die Nummer, die ich gerade erworben hatte, war immer noch an das Konto einer anderen Person gebunden.

Als ich versuchte, mein eigenes Konto zu sichern, stellte ich fest, wie einfach es für eine andere Person gewesen wäre, darauf zuzugreifen. Amazon ermöglicht es Nutzern, sich mit einer Handynummer anzumelden und das Passwort zu umgehen, indem sie einen einmaligen Passcode (OTP) anfordern, der per SMS gesendet wird. In der Praxis bedeutet dies, dass jeder, der eine mit dem Konto verknüpfte Telefonnummer besitzt, den Code erhalten und sich Zugang verschaffen kann, ohne jemals das ursprüngliche Passwort zu kennen.

Dort kann die Person das Passwort des Kontos zurücksetzen, die zugehörige E-Mail ändern und sogar Einkäufe mit den gespeicherten Kreditkartendaten tätigen. Da Amazon für diese Transaktionen keine zusätzliche Bankvalidierung verlangt, könnte ein entschlossener Angreifer diese Schwachstelle für betrügerische Aktivitäten ausnutzen.

In meinem Fall habe ich versehentlich auf das Konto des Vorbesitzers zugegriffen, bin aber sofort zurückgetreten und habe die Nummer getrennt, um mein eigenes Konto zu sichern. Dieser Vorfall veranschaulicht, wie die SMS-basierte Authentifizierung die Tür zu Risiken der Kontoübernahme öffnet. Für ein Unternehmen gehen die Folgen weit über persönliche Unannehmlichkeiten hinaus. Würde sich dieses Szenario mit einem Unternehmenskonto abspielen, könnte dies zu nicht autorisierten Finanztransaktionen, Datenverlust und einem direkten Vertrauensverlust bei den Kunden führen.

Dieses einfache Beispiel zeigt, warum SMS-basierte 2FA zwar bequem, aber nicht sicher ist. Eine Telefonnummer kann neu zugewiesen, abgefangen oder gekapert werden, und damit erlangt ein Angreifer die Schlüssel für das Konto. Für Führungskräfte, die das Unternehmensrisiko bewerten, ist dies nicht nur ein Problem auf Benutzerebene, sondern eine systemische Schwachstelle, die fortgeschrittene Angreifer aktiv ausnutzen.

Schwachstellen bei der Multi-Faktor-Authentifizierung

Als ich meine Telefonnummer änderte, aber vergaß, sie in meinem Google-Konto zu aktualisieren, wurde ich ausgesperrt, obwohl ich mein Passwort kannte. Für die Anmeldung war ein Verifizierungscode erforderlich, der an meine alte Nummer geschickt wurde, und da diese Nummer mir nicht mehr gehörte, konnte ich ihn nicht erhalten. Für eine Führungskraft oder einen Mitarbeiter kann dieses Szenario bedeuten, dass er nicht nur den Zugriff auf E-Mails, sondern auch auf Google Drive-Dateien, freigegebene Dokumente und Anwendungen von Drittanbietern verliert, die mit der Google-Authentifizierung verbunden sind.

Diese persönlichen Unannehmlichkeiten machen ein größeres Problem deutlich: SMS-basierte MFA schafft einzelne Schwachstellen, die Angreifer ausnutzen können. Im Gegensatz zur App-basierten oder phishing Authentifizierung können SMS One-Time-Passcodes (OTPs) abgefangen, umgeleitet oder gekapert werden.

In den letzten Jahren sind mehrere Angriffstechniken aufgetaucht, die dieses Risiko für Unternehmen zur Realität werden lassen. Hier sind die Top 3:

- SIM-Swapping (oder SMS-Swapping): Angreifer überzeugen Mobilfunkanbieter, die Telefonnummer einer Zielperson auf eine von ihnen kontrollierte SIM-Karte zu übertragen. Sobald dies gelungen ist, erhalten sie alle für das Opfer bestimmten SMS-Nachrichten, einschließlich MFA-Codes. Diese Technik hat zu Finanzbetrug und Unternehmensverletzungen geführt, die Unternehmen Millionen kosten.

- Social Engineering: Angreifer können Mitarbeiter dazu verleiten, die MFA-Einstellungen zurückzusetzen und die SMS-basierte Verifizierung auszunutzen. Gruppen wie Scattered Spider haben SMS 2FA bei mehreren aufsehenerregenden Einbrüchen erfolgreich umgangen und damit bewiesen, wie effektiv gezieltes Social Engineering in Kombination mit SMS-Schwachstellen sein kann.

- Massenhafte Ausnutzung von Nummern: Angreifer kaufen Blöcke recycelter oder ungenutzter Nummern und setzen darauf, dass einige mit Online-Konten verbunden bleiben. Mit der Massenautomatisierung suchen sie nach Konten, die mit diesen Nummern verbunden sind, und versuchen, sie zu übernehmen.

Jeder dieser Angriffsvektoren zeigt, warum SMS-basierte MFA kein zuverlässiger Schutz gegen moderne Bedrohungen ist. Für Unternehmen sind die Auswirkungen viel gravierender als ein gesperrtes Konto. Diese Schwachstellen schaffen Eintrittspunkte für die Übernahme von Konten, seitliche Bewegungen innerhalb von Netzwerken und die Exfiltration von Daten, die von fortschrittlichen Gruppen wie Scattered Spider aktiv als Waffe eingesetzt werden.

Führungskräfte müssen die SMS-basierte MFA als das sehen, was sie ist: eine Bequemlichkeitsmaßnahme, keine Sicherheitskontrolle. In Umgebungen mit hohem Risiko setzt sie das Unternehmen vermeidbaren Sicherheitsverletzungen aus. Die Umstellung auf phishing MFA-Methoden wie Sicherheitsschlüssel oder Passkeys in Kombination mit einer kontinuierlichen Überwachung auf abnormales Identitätsverhalten ist für die Verringerung dieses Risikos unerlässlich.

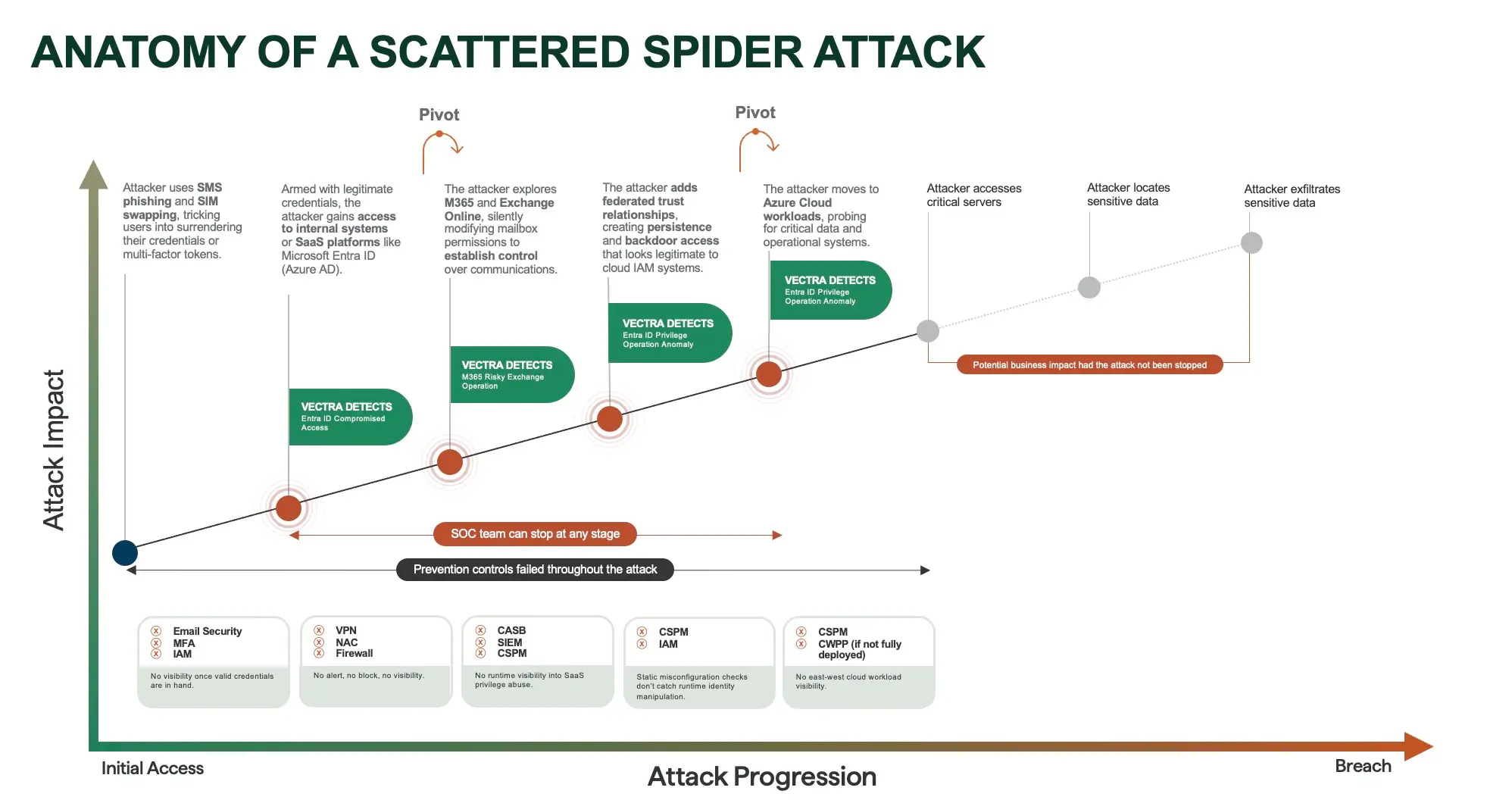

Nachdem die SMS 2FA umgangen wurde: Wie Angreifer vorgehen, ein Beispiel für eine Scattered Spider

Wenn Angreifer die SMS-basierte MFA umgehen, bleibt es selten bei einem einzelnen Konto. Für Führungskräfte besteht die eigentliche Gefahr in dem, was folgt: Missbrauch von Anmeldeinformationen, heimliche Persistenz und schnelle Eskalation in kritische Systeme. Im Folgenden finden Sie eine prägnante, für Führungskräfte verständliche Aufschlüsselung des typischen Angriffsverlaufs, veranschaulicht durch die Taktiken von Scattered Spider, einer Gruppe, die dafür bekannt ist, Social Engineering und SIM-Swapping zu kombinieren, um SMS 2FA zu umgehen.

Typischer Verlauf eines Angreifers nach Umgehung der SMS MFA

- Sofortige Kontokontrolle: Mit einem SMS-Einmalcode in der Hand meldet sich der Angreifer als rechtmäßiger Benutzer an. Er kann normal aussehende Aktionen durchführen, wodurch er grundlegende Warnungen vermeiden kann.

- Standbein sichern, Reibungsverluste reduzieren: Der Angreifer ändert die Wiederherstellungsoptionen, fügt alternative E-Mail-Adressen oder Telefonnummern hinzu und setzt das Kennwort zurück, um zu verhindern, dass der eigentliche Benutzer den Zugang wiedererlangt.

- Eskalieren Sie die Privilegien in SaaS: Als Nächstes nehmen sie Identitäts- und Kollaborationsplattformen wie Office 365 oder Google Workspace ins Visier und versuchen, Einstellungen auf Administratorebene oder Mailbox-Berechtigungen zu erhalten. Kleine Änderungen wie Delegation, Posteingangsregeln oder Weiterleitung können langfristige Transparenz in die Kommunikation bringen.

- Schaffung von Persistenz und Hintertüren: Angreifer fügen Dienstprinzipale, gefälschte Vertrauensbeziehungen oder API-Tokens hinzu. Diese Elemente sehen auf dem Papier legitim aus und lassen den Angreifer zurückkehren, selbst wenn ein gestohlener Berechtigungsnachweis ausgetauscht wird.

- Schwenken Sie auf die cloud und kritische Ressourcen um: Mit gültigen Identitäts-Tokens und delegierten Rechten können Angreifer cloud , Speicher und administrative Panels untersuchen und nach sensiblen Daten, Anmeldeinformationen in Code-Repositories oder falsch konfigurierten Diensten suchen.

- Exfiltrieren, monetarisieren oder sabotieren: Schließlich exportieren sie Daten, verschieben Geldmittel oder setzen ransomware ein. Da die Aktivität von legitimen Konten ausgeht, können Erkennung und Reaktion langsamer sein, was die Auswirkungen auf das Geschäft erhöht.

Scattered Spider, als anschauliches Spielbuch

Scattered Spider nutzt Social Engineering als Eröffnungsstrategie und wendet sich häufig an Mitarbeiter des Helpdesks oder des Kundensupports, um SIM-Austausch oder MFA-Resets zu ermöglichen. Ihr Ansatz folgt in der Regel diesen Schritten:

- Gezieltes Social Engineering, bei dem Betreiber oder Support-Teams überzeugt werden, Telefonnummern zu übertragen oder MFA-Änderungen zu genehmigen.

- Verwendung von SIM-Swaps oder umgeleiteten SMS, Empfang von OTPs und Authentifizierung als Opfer.

- Schnelles Privilege Harvesting, Zugriff auf SaaS-Verwaltungskonsolen und Aktivierung von Mailbox-Weiterleitung oder API-Zugang.

- Aufbau einer legitim erscheinenden Persistenz, wie z. B. föderierte Vertrauensbeziehungen oder Dienstprinzipale, die sich in normale cloud einfügen.

- Seitliche Bewegung in hochwertige Systeme, wo es zu Exfiltration oder Finanzbetrug kommen kann.

Warum Unternehmen MFA per SMS abschaffen müssen: Strategische Risiken und sichere Alternativen

Die Schwächen der SMS-basierten Multi-Faktor-Authentifizierung gehen weit über persönliche Konten hinaus. Für Unternehmen stellen sie eine systemische Sicherheitslücke die mit verheerender Wirkung ausgenutzt werden kann. Eine einzige gekaperte Telefonnummer oder ein abgefangener Einmal-Passcode reichen aus, damit sich ein Angreifer als vertrauenswürdiger Benutzer ausgeben und die Sicherheitsvorkehrungen am Netzwerk umgehen kann.

Gruppen wie Scattered Spider haben gezeigt, wie weit diese Schwachstellen als Waffe eingesetzt werden können. Durch SIM-Swapping und Social Engineering haben sie erfolgreich die SMS-basierte MFA umgangen, sich Zugang zu Identitätssystemen wie Entra ID verschafft und eine langfristige Persistenz in cloud aufgebaut. In einigen Fällen haben diese Taktiken zu Sicherheitsverletzungen beigetragen, die Unternehmen Dutzende oder sogar Hunderte von Millionen Dollar an direkten Verlusten und Wiederherstellungsaufwand kosten.

Für Führungskräfte sind die Auswirkungen klar:

- Finanzielle und betriebliche Auswirkungen: Kompromittierte Konten können zu betrügerischen Transaktionen, Ausfallzeiten und behördlichen Strafen führen.

- Schädigung des Ansehens: Kunden und Partner verlieren das Vertrauen, wenn Angreifer solche vermeidbaren Schwachstellen ausnutzen.

- Strategische Haftung: Das Festhalten an SMS-basierter MFA macht das Unternehmen anfällig für Methoden, die Angreifer aktiv entwickeln.

Der Weg in die Zukunft erfordert phishing MFA-Methoden wie FIDO2-Sicherheitsschlüssel, Passkeys oder biometrische Verfahren. Im Gegensatz zu SMS-Codes können diese nicht umgeleitet oder abgefangen werden, was sie widerstandsfähig gegen SIM-Austausch und phishing macht. Agenturen wie die CISA empfehlen diese Standards bereits als Best Practice für Unternehmen, die mit sensiblen Daten umgehen.

Die Technologie ist jedoch nur eine Seite der Gleichung. Eine auf Sicherheit ausgerichtete Kultur muss diese Maßnahmen verstärken. Die Mitarbeiter müssen geschult werden, um Social-Engineering-Methoden zu erkennen, z. B. betrügerische Anrufe beim IT-Support, die darauf abzielen, die MFA zurückzusetzen. In Kombination mit der kontinuierlichen Erkennung von Identitätsbedrohungen und der KI-gesteuerten Überwachung können Unternehmen abnormale Aktivitäten unterbinden, bevor sie zu einer Sicherheitsverletzung führen.

Das Fazit für die Führungskräfte ist einfach: SMS-basierte MFA ist als Sicherheitskontrolle für Unternehmen nicht mehr vertretbar. Die Ersetzung durch phishing Alternativen und die Kombination mit kontinuierlicher Erkennung gewährleisten einen stärkeren Schutz, Widerstandsfähigkeit gegen fortschrittliche Gruppen wie Scattered Spider und den langfristigen Erhalt des Vertrauens in das Unternehmen.

--

Um besser zu verstehen, wie Angreifer schwache MFA-Implementierungen umgehen und warum dieser blinde Fleck ein dringendes Risiko für Unternehmen bleibt, lesen Sie unseren Blogbeitrag: Angreifer hacken sich nicht ein - sie loggen sich ein: Der blinde Fleck der MFA.