Die jüngste Ankündigung von Microsoft zu den Aktivitäten von "Volt Typhoon" rückt die Realität der hartnäckigen Bedrohungsakteure wieder ins Rampenlicht. Es ist nicht immer die Zerstörung von Daten, wie sie bei Angriffen auf ransomware zu beobachten ist, die eine Bedrohung für Unternehmen darstellt, vielmehr sind die Akteure, die sich weiterhin Zugang verschaffen, oft noch gefährlicher.

Die Ziele dieser Bedrohungsgruppen sind gut geplant und werden von den Behörden, die sie unterstützen, gut mit Mitteln ausgestattet. Da die Aufrechterhaltung des Zugangs für diese Gruppen ein zentrales Ziel ist, neigen sie dazu, verstohlene Techniken anzuwenden, um im Verborgenen zu bleiben und sich unauffällig zu verhalten, und legen auch Ruhephasen ein. In der Vergangenheit habe ich als Berater für die Reaktion auf Zwischenfälle sogar beobachtet, dass staatliche Akteure mehr als ein Jahrzehnt lang Zugang zu einer Umgebung hatten.

Microsofts Enthüllungen über die Angriffe auf kritische Infrastrukturen Volt Typhoon

Am Mittwoch, den 24. Mai, veröffentlichte Microsoft Einzelheiten zu Angriffen auf kritische nationale Infrastrukturen der USA, die von einem vom chinesischen Staat gesponserten Angreifer mit der Bezeichnung Volt Typhoon verübt wurden. Im Rahmen dieser Kampagne wurde auch ein separater Bericht des Gemeinsamen Beratungsgremiums für Cybersicherheit (Joint Cybersecurity Advisory Board) veröffentlicht, dem die NSA, das CISA und das NCSC angehören.

Heimliche APT-Angriffe und"Leben auf dem Lande"-Techniken

Vom ersten APT1-Angriff über die Piriform CCleaner-Kompromittierung bis hin zu den Solarflare-Angriffen gegen SolarWinds-Builds, die zu einer Massenkompromittierung führten, und vielen weiteren Angriffen ist eines klar: Hochmotivierte und kompetente Angreifer werden immer einen Weg finden, ein Netzwerk zu kompromittieren, und wenn sie es tun, werden sie alles in ihrer Macht stehende tun, um im Verborgenen zu bleiben.

In all diesen Beispielen lebten die Angreifer "von der Stange" und nutzten eingebaute Tools, um eine dauerhafte und schwer zu entdeckende Präsenz in Netzwerken zu erreichen.

Herausforderungen bei der Erkennung heimlicher und strategischer Bedrohungen

Die unsichtbaren Bedrohungen, die unter dem Radar operieren, können oft mehr Schaden anrichten, da ihre Ziele in der Regel strategischer sind und größere Konsequenzen haben. Eine wichtige Erkenntnis ist, dass die Verwendung von legitimen Anmeldeinformationen und das Leben im Verborgenen die Entdeckung der Aktivitäten noch schwieriger macht. Die Angreifer installieren oft nicht malware oder andere gängige Hacking-Tools, sondern verlassen sich auf das, was in der Zielumgebung bereits vorhanden ist, um Spionage und andere ruchlose Aktivitäten wie Datenexfiltration durchzuführen. Selbst wenn neue Tools verwendet werden, handelt es sich dabei häufig um Open-Source-Tools oder legitime Tools, die bei der Erkennungssoftware Endpoint wahrscheinlich keinen Alarm auslösen. Daher ist es umso wichtiger, diese Aktivitäten anhand des beobachteten Verhaltens zu erkennen, was eine Herausforderung darstellt, da die Aktivitäten in der Umgebung eines Unternehmens wahrscheinlich rechtmäßig stattfinden. All dies bedeutet, dass die Erkennung sich stärker auf erlernte normale Verhaltensweisen und Methoden stützen wird, um diese Abweichungen, sofern sie sich auf Angreifertechniken beziehen, zur Untersuchung ins Rampenlicht zu stellen.

Hartnäckigkeit und Subtilität in der Taktik von Volt Typhoon

Die Methoden, die in den Berichten von Volt Typhoon zur Erlangung und Aufrechterhaltung des Zugangs verwendet werden, sind nicht neu; ähnliche Techniken werden seit vielen Jahren von anderen staatlich geförderten Spionagekampagnen eingesetzt. Dennoch stellen APT-Bedrohungsakteure nach wie vor eine Bedrohung für die Sicherheit eines Unternehmens dar und werden dies auch in Zukunft tun, weshalb die Verstärkung der Erkennung ihrer Aktivitäten von entscheidender Bedeutung ist.

Die Spionagetechniken von Volt Typhoon aufschlüsseln

In der Kampagne Volt Typhoon sehen wir eine ähnliche Aufschlüsselung des "erwarteten" Verhaltens von Spionage-Bedrohungsakteuren:

Anfängliche Kompromittierung > Live-Aufklärung und seitliche Bewegung > Vorbereitung von Informationen für die Exfiltration über C2-Kanäle

Aus den von Microsoft verfassten Berichten und den JCA-Beratungen ergibt sich insbesondere folgendes Verhalten Volt Typhoon

- Die Angriffe gingen von Small Office Home Office (SOHO)-Geräten aus, die kompromittiert worden waren und dann als Proxy für den Datenverkehr zu den Zielen verwendet wurden. Auf diese Weise werden eingehende Angriffe und C2-Infrastrukturen hinter IP-Adressräumen von Privatpersonen versteckt.

- Die Angreifer nutzten kompromittierte Anmeldedaten, um sich bei den Systemen der Zielpersonen anzumelden. Dies verschleiert die Aktivitäten der Angreifer, da sie keine externe Infrastruktur oder offene Websysteme ausnutzen, um in der Umgebung Fuß zu fassen.

- Sobald die Angreifer Zugriff auf die Zielumgebung hatten, nutzten sie nicht malware , um Persistenz und einen Befehls- und Kontrollkanal zu erlangen. Stattdessen verließen sie sich auf integrierte Tools zur Erstellung von Proxy-Tunneln und griffen nur in sehr seltenen Fällen auf Tools wie Fast Reverse Proxy (frp) oder EarthWorm zurück.

- Die Angreifer nutzten integrierte Windows-Tools, um ihre Umgebungen zu erkunden, und verwendeten nur selten Angriffstools oder bekannte verdächtige Binärdateien (wie PSExec), um Befehle auszuführen und Daten zu sammeln.

Auch ohne den Ursprung dieses Angriffs und den staatlich geförderten Charakter dieses Angriffs zu kennen, deuten diese Taktiken und Verfahren bereits auf eine hoch motivierte und geschickte Operation hin.

Auch wenn die Ziele des Angreifers derzeit unklar sind, folgt dies dem Muster früherer staatlich geförderter Angriffe. Hochkompetente Bedrohungsakteure könnten durch finanziellen Gewinn oder Berühmtheit in Form der Kompromittierung wertvoller Ziele motiviert sein, Volt Typhoon, und scheinen traditionellen Spionagemustern zu folgen.

Verstehen und Reagieren auf LOLBins und Volt Typhoon IOCs

Was können wir als Verteidiger angesichts solch einschüchternder Angreifer tun? Die schiere Natur von LOLBins (Live Off the Land Binaries) und ihre Verwendung bei Angriffen im Spionage-Stil macht es schwierig, eine umfassende Liste von IOCs zu erstellen. Die CSA und der Microsoft-Blog geben zwar SHA256-Hashes und Strings an, nach denen Sie in Ihrer Umgebung suchen sollten, aber bei den meisten dieser Dateien handelt es sich entweder um vorhandene Tools, die in Tools wie VirusTotal als bösartig gekennzeichnet sind, oder sie sind nur bei der Reaktion auf Vorfälle und bei forensischen Aktivitäten nützlich.

Die Herausforderungen von SOHO-Gerätekompromittierungen

Das Beste, was Verteidiger tun können, ist, die Motive und grundlegenden Praktiken dieser Art von Angreifern zu verstehen, um Bedrohungen in ihren eigenen Umgebungen aufzuspüren. Betrachten wir zu diesem Zweck die obigen Aufzählungspunkte und erörtern wir einige threat hunting Grundlagen, die wir implementieren könnten, um bösartige Aktivitäten zu beleuchten.

Die Angriffe gingen von Small Office Home Office (SOHO)-Geräten aus, die kompromittiert worden waren und dann als Proxy für den Datenverkehr zu den Zielen verwendet wurden. Auf diese Weise werden eingehende Angriffe und C2-Infrastrukturen hinter IP-Adressräumen von Privatpersonen versteckt.

Dieser Punkt ist mit einigen Herausforderungen verbunden. Das bedeutet nicht, dass jeder, der über eine Breitbandverbindung verfügt, einen vollständigen APT-Angriffsprozess durchführen muss, aber Sie sollten sicherstellen, dass die auf den meisten handelsüblichen Routern verfügbaren Remote-Administrations-Tools nicht für das Internet verfügbar sind. Als potenzielles Ziel für APT, die sich über diese SOHO-Geräte bewegen, sollten Verteidiger nach Methoden zur Erkennung von Anmeldeaktivitäten für vertrauenswürdige Benutzer, aber von nicht vertrauenswürdigen oder unbekannten Standorten aus suchen. Dies kann durch die Durchsicht von Protokollen geschehen oder durch die Investition in Erkennungsfunktionen, die dabei helfen können, diese potenziell bösartigen Verhaltensweisen zu identifizieren, die für Ihre Umgebung ungewöhnlich sind.

Die Rolle der kompromittierten Berechtigungsnachweise in der Strategie von Volt Typhoon

Wenn sich ein Nutzer von einem Gerät oder einer IP-Adresse anmeldet, die ihm nicht bekannt ist, können Dienste wie Spur.us dabei helfen, die Nutzung der IP-Adresse zu ermitteln und den Verteidigern Hinweise auf ein bestimmtes Ereignis zu geben. Es kann auch vorkommen, dass sich mehrere Benutzer kurz hintereinander von demselben Gerät aus anmelden, was ebenfalls auf bösartiges Verhalten hindeuten könnte.

Die Angreifer nutzten kompromittierte Anmeldedaten, um sich bei den Systemen der Zielpersonen anzumelden. Dies verschleiert die Aktivitäten der Angreifer, da sie keine externe Infrastruktur oder offene Websysteme ausnutzen, um in der Umgebung Fuß zu fassen.

Wie beim vorherigen Punkt geht es auch hier darum, dass kompromittierte Anmeldedaten verwendet werden, um in der Zielumgebung Fuß zu fassen. Während einige der vorangegangenen Ratschläge nach wie vor Gültigkeit haben, gibt es auch einige andere, eher kontospezifische Punkte zu beachten.

Sobald ein Angreifer in eine Umgebung eingedrungen ist, muss er auf Hosts in der Umgebung zugreifen und wird Dienste (Kerberos SPN-Dienste) in der Umgebung berühren, was möglicherweise Alarme in der Umgebung auslösen wird. Verteidiger sollten auf ungewöhnliche Kontoaktivitäten in ihrem Netzwerk achten, einschließlich, aber nicht beschränkt auf

- Konten mit niedrigen Berechtigungen, die sich bei unbekannten Hosts mit hohen Berechtigungen wie Domänencontrollern oder Exchange-Servern anmelden

- Konten mit hohen Rechten, die sich bei Hosts mit niedrigen Rechten anmelden und auf Dienste mit hohen Rechten zugreifen, z. B: Ein Domänenadministrator, der an einem Laptop der Personalabteilung angemeldet ist, verbindet sich mit Active Directory, um Richtlinien abzufragen.

- Benutzerkonten, die sich bei Hosts anmelden, bei denen es keine eindeutige Verbindung gibt, z. B: Ein Finanzbeamter, der sich bei einem Rechner anmeldet, der dem IT-Support gehört.

Analyse der Verwendung seltener Tools und Proxy-Tunnel in Angriffsstrategien

Diese Art der Erkennung kann mit den richtigen Tools automatisiert werden, kann aber als guter Denkrahmen dienen, um festzustellen, ob ein Host oder ein Konto für einen potenziellen Verstoß verwendet wurde.

Sobald die Angreifer Zugriff auf die Zielumgebung hatten, nutzten sie nicht malware , um Persistenz und einen Befehls- und Kontrollkanal zu erlangen. Stattdessen verließen sie sich auf integrierte Tools zur Erstellung von Proxy-Tunneln und griffen nur in sehr seltenen Fällen auf Tools wie Fast Reverse Proxy (frp) oder EarthWorm zurück.

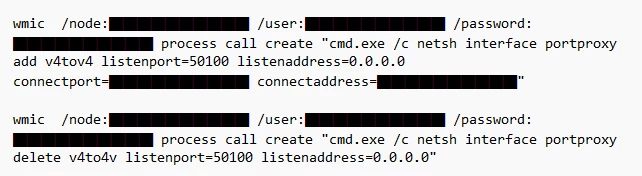

Es ist leicht, sich dieses Verhalten anzusehen und zu glauben, dass die Blockierung des Zugriffs auf Earthworm- oder FRP-Tools ausreichen würde, um die Angreifer zu stoppen. Dies wurde jedoch nur in seltenen Fällen beobachtet. In den meisten Fällen verwendeten die Angreifer integrierte Windows-Tools. Ein Beispiel hierfür ist der Befehl netsh.exe portproxy. Dieser Befehl ist auf Windows Server-Produkte beschränkt und ermöglicht es einem Benutzer, einen Proxy auf einem Host zu erstellen, um die Kommunikation an einen anderen Host in der Umgebung weiterzuleiten. Die Zahl der Fälle, in denen dies im Gegensatz zur Verwendung gültiger Anmeldedaten geschah, war jedoch minimal, so dass die Überprüfung von Konten und Anmeldedaten in der Reihenfolge ihrer Gültigkeit erfolgen sollte.

Die Verteidiger sollten hier nach einigen Artefakten suchen, entweder im Netzwerk oder im Speicher der Hosts.

Überprüfung der Verwendung integrierter Windows-Tools für die Spionage

Im Netzwerk sollten die Verteidiger nach eingehenden Verbindungen zu seltenen Ports suchen. Eingehender Datenverkehr in die Umgebung sollte einigermaßen statisch und gut nachvollziehbar sein, so dass eingehende Verbindungen zu Hosts an unbekannten Ports als Ausgangspunkt für die Untersuchung einer möglichen Kompromittierung dienen können. In den seltenen Fällen, in denen Proxy-Software von der Stange verwendet wurde, haben die Angreifer die folgenden Ports fest codiert, um eine Verbindung zu ihrer C2-Infrastruktur herzustellen: 8080, 8443, 8043, 8000 und 10443. Bei diesen Ports handelt es sich jedoch um bekannte Ports für kommerzielle Internet-Proxys, so dass ein Verteidiger möglicherweise zu viele Fehlalarme feststellt, als dass dies der Ausgangspunkt für eine Untersuchung sein könnte.

Die Angreifer nutzten integrierte Windows-Tools, um ihre Umgebungen zu erkunden, und verwendeten nur selten Angriffstools oder bekannte verdächtige Binärdateien (wie PSExec), um Befehle auszuführen und Daten zu sammeln.

Dieser letzte Punkt ist für Verteidiger mit am schwierigsten zu erkennen. Es ist zwar möglich, Aktivitäten im Zusammenhang mit der Verwendung von LOLbins zu finden, doch ist es schwierig, diesen Datenverkehr von der normalen täglichen Arbeit zu unterscheiden. Daher wird empfohlen, nach dieser Aktivität zu suchen, wenn es einen verdächtigen Host oder ein verdächtiges Konto gibt, auf das man sich konzentrieren und das man bewerten kann.

Volt Typhoon Daher können Hosts, die Ping-Sweeps des Netzwerks durchgeführt haben, interne Erkennungsmechanismen auslösen, seien es Netzwerkerkennungs- und -reaktionsprodukte oder Honeypots, die nicht berührt werden sollten, da Ping-Sweeps zu Rauschen neigen. Außerdem haben sie wmic verwendet, um mit dem WMI-Dienst (Windows Mangement Instrumentation) Remote-Operationen auf Zielhosts durchzuführen. Folglich gelten auch hier die oben genannten Empfehlungen zur Suche nach verdächtigen Anmeldeaktivitäten. Beispielsweise kann die Verwendung von wmic dazu führen, dass die Windows-Ereignisprotokoll-ID 4624 erstellt wird, wobei der Anmeldetyp für das Konto 3 (Netzwerk) ist.

Wenn Sie eine Überwachungslösung verwenden, die Named Pipes im Netzwerk aufdecken kann, kann es sein, dass der WMIC verwendet wird, um Prozesse aus der Ferne zu starten. Diese Named Pipes und die damit verbundenen Methoden sind jedoch recht allgemein gehalten und werden im gesamten Netzwerk bei normalen Aktivitäten beobachtet. Diejenigen, auf die man wirklich achten sollte, sind jedoch diejenigen, die von Konten mit hohen Rechten für Hosts mit hohen Rechten stammen. Insbesondere IWbemServices::ExecMethod sollte genau beachtet werden, da diese Funktion in der Regel dazu dient, Remote-Befehle über WMI zu erteilen.

Wachsam bleiben gegen staatlich gesponserte Bedrohungen wie Volt Typhoon

Angriffe auf kritische Infrastrukturen sind immer eine beängstigende Aussicht, vor allem, wenn es sich bei den beteiligten cybercriminels um staatlich geförderte und äußerst fähige Spionageunternehmen handelt. Als Verteidiger müssen wir jedoch daran denken, auf unsere Grundsätze zurückzugreifen, nämlich im blauen Team zu sein. Kompromisse passieren, und wir müssen darauf vorbereitet sein, mit ihnen umzugehen, wenn sie passieren. Wir müssen unser Netzwerk und die Abläufe innerhalb des Netzwerks gut verstehen, sei es durch Tools, die ungewöhnliche Aktivitäten aufdecken können, oder einfach dadurch, dass wir die Benutzerbasis und ihre Aufgaben genau kennen.

Nur weil sich jemand von einer Heim-IP-Adresse aus anmeldet, heißt das noch lange nicht, dass alles in Ordnung ist. Heimarbeit und hybride Arbeitsformen führen dazu, dass immer mehr Mitarbeiter aus der Ferne arbeiten, aber das ist kein Grund, unvorsichtig zu werden. Berücksichtigen Sie den Standort des Benutzers und mögliche unmögliche Reiseszenarien sowie alle etablierten Anmeldemuster für diesen Benutzer.

Das Leben im Verborgenen ist eine wertvolle und heimliche Technik, die in absehbarer Zeit nicht verschwinden wird, insbesondere wenn das Ziel des Bedrohungsakteurs Spionage ist. Als Verteidiger und Administratoren müssen wir verstehen, wie die Tools, die wir täglich nutzen, gegen uns eingesetzt werden können, um unsere Netzwerke zu kompromittieren, und wir müssen wissen, wie wir die Aktivitäten erkennen, die auf den ersten Blick normal aussehen, aber bei genauerer Betrachtung nicht standhalten.

Angriffe dieser Art auf höchster Ebene werden in nächster Zeit nicht aufhören, wir müssen bereit und aufgewärmt sein, bevor sie uns das nächste Mal treffen.

Informationen darüber, wie sich diese Bedrohungen in der Bedrohungserkennungsplattform von Vectramanifestieren, finden Sie in unserem Support-Artikel.