Solange ich mich erinnern kann, haben sich Unternehmen bei der Sicherheit immer auf Prävention und richtlinienbasierte Kontrollen verlassen und Produkte wie Antivirensoftware, IDS/IPS und Firewalls eingesetzt.

Aber wie wir inzwischen wissen und wie Forschungsunternehmen der Branche festgestellt haben, reichen sie nicht aus, um der heutigen Bedrohungslage gerecht zu werden, die von einer Vielzahl fortschrittlicher und gezielter Angriffe überschwemmt wird.

In dem Bemühen, eine solide Orientierung zu geben, hat Gartner den Architekten für Informationssicherheit Folgendes empfohlen:

- Ändern Sie Ihr Sicherheitsdenken von der "Reaktion auf Vorfälle" zur "kontinuierlichen Reaktion", indem Sie davon ausgehen, dass Ihre Systeme gefährdet sind und kontinuierlich überwacht und behoben werden müssen.

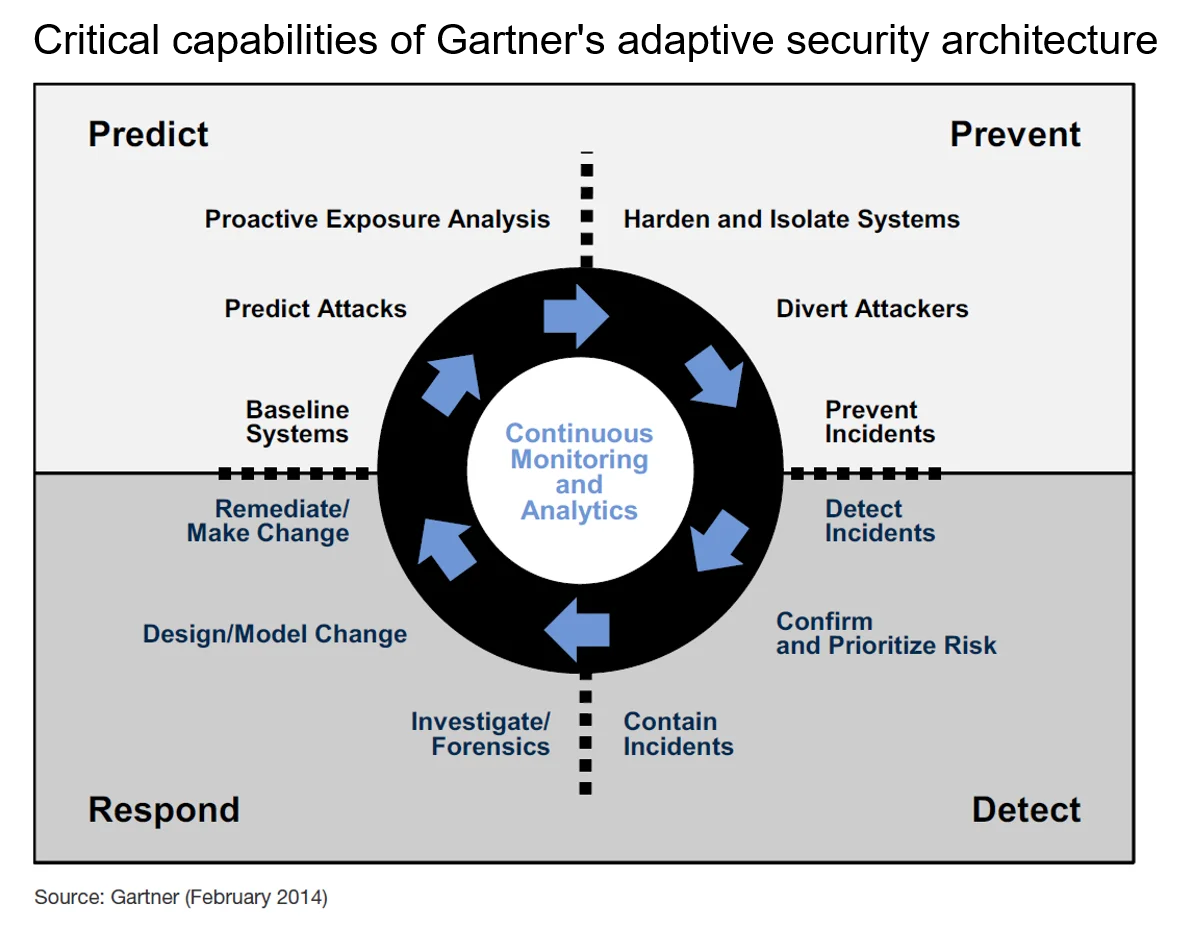

- Einführung einer adaptiven Sicherheitsarchitektur zum Schutz vor hochentwickelten Bedrohungen unter Verwendung der 12 kritischen Fähigkeiten von Gartner als Rahmen.

Komponenten einer adaptiven Sicherheitsarchitektur

Die adaptive Sicherheitsarchitektur, auf die sich Gartner bezieht, bietet eine kontinuierliche, allumfassende Überwachung und Transparenz. "Um eine wirklich adaptive und risikobasierte Reaktion auf fortschrittliche Bedrohungen zu ermöglichen, besteht der Kern eines Sicherheitsprozesses der nächsten Generation in einer kontinuierlichen, allgegenwärtigen Überwachung und Sichtbarkeit, die ständig auf Anzeichen einer Gefährdung analysiert wird.

"Die Unternehmensüberwachung sollte durchgängig sein und so viele Schichten des IT-Stacks wie möglich umfassen, einschließlich Netzwerkaktivitäten, Endpunkte, Systeminteraktionen, Anwendungstransaktionen und Überwachung der Benutzeraktivitäten.

"Verbesserte Vorbeugungs-, Erkennungs-, Reaktions- und Vorhersagefähigkeiten sind erforderlich, um alle Arten von Angriffen zu bewältigen, ob sie nun 'fortgeschritten' sind oder nicht. Darüber hinaus sollten diese Fähigkeiten nicht als isoliert betrachtet werden, sondern intelligent als integriertes, anpassungsfähiges System zusammenarbeiten, um einen vollständigen Schutzprozess für fortgeschrittene Bedrohungen zu bilden.

Da kein einzelnes Produkt eine vollständige Sicherheitslösung bieten kann, sollten die Anbieter miteinander kooperieren, um den Kunden eine umfassende, interoperable Lösung anbieten zu können.

Funktionen und Prozesse, die unter die Kategorie Prävention fallen, sollten die Angriffsfläche verringern, indem sie bekannte Bedrohungen blockieren, bevor sie sich auf das Unternehmen auswirken.

Eine gute Erkennung ist darauf ausgelegt, Angriffe zu finden, die sich an den Sicherheitsvorkehrungen vorbeischleichen, und sollte die Verweildauer von Bedrohungen sowie den möglichen Schaden durch sie reduzieren.

Es werden Reaktionsmöglichkeiten benötigt, um entdeckte Sicherheitsprobleme zu untersuchen und zu beheben, einschließlich forensischer Analysen, Ursachenanalysen und Empfehlungen für Präventivmaßnahmen zur Vermeidung künftiger Vorfälle.

Und schließlich sollte die prädiktive Technologie Informationen einbeziehen, die von der Cybersicherheitsgemeinschaft als Reaktion auf reale Ereignisse sowie auf erwartete Bedrohungen gesammelt wurden.

Wie geht es jetzt weiter?

Im operativen Bereich sind Sie mit integrierten Lösungen, die eine anpassungsfähige Sicherheitsarchitektur bieten, besser dran.

Nutzen Sie den Forschungsbericht Designing an Adaptive Security Architecture for Protection Against Advanced Attacks, um Ihre bestehenden Investitionen und Kompetenzen zu bewerten und festzustellen, wo es Lücken gibt. Nutzen Sie diese Architektur auch, um neue Anbieter und Lösungen zu bewerten.

Bestehen Sie auf einer kontinuierlichen, durchgängigen Überwachung und Sichtbarkeit Ihres gesamten Netzwerks und stellen Sie sicher, dass die gesammelten Daten ständig auf Anzeichen einer Gefährdung analysiert werden.

Vergewissern Sie sich auch, dass Ihre Sicherheitsinfrastruktur die Integration mit robusten Lösungen zur Reaktion auf Bedrohungen unterstützt, um sicherzustellen, dass Host-Geräte unter Quarantäne gestellt, bösartige Prozesse abgeschaltet und andere Maßnahmen zum Schutz des Unternehmens automatisch durchgeführt werden.

Wenn Sie diese wichtigen Schritte befolgen, kann Ihr Cybersicherheitsteam außerordentlich viel Zeit und Mühe sparen und ist in der Lage, schnell und entschlossen zu handeln, bevor Cyberangriffe zu Datenverlusten oder Schäden führen.

Wie Vectra die Implementierung einer adaptiven Sicherheitsarchitektur ermöglicht

Für schrittweise Informationen darüber, wie Vectra die Notwendigkeit einer anpassungsfähigen Sicherheitsarchitektur angeht, laden Sie diesen kostenlosen Compliance-Brief herunter.

"Designing an Adaptive Security Architecture for Protection from Advanced Attacks", von Neil MacDonald und Peter Firstbrook, 12. Februar 2014, aktualisiert am 28. Januar 2016, ID G00259490, https://www.gartner.com/doc/2665515/designing-adaptive-security- architecture-protection