LAPSUS$

LAPSUS$ (Slippy Spider) ist eine hochkarätige Cyber-Erpressergruppe, die vor allem für ihren öffentlichen, chaotischen und unkonventionellen Angriffsstil bekannt ist, der häufig den Diebstahl von Anmeldeinformationen, DNS-Hijacking und Datenlecks über Telegram beinhaltet.

Der Ursprung von LAPSUS$

Die LAPSUS$-Gruppe - auch SLIPPY SPIDER, Strawberry Tempest, DEV-0537, Slippy Spider oder Team Imm0rtal genannt - wurde erstmals im Juni 2021 gesehen.

Im Gegensatz zu herkömmlichen ransomware verlässt sich LAPSUS$ nicht auf verschlüsselte Erpressung, sondern setzt stattdessen auf öffentliche Beschämung, Verunstaltung und Doxxing, um die Opfer zu Zahlungen oder Aufmerksamkeit zu bewegen. Geheimdienstinformationen zufolge kauft die Gruppe möglicherweise Zugangsdaten von Zugangsvermittlern, rekrutiert Insider und nutzt eine mangelhafte MFA-Hygiene aus. Die Gruppe nutzt handelsübliche Tools wie Mimikatz, RedLine Stealer und Metasploit und verwendet oft bestehende Infrastrukturen für ihre Angriffe.

Im August 2025 trat LAPSUS$ durch eine strategische Partnerschaft mit Scatter Spider wieder ins Rampenlicht. Scattered Spider und ShinyHunterswieder ins Rampenlicht und bilden das neue Bedrohungskollektiv, bekannt als Scattered LAPSUS$ Hunters. Diese Allianz gewährt LAPSUS$ über die cloud von Scattered SpiderZugang zu fortschrittlichen Eindringungstechniken sowie zu umfangreichen Anmeldeinformationen und Daten-Dumps aus den ShinyHunters-Netzwerken. Im Gegenzug steuert LAPSUS$ sein charakteristisches chaotisches Erpressungsmodell, virale Messaging-Taktiken und öffentlichkeitswirksame Telegram-Theatralik bei und verstärkt so die Sichtbarkeit und psychologische Wirkung des Trios. Die Koalition erhöht die operative Reichweite und das Spektakel von LAPSUS$ und erhält gleichzeitig ihr störendes, gegen das Establishment gerichtetes Image.

Zielländer von LAPSUS$

Die wichtigsten betroffenen Regionen sind:

- Brasilien

- Portugal

- Vereinigtes Königreich

- Vereinigte Staaten

- Südkorea

- Frankreich

- Argentinien

Zielindustrien von LAPSUS$

LAPSUS$ weist kaum ein erkennbares Muster bei der Auswahl der Opfer auf. Zu den beobachteten Sektoren gehören jedoch:

- Regierung (UK MoJ, DHS)

- Telekommunikation und Technologie (NVIDIA, Microsoft, Samsung)

- Bildung, Gesundheitswesen und Medien

- Fertigung und Energie

- Finanzdienstleistungen

LAPSUS$ bekannte Opfer

Zu den namhaften Opfern gehören:

- Okta: Sicherheitslücke bei Identitäts- und Zugangsmanagementsystemen

- Microsoft: Quellcode exfiltriert

- NVIDIA: Diebstahl von Zugangsdaten gefolgt von geleakten Mitarbeiterdaten

- Samsung: Quellcode und interne Datenlecks

- Uber: Sicherheitslücke durch Social Engineering und MFA-Missbrauch verursacht

LAPSUS$-Angriffsmethode

In der Regel über gekaufte Zugangsdaten, SIM-Swapping, Social Engineering (z. B. das Ausgeben von Benutzeridentitäten über Helpdesks) oder die Anwerbung von Insidern.

Nutzt ungepatchte Sicherheitslücken in Anwendungen wie JIRA, GitLab oder Confluence aus, um Privilegien zu erweitern.

Nutzt gültige Anmeldedaten, DNS-Manipulation und Token-Replay, um unentdeckt zu bleiben.

Verwendet Mimikatz, RedLine Stealer, ntdsutil und DCSync, um Anmeldeinformationen zu löschen und auf Sitzungs-Tokens zuzugreifen.

Verwendet AD Explorer, durchsucht Plattformen (Confluence, GitHub, Slack) nach zusätzlichen Anmeldeinformationen oder sensiblen Daten.

Bewegt sich in kompromittierten Umgebungen mit VPN/RDP/VDI-Zugang und kompromittierten cloud .

Erfasst Anmeldedaten, E-Mail-Verkehr, Quellcode, interne Kommunikation und Daten zur Zusammenarbeit.

Führt bösartige Nutzdaten über Fernzugriff, Skriptausführung oder von Insidern unterstützte Aktionen aus.

Hochladen sensibler Dateien, Screenshots und interner Dokumente auf von Akteuren kontrollierte Plattformen oder undichte Stellen.

Störung des Betriebs durch Datenlöschung, Abschaltung von Diensten, DNS-Hijacking und öffentlichkeitswirksame Lecks.

In der Regel über gekaufte Zugangsdaten, SIM-Swapping, Social Engineering (z. B. das Ausgeben von Benutzeridentitäten über Helpdesks) oder die Anwerbung von Insidern.

Nutzt ungepatchte Sicherheitslücken in Anwendungen wie JIRA, GitLab oder Confluence aus, um Privilegien zu erweitern.

Nutzt gültige Anmeldedaten, DNS-Manipulation und Token-Replay, um unentdeckt zu bleiben.

Verwendet Mimikatz, RedLine Stealer, ntdsutil und DCSync, um Anmeldeinformationen zu löschen und auf Sitzungs-Tokens zuzugreifen.

Verwendet AD Explorer, durchsucht Plattformen (Confluence, GitHub, Slack) nach zusätzlichen Anmeldeinformationen oder sensiblen Daten.

Bewegt sich in kompromittierten Umgebungen mit VPN/RDP/VDI-Zugang und kompromittierten cloud .

Erfasst Anmeldedaten, E-Mail-Verkehr, Quellcode, interne Kommunikation und Daten zur Zusammenarbeit.

Führt bösartige Nutzdaten über Fernzugriff, Skriptausführung oder von Insidern unterstützte Aktionen aus.

Hochladen sensibler Dateien, Screenshots und interner Dokumente auf von Akteuren kontrollierte Plattformen oder undichte Stellen.

Störung des Betriebs durch Datenlöschung, Abschaltung von Diensten, DNS-Hijacking und öffentlichkeitswirksame Lecks.

Von LAPSUS$ verwendete TTPs

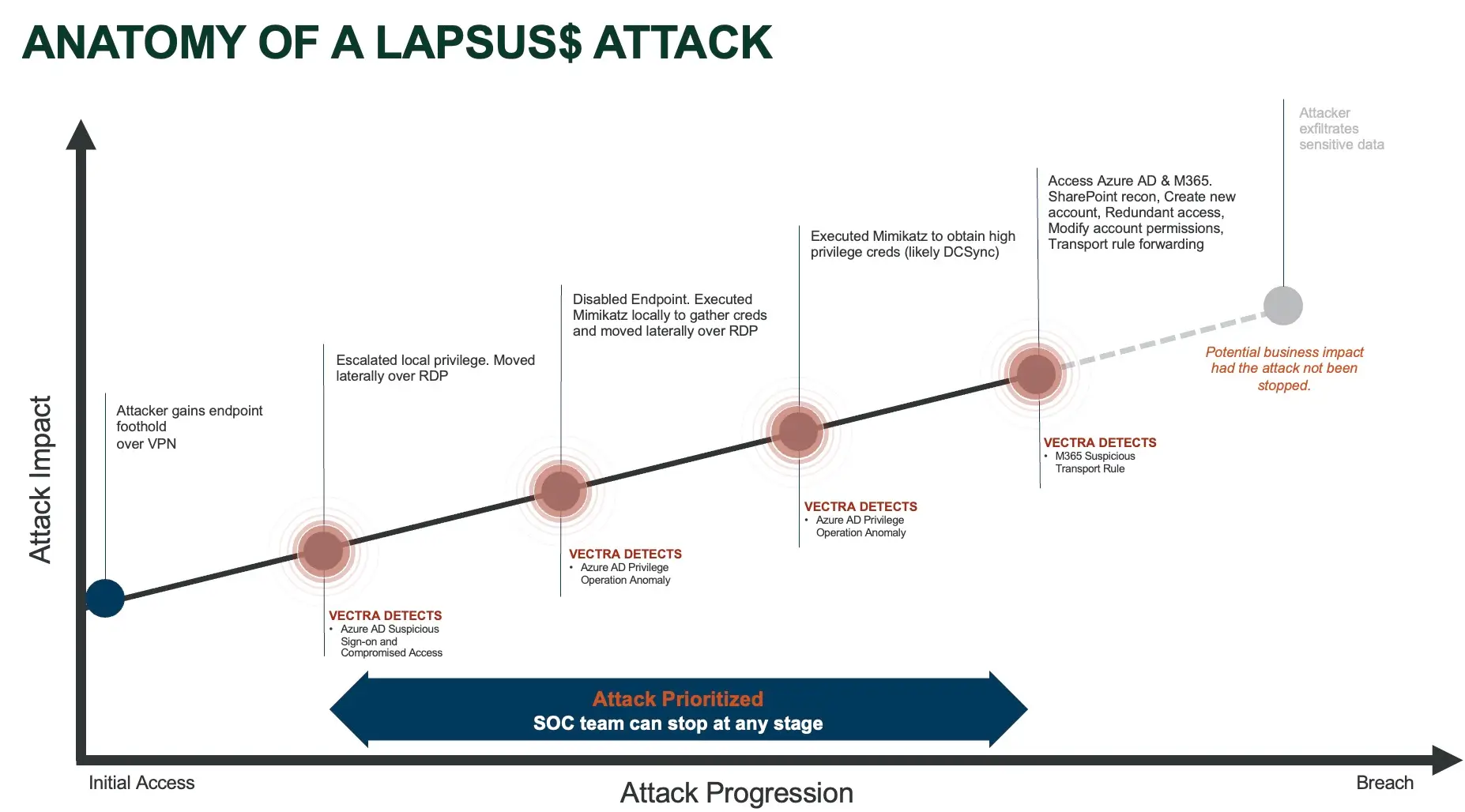

Wie man LAPSUS$ mit Vectra AI AI erkennt

Häufig gestellte Fragen

Verwendet LAPSUS$ eine ransomware ?

Nein. LAPSUS$ verschlüsselt normalerweise keine Systeme. Stattdessen nutzen sie Datendiebstahl, öffentliche Lecks und sozialen Druck als ihre Erpressungsmethode.

Wie erhält LAPSUS$ den ersten Zugang?

Sie kaufen oft Zugangsdaten von Zugangsvermittlern, nutzen SIM-Swapping oder werben Insider an, um sich Zugang zu verschaffen.

Wodurch unterscheidet sich LAPSUS$ von herkömmlichen cyberkriminellen Gruppen?

Sie legen mehr Wert auf Chaos, Berühmtheit und öffentliches Spektakel als auf Heimlichkeit oder monetäre Gewinne, was sie von anderen unterscheidet.

Wie können sie in einem Netz bestehen bleiben?

Oft erstellen sie cloud oder manipulieren DNS-Einträge, um die Kontrolle zu behalten.

Ist MFA wirksam gegen LAPSUS$?

Die grundlegende MFA wird häufig durch MFA-Ermüdungsangriffe umgangen. Unternehmen sollten Nummernabgleich, FIDO2 oder Hardware-Token implementieren.

Welche Werkzeuge werden von LAPSUS$ verwendet?

Sie verwenden gängige Tools wie Mimikatz, RedLine Stealer, AD Explorer und Metasploit sowie eigene Skripte.

Sind sie finanziell motiviert?

Teilweise. Ihre Erpressungsforderungen sind jedoch oft unrealistisch, was darauf schließen lässt, dass Ego, Einflussnahme und Störung die Hauptmotive sind.

Wo befinden sich die LAPSUS$-Mitglieder?

Einige Beweise deuten auf Portugal und Brasilien hin, aber die absichtliche Verschleierung macht die Zuordnung unzuverlässig.

Wie sollten Unternehmen Eindringlinge im Stil von LAPSUS$ erkennen?

Die Erkennung von LAPSUS$-Aktivitäten erfordert einen Einblick in Verhaltensweisen, die über Signaturen oder statische Regeln hinausgehen. Vectra AI bietet KI-gesteuerte Erkennung von Echtzeit-Angriffsverhalten - wie z. B. Privilegieneskalation, Missbrauch von Anmeldeinformationen, Lateral Movement und Missbrauch von cloud -, diemit LAPSUS$-TTPs übereinstimmen. Dank der umfassenden Abdeckung hybrider Umgebungen (einschließlich Microsoft 365, Azure AD, AWS und On-Premise-Infrastrukturen) eignet sich die Lösung hervorragend zur Erkennung der heimlichen Nutzung gültiger Anmeldeinformationen, der Erstellung betrügerischer Administratorkonten und verdächtiger MFA-bezogener Aktivitäten im Zusammenhang mit diesen Angriffen.

Was ist die beste Reaktion auf einen LAPSUS$-Angriff?

Die beste Reaktion ist die frühzeitige Erkennung, schnelle Eindämmung und automatische Untersuchung. Vectra AI unterstützt dies, indem sie Erkennungen mit hohem Risiko auf der Grundlage des beobachteten Angreiferverhaltens und nicht nur auf der Grundlage von Warnmeldungen priorisiert und es den Sicherheitsteams ermöglicht , anhand von kontextbezogenen Erkenntnissen und Angriffszeitplänen schneller zu ermitteln und zu reagieren. Durch die Integration in SOAR-, EDR- und SIEM-Tools hilft Vectra bei der raschen Eindämmung, z. B. durch die Deaktivierung kompromittierter Konten oder die Isolierung betroffener Workloads, und minimiert so den Schaden durch erpresserische Angriffe wie die von LAPSUS$.