PLAY

Die ransomware , auch bekannt als PlayCrypt, ist eine hochentwickelte und sehr aktive Bedrohung, die doppelte Erpressungsangriffe durch den Diebstahl und die Verschlüsselung von Daten durchführt und Organisationen in verschiedenen Sektoren weltweit durch heimliche, auf Anmeldeinformationen basierende Eindringlinge und speziell angefertigte malware angreift.

Der Ursprung der PLAY

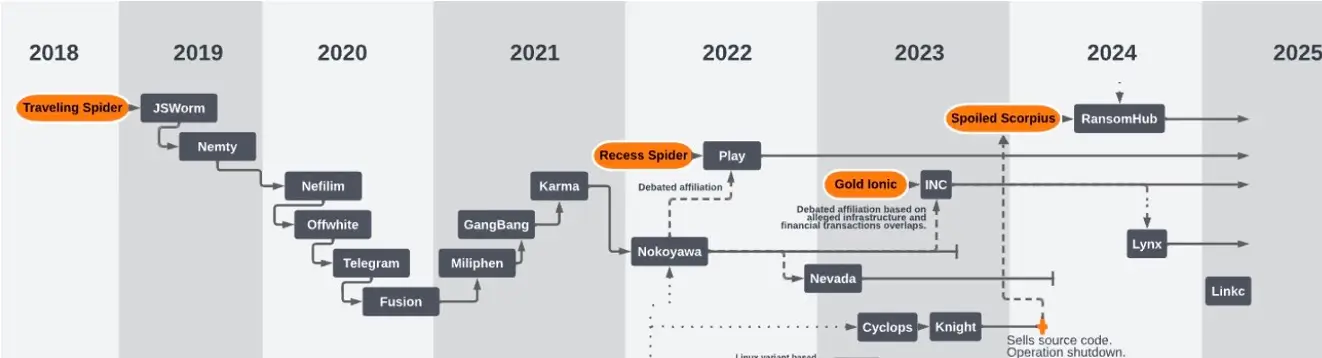

Die ransomware , auch bekannt als PlayCrypt, tauchte im Juni 2022 auf und wurde schnell zu einem der aktivsten ransomware weltweit. Im Gegensatz zu ransomware(RaaS) handelt es sich bei Play vermutlich um eine geschlossene Gruppe, die Betrieb, Infrastruktur und Verhandlungen direkt kontrolliert.

Die Gruppe legt Wert auf Geheimhaltung und zentrale Kontrolle, wie auf ihrer Leak-Site zu lesen ist. Sie wenden eine doppelte Erpressungsstrategie an, indem sie Datendiebstahl mit Verschlüsselung kombinieren, um die Opfer zur Zahlung zu zwingen. Die Erpresserbriefe enthalten in der Regel keine feste Forderung oder Anweisungen und weisen die Opfer stattdessen an, Play über eindeutige E-Mail-Adressen zu kontaktieren, die auf gmx[.]de oder web[.]de gehostet werden.

Zielländer von PLAY

Die Gruppe hat sich stark auf Nordamerika, Südamerika und Europa konzentriert, wobei es seit April 2023 einen bemerkenswerten Anstieg in Australien gab. Bis Mai 2025 hat das FBI über 900 Vorfälle Play und angeschlossenen Akteuren zugeschrieben, was ihre große operative Präsenz bestätigt.

Zielbranchen von PLAY

Play hat eine breite Palette von Sektoren angegriffen, darunter das Bildungswesen, die Regierung, das Gesundheitswesen, das verarbeitende Gewerbe, den Rechtsbereich und IT-Dienstleistungen. Sie scheinen sich nicht auf eine bestimmte Branche zu spezialisieren, sondern bevorzugen stattdessen breit angelegte, opportunistische Angriffe. Ihr Interesse gilt in der Regel Organisationen mit einer vermeintlich geringeren Cyber-Reife oder Umgebungen mit hohem Druck, die sich wahrscheinlich auszahlen werden.

PLAY's Opfer

Bis heute sind mehr als 911 Opfer dieser bösartigen Machenschaften zum Opfer gefallen.

PLAYDie Angriffsmethode

Die Betreiber von ransomware beginnen oft mit der Anmeldung mit gültigen Anmeldedaten, die wahrscheinlich auf Dark-Web-Marktplätzen erworben wurden. Diese Zugangsdaten sind in der Regel an Fernzugriffsdienste wie VPNs oder Remote Desktop Protocol (RDP) gebunden. Wenn keine Zugangsdaten verfügbar sind, nutzen sie Schwachstellen in Internetanwendungen aus. Zu den bekannten Einstiegspunkten gehören Schwachstellen in Fortinet FortiOS und Microsoft Exchange-Servern (z. B. ProxyNotShell). Anfang 2025 begannen sie und mit ihnen verbundene Access Broker, eine kürzlich bekannt gewordene Schwachstelle im Fernüberwachungs-Tool SimpleHelp auszunutzen, um Remote-Code auszuführen und sich unbemerkt Zugang zu internen Systemen zu verschaffen.

Wenn sie erst einmal drin sind, erhöhen Play-Akteure ihre Privilegien, indem sie Fehlkonfigurationen oder Softwareschwachstellen identifizieren. Sie verwenden Tools wie WinPEAS, um lokale Möglichkeiten der Privilegienerweiterung aufzuzählen, und nutzen diese oft direkt aus. Bei vielen beobachteten Vorfällen setzen die Akteure auch Tools wie Nekto oder PriviCMD ein, um ihre Zugriffsrechte zu erweitern. Letztendlich ist es ihr Ziel, Domänenadministratorrechte zu erlangen, damit sie die Umgebung vollständig kontrollieren und ransomware auf breiter Basis verbreiten können.

Um nicht entdeckt zu werden, deaktivieren die Angreifer systematisch Sicherheitssoftware. Tools wie GMER, IOBit und PowerTool werden verwendet, um Antivirenprozesse zu beenden, während PowerShell-Skripte verwendet werden, um Microsoft Defender zu deaktivieren. Außerdem löschen sie Protokolle und andere forensische Artefakte aus den Windows-Ereignisprotokollen und verringern so die Wahrscheinlichkeit, dass Verteidiger ihre Aktivitäten erkennen oder die Zeitachse ihres Eindringens rekonstruieren können.

ransomware suchen aktiv nach Anmeldeinformationen in kompromittierten Umgebungen. Sie durchkämmen ungesicherte Dateien und Konfigurationsdaten, um gespeicherte Anmeldedaten zu extrahieren, und setzen, wenn möglich, Mimikatz ein, um Authentifizierungsdaten direkt aus dem Speicher auszulesen. Dieses Tool wird manchmal über Plattformen wie Cobalt Strikeausgeführt, so dass Angreifer die Anmeldedaten von Domänenadministratoren abgreifen können, ohne dass herkömmliche Warnungen ausgelöst werden.

Während der Erkundungsphase führen Play-Betreiber interne Erkundungen durch, um das Netzwerklayout zu verstehen und wertvolle Ziele zu identifizieren. Sie verwenden Tools wie AdFind und Grixba, um Active Directory-Strukturen aufzuzählen, Hostnamen aufzulisten und installierte Software, einschließlich endpoint , zu identifizieren. Diese Erkundung hilft ihnen, ihre seitlichen Bewegungen zu steuern und Sicherheitszonen mit hohem Reibungswert zu vermeiden.

Um sich über das Netzwerk zu bewegen, nutzen die Akteure Tools für laterale Bewegungen wie PsExec, um Befehle aus der Ferne auszuführen. Sie nutzen auch Post-Exploitation-Frameworks wie Cobalt Strike und SystemBC, um die Kontrolle über weitere Rechner zu behalten. Sobald sie Zugriff auf Domänenebene erlangt haben, können sie die Nutzdaten über Gruppenrichtlinienobjekte verteilen und so ransomware massenhaft auf die Systeme schleusen.

Bevor sie Daten verschlüsseln, bereiten die Play-Betreiber die Dateien für die Exfiltration vor. Oft teilen sie die gestohlenen Daten in kleinere Stücke auf und komprimieren sie in .RAR Archive mit WinRAR. Dieser Schritt stellt sicher, dass die Daten für die Übertragung bereit sind, und seine Struktur verringert die Wahrscheinlichkeit, dass Tools zur Verhinderung von Datenverlusten (DLP) oder endpoint ausgelöst werden.

Die Ausführung erfolgt durch eine Kombination aus manueller Kontrolle und automatischer Verteilung. Ransomware werden häufig über PsExec, Cobalt Strike oder Gruppenrichtlinienänderungen bereitgestellt und ausgeführt. Jede Binärdatei wird speziell für die Zielumgebung kompiliert, wodurch signaturbasierte Antivirenprogramme umgangen werden können. Nach der Ausführung beginnt die ransomware mit der Verschlüsselung von Dateien und überspringt dabei Systemdateien, um die Betriebszeit aufrechtzuerhalten, bis die Lösegeldforderung gestellt wird.

Sobald die Daten bereitgestellt sind, verwenden die Angreifer Tools wie WinSCP, um die gestohlenen Daten über verschlüsselte Kanäle sicher an ihre Infrastruktur zu übertragen. Diese Dateien werden in der Regel in von Angreifern kontrollierten Umgebungen gespeichert, die außerhalb der Domäne des Opfers gehostet werden. Die Gruppe verwendet mehrere Übertragungsmethoden, um Lösungen zur Überwachung des Datenverkehrs zu umgehen und die Geschwindigkeit der Datenextraktion zu maximieren, bevor die Verschlüsselung beginnt.

ransomware verwendet eine doppelte Erpressung Modell: Nachdem sie Daten gestohlen haben, verschlüsseln sie die Dateien des Opfers und fordern die Zahlung per E-Mail-Kommunikation, die in der Regel an eindeutige Adressen auf @gmx.de oder @web.de gebunden ist. Die verschlüsselten Dateien werden umbenannt mit einem PLAY Erweiterung, und eine Lösegeldforderung wird in öffentlichen Verzeichnissen hinterlassen. Wird das Lösegeld nicht gezahlt, droht die Gruppe damit, die gestohlenen Daten auf einer von Tor gehosteten Leak-Site zu veröffentlichen. In einigen Fällen verstärken sie den Druck, indem sie die Telefonnummern von Unternehmen anrufen, die sie durch Open-Source-Informationen herausgefunden haben, z. B. Helpdesks oder Kundendienstleitungen.

Die Betreiber von ransomware beginnen oft mit der Anmeldung mit gültigen Anmeldedaten, die wahrscheinlich auf Dark-Web-Marktplätzen erworben wurden. Diese Zugangsdaten sind in der Regel an Fernzugriffsdienste wie VPNs oder Remote Desktop Protocol (RDP) gebunden. Wenn keine Zugangsdaten verfügbar sind, nutzen sie Schwachstellen in Internetanwendungen aus. Zu den bekannten Einstiegspunkten gehören Schwachstellen in Fortinet FortiOS und Microsoft Exchange-Servern (z. B. ProxyNotShell). Anfang 2025 begannen sie und mit ihnen verbundene Access Broker, eine kürzlich bekannt gewordene Schwachstelle im Fernüberwachungs-Tool SimpleHelp auszunutzen, um Remote-Code auszuführen und sich unbemerkt Zugang zu internen Systemen zu verschaffen.

Wenn sie erst einmal drin sind, erhöhen Play-Akteure ihre Privilegien, indem sie Fehlkonfigurationen oder Softwareschwachstellen identifizieren. Sie verwenden Tools wie WinPEAS, um lokale Möglichkeiten der Privilegienerweiterung aufzuzählen, und nutzen diese oft direkt aus. Bei vielen beobachteten Vorfällen setzen die Akteure auch Tools wie Nekto oder PriviCMD ein, um ihre Zugriffsrechte zu erweitern. Letztendlich ist es ihr Ziel, Domänenadministratorrechte zu erlangen, damit sie die Umgebung vollständig kontrollieren und ransomware auf breiter Basis verbreiten können.

Um nicht entdeckt zu werden, deaktivieren die Angreifer systematisch Sicherheitssoftware. Tools wie GMER, IOBit und PowerTool werden verwendet, um Antivirenprozesse zu beenden, während PowerShell-Skripte verwendet werden, um Microsoft Defender zu deaktivieren. Außerdem löschen sie Protokolle und andere forensische Artefakte aus den Windows-Ereignisprotokollen und verringern so die Wahrscheinlichkeit, dass Verteidiger ihre Aktivitäten erkennen oder die Zeitachse ihres Eindringens rekonstruieren können.

ransomware suchen aktiv nach Anmeldeinformationen in kompromittierten Umgebungen. Sie durchkämmen ungesicherte Dateien und Konfigurationsdaten, um gespeicherte Anmeldedaten zu extrahieren, und setzen, wenn möglich, Mimikatz ein, um Authentifizierungsdaten direkt aus dem Speicher auszulesen. Dieses Tool wird manchmal über Plattformen wie Cobalt Strikeausgeführt, so dass Angreifer die Anmeldedaten von Domänenadministratoren abgreifen können, ohne dass herkömmliche Warnungen ausgelöst werden.

Während der Erkundungsphase führen Play-Betreiber interne Erkundungen durch, um das Netzwerklayout zu verstehen und wertvolle Ziele zu identifizieren. Sie verwenden Tools wie AdFind und Grixba, um Active Directory-Strukturen aufzuzählen, Hostnamen aufzulisten und installierte Software, einschließlich endpoint , zu identifizieren. Diese Erkundung hilft ihnen, ihre seitlichen Bewegungen zu steuern und Sicherheitszonen mit hohem Reibungswert zu vermeiden.

Um sich über das Netzwerk zu bewegen, nutzen die Akteure Tools für laterale Bewegungen wie PsExec, um Befehle aus der Ferne auszuführen. Sie nutzen auch Post-Exploitation-Frameworks wie Cobalt Strike und SystemBC, um die Kontrolle über weitere Rechner zu behalten. Sobald sie Zugriff auf Domänenebene erlangt haben, können sie die Nutzdaten über Gruppenrichtlinienobjekte verteilen und so ransomware massenhaft auf die Systeme schleusen.

Bevor sie Daten verschlüsseln, bereiten die Play-Betreiber die Dateien für die Exfiltration vor. Oft teilen sie die gestohlenen Daten in kleinere Stücke auf und komprimieren sie in .RAR Archive mit WinRAR. Dieser Schritt stellt sicher, dass die Daten für die Übertragung bereit sind, und seine Struktur verringert die Wahrscheinlichkeit, dass Tools zur Verhinderung von Datenverlusten (DLP) oder endpoint ausgelöst werden.

Die Ausführung erfolgt durch eine Kombination aus manueller Kontrolle und automatischer Verteilung. Ransomware werden häufig über PsExec, Cobalt Strike oder Gruppenrichtlinienänderungen bereitgestellt und ausgeführt. Jede Binärdatei wird speziell für die Zielumgebung kompiliert, wodurch signaturbasierte Antivirenprogramme umgangen werden können. Nach der Ausführung beginnt die ransomware mit der Verschlüsselung von Dateien und überspringt dabei Systemdateien, um die Betriebszeit aufrechtzuerhalten, bis die Lösegeldforderung gestellt wird.

Sobald die Daten bereitgestellt sind, verwenden die Angreifer Tools wie WinSCP, um die gestohlenen Daten über verschlüsselte Kanäle sicher an ihre Infrastruktur zu übertragen. Diese Dateien werden in der Regel in von Angreifern kontrollierten Umgebungen gespeichert, die außerhalb der Domäne des Opfers gehostet werden. Die Gruppe verwendet mehrere Übertragungsmethoden, um Lösungen zur Überwachung des Datenverkehrs zu umgehen und die Geschwindigkeit der Datenextraktion zu maximieren, bevor die Verschlüsselung beginnt.

ransomware verwendet eine doppelte Erpressung Modell: Nachdem sie Daten gestohlen haben, verschlüsseln sie die Dateien des Opfers und fordern die Zahlung per E-Mail-Kommunikation, die in der Regel an eindeutige Adressen auf @gmx.de oder @web.de gebunden ist. Die verschlüsselten Dateien werden umbenannt mit einem PLAY Erweiterung, und eine Lösegeldforderung wird in öffentlichen Verzeichnissen hinterlassen. Wird das Lösegeld nicht gezahlt, droht die Gruppe damit, die gestohlenen Daten auf einer von Tor gehosteten Leak-Site zu veröffentlichen. In einigen Fällen verstärken sie den Druck, indem sie die Telefonnummern von Unternehmen anrufen, die sie durch Open-Source-Informationen herausgefunden haben, z. B. Helpdesks oder Kundendienstleitungen.

TTPs verwendet von PLAY

So erkennen Sie PLAY mit Vectra AI

Liste der in der Vectra AI Plattform verfügbaren Erkennungen, die auf einen ransomware Angriff hindeuten würden.

Häufig gestellte Fragen

Was ist die PLAY Ransomware Gruppe?

Die PLAY Ransomware Group ist eine cyberkriminelle Organisation, die dafür bekannt ist, dass sie ransomware einsetzt, um die Dateien ihrer Opfer zu verschlüsseln und Lösegeld für Entschlüsselungsschlüssel zu verlangen. Sie haben es oft auf Unternehmen mit schwachen Sicherheitsvorkehrungen abgesehen.

Wie kann PLAY ransomware Systeme infizieren?

PLAY ransomware infizieren Systeme in der Regel über phishing -E-Mails, Exploit-Kits und kompromittierte Anmeldeinformationen, wobei sie Schwachstellen ausnutzen, um sich Zugang zu verschaffen und ihre Nutzlast zu verteilen.

Welche Branchen sind am stärksten von PLAY ransomware Angriffen bedroht?

Während PLAY ransomware eine breite Palette von Sektoren ins Visier genommen hat, waren kritische Infrastrukturen, das Gesundheitswesen und Finanzdienstleistungen aufgrund der Sensibilität ihrer Daten besonders gefährdet.

Was sind die Indikatoren für eine Kompromittierung (IoCs) in Verbindung mit PLAY ransomware ?

Zu den IoCs für PLAY ransomware gehören ungewöhnlicher Netzwerkverkehr, verdächtige Änderungen an Registrierungsschlüsseln, Erpresserbriefe und Dateierweiterungen mit Bezug zu malware.

Wie können SOC-Teams PLAY ransomware erkennen und auf sie reagieren?

SOC-Teams sollten fortschrittliche Lösungen zur Erkennung von Bedrohungen einsetzen, regelmäßige Analysen des Netzwerkverkehrs durchführen und Systeme zur Erkennung von und Reaktion auf Bedrohungen implementieren. Die sofortige Isolierung infizierter Systeme und die Durchführung eines Reaktionsplans sind entscheidend.

Was sind die besten Methoden zur Verhinderung von PLAY ransomware Infektionen?

Zu den bewährten Praktiken gehören regelmäßige Software-Updates, Schulungen der Mitarbeiter zum Thema Cybersicherheit, robuste E-Mail-Filter und die Verwendung von Multi-Faktor-Authentifizierung (MFA) zum Schutz vor phishing und der Kompromittierung von Zugangsdaten.

Können Daten, die von PLAY ransomware verschlüsselt wurden, entschlüsselt werden, ohne das Lösegeld zu bezahlen?

Auch wenn spezifische Entschlüsselungswerkzeuge für PLAY ransomware nicht immer verfügbar sind, sollten Sie sich von Cybersecurity-Experten beraten lassen und verfügbare Entschlüsselungswerkzeuge für ähnliche Varianten von ransomware untersuchen, bevor Sie Lösegeldzahlungen in Betracht ziehen.

Wie funktioniert die PLAY ransomware Gruppe finanziell?

Die Gruppe PLAY arbeitet nach dem Lösegeldmodell und fordert Zahlungen, die häufig in Kryptowährungen erfolgen. Sie können auch eine doppelte Erpressungstaktik anwenden, indem sie damit drohen, gestohlene Daten weiterzugeben, wenn das Lösegeld nicht gezahlt wird.

Was sollte in einem Reaktionsplan für einen PLAY ransomware Angriff enthalten sein?

Ein Reaktionsplan sollte die sofortige Isolierung der betroffenen Systeme, die Identifizierung des ransomware Stammes, Kommunikationsprotokolle, Datenwiederherstellungsprozeduren von Backups und rechtliche Überlegungen für Lösegeldzahlungen beinhalten.

Wie können Organisationen nach einem Angriff auf PLAY ransomware mit den Strafverfolgungsbehörden zusammenarbeiten?

Unternehmen sollten den Vorfall den lokalen oder nationalen Cybersicherheitsbehörden melden und detaillierte Informationen über den Angriff bereitstellen, ohne den laufenden Betrieb oder Datenschutzgesetze zu gefährden.