UNC3886

UNC3886, von CrowdStrike als CAULDRON PANDA bezeichnet, ist ein hochqualifizierter chinesischer Eindringling, der nach Einschätzung von CrowdStrike die Ziele des chinesischen Geheimdienstes direkt unterstützt.

Die Herkunft von UNC3886

Die Gruppe, die mindestens seit Ende 2021 aktiv ist und über die seit Februar 2023 öffentlich berichtet wird, ist bekannt für:

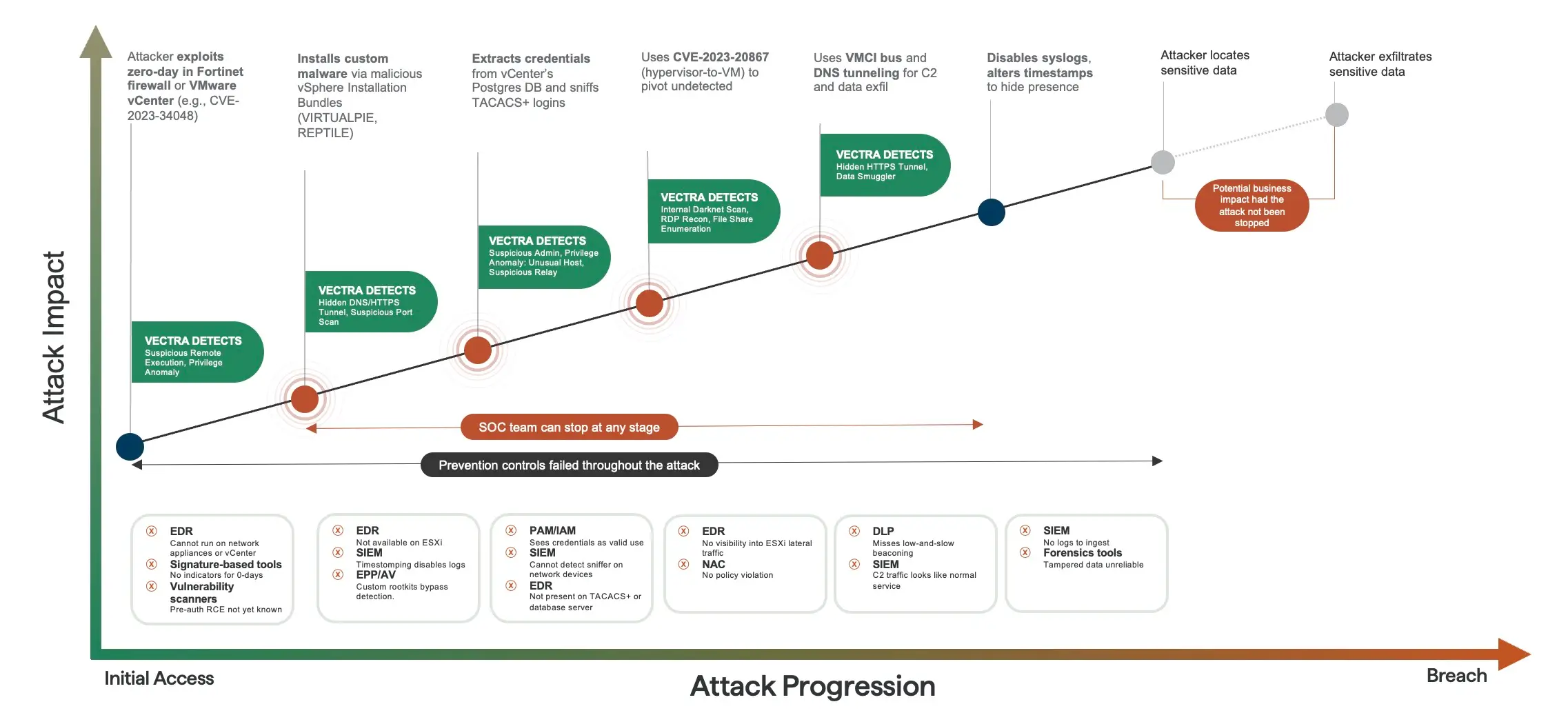

- Expertise in der Ausnutzung von Zero-Day-Schwachstellen: Sie nutzten vier verschiedene Schwachstellen in Fortinet- und VMware-Produkten (CVE-2022-41328, -42475; CVE-2023-20867, -34048), bevor Patches des Herstellers verfügbar waren.

- Betriebssicherheitsdisziplin: Einsatz von Dead-Drop-Resolvern (DDR) auf GitHub, maßgeschneiderten Rootkits und Log Scrubbern zur Reduzierung forensischer Artefakte.

- Hybrider malware : proprietäre Implantate (WhizShell, SideWalk-Variante, VMCI-Backdoors), angepasste Open-Source-Tools (FastReverseProxy, TinyShell, REPTILE, MEDUSA) und Missbrauch vertrauenswürdiger SaaS-Kanäle (GitHub Pages, Google Drive) für verdeckten C2.

Die Spionagetätigkeit steht in engem Zusammenhang mit den nachrichtendienstlichen Prioritäten der Kommunistischen Partei Chinas (KPCh) in Bezug auf technologische Lieferketten, Luft- und Raumfahrtforschung und globale Telekommunikationsinfrastruktur.

Von UNC3886 betroffene Länder

Die Telemetrie der Kampagne konzentriert sich auf die Vereinigten Staaten und Singapur, mit zusätzlichen Opfern in Südostasien, Ozeanien und, in geringerem Maße, Europa und Afrika. Die geografische Streuung spiegelt die globalen Punkte wider, an denen die Lieferketten der US-amerikanischen und taiwanesischen Luft- und Raumfahrtindustrie miteinander verbunden sind und an denen der regionale Telekommunikationsverkehr abgewickelt wird.

Von UNC3886 betroffene Branchen

UNC3886 konzentriert sich auf Organisationen, deren Netze strategische Kommunikation und sensibles technisches geistiges Eigentum liefern oder übertragen. Zu den bestätigten Sektoren gehören Telekommunikationsanbieter, Satelliten- und kommerzielle Luft- und Raumfahrtunternehmen, Netzwerkausrüster, cloudund (in einer kleineren Stichprobe) staatliche Technologielabors.

UNC3886s Opfer

Die öffentliche Berichterstattung zitiert mindestens:

- Ein großer US-Telekommunikationsanbieter (gefährdet im Februar 2023).

- Ein in den USA ansässiger Hersteller von Luft- und Raumfahrzeugen (Eindringen im Juni 2024 aufgedeckt).

- Ein singapurischer Telekommunikationsbetreiber (Aktivität parallel Juni 2024).

- Mehrere ungenannte Betreiber, deren ESXi-Hypervisoren und FortiGate-Geräte während der "Kampagne 23-022" kooptiert wurden.

Angriffsphasen von UNC3886

Nutzt Zero-Day-VEs in FortiOS SSL-VPN und VMware vCenter/Tools aus; alternativer Einstieg über kompromittierte TACACS+- oder SSH-Anmeldeinformationen, die zuvor erbeutet wurden.

Lädt modifizierte REPTILE-Kernelmodule oder MEDUSA LD_PRELOAD-Rootkits, um Rootrechte zu erlangen; missbraucht vpxuser-Rechte auf ESXi für die Kontrolle auf Host-Ebene.

Versteckt Dateien/Prozesse über REPTILE-Befehle, installiert yum-versionlock, um zurückgebliebene OpenSSH-Pakete einzufrieren, und führt Hidemyass Log Cleaner aus.

Hintertüren ssh/sshd, schnüffelt den TACACS+-Verkehr mit LOOKOVER, gibt verschlüsselte vCenter-DB-Passwörter aus und erfasst In-Memory-Credits mit MEDUSA Key-Logging.

Führt ein maßgeschneidertes statisches Nmap-Binary aus (sc) für Port-Sweeps; zählt VMware-Gästelisten und Netzwerkschnittstellendaten von FortiGate- und ESXi-Hosts auf.

Nutzt gestohlene SSH-Schlüssel/Passwörter, FortiGate-Administrationssitzungen und CVE-2023-20867 Guest Operations, um zwischen VMs und Netzwerk-Appliances zu wechseln.

Verwendet WhizShell und SideWalk, um Dokumente und Befehlsausgaben zu inszenieren; VMCI-Hintertüren (VIRTUALSHINE/-PIE/-SPHERE) streamen interaktive Shells für gezielte Sammlung.

Setzt TinyShell und FastReverseProxy ein, um beliebige Befehle auszuführen; löst Nutzdaten über systemd-Skripte oder von Rootkits erstellte RC-Skripte aus.

RIFLESPINE lädt verschlüsselte Archive über Google Drive hoch; MOPSLED ruft C2-Anweisungen von GitHub ab und tunnelt dann Daten über benutzerdefiniertes TCP mit ChaCha20.

Primäres Ziel ist die Spionage, aber zu den sekundären Auswirkungen gehören die Persistenz von Netzwerkgeräten und die mögliche Manipulation der Lieferkette; bisher wurden keine zerstörerischen Nutzlasten beobachtet.

Nutzt Zero-Day-VEs in FortiOS SSL-VPN und VMware vCenter/Tools aus; alternativer Einstieg über kompromittierte TACACS+- oder SSH-Anmeldeinformationen, die zuvor erbeutet wurden.

Lädt modifizierte REPTILE-Kernelmodule oder MEDUSA LD_PRELOAD-Rootkits, um Rootrechte zu erlangen; missbraucht vpxuser-Rechte auf ESXi für die Kontrolle auf Host-Ebene.

Versteckt Dateien/Prozesse über REPTILE-Befehle, installiert yum-versionlock, um zurückgebliebene OpenSSH-Pakete einzufrieren, und führt Hidemyass Log Cleaner aus.

Hintertüren ssh/sshd, schnüffelt den TACACS+-Verkehr mit LOOKOVER, gibt verschlüsselte vCenter-DB-Passwörter aus und erfasst In-Memory-Credits mit MEDUSA Key-Logging.

Führt ein maßgeschneidertes statisches Nmap-Binary aus (sc) für Port-Sweeps; zählt VMware-Gästelisten und Netzwerkschnittstellendaten von FortiGate- und ESXi-Hosts auf.

Nutzt gestohlene SSH-Schlüssel/Passwörter, FortiGate-Administrationssitzungen und CVE-2023-20867 Guest Operations, um zwischen VMs und Netzwerk-Appliances zu wechseln.

Verwendet WhizShell und SideWalk, um Dokumente und Befehlsausgaben zu inszenieren; VMCI-Hintertüren (VIRTUALSHINE/-PIE/-SPHERE) streamen interaktive Shells für gezielte Sammlung.

Setzt TinyShell und FastReverseProxy ein, um beliebige Befehle auszuführen; löst Nutzdaten über systemd-Skripte oder von Rootkits erstellte RC-Skripte aus.

RIFLESPINE lädt verschlüsselte Archive über Google Drive hoch; MOPSLED ruft C2-Anweisungen von GitHub ab und tunnelt dann Daten über benutzerdefiniertes TCP mit ChaCha20.

Primäres Ziel ist die Spionage, aber zu den sekundären Auswirkungen gehören die Persistenz von Netzwerkgeräten und die mögliche Manipulation der Lieferkette; bisher wurden keine zerstörerischen Nutzlasten beobachtet.

Von UNC3886 verwendete TTPs

Wie man UNC3886 mit Vectra AI AI aufspürt

Häufig gestellte Fragen

Wie kommt UNC3886 normalerweise zuerst herein?

Durch das Ausnutzen von ungepatchten FortiGate- oder VMware vCenter/Tools-Schwachstellen ist die Verzögerung beim Patch-Management der größte Risikominderer.

Nach welchen Frühindikatoren sollten wir suchen?

Ausgehendes GitHub raw.githubusercontent.com Anforderungen von ESXi oder vCenter, unerwartete VMCI-Socket-Erstellungen und ungewöhnliche Dateien in /var/lib/fwupdd/.

Welche EDR-Telemetrie macht REPTILE am besten sichtbar?

Ereignisse zum Laden von Modulen im Kernel-Modus (insmod, modprobe) aus nicht standardisierten Pfaden, versteckten Prozessanomalien und plötzlichem Verschwinden von /proc/<pid> Einträge.

Können netzgestützte Kontrollen RIFLESPINE stoppen?

Ja - TLS-Inspektion oder Egress-Filterung, die Google Drive-API-Hosts für Anlagen der Serverklasse blockieren, unterbrechen die C2-Schleife.

Welche Protokollquellen helfen, den Diebstahl von TACACS+-Anmeldeinformationen zu erkennen?

Paketaufzeichnungen bei TCP/49, Hash-Fehlanpassungen bei tac_plus binäre und hochfrequente Schreibvorgänge auf /var/log/tac* oder /var/log/ldapd*.gz.

Ist die Standard-SSH-Härtung ausreichend?

Teilweise; setzen Sie auch File-Integrity-Monitoring (FIM) auf /usr/bin/ssh, /usr/sbin/sshdund ermöglichen AllowTcpForwarding nein sowie eine strenge Versionsanbindung, damit bösartige Ersetzungen erkannt werden.

Wie kann man VMCI-Missbrauch in ESXi erkennen?

Aktivieren der ESXi-Shell-Überwachung, Überwachen /var/log/vmkernel.log für VMCISock Verbindungsereignisse, und beschränken vmci0 in der VMX-Konfiguration, wenn sie nicht benötigt wird.

Welche unmittelbare Reaktion erfolgt, wenn WhizShell gefunden wird?

Isolieren Sie den Hypervisor, sammeln Sie flüchtigen Speicher, exportieren Sie VM-Festplatten-Snapshots und rotieren Sie alle vCenter- und ESXi-Dienstanmeldeinformationen; die Persistenz besteht wahrscheinlich auch auf FortiGate- oder TACACS+-Appliances.

Ist die Multi-Faktor-Authentifizierung (MFA) hilfreich?

MFA auf VPN- und privilegierten Linux/ESXi-SSH-Konten unterbricht seitliche Bewegungen, sobald die Anmeldeinformationen abgegriffen wurden, verhindert aber keine Zero-Day-Angriffe.

Empfohlene langfristige Abhilfemaßnahmen?

① Aggressive Patching-/Virtual-Appliance-Lebenszyklusverwaltung; ② Signaturen zur Exploit-Prävention (IPS/NGFW) für die genannten CVEs; ③ Host-Integritäts-Baselines für Netzwerkgeräte; ④ Least-Privilege-Account-Design plus TACACS+-Audit-Weiterleitung; und ⑤ Playbooks zur kontinuierlichen Bedrohungsjagd, die auf die oben genannte TTP-Liste abgestimmt sind.