Cyberangriffe erkennen und stoppen mit Vectra und FireEye

Erfahren Sie alles über unsere Partnerschaft.

Integration Brief herunterladen

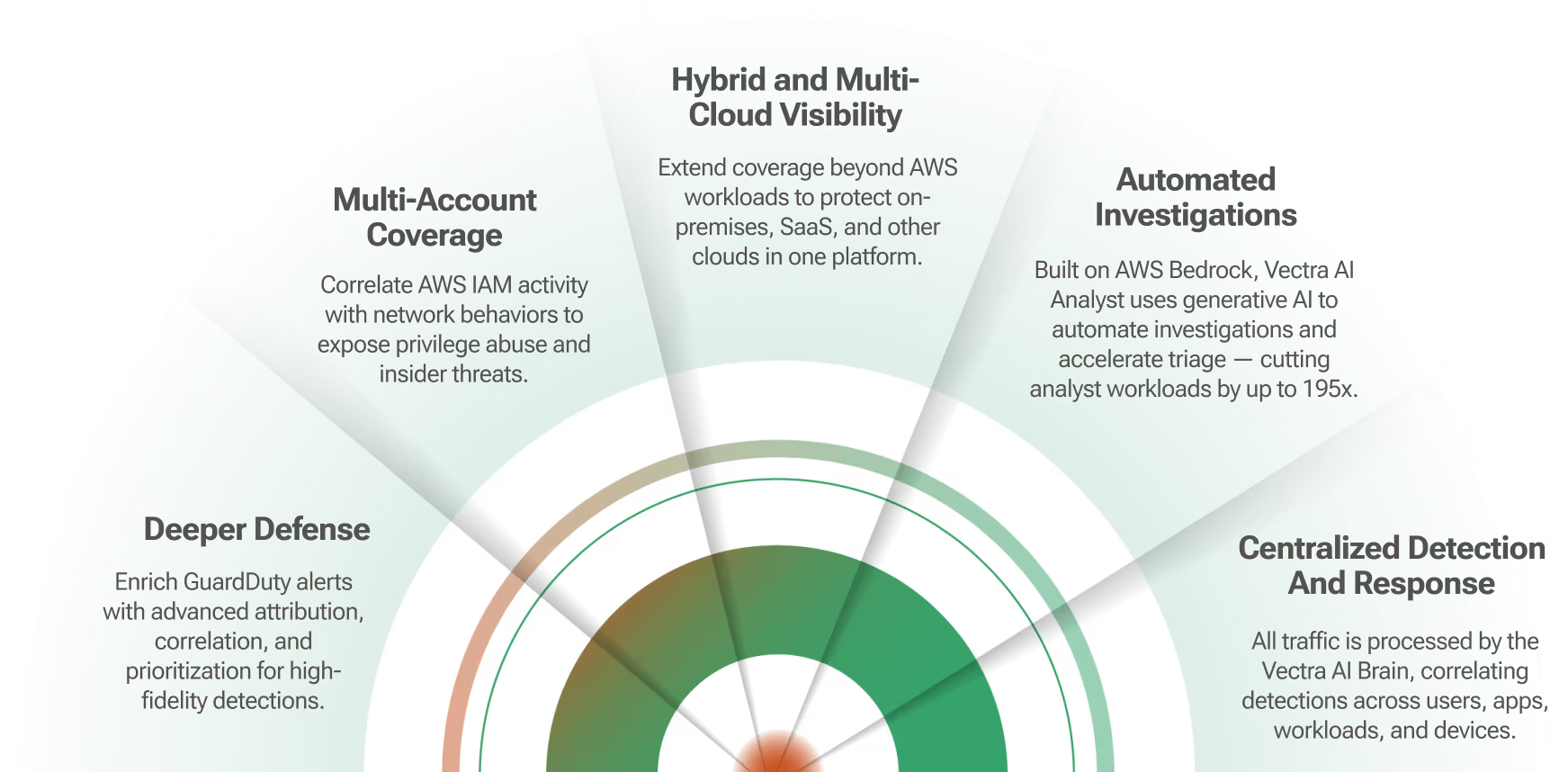

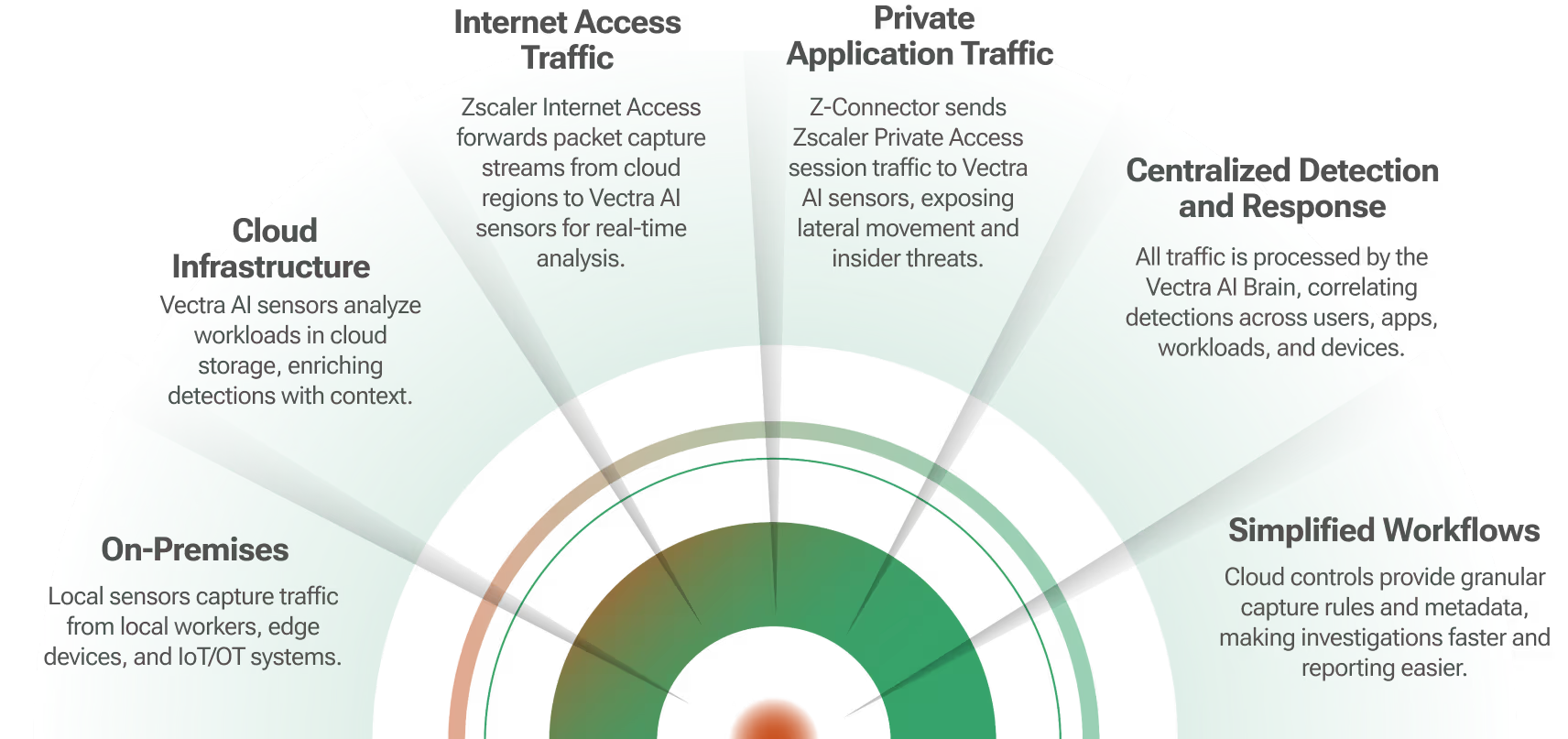

Heutige Cyberangriffe umgehen häufig präventive Sicherheitsmaßnahmen entlang des Netzwerkrands und bewegen sich mühelos zwischen cloud und Hybridumgebungen. Herkömmliche Sicherheitslösungen sind für diesen erweiterten Perimeter und die modernen Angriffe auf diesen Perimeter oft schlecht gerüstet und verursachen eine Flut von nicht eindeutigen Warnungen und behindern die Ermittlungen.

Wenn sich Angreifer erst einmal Zugang verschafft haben, bleiben sie oft monatelang unentdeckt - genug Zeit also, um wichtige Vermögenswerte zu stehlen und irreparable Schäden und öffentliche Peinlichkeiten zu verursachen.

Vectra und FireEye integrieren zwei maßgebliche Ansichten eines Cyberangriffs - das Netzwerk und den endpoint. So erhalten Sie vollen Einblick in moderne cloud und die beteiligten Geräte und Konten. Vectra Detect analysiert den gesamten Netzwerkverkehr und die cloud , um automatisch Angriffsverhalten zu erkennen, und priorisiert jedes einzelne auf der Grundlage des Risikos, das es für Ihr Unternehmen darstellt. FireEye Endpoint Security schützt sowohl Client- als auch Server-Endpunkte mit Multi-Engine-Defense und erkennt und ermöglicht Reaktionen auf betroffene Endpunkte.

Vectra Detect stellt nicht nur den Netzwerk- und cloud Bedrohungskontext zur Verfügung, sondern ermöglicht es Sicherheitsteams auch, die Erkennung mit dem tiefen endpoint von FireEye anzureichern, um zusätzliche Untersuchungen durchzuführen und den kompromittierten Host zu isolieren, um einen Angriff zu stoppen.

Warum Vectra AI mit FireEye integrieren?

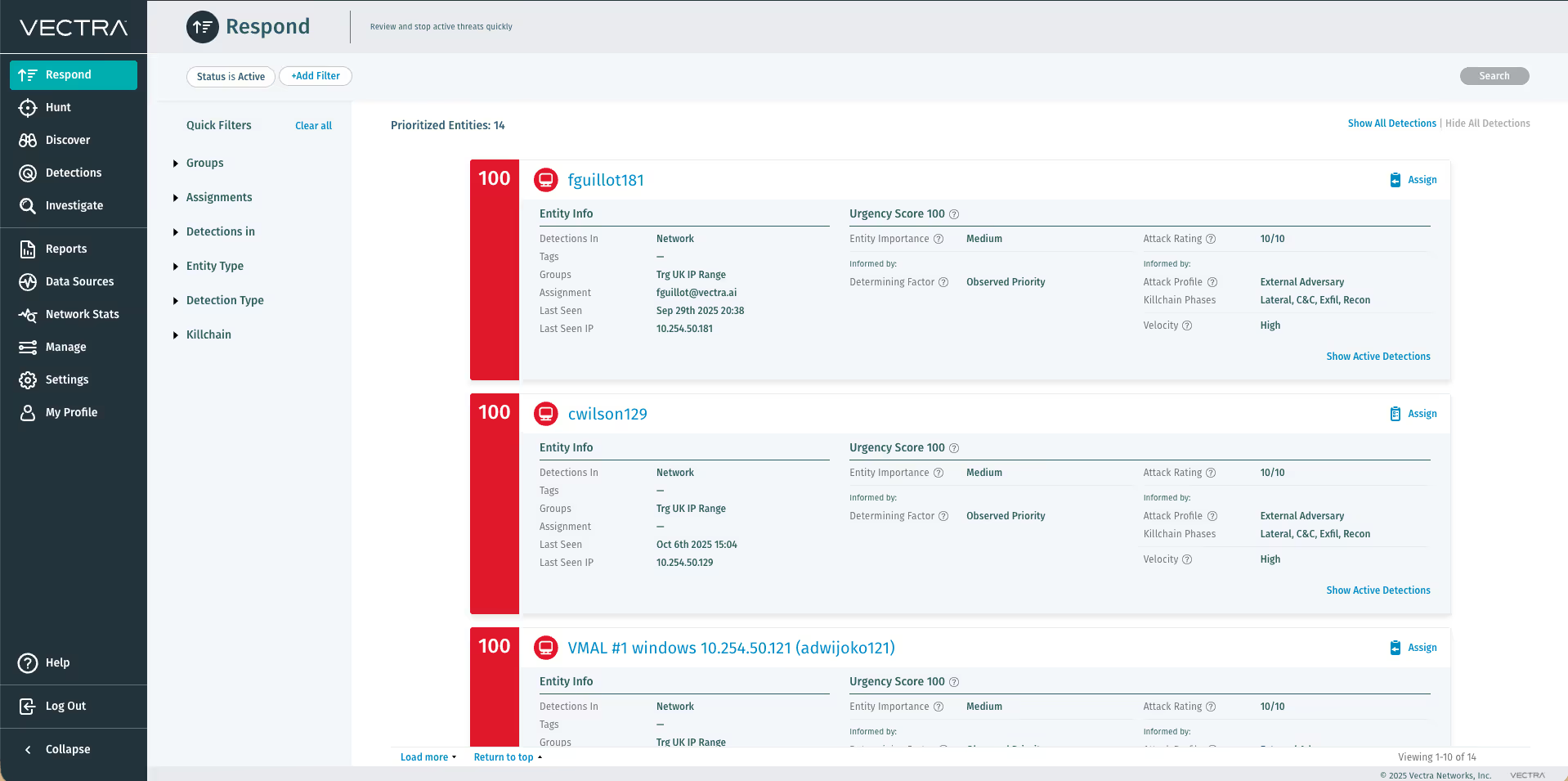

Wenn eine Bedrohung erkannt wird, bieten Vectra und FireEye den Sicherheitsteams sofortigen Zugriff auf zusätzliche Informationen zur Überprüfung und Untersuchung. Host-Identifikatoren und andere Host-Gerätedaten von FireEye werden automatisch in der Benutzeroberfläche der Vectra-Plattform angezeigt.

FireEye deckt Merkmale und Verhaltensweisen einer Bedrohung auf, die nur auf dem Host-Gerät sichtbar sind. So können Sicherheitsteams eine Cyberbedrohung schnell und eindeutig verifizieren und gleichzeitig mehr darüber erfahren, wie sich die Bedrohung auf dem Host-Gerät selbst verhält. Vectra und FireEye integrieren nahtlos zwei maßgebliche Ansichten eines Cyberangriffs - das Netzwerk und den endpoint.

Die wichtigsten Vorteile der Integration von Vectra AI mit FireEye

- Verkürzung der wertvollen Zeit zwischen Erkennung und Reaktion

- Verkürzen Sie die Zeit für die Untersuchung eines Alarms.

- Sicherheitsteams in die Lage versetzen, manuelle oder automatische Maßnahmen zu ergreifen, bevor Cyberangriffe zu Datenverlusten führen

- Schaffung eines effizienten Arbeitsablaufs für Sicherheitsoperationen, der die Reaktions- und Untersuchungszeit verkürzt

- Schnelle Entschärfung risikoreicher Bedrohungen.

Multi-Engine-Schutz mit FireEye und Vectra AI Erkennung und Reaktion

Um sich vor Cyber-Bedrohungen zu schützen und das Risiko zu verringern, benötigen Sicherheitsteams einen umfassenden endpoint für gängige und fortgeschrittene Cyber-Angriffe.

Der Schutz kann zwar nicht alles abwehren, aber eine gezielte Verteidigung mit mehreren Engines stoppt die meisten gängigen und fortgeschrittenen Angriffe. Bei Endpoint Security beginnt der Schutz mit dem Herausfiltern des Rauschens gängiger Angriffe

mit unserer signaturbasierten Schutz-Engine. Für seltene und fortgeschrittene Angriffe hat FireEye eine maschinelle Lern-Engine namens MalwareGuard entwickelt, die auf die umfangreiche Bibliothek von Bedrohungen zurückgreift, auf die FireEye Mandiant reagiert hat, um die Engine zu trainieren. Auch bei bestem Schutz kann es vorkommen, dass ein Benutzer versehentlich auf einen Link klickt oder ein infiziertes Dokument herunterlädt. Um Exploits in Browsern und gängiger Unternehmenssoftware zu stoppen, setzt FireEye eine heuristische Verhaltensanalyse-Engine namens ExploitGuard ein, die Angreifer davon abhält, Exploits zu nutzen.

Bei Angriffen, die die verschiedenen Schutzmechanismen umgehen, erkennt Endpoint Security fortgeschrittene Angriffe und ermöglicht die Reaktion mit Tools und Techniken, die von den weltweit führenden Experten entwickelt wurden. Die Indicator of Compromise Engine von FireEye Endpoint Security erkennt menschliche Angreifer, die sich mithilfe integrierter Windows-Tools, gestohlener Anmeldedaten oder legitimer Anwendungen seitlich bewegen, und ermöglicht so die frühzeitige Erkennung und Behebung eines Angriffs nahezu in Echtzeit. Diese Indikatoren können an Tools wie Vectra Detect weitergeleitet werden, um die Bedrohung zu analysieren und zu lokalisieren.

Vectra AI und FireEye verkürzen nicht nur die Zeit für die Untersuchung von Bedrohungen, sondern ermöglichen es Sicherheitsteams auch, schnell und entschlossen zu handeln.

Die Plattform

Die Plattform

Die Vectra AI Plattform

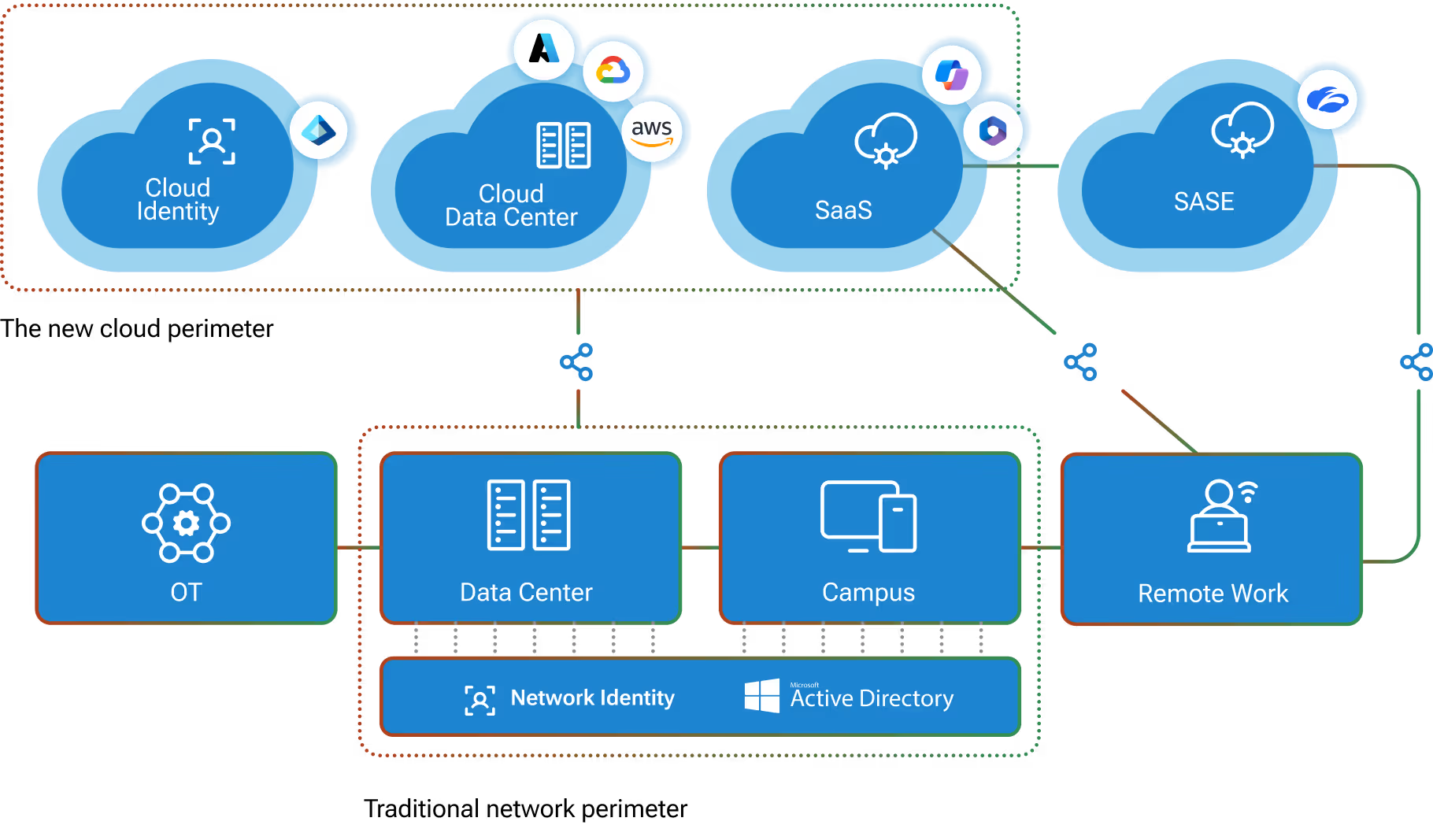

Die einzige IT-Sicherheitsplattform, die Ihnen vollständige Sichtbarkeit in Ihrer Umgebung bietet.

Die Vectra AI Plattform

MXDR-Dienste

Technologie-Integrationen

Attack Signal Intelligence

Einlesen + Normalisieren + Anreichern von Daten

Analysieren + Erkennen + Triage

Attributieren + Korrelieren + Priorisieren

Analysieren

Reagieren

Einlesen + Normalisieren + Anreichern von Daten

Analysieren + Erkennen + Triage

Attributieren + Korrelieren + Priorisieren

Analysieren

Reagieren