Schnellere Erkennung von Bedrohungen in IT- und OT-Netzwerken mit Vectra und Nozomi

Erfahren Sie alles über unsere Partnerschaft.

Integration Brief herunterladen

Früher glaubte man, dass die in der Fertigung, im Transportwesen, bei Versorgungsunternehmen, im Energiesektor und bei kritischen Infrastrukturen eingesetzten ICS unempfindlich gegenüber Cyberangriffen seien, weil die für ihren Betrieb verwendeten Computer keinen Zugang zum Internet hatten und vom Unternehmensnetz getrennt waren. Das stimmt heute nicht mehr. Das Risiko staatlicher Bedrohungen, Spionage und interner Angriffe nimmt zu.

System- und Netzadministratoren, Drittanbieter, Entwickler und Integratoren von Industriesystemen haben auf unterschiedlichen Ebenen Zugang zum Internet und zur ICS-Verwaltung. Dieser breitere Zugang hat Angreifern unwissentlich einen Weg ins Innere eröffnet. So kann beispielsweise ein infizierter Laptop von einem Auftragnehmer mitgebracht werden, eine Verbindung zum Netzwerk herstellen und der Angriff kann sich auf die kontrollierte ICS-Umgebung ausbreiten.

Die zunehmende Verbreitung von IoT-verbundenen Industriegeräten hat die Angriffsfläche für ICS drastisch vergrößert. Laut der Studie Project SHINE (SHodan INtelligence Extraction) waren zwischen 2012 und 2014 mehr als eine Million ICS-Geräte aus der Ferne über das Internet zugänglich.

Abgesehen von den Risiken der Internetkonnektivität laufen auf immer mehr ICS-Geräten kommerzielle Betriebssysteme, wodurch das ICS einer größeren Anzahl bekannter Schwachstellen ausgesetzt ist.

Die Konnektivität und Integration der traditionellen Informationstechnologie mit der Betriebstechnologie - IT/OT-Konvergenz - nimmt exponentiell zu. Die Einführung des IoT und die IT/OT-Konvergenz werden durch ein sich schnell veränderndes Geschäftsumfeld und den Einsatz von KI zur Steuerung von Entscheidungen und Maßnahmen in IKS-Umgebungen beschleunigt.

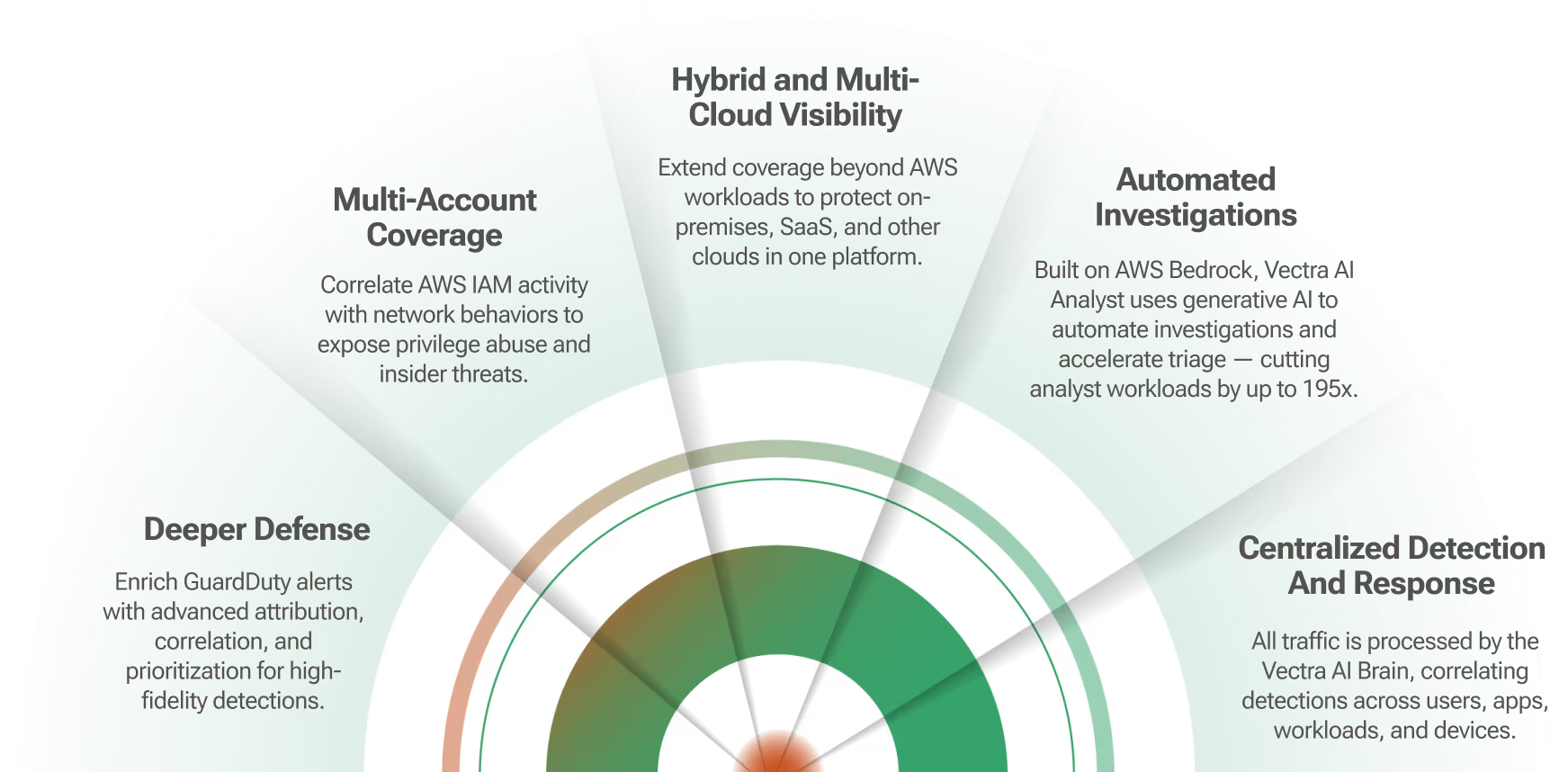

Verstärken Sie Ihre bestehende Sicherheitsinfrastruktur mit Nozomi und Vectra

Vectra und Nozomi liefern die Intelligenz, um eine neue Klasse von Bedrohungen mit Firewalls, endpoint , NAC und anderen Durchsetzungspunkten zu blockieren, oder bieten einen klaren Ausgangspunkt für eine umfassendere Suche mit SIEMs und forensischen Werkzeugen, um mehr Nutzen aus den vorhandenen Sicherheitstechnologien zu ziehen.

Robuste APIs in Cognito und Nozomi automatisieren die Reaktion und Durchsetzung mit praktisch jeder Sicherheitslösung. Beide generieren Syslog-Nachrichten und CEF-Protokolle für alle Erkennungen sowie priorisierte Host-Bewertungen. Damit sind Cognito und Nozomi viel mehr als nur eine weitere Quelle für Protokolle und bieten einen idealen Auslöser für Untersuchungen und Workflows innerhalb Ihres SIEM.

Die wichtigsten Vorteile der Integration

Gemeinsam reduzieren Nozomi und Vectra ICS-Cyber-Risiken

- Vollständiger Einblick in die Bedrohungen über den gesamten Lebenszyklus der Angriffe - Die Integration von Cognito und Nozomi bietet wichtige Einblicke in spezifische Bedrohungen sowie in den Verlauf der Angriffe über den gesamten Lebenszyklus der Angriffe. Dank dieser Transparenz können Sicherheitsteams schnell zwischen opportunistischem Botnet-Verhalten und ernsthafteren gezielten Bedrohungen unterscheiden und Maßnahmen ergreifen, bevor Daten gestohlen oder beschädigt werden.

- Ermitteln Sie die Hosts mit dem höchsten Risiko für das Netzwerk - Cognito und Nozomi assoziieren automatisch alle bösartigen Verhaltensweisen mit dem physischen Netzwerk und den Hosts in der gesamten IT und OT, um einen umfassenden Überblick über das gesamte Unternehmensrisiko zu erhalten.

- Automatisierte Zuordnung von Cognito und Nozomi-Erkennungen zu SIEMs - Cognito und Nozomi-Erkennungen können in Ihrem SIEM korreliert werden, so dass Sicherheitsanalysten Cognito und Nozomi-Ereignisse sofort sehen können. Jetzt können Sicherheitsteams alle Verhaltensweisen und Ereignisse sowohl auf IT- als auch aufOT-Geräten korrekt korrelieren und verfolgen.

Hersteller, Transport- und Versorgungsunternehmen, Energieversorger und Betreiber kritischer Infrastrukturen können Nozomi und Vectra nutzen, um die blinden Flecken in ihren industriellen Netzwerken zu beseitigen. Unternehmen können den ständig zunehmenden malware , die sowohl IT- als auch OT-Geräte betreffen, einen Schritt voraus sein und das Risiko von Betriebsunterbrechungen, Datendiebstahl oder anderen Schäden durch Cyberangriffe mindern.

Mangelnde Sichtbarkeit von Bedrohungen

Mangelnde Transparenz ist ein Haupthindernis für die Sicherung von ICS. Um kritische Infrastrukturen erfolgreich zu schützen, benötigen Sicherheitsteams umfassende Kenntnisse über alle angeschlossenen und vernetzten Anlagen, Konfigurationen und die Integrität der Kommunikation.Die manuelle Überwachung von ICS, Netzwerkgeräten und Systemadministratoren stellt für Unternehmen mit begrenzten Ressourcen eine große Herausforderung dar. Große Teams von Sicherheitsanalysten müssen zeitaufwändige manuelle Analysen durchführen, um Angriffe oder unzulässige Verhaltensweisen in einer ICS-regulierten Umgebung zu erkennen. Ein manueller Ansatz ist einfach kein skalierbarer, effizienter oder effektiver Weg nach vorn.

Sichtbarkeit innerhalb von IT- und OT-Netzwerken, die sich an die Dynamik von Wachstum und Veränderung anpasst, ist entscheidend. Unternehmen benötigen Technologien, die die Echtzeitanalyse von Kommunikation, Geräten, Administratoren und menschlichem Verhalten in einem konvergierten IT/OT-Netzwerk automatisieren, um beabsichtigte Angriffe oder unbeabsichtigte Folgen zu erkennen.

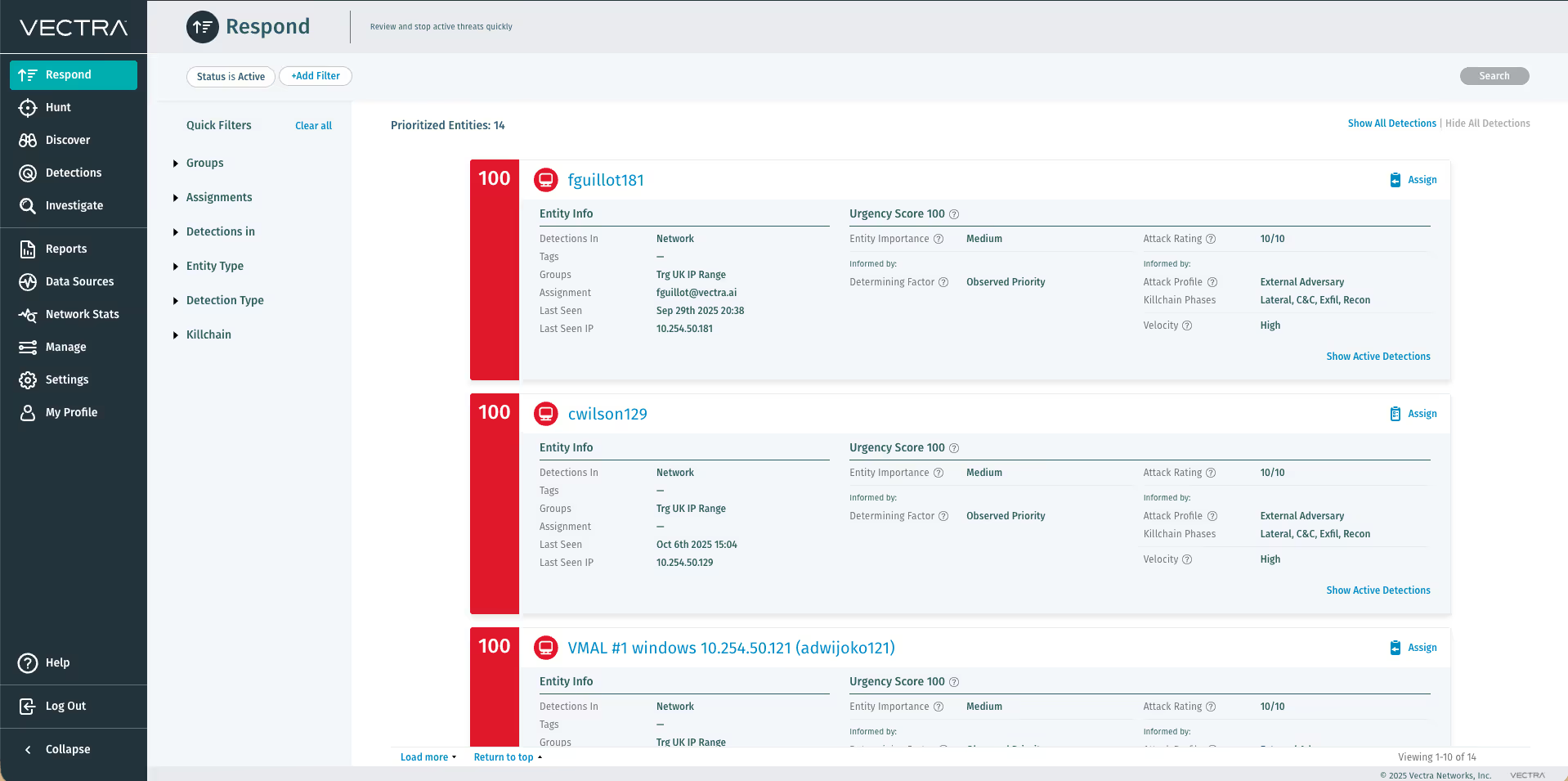

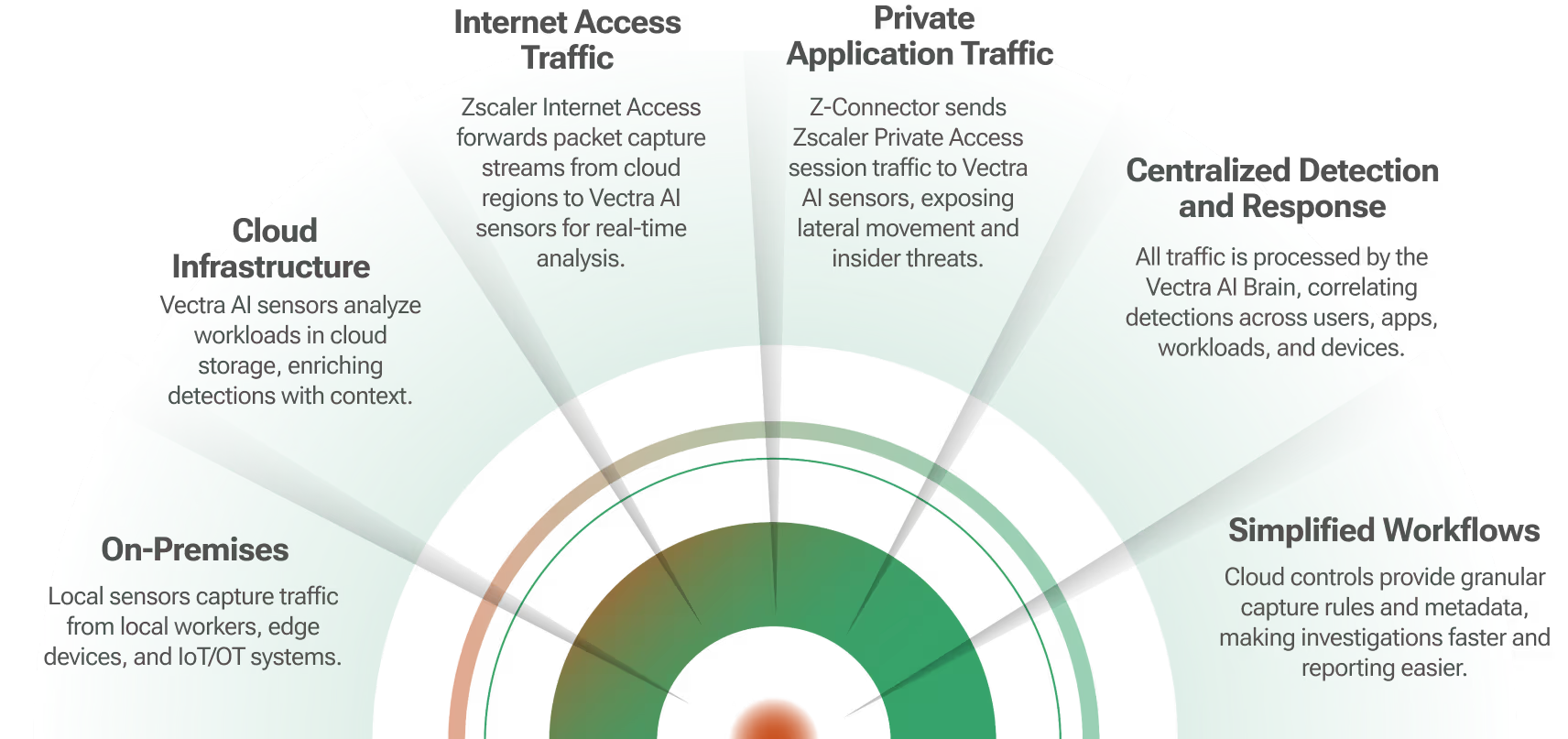

Echtzeit-Transparenz und threat hunting für industrielle Netzwerke

Aufgrund der speziellen Natur von ICS und den Unterschieden in der Funktionsweise von IT- und OT-Netzwerken ist die richtige Antwort für vollständige Transparenz in einer IT/OT-Umgebung eine erstklassige Technologie, die das Innenleben jeder Umgebung versteht - und keine generische Lösung, die an beide Umgebungen angepasst ist.Aus diesem Grund arbeiten Vectra und Nozomi zusammen, um Organisationen vollständige Transparenz in all ihren Anlagen zu bieten und eine umfassende threat hunting über IT- und OT-Anlagen hinweg zu ermöglichen.Gemeinsam bieten Nozomi und Cognito Echtzeit-Bedrohungsinformationen über das Verhalten jedes Geräts in einem IT/OT-Netzwerk, mit der Möglichkeit, diese Informationen an einem zentralen Punkt zusammenzufassen, so dass das Netzwerkverhalten korreliert werden kann, um ein vollständiges Bild des Angriffslebenszyklus zu erhalten.Ein gemeinsames Dashboard bietet ein vollständiges Spektrum an Informationen, so dass Sicherheitsteams Informationen über IT- und OT-Netzwerke hinweg beobachten können, um schneller auf Bedrohungen zu reagieren.

Die Plattform

Die Plattform

Die Vectra AI Plattform

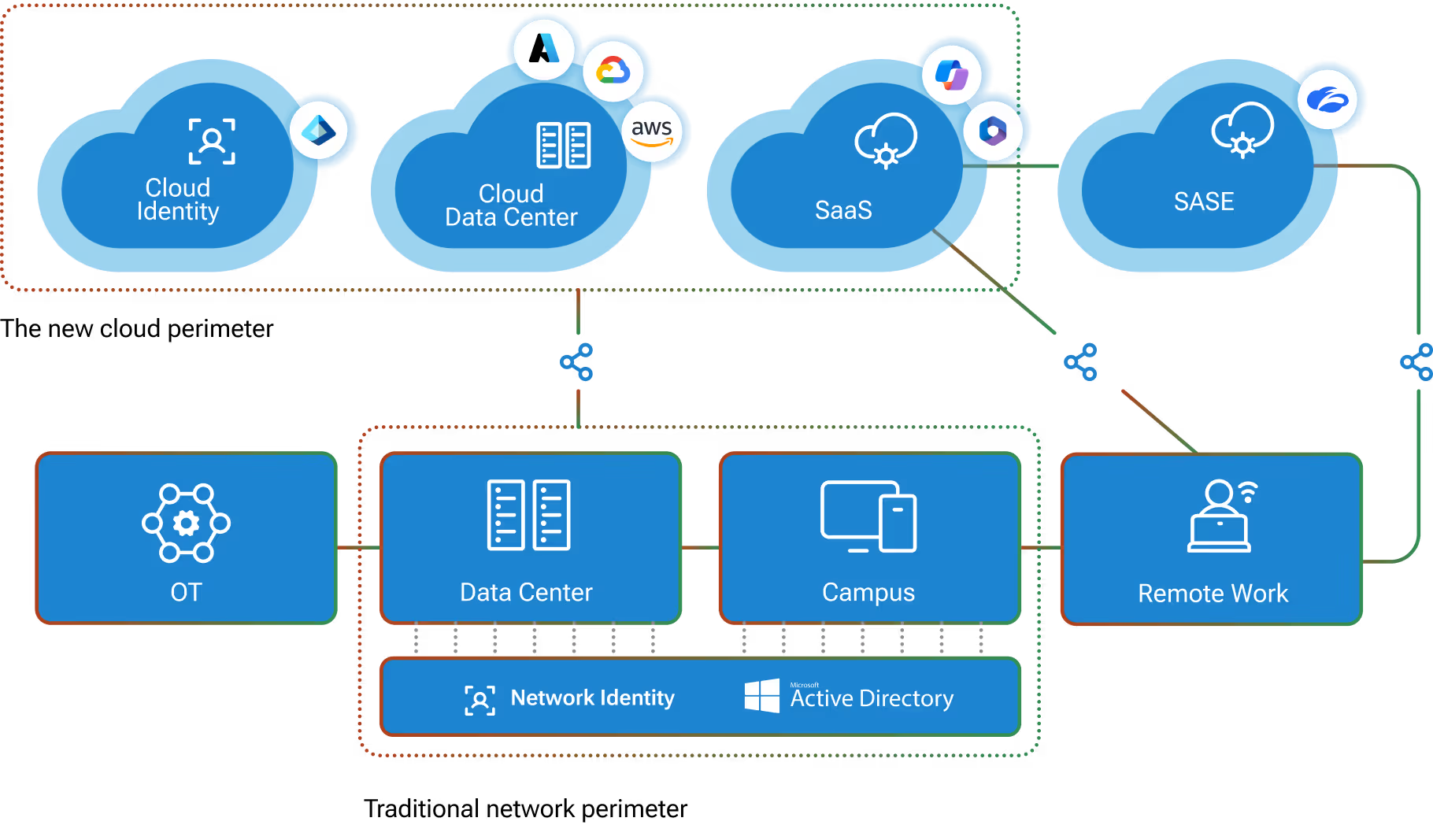

Die einzige IT-Sicherheitsplattform, die Ihnen vollständige Sichtbarkeit in Ihrer Umgebung bietet.

Die Vectra AI Plattform

MXDR-Dienste

Technologie-Integrationen

Attack Signal Intelligence

Einlesen + Normalisieren + Anreichern von Daten

Analysieren + Erkennen + Triage

Attributieren + Korrelieren + Priorisieren

Analysieren

Reagieren

Einlesen + Normalisieren + Anreichern von Daten

Analysieren + Erkennen + Triage

Attributieren + Korrelieren + Priorisieren

Analysieren

Reagieren