Sicherung des Zero Trust Access für Remote-Mitarbeiter mit Zscaler und Vectra AI

Erfahren Sie alles über unsere Partnerschaft.

Integration Brief herunterladen

In den letzten Jahren und noch mehr in den letzten Monaten haben sich die Netzwerke - und die Art und Weise, wie wir arbeiten - grundlegend verändert. Die herkömmliche Netzwerksicherheit, die sich auf die physischen Grenzen unserer Büros konzentrierte, insbesondere auf Richtlinien, die mit Firewalls durchgesetzt wurden, um zu kontrollieren, wohin Benutzer gehen können und worauf sie mit Hilfe der Netzwerkzugriffskontrolle zugreifen können, ist obsolet geworden.

Mehr als 70 % der Beschäftigten weltweit arbeiten aus der Ferne und die Unternehmen gehen davon aus, dass dies so bleiben wird, denn diese neuen verteilten Arbeitskräfte arbeiten für immer außerhalb der Grenzen und der Kontrolle des Unternehmens.

Die Filterung des Zugriffs durch die Implementierung virtueller Firewalls ist mühsam zu warten, und der VPN-Durchsatz zu Unternehmensanwendungen beeinträchtigt die Benutzerfreundlichkeit und kann von Angreifern leicht umgangen werden.

Darüber hinaus ermöglichen VPNs den Zugriff auf das Netzwerk, wodurch böswillige Akteure die Möglichkeit erhalten, sich seitlich zu bewegen und auf weitere Unternehmensressourcen zuzugreifen.

Der Bedarf an einem besseren und sicheren Zugang zu Unternehmensanwendungen und -daten war noch nie so groß wie heute.

Die wichtigsten Vorteile der Integration von Zscaler und Vectra

ZeroTrust Zugangstransparenz

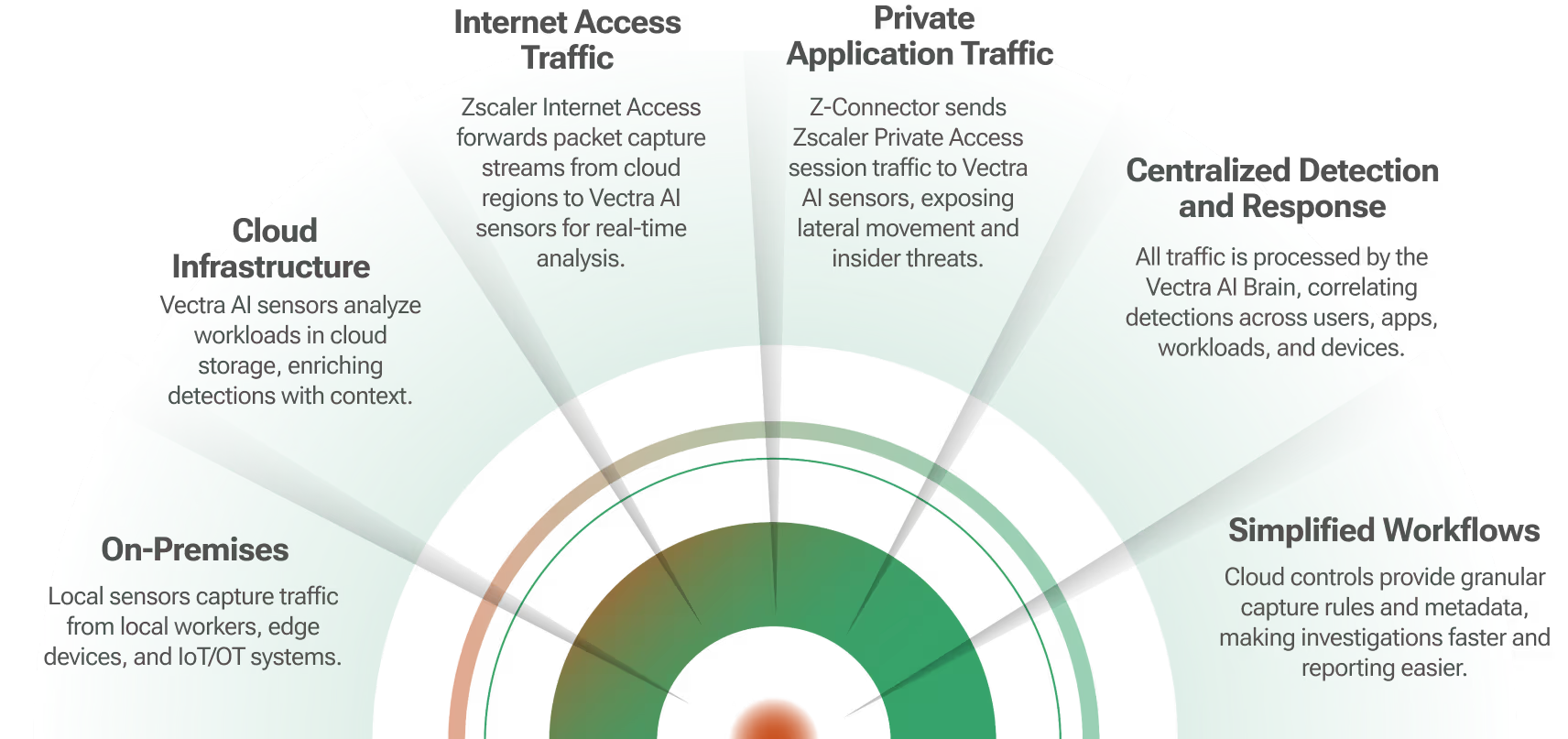

Zscaler ZPA ermöglicht den sicheren Zugriff auf geschäftskritische interne Anwendungen, unabhängig davon, ob sie sich vor Ort oder in der cloud befinden. Vectra überwacht kontinuierlich alle Interaktionen und verwendeten Konten und identifiziert böswillige Absichten, sowohl bei der Kompromittierung von Konten als auch bei böswilligen Insidern. Auf diese Weise haben Unternehmen einen vollständigen Überblick über die Interaktionen in ihrem Netzwerk und können Maßnahmen ergreifen, um Angriffe zu stoppen, bevor sie zu Datenverlusten oder ransomware führen.

Geringeres Risiko

Der Inline- und integrierte Sicherheitsstack von Zscaler in Kombination mit der Identitäts- und Netzwerktransparenz von Vectra reduziert die Verweildauer von Angreifern und die durch Sicherheitsverletzungen, böswillige Insider und Ausfallzeiten verursachten Geschäftsverluste erheblich.

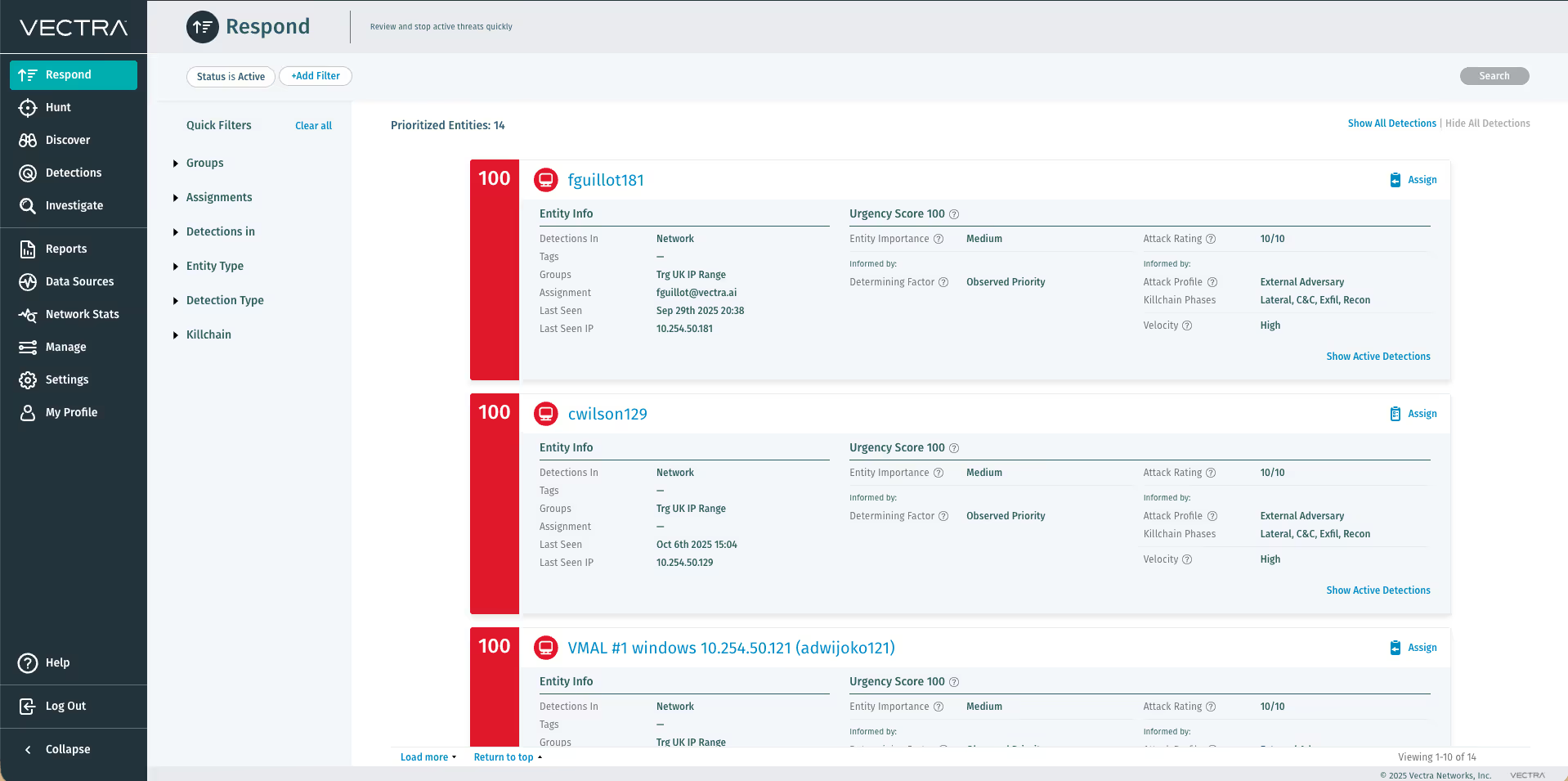

Erhöhte SOC-Effizienz

Die automatische Priorisierung von Alarmen erweitert Ihr SOC, und Drilldowns und Pivotings zwischen Konsolen mit einem Klick sowie plattformübergreifende Arbeitsabläufe beschleunigen die Untersuchung und Reaktion um das bis zu 34-fache.

Sichtbarkeit des Zugangs

Umfassender Einblick in die Art und Weise, wie und von wo aus die Mitarbeiter auf Anwendungen zugreifen, wodurch die Infrastruktur bei Bedarf skaliert werden kann.

Sichere zero trust

Stellen Sie sicher, dass nur Ihre Mitarbeiter auf geschäftskritische private Anwendungen und Workloads zugreifen, indem Sie den Zugriff sichern und überwachen, wie Konten genutzt werden, nachdem der Zugriff gewährt wurde.

Die wichtigsten Vorteile sind:

- Über 70 % der Beschäftigten weltweit arbeiten aus der Ferne, und die Unternehmen planen für die Zukunft ein hybrides Fernarbeitsmodell.

- Zscaler und Vectra AI helfen bei der Überwachung und dem Schutz dieser Remote-Mitarbeiter.

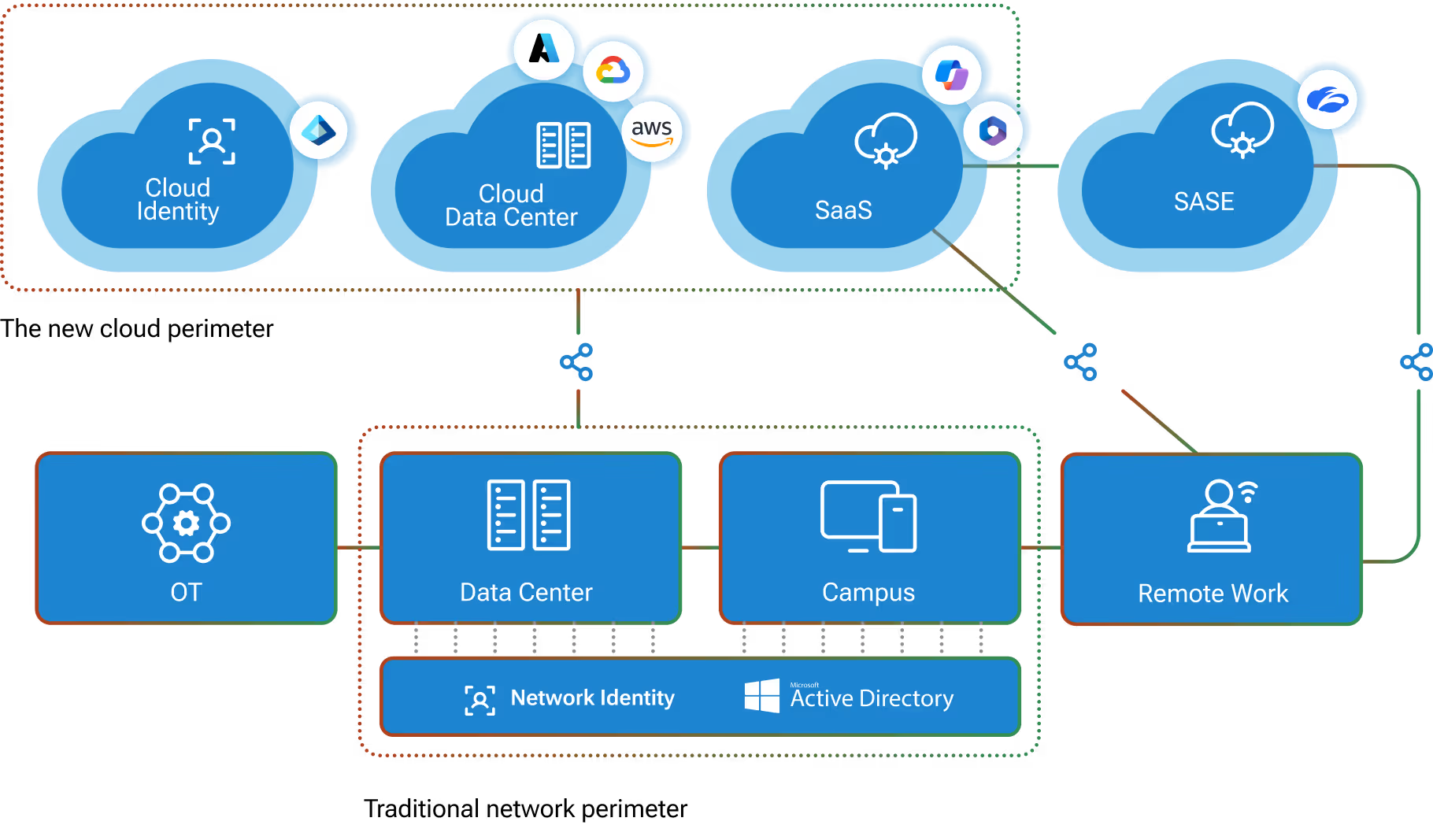

- Ein hybrides Netzwerksicherheitsmodell, das sowohl cloud als auch On-Premise-Anwendungen umfasst, ermöglicht es Ihnen, Angreifer zu einem früheren Zeitpunkt in der Angriffskette aufzuspüren und zu stoppen - und das alles, während der Zugriff auf Ihre Anwendungen für die gesamte Belegschaft verfügbar und einfach bleibt.

Warum Zscaler mit Vectra AI AI integrieren?

Um diese Probleme zu lösen, haben sich Zscaler und Vectra zusammengeschlossen, um Unternehmen einen zuverlässigen, sicheren und überwachten Zugang zu geschäftskritischen Anwendungen über moderne Security-as-a-Service-Plattformen zu bieten.

Moderne Cyberangriffe beginnen oft damit, dass der Angreifer gültige Unternehmenskonten stiehlt oder kompromittiert. Diese so genannten Kontoübernahmeangriffe umgehen präventive Sicherheitslösungen wie MFA und verschaffen den Angreifern einen Ausgangspunkt für den Zugang zu einem cloud oder Unternehmensnetzwerk. Sobald der Zugang hergestellt ist, bewegen sich die Angreifer seitlich zu neuen Konten oder zwischen cloud und Hybrid-Netzwerken. Aufgrund der Art dieser Angriffe - Ausnutzung gültiger Konten und mehrerer unterschiedlicher Dienste - können herkömmliche Sicherheitslösungen diese Angriffe nur schwer stoppen.

Ein besserer Ansatz ist die Nutzung der Zero Trust von Zscaler, die einen sicheren Zugang zum Internet und zu Anwendungen ermöglicht.

In Kombination mit Vectra Network Detection and Response hilft die gemeinsame Lösung bei der Überwachung und dem Schutz von Remote-Mitarbeitern. Durch die Nutzung eines hybriden Netzwerksicherheitsmodells, das sowohl cloud als auch On-Premise-Anwendungen umfasst, in Verbindung mit lernenden Verhaltensmodellen, die Hosts und Identitäten verstehen, können Sie Angreifer früher in der Angriffskette aufspüren und stoppen - und gleichzeitig den Zugang zu Ihren Anwendungen für die gesamte erweiterte Belegschaft verfügbar und einfach halten.

Die Plattform

Die Plattform

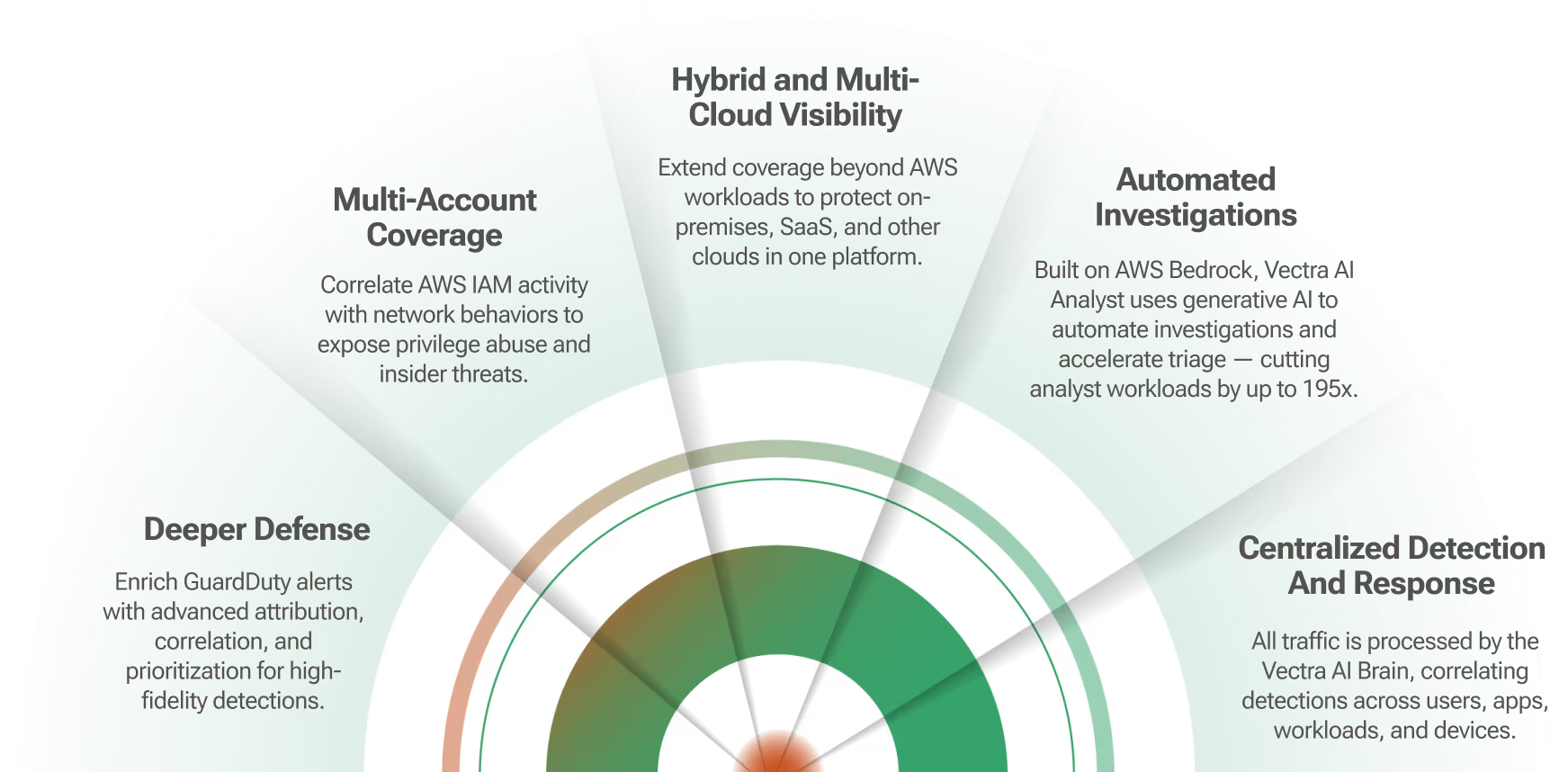

Die Vectra AI Plattform

Die einzige IT-Sicherheitsplattform, die Ihnen vollständige Sichtbarkeit in Ihrer Umgebung bietet.

Die Vectra AI Plattform

MXDR-Dienste

Technologie-Integrationen

Attack Signal Intelligence

Einlesen + Normalisieren + Anreichern von Daten

Analysieren + Erkennen + Triage

Attributieren + Korrelieren + Priorisieren

Analysieren

Reagieren

Einlesen + Normalisieren + Anreichern von Daten

Analysieren + Erkennen + Triage

Attributieren + Korrelieren + Priorisieren

Analysieren

Reagieren