Netzwerk-Erkennung und -Reaktion (NDR)

Wichtige Erkenntnisse

- Der globale Markt für NDR-Lösungen wird voraussichtlich erheblich wachsen, angetrieben durch die zunehmende Komplexität von Cyber-Bedrohungen und die wachsende Angriffsfläche moderner IT-Umgebungen. (Quelle: MarketsandMarkets)

- Unternehmen, die NDR einsetzen, berichten von einer bis zu 70-prozentigen Verkürzung der Zeit für die Erkennung von und Reaktion auf Cyber-Bedrohungen, was die Effektivität der Lösung bei der Verbesserung von Sicherheitsabläufen unterstreicht. (Quelle: ESG Research)

Wie funktioniert NDR Network Detection and Response?

Leistungsstarke NDR-Lösungen nutzen fortschrittliche Tools für maschinelles Lernen und künstliche Intelligenz, um Taktiken, Techniken und Verfahren von Angreifern zu modellieren, die im MITRE ATT&CK abgebildet werden, um Angreiferverhalten mit hoher Präzision zu erkennen. Sie decken sicherheitsrelevanten Kontext auf, extrahieren hochgenaue Daten und korrelieren Ereignisse über Zeit, Benutzer und Anwendungen hinweg, um den Zeit- und Arbeitsaufwand für Untersuchungen drastisch zu reduzieren. Sie leiten auch Sicherheitserkennungen und Bedrohungskorrelationen an SIEM-Lösungen (Security Information Event Management) weiter, um umfassende Sicherheitsbewertungen zu ermöglichen.

NDR-Lösungen gehen über die bloße Erkennung von Bedrohungen hinaus und reagieren in Echtzeit mit nativen Kontrollen oder durch die Unterstützung einer breiten Palette von Integrationen mit anderen Cybersecurity-Tools oder Lösungen wie Security Orchestration, Automation und Response (SOAR).

Warum braucht mein Unternehmen Network Detection and Response?

Netzwerkerkennung und -reaktion (Network Detection and Response, NDR) ist eine Cybersicherheitslösung, die das Netzwerk eines Unternehmens kontinuierlich überwacht, um Cyberbedrohungen und anomales Verhalten mithilfe von nicht signaturbasierten Tools oder Techniken zu erkennen, und die auf diese Bedrohungen über eigene Funktionen oder durch die Integration mit anderen Cybersicherheits-Tools/Lösungen reagiert.

Gartner SOC-Transparenz-Dreiklang

Der NDR spielt eine entscheidende Rolle bei der Sicherung Ihrer digitalen Infrastruktur.

Der Bedrohungsverlauf ist im Allgemeinen an drei Stellen verfügbar: im Netzwerk, am endpoint und in den Protokollen.

- NetworkDetection and Response (NDR ) bietet einen Überblick über die Interaktionen zwischen allen Geräten im Netzwerk.

- Sicherheitsteams konfigurieren dann ein SIEM-System (Security Information and Event Management) , um Ereignisprotokollinformationen von anderen Systemen zu sammeln und zwischen den Datenquellen zu korrelieren.

- Endpoint Detection and Response (EDR) bietet einen detaillierten Überblick über die auf einem Host laufenden Prozesse und die Interaktionen zwischen ihnen.

Sicherheitsteams, die diese Tools einsetzen, sind in der Lage, bei der Reaktion auf einen Vorfall oder der Suche nach Bedrohungen eine Vielzahl von Fragen zu beantworten. Beispielsweise können sie folgende Fragen beantworten: Was hat diese Ressource oder dieses Konto vor der Warnmeldung getan? Was hat es nach der Warnmeldung getan? Können wir herausfinden, wann die Probleme begonnen haben?

Der NDR ist besonders wichtig, weil er eine Perspektive bietet, die die anderen nicht bieten können.

So können beispielsweise Exploits, die auf der BIOS-Ebene eines Geräts operieren, EDR unterlaufen, oder bösartige Aktivitäten werden in den Protokollen einfach nicht angezeigt.

Ihre Aktivitäten werden jedoch von den Netzwerktools sichtbar, sobald sie mit einem anderen System über das Netz interagieren.

Oder fortgeschrittene und ausgeklügelte Angreifer verwenden versteckte verschlüsselte HTTPS-Tunnel, die sich in den normalen Datenverkehr einfügen, um eine Command-and-Control-Sitzung (C2) zu starten und dieselbe Sitzung zu nutzen, um sensible Geschäfts- und Kundendaten zu exfiltrieren und die Sicherheitskontrollen am Rande des Netzwerks zu umgehen, aber NDR-Lösungen sind äußerst geschickt darin, dieses Verhalten zu erkennen.

Effektive KI-gesteuerte Netzwerkerkennungs- und -reaktionsplattformen sammeln und speichern die richtigen Metadaten und reichern sie mit KI-gestützten Sicherheitsinformationen an.

Ein effektiver Einsatz von KI kann dann die Erkennung von Angreifern in Echtzeit vorantreiben und schlüssige Untersuchungen von Vorfällen durchführen.

Was sind die Vorteile von NDR-Lösungen?

Kontinuierliche Sichtbarkeit im gesamten Netzwerk

Network Detection and Response Cybersecurity-Lösungen bieten kontinuierlichen Einblick in alle Benutzer, Geräte und Technologien, die mit dem Netzwerk verbunden sind - vom Rechenzentrum bis zur cloud, von Campus-Benutzern bis zu Heimarbeitern, von IaaS bis SaaS und von Druckern bis zu IoT-Geräten.

Verhaltensanalyse und KI zur Erkennung fortgeschrittener Bedrohungen

Führende NDR-Lösungen nutzen Verhaltensanalysen und ML/AI, um das Verhalten von Angreifern direkt zu modellieren und fortgeschrittene und anhaltende Angriffe mit chirurgischer Präzision zu erkennen. Sie vermeiden die Flut von wenig aussagekräftigen und uninteressanten Warnmeldungen, da sie keine Anomalien, sondern aktive Angriffe erkennen. Sie decken mehrere Phasen des Lebenszyklus eines Angriffs ab, darunter Persistenz, Privilegieneskalation, Umgehung der Verteidigung, Zugriff auf Anmeldeinformationen, Entdeckung, laterale Bewegungen, Datensammlung, C2 und Exfiltration.

Wenn Unternehmen zu hybriden und cloud übergehen, wird die Netzwerktransparenz fragmentiert. Cloud NDR-Plattformen stellen diese Sichtbarkeit wieder her, indem sie das Verhalten aller Workloads analysieren, unabhängig davon, ob sie sich im Rechenzentrum oder in der cloud befinden. Moderne NDR-Lösungen erkennen verborgene Bedrohungen wie laterale Bewegungen und verschlüsselte Command-and-Control-Angriffe, ohne auf Signaturen oder Agenten angewiesen zu sein.

Verbesserung der operativen Effizienz des Security Operations Center (SOC)

Führende KI-gesteuerte NDR-Lösungen arbeiten automatisch und verbessern die Sicherheitserkennung und die Betriebseffizienz von Security Operations Centern (SOC) drastisch, obwohl Unternehmen und Teams von einem chronischen Mangel an Cybersecurity-Fachwissen und -Personal geplagt werden. Sie bieten vollständige Angriffsrekonstruktionen in natürlicher Sprache, die den Analysten alle Informationen liefern, die sie benötigen, um schnell und vollständig auf Warnungen zu reagieren.

Fähigkeit, automatisch zu reagieren und Angriffe in Echtzeit abzuwehren

NDR-Lösungen erkennen nicht nur ausgeklügelte Angriffe, die unauffällig operieren und Ausweichtechniken verwenden, sondern bieten auch die Möglichkeit, automatisch auf schwerwiegende Angriffe zu reagieren und diese in Echtzeit zu unterbinden. Außerdem lassen sie sich in verschiedene Cybersicherheitsprodukte wie EDR oder Cybersicherheitslösungen wie SOAR integrieren.

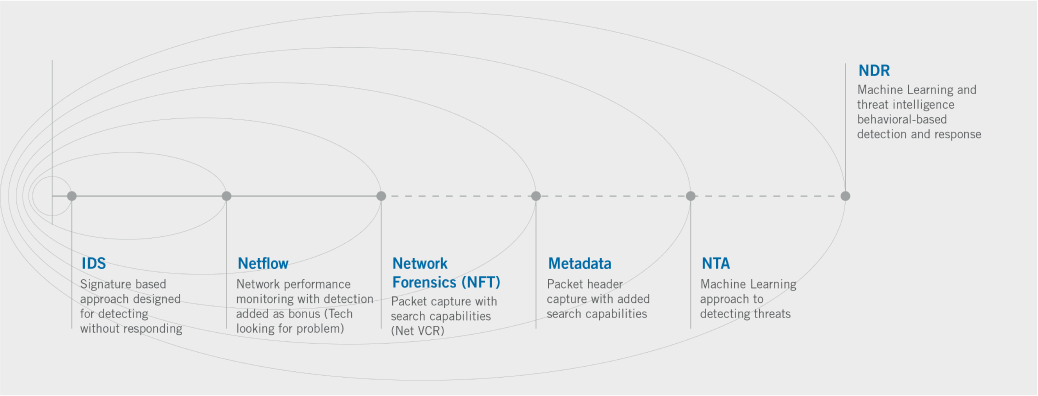

Die Entwicklung von Netzwerk-Erkennung und -Reaktion

IDS waren die erste Generation von NDR-Lösungen. Sie verwendeten regelbasierte und signaturbasierte Erkennung, um bekannte Bedrohungen zu identifizieren. IDS waren bei der Erkennung gängiger Angriffe effektiv, aber sie waren auch anfällig für falsch positive Ergebnisse und konnten von Angreifern leicht umgangen werden.

Intrusion Detection Systeme der nächsten Generation (NGIDS) wurden entwickelt, um die Grenzen von IDS zu überwinden. NGIDS verwendeten eine Kombination aus signaturbasierter Erkennung, anomaliebasierter Erkennung und Verhaltensanalyse, um sowohl bekannte als auch unbekannte Bedrohungen zu erkennen. NGIDS waren bei der Erkennung ausgeklügelter Angriffe effektiver als IDS, aber sie waren immer noch komplex und schwierig zu verwalten.

NDR-Lösungen heben die Fähigkeiten von NGIDS auf die nächste Stufe. Sie nutzen KI und maschinelles Lernen, um den Netzwerkverkehr zu analysieren und Muster und Anomalien zu erkennen, die auf einen Angriff hindeuten könnten. NDR-Lösungen können ein breites Spektrum an Bedrohungen erkennen, darunter bekannte und unbekannte malware, Eindringlinge und Datenlecks. NDR-Lösungen sind außerdem einfacher zu verwalten als NIDS und NGIDS.

Die Entwicklung von NDR wird durch die zunehmende Raffinesse von Cyberangriffen vorangetrieben. Da die Angreifer neue Techniken entwickeln, müssen NDR-Lösungen sich weiterentwickeln, um Schritt zu halten. KI und Machine Learning spielen in modernen NDR-Lösungen eine entscheidende Rolle. Sie ermöglichen es, Bedrohungen zu erkennen und darauf zu reagieren, die mit herkömmlichen Methoden nur schwer oder gar nicht zu erkennen wären.

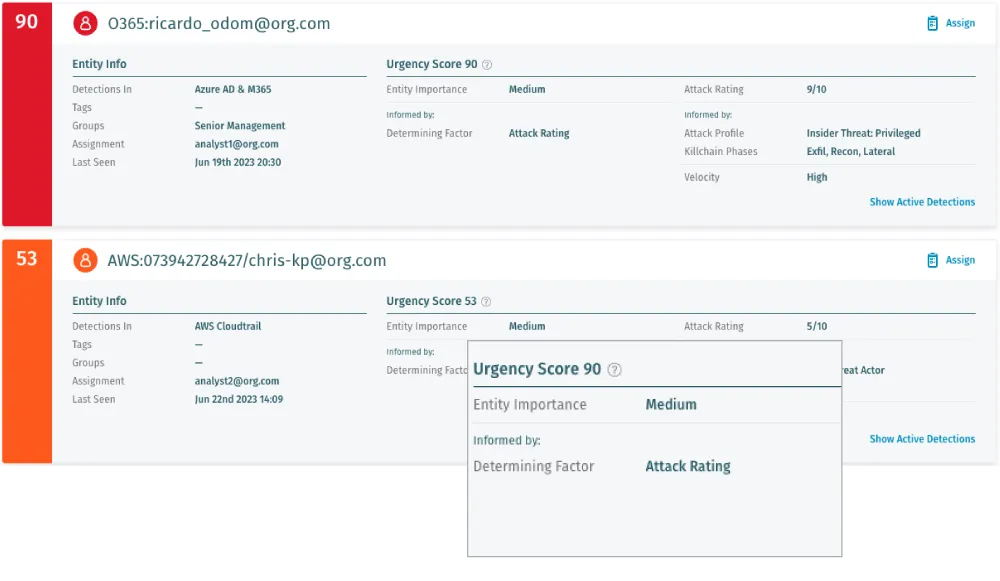

Visualisierung von Angriffen mit dem Vectra AI

Moderne NDR-Lösungen müssen über eine einfache Alarmierung hinausgehen, um schnelle, sichere Entscheidungen bei Untersuchungen zu unterstützen. Der Vectra AI bietet eine einheitliche Sicht auf das Verhalten von Angreifern in modernen Netzwerken und bildet jede Phase eines Eindringens ab, vom ersten Zugriff bis hin zu seitlichen Bewegungen und Missbrauch von Berechtigungen.

Anfang des Jahres haben wir bei einer Produktbesichtigung mit unserem Team gezeigt, wie die NDR-Plattform von Vectra AIAnalysten dabei hilft, das Alarmrauschen zu durchbrechen und den gesamten Verlauf eines netzwerkbasierten Angriffs zu verfolgen.

Die wichtigsten Highlights der Demo:

- Sehen Sie, wie das Angriffsdiagramm Patient Null isoliert, die Ost-West-Bewegung des Angreifers visualisiert und betroffene Hosts und Entitäten hervorhebt.

- Verstehen Sie die Auswirkungen verdächtiger Verhaltensweisen wie Remote-Ausführung, LDAP-Abfragen und C2-Kommunikation.

- Erfahren Sie, wie die Benutzeroberfläche den wichtigen Dingen Priorität einräumt und die kognitive Überlastung minimiert, um eine schnellere Triage und Untersuchung zu ermöglichen.

Vectra AI überwacht jeden Klick, jede Anfrage und jeden Anmeldeversuch auf Anzeichen von Betrug. Sehen Sie Vectra AI in Aktion

Was sind Managed NDR-Lösungen?

Managed Network Detection and Response (NDR) ist ein Service, der das Fachwissen eines spezialisierten Cybersecurity-Teams oder -Dienstleisters nutzt, um den Netzwerkverkehr kontinuierlich zu überwachen, Muster zu analysieren und potenzielle Sicherheitsbedrohungen zu erkennen.

Die wichtigsten Komponenten des Managed NDR können sein:

- Kontinuierliche Überwachung: Der Dienstanbieter überwacht den Netzverkehr in Echtzeit und sucht nach anormalen Mustern oder Verhaltensweisen, die auf eine Sicherheitsbedrohung hindeuten könnten.

- Erkennung von Bedrohungen: Mithilfe von fortschrittlichen Analysen und Bedrohungsdaten identifiziert und kategorisiert Managed NDR potenzielle Sicherheitsbedrohungen, einschließlich malware, phishing und andere bösartige Aktivitäten.

- Reaktion auf Vorfälle: Im Falle einer entdeckten Bedrohung leitet der Dienstanbieter ein Verfahren zur Reaktion auf einen Vorfall ein, um den Sicherheitsvorfall einzudämmen, zu entschärfen und zu beheben.

- Forensische Analyse: Managed NDR umfasst oft eine detaillierte forensische Analyse, um den Umfang und die Auswirkungen eines Sicherheitsvorfalls zu verstehen und Unternehmen dabei zu helfen, ihre Sicherheitslage zu verbessern.

- Berichterstattung und Empfehlungen: Regelmäßige Berichte über Sicherheitsvorfälle, Schwachstellen und Empfehlungen zur Verbesserung der Sicherheit werden der Organisation zur Verfügung gestellt, um ihre allgemeine Cybersicherheitsstrategie zu verbessern.

Durch die Auslagerung der Aufgaben der Netzwerkerkennung und -reaktion können Unternehmen vom Fachwissen der Cybersicherheitsexperten profitieren, über die neuesten Bedrohungen auf dem Laufenden bleiben und einen proaktiven Ansatz zur Abwehr sich entwickelnder Cyberrisiken gewährleisten. Dieser Ansatz ist besonders wertvoll für Unternehmen, die nicht über die internen Ressourcen oder Fachkenntnisse verfügen, um ihre Netzwerksicherheit effektiv zu verwalten.

> Erfahren Sie mehr über die Managed NDR Services von Vectra

Die Integration von Network Detection and Response (NDR) in Ihre Cybersicherheitsstrategie ist nicht nur eine Option, sondern eine Notwendigkeit. Vectra AI versetzt Unternehmen in die Lage, Bedrohungen proaktiv zu erkennen, zu untersuchen und mit modernsten NDR-Lösungen darauf zu reagieren. Setzen Sie sich mit uns in Verbindung , um zu erfahren, wie unsere NDR-Funktionen Ihre Netzwerkverteidigung stärken und die Widerstandsfähigkeit Ihrer digitalen Ressourcen gewährleisten können.

Grundlagen der Cybersicherheit

Häufig gestellte Fragen

Was ist Network Detection and Response (NDR)?

Network Detection and Response (NDR) ist eine Sicherheitslösung, die den Netzwerkverkehr überwacht, um verdächtige Aktivitäten und potenzielle Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren. NDR-Tools nutzen fortschrittliche Analysen, maschinelles Lernen und künstliche Intelligenz, um Anomalien zu erkennen, Einblicke in bösartiges Verhalten zu geben und eine schnelle Reaktion auf Vorfälle zu ermöglichen.

Wie unterscheidet sich NDR von herkömmlichen Netzsicherheitsmaßnahmen?

Im Gegensatz zu herkömmlichen Netzwerksicherheitsmaßnahmen, die sich in erster Linie auf die Vorbeugung durch Abwehrmaßnahmen am Netzwerkrand konzentrieren (z. B. Firewalls, Virenschutz), liegt der Schwerpunkt von NDR auf der Erkennung von und Reaktion auf Bedrohungen, die sich bereits im Netzwerk befinden. Es bietet einen tieferen Einblick in die Netzwerkaktivitäten und ermöglicht die Identifizierung ausgeklügelter Angriffe, die die ursprünglichen Sicherheitsbarrieren umgehen.

Was sind die Kernfunktionen des NDR?

Zu den Kernfunktionen des NDR gehören: Analyse des Datenverkehrs: Kontinuierliche Überwachung des Netzwerkverkehrs zur Erkennung von Anomalien. Erkennung von Bedrohungen: Nutzung fortschrittlicher Algorithmen und Bedrohungsinformationen zur Erkennung von Anzeichen für bösartige Aktivitäten. Triage von Warnmeldungen: Priorisierung von Warnmeldungen nach Schweregrad und Kontext, um sich auf die wichtigsten Probleme zu konzentrieren. Reaktion auf Vorfälle: Erleichterung automatischer oder manueller Reaktionen, um Bedrohungen zu neutralisieren oder zu entschärfen. Forensische Analyse: Bereitstellung von Tools für die gründliche Untersuchung von Sicherheitsvorfällen, um Angriffsvektoren und Auswirkungen zu verstehen.

Welche Vorteile bietet der NDR den Organisationen?

NDR bietet mehrere Vorteile, darunter: Verbesserter Einblick in verschlüsselten und unverschlüsselten Netzwerkverkehr. Frühzeitige Erkennung von fortgeschrittenen Bedrohungen, einschließlich Zero-Days und Insider-Bedrohungen. Verkürzte Reaktionszeiten auf Vorfälle durch Automatisierung und umsetzbare Informationen. Verbesserte Sicherheitslage und Einhaltung gesetzlicher Vorschriften. Aufschlussreiche Daten zur Verfeinerung von Sicherheitsstrategien und -richtlinien.

Vor welchen Herausforderungen stehen Organisationen bei der Umsetzung von NDR?

Zu den Herausforderungen bei der Implementierung von NDR können gehören: Die Komplexität der Integration von NDR-Lösungen in die bestehende Sicherheitsinfrastruktur. Der Bedarf an qualifiziertem Personal für die Verwaltung und Interpretation der NDR-Ergebnisse. Abwägen der Empfindlichkeit von Erkennungsalgorithmen, um Fehlalarme zu minimieren, ohne echte Bedrohungen zu übersehen. Sicherstellung der Datenschutz- und Compliance-Aspekte bei der Überwachung des Netzwerkverkehrs.

Gibt es brauchbare Alternativen zum NDR?

Verschiedene Tools helfen bei der Erkennung von Netzwerken, sind aber nicht in der Lage, das Verhalten von Angreifern auf der gesamten hybriden Angriffsfläche in Echtzeit zu identifizieren:

- IDS/IPS: Erkennt bekannte Bedrohungen, übersieht aber heimliche Aktivitäten innerhalb des Netzwerks

- SIEM: Zentralisiert Protokolle, hängt aber von vorgelagerten Erkennungen ab

- SOAR: Automatisiert die Reaktion, benötigt aber zuverlässige Erkennungen von Netzwerk-Tools

- EDR/XDR: Stark bei Endpunkten, aber blind für nicht verwaltete Geräte, IoT/OT und seitliche Bewegungen

- Firewalls/NGFW: Blockieren bekannten schädlichen Datenverkehr, aber nicht für Verhaltenserkennung ausgelegt

- Cloud : Schutz von Assets, aber kein tiefer Einblick in On-Premise- oder Ost-West-Verkehr

Die Vectra AI überwacht hybride Netzwerke, erkennt Angreifertaktiken in Echtzeit und verbessert die SOC-Effizienz, indem sie als vertrauenswürdige Quelle für netzwerkbasierte Angriffsinformationen neben SIEM, SOAR und EDR dient.

Können NDR-Lösungen skaliert werden, um dem Unternehmenswachstum gerecht zu werden?

Ja, moderne NDR-Lösungen sind auf Skalierbarkeit ausgelegt und in der Lage, sich an das wachsende Volumen des Netzwerkverkehrs und die zunehmende Ausdehnung der Netzwerkgrenzen anzupassen, insbesondere im Hinblick auf die Einführung von cloud und Remote-Mitarbeitern. Die Auswahl skalierbarer NDR-Lösungen ist entscheidend für die Gewährleistung einer langfristigen Cybersicherheitsresilienz.

Welche Rolle spielt die künstliche Intelligenz beim NDR?

Künstliche Intelligenz (KI) spielt eine entscheidende Rolle bei der NDR, da sie die Genauigkeit und Geschwindigkeit der Bedrohungserkennung verbessert. KI-Algorithmen können riesige Mengen an Netzwerkdaten in Echtzeit analysieren, komplexe Muster erkennen, die auf Cyber-Bedrohungen hindeuten, und Reaktionsmaßnahmen automatisieren, was die Arbeitsbelastung der Sicherheitsteams erheblich reduziert.

Wie trägt der NDR zur allgemeinen Cybersicherheitsstrategie eines Unternehmens bei?

NDR trägt zur Cybersicherheitsstrategie eines Unternehmens bei, indem es eine dynamische Verteidigungsschicht hinzufügt, die aktiv nach Bedrohungen sucht und auf sie reagiert und so die Präventivmaßnahmen und die endpoint ergänzt. Es sorgt für kontinuierliche Wachsamkeit und Anpassungsfähigkeit an neu auftretende Bedrohungen und ist ein integraler Bestandteil eines umfassenden, mehrschichtigen Cybersicherheitsrahmens.

Was ist der Unterschied zwischen modernen und traditionellen NDR-Lösungen?

Herkömmliche Network Detection and Response (NDR)-Lösungen basieren häufig auf statischen Regeln, Signaturen oder grundlegenden Schwellenwerten für Anomalien. Diese Methoden:

- Sie generieren eine große Anzahl von Warnmeldungen mit geringem Kontext, was zu einer Ermüdung der Analysten führt.

- Kämpfen Sie mit verschlüsselter Datenverkehrsanalyse und cloud .

- Sie arbeiten in Silos, ohne Identitäts-, Netzwerk- und cloud zu korrelieren.

Eine moderne NDR-Plattform, wie die Vectra AI nutzt fortschrittliche KI-gestützte Verhaltensanalysen, um zu modellieren, wie echte Angreifer in hybriden Umgebungen vorgehen.